标签:探测 nessus eset 端口扫描 ids 返回 防火墙 面试 span

目录

信息收集基础

1.nmap技术原理与使用

2.主流漏洞扫描器

信息收集: 主要收集目标主机得相关信息 包括端口、服务、漏洞等信息

信息收集手段,可借助工具也可多种多样

端口扫描: Nmap

漏洞扫描: awvs\appscan\openvas\nessus等

TCP协议:

源端口 0-15 目标端口 16-31 序列号、 确认号、 TCP标志位(SYN(synchronous建立联机) 、ACK(acknowledgement 确认) 、PSH(push传送) 、FIN(finish结束) 、RST(reset重置) 、URG(urgent紧急))、 滑动窗口 控制机制、

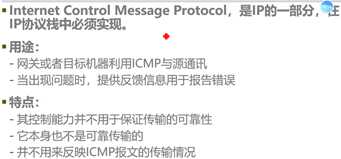

ICMP协议-- 网络层协议

ICMP报文类型 : 常见 0 echo reply、 3 目标不可达(没有路由通过)

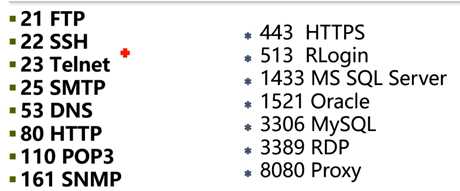

常见端口号:记***** 面试可能会问~

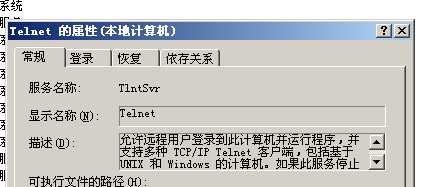

telnet 远程控制

dns协议 udp协议 域名解析协议

80 http

https 443 以前默认端口80,现在都升级为443

Nmap扫描过程 扫描器: 主机发现、端口扫描、服务和版本探测、操作系统探测、防火墙IDS躲避和哄骗、输出结果

漏洞扫描原理

1.根据返回得版心信息判断漏洞是否存在

2.发送漏洞利用参数,根据返回值判断

标签:探测 nessus eset 端口扫描 ids 返回 防火墙 面试 span

原文地址:https://www.cnblogs.com/xingyuner/p/12637123.html