标签:des sys 内网 telnet password ati 策略路由 界面 rmi

虚拟系统基本配置

执行vsys enable(系统视图下)命令启用虚拟系统功能

vsys enable ----------------虚拟系统开启

? 由于NGFW上所创建的虚拟系统会共同使用NGFW的资源,为避免因某个虚拟系统占用大量资源,导致其他虚拟系统无法获取资源、业务无法正常运行的情况,需要对单个虚拟系统允许使用的资源进行约束

? 虚拟系统的资源分配是通过在资源类中规划资源数,再将资源类绑定虚拟系统来实现的。一个资源类可以同时被多个虚拟系统绑定

? 当多个虚拟系统的资源需求相同时,根系统管理员只需要为这些虚拟系统配置一个资源类即可。资源类ro默认与根系统绑定,不能删除、不能修改名称

? 参数中所示的“策略数”是指所有策略的总数,包括安全策略、NAT策略、带宽策略、认证策略、审计策略和策略路由

创建资源类

resource-class vsysa -------------默认的资源是R0

resource-item-limit session reserved-number 0 maximum 10000

resource-item-limit policy reserved-number 1000

resource-item-limit online-user reserved-number 0 maximum 1000 <NGFW> system-view

[NGFW] vsys name vsysa //创建名为vsysa的虚拟系统

[NGFW-vsysa] assign resource-class r0 //绑定资源类

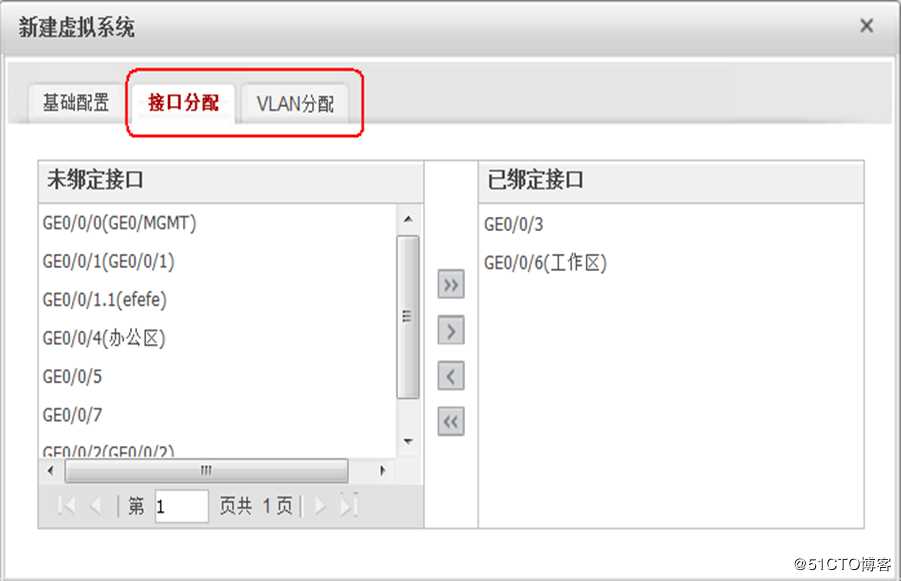

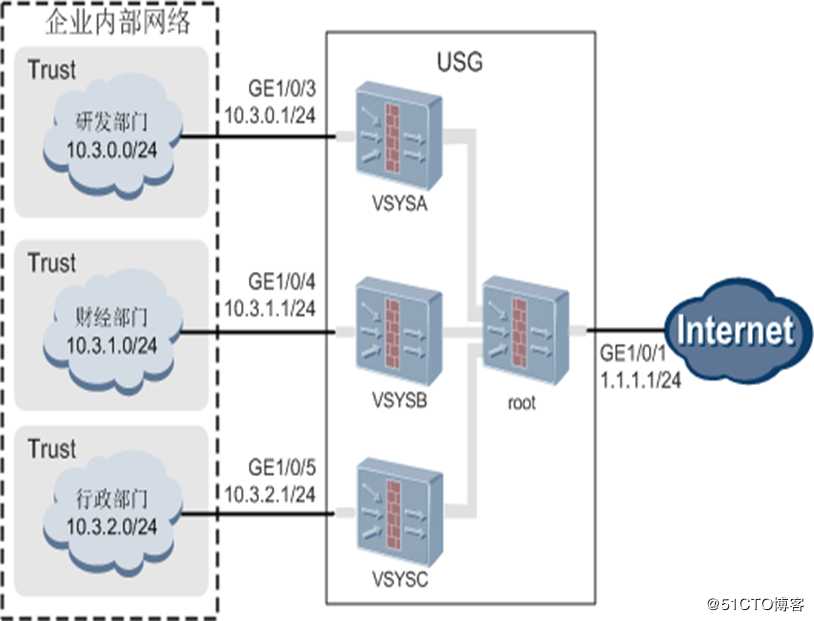

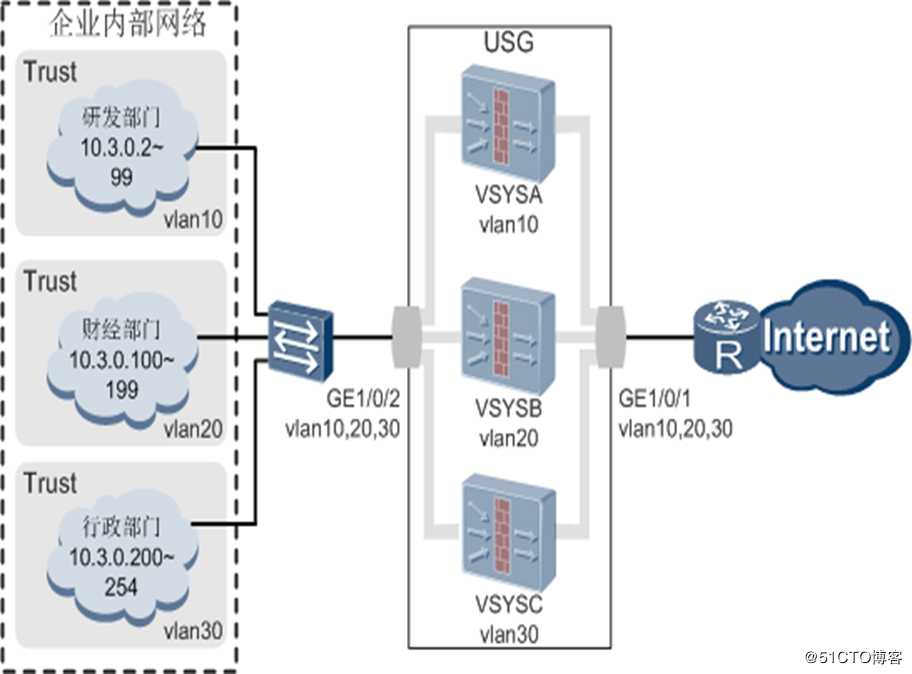

? 分配接口或VLAN

? 根据实际组网规划,为虚拟系统分配接口或VLAN。 在“接口分配”中,可分配的接口包括未被其他虚拟系统使用的三层以太网接口、子接口。在“VLAN分配”中,可分配的VLAN中包含的二层接口或VLANIF会随VLAN分配给相应的虚拟系统

虚拟系统绑定资源

vsys name vsysa 1

assign resource-class vsysa 虚拟系统分配接口

vsys name vsysa 1

assign interface GigabitEthernet0/0/2 虚拟接口注意:可以不配置IP地址,但一定要划ZONE

配置虚拟防火墙命令:

switch vsys vsysa --------------进入虚拟系统防火墙

interface GigabitEthernet0/0/2

ip address 10.1.1.10 255.255.255.0

firewall zone trust

add interface GigabitEthernet0/0/2

firewall zone untrust

set priority 5

add interface Virtualif1 ------------虚拟接口一定加入ZONE,可以不配置IP地址。? 三层基于接口分流,根据接口与虚拟系统的绑定关系来确定流量进入哪个虚拟系统处理

? 二层基于VLAN分流,根据VLAN与虚拟系统的绑定关系来确定流量进入哪个虚拟系统处理

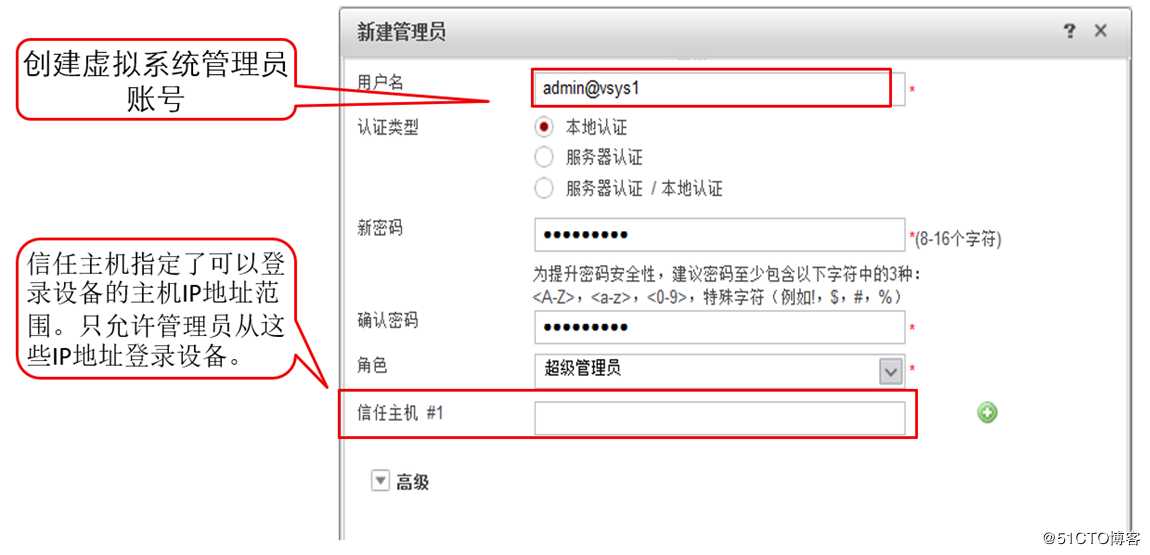

? 如果虚拟系统要有专门的管理员来管理,进入虚拟系统创建虚拟系统管理员

? 虚拟系统管理员用户名必须带后缀“@虚拟系统名称”。如果使用第三方认证服务器对虚拟系统管理员进行认证,认证服务器上配置的用户名不需要带后缀“@虚拟系统名称”。例如,认证服务器需要对虚拟系统VSYSA的管理员admin@vsysa进行认证时,认证服务器上配置的用户名应该是admin

? 在命令行界面下,除了上述所示的基本配置,信任主机的配置通过绑定ACL来实现,同时,还可以为管理员绑定系统管理员角色。配置举例如下

[NGFW] switch vsys vsysa

[NGFW-vsysa] aaa

[NGFW-vsysa-aaa] manager-user admin@vsysa

[NGFW-vsysa-aaa-manager-user-admin@vsysa] password cipher Vsysadmin@123

[NGFW-vsysa-aaa-manager-user-admin@vsysa] level 3

[NGFW-vsysa-aaa-manager-user-admin@vsysa] service-type telnet

[NGFW-vsysa] acl 2001

[NGFW-vsysa-acl-basic-2001] rule permit source 10.3.0.99 0.0.0.0

[NGFW-vsysa-acl-basic-2001] quit

[NGFW-vsysa] aaa

[NGFW-vsysa-aaa] manager-user admin@vsysa

[NGFW-vsysa-aaa-manager-user-admin@vsysa] acl-number 2001 //绑定信任主机

[NGFW-vsysa-aaa] bind manager-user admin@vsysa role system-admin //将虚拟系统管理员绑定为系统管理员角色

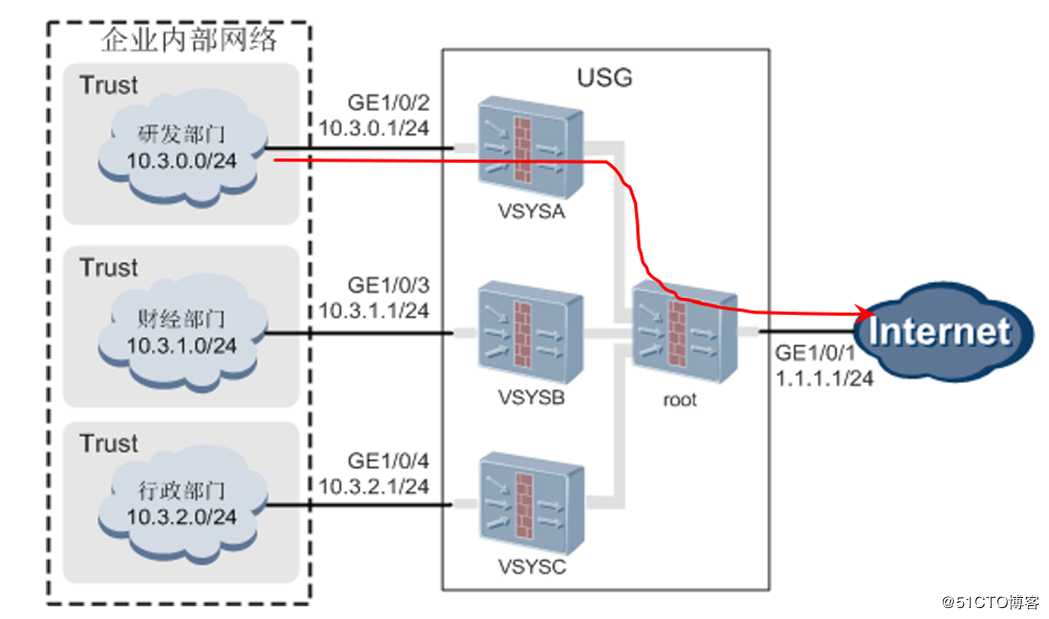

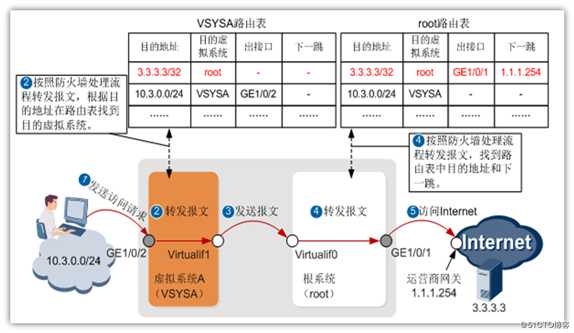

? 虚拟系统通过根系统访问外网

? 路由

A. 考虑虚拟防火墙去往根墙的路由

ip route-static X.XX.X X.X.X.X public B. 考虑回包,防火墙回到虚拟系统

ip route-static X.X.X.X X.X.X.X ***-instance 虚拟系统的名字? 安全策略

[NGFW] switch vsys vsysa

[NGFW-vsysa] ip route-static 3.3.3.3 32 public

[NGFW-vsysa] ip route-static 10.3.0.0 24 GigabitEthernet 1/0/2在根系统中配置到达服务器和到达虚拟系统的路由

[NGFW] ip route-static 3.3.3.3 32 1.1.1.254

[NGFW] ip route-static 10.3.0.0 24 ***-instance vsysa ? 安全策略的配置方法如下

a) 在VSYSA中,将接口GE1/0/2加入Trust区域、Virtualif1加入Untrust区域,配置允许Trust区域访问Untrust区域的安全策略

b) 在根系统中,将接口GE1/0/1加入Untrust区域、Virtualif0加入Trust区域,配置允许Trust区域访问Untrust区域的安全策略

c) 完成上述路由和安全策略的配置就可以实现报文的正常转发,但是内网的主机使用的是私网地址10.3.0.0/24,所以内网的主机如果想要正常访问Internet,还必须在VSYSA或root中配置NAT策略,进行公网地址和私网地址的转换。在哪个虚拟系统中配置NAT策略,取决于哪个虚拟系统的管理员管理和使用公网地址

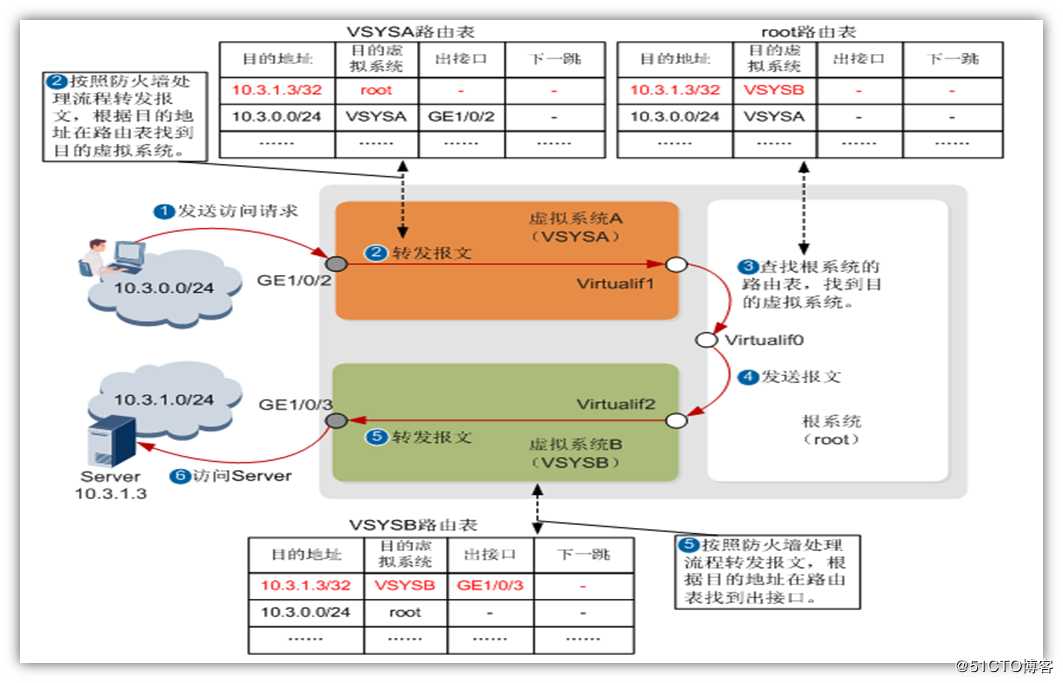

? 两个虚拟系统之间存在业务访问的需求时,需要通过根系统的中转来完成互访。在理解了虚拟系统和根系统互访的配置之后,虚拟系统间互访就很容易理解了。只需要将两个虚拟系统和根系统间互访配置完成就可以了

? 报文的转发流程

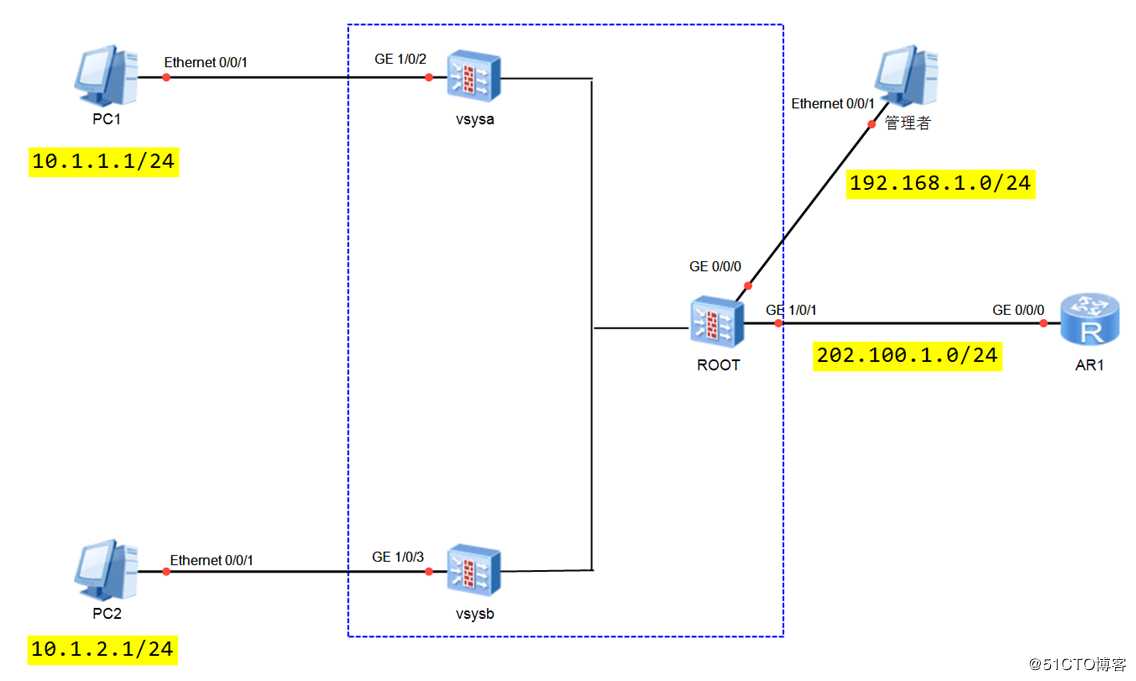

? VSYSA中的用户要访问VSYSB中的Server,需要通过VSYSA访问根系统,再通过根系统访问VSYSB来实现。根系统就相当于一台路由器,负责连接两个虚拟系统,中转虚拟系统之间互访的报文。报文在转发过程中需要查找的路由表依次为VSYSA路由表、根系统路由表、VSYSB路由表

? 路由的配置方法如下

a) 在VSYSA中配置一条静态路由,目的地址是10.3.1.3,目的虚拟系统选择root

b) 在根系统中配置一条静态路由,目的地址是10.3.1.3,目的虚拟系统选择VSYSB

c) 在VSYSB中配置一条静态路由,目的地址是10.3.1.3,出接口是GE1/0/3。完成正向路由的配置

d) 在VSYSB中配置一条静态路由,目的地址是10.3.0.0/24,目的虚拟系统选择root

e) 在根系统中配置一条静态路由,目的地址是10.3.0.0/24,目的虚拟系统选择VSYSA

f) 在VSYSA中配置一条静态路由,目的地址是10.3.0.0/24,出接口是GE1/0/2。完成反向路由的配置

配置vsysa到达外网的路由以及到达虚拟系统用户资源的路由

[NGFW-vsysa] ip route-static 10.3.1.0 24 public

[NGFW-vsysa] ip route-static 10.3.0.0 24 GigabitEthernet 1/0/2配置vsysa到达外网的路由以及到达虚拟系统用户资源的路由

[NGFW-vsysb] ip route-static 10.3.0.0 24 public

[NGFW-vsysb] ip route-static 10.3.1.0 24 GigabitEthernet 1/0/3 在根系统中配置VSYSA和VSYSB互访的路由

[NGFW] ip route-static 10.3.0.0 24 ***-instance vsysa

[NGFW] ip route-static 10.3.1.0 24 ***-instance vsysb ? 安全策略的配置方法如下:

a) 在VSYSA中,将接口GE1/0/2加入Trust区域、Virtualif1加入Untrust区域,配置允许Trust区域访问Untrust区域的安全策略

b) 在VSYSB中,将接口GE1/0/3加入Trust区域、Virtualif2加入Untrust区域,配置允许Untrust区域访问Trust区域的安全策略

c) 在理解了VSYSA和root互访的基础上,再配置root到VSYSB的安全策略和路由就可以完成VSYSA和VSYSB的互访

d) 需要注意的是:根系统只根据路由表对虚拟系统之间的访问报文进行转发,不进行其他安全功能的处理,因此不需要在根系统下针对这些报文配置安全策略

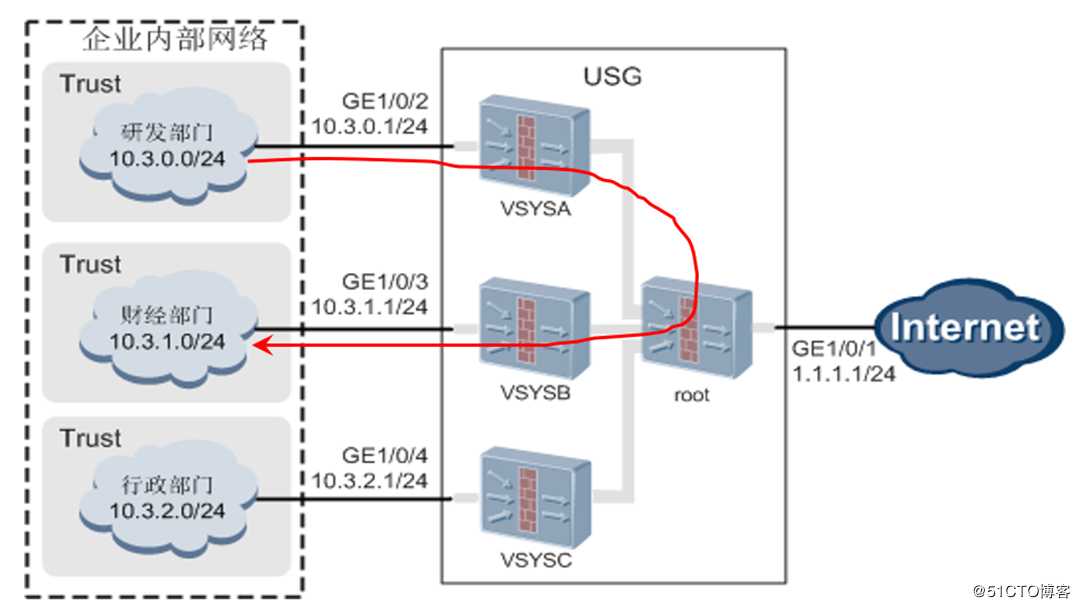

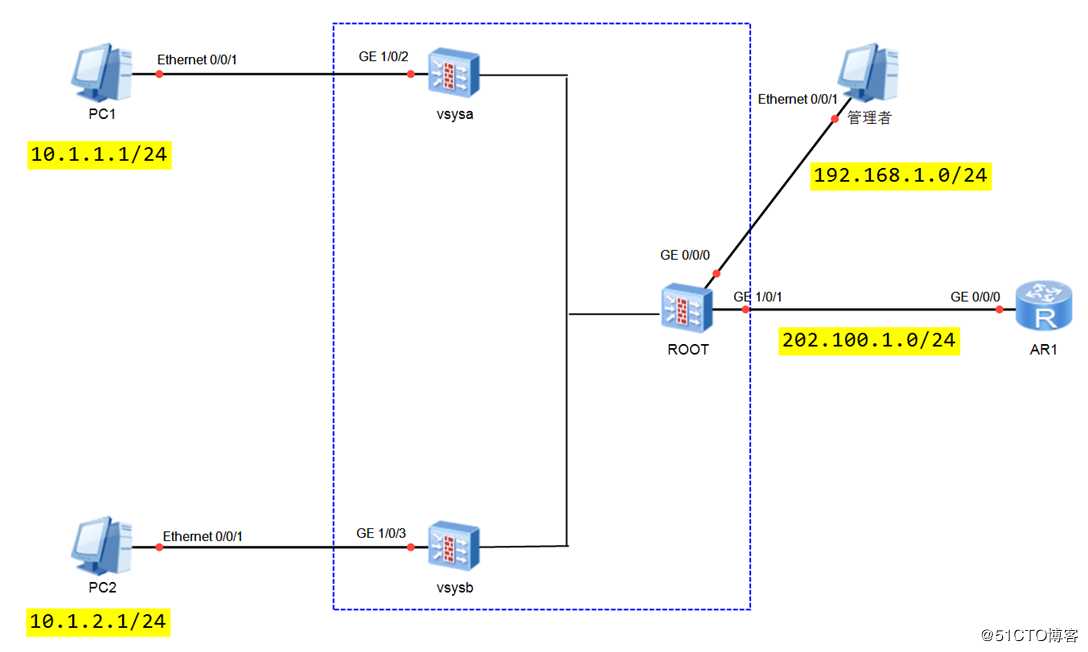

? 创建虚拟墙vsysa、vsysb、虚拟墙内部网络能够互访

? 配置vsysb资源 会话数保证值为10000 最大值为50000 新建虚拟管理员userb

? 在根墙配置NAT 让虚拟墙以及内部网络能够访问internet

第一步:基本配置(IP ZONE 路由 NAT)

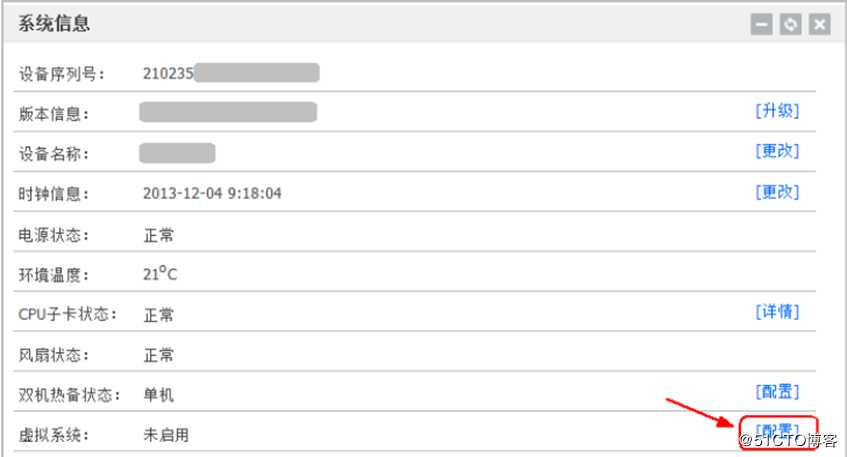

第二步: 配置虚拟系统

A. 开启虚拟系统功能

vsys enable B. 创建资源类,默认为R0

resource-class vsysa

resource-item-limit session reserved-number 0 maximum 10000

resource-item-limit policy reserved-number 1000

resource-item-limit online-user reserved-number 0 maximum 1000

#

resource-class vsysb

resource-item-limit session reserved-number 10000 maximum 50000 检查:

[FW1]display resource resource-usage

16:14:03 2019/07/27

Resource usage information table:root (r0)

----------------------------------------------------------------------------

Reserved-Number Maximum Actual-Usage Global-Number

session 0 500000 14 500000

policy 0 3000 2 3000

online-user 0 2000 0 2000

user 0 2000 1 2000

user-group 0 256 1 256

security-group 0 5000 17 5000

bandwidth-ingress 0 10000000 0 10000000

ssl-***-concurrent 0 100 0 100

session-rate 0 30000 0 30000

dhcps-dynamic-lease 0 15000 1 15000

dhcps-static-lease 0 5000 0 5000

----------------------------------------------------------------------------

Resource usage information table:vsysa (vsysa)

----------------------------------------------------------------------------

Reserved-Number Maximum Actual-Usage Global-Number

session 0 200000 11 500000

policy 0 3000 2 3000

online-user 0 1000 0 2000

user 0 2000 0 2000

user-group 0 256 0 256

security-group 0 5000 0 5000

bandwidth-ingress 0 10000000 0 10000000

ssl-***-concurrent 0 100 0 100

session-rate 0 30000 0 30000

dhcps-dynamic-lease 0 15000 0 15000

dhcps-static-lease 0 5000 0 5000

----------------------------------------------------------------------------

Resource usage information table:vsysb (vsysb)

----------------------------------------------------------------------------

Reserved-Number Maximum Actual-Usage Global-Number

session 10000 50000 17 500000

policy 0 3000 3 3000

online-user 0 2000 0 2000

user 0 2000 0 2000

user-group 0 256 0 256

security-group 0 5000 0 5000

bandwidth-ingress 0 10000000 96 10000000

ssl-***-concurrent 0 100 0 100

session-rate 0 30000 0 30000

dhcps-dynamic-lease 0 15000 0 15000

dhcps-static-lease 0 5000 0 5000

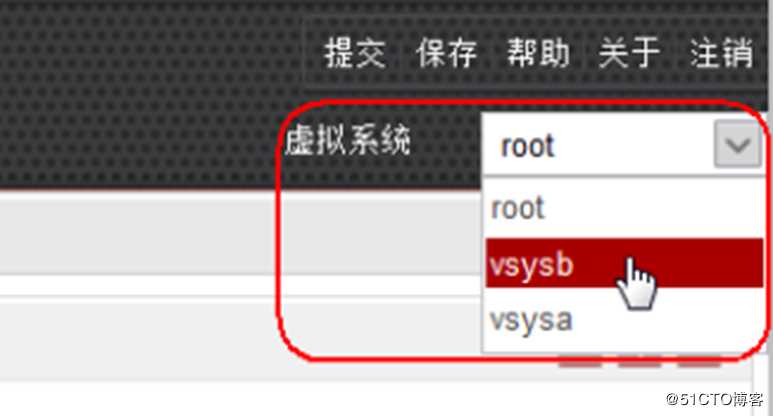

------------------------------------------------------------------------C. 创建虚拟系统,并绑定资源,接口分配

vsys name vsysa 1 -------------------------------取名,对应自动生成***-instance

assign resource-class vsysa ----------------------绑定资源

assign interface GigabitEthernet0/0/2 -------------接口分配,在根墙会自动绑定***-instance

#

vsys name vsysb 2

assign resource-class vsysb

assign interface GigabitEthernet0/0/3 第三步:进入虚拟系统配置

举例:VSYSA

switch vsys vsysa -------------------进入虚拟系统vsysaA. 配置IP地址,ZONE

interface GigabitEthernet0/0/2

ip address 10.1.1.10 255.255.255.0

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/2

firewall zone untrust

set priority 5

add interface Virtualif1 注意:虚拟接口可以不需要配置IP地址,但一定要加ZONE

B. 配置路由

实现虚拟系统访问根系统

ip route-static 0.0.0.0 0.0.0.0 public 注意:也解决去往其它虚拟系统的路由问题

C. 配置安全

security-policy

rule name trust_untrsut

source-zone trust

destination-zone untrust

action permit 注: 只能解决访问根系统

第四步:根墙配置

根墙virtualif0 也要加ZONE

firewall zone trust

add interface Virtualif0 配置去往各自虚拟系统的路由

ip route-static 10.1.1.0 255.255.255.0 ***-instance vsysa

ip route-static 10.1.2.0 255.255.255.0 ***-instance vsysb第五步:各自虚拟系统测试通过根防火墙访问internet

[FW1-vsysa]display firewall session ta

10:11:09 2019/12/08

Current Total Sessions : 4

udp ***:vsysa --> vsysa 10.1.1.1:63268-->180.163.26.34:8000

https ***:vsysa --> vsysa 10.1.1.1:49329-->54.213.71.156:443

udp ***:vsysa --> vsysa 10.1.1.1:58639-->180.163.26.34:8000

http ***:vsysa --> vsysa 10.1.1.1:49489-->180.163.21.35:80

[FW1-vsysb]display firewall session ta

10:14:09 2019/12/08

Current Total Sessions : 3

https ***:vsysb --> vsysb 10.1.2.1:49319-->13.35.50.72:443

netbios-name ***:vsysb --> vsysb 169.254.232.174:137-->169.254.255.255:137

http ***:vsysb --> vsysb 10.1.2.1:49252-->104.85.245.85:80 第六步:虚拟之间相互访问

路由已经解决(配置默认路由)

安全策略问题

两个虚拟系统.都需要配置从外部到内容的安全策略

security-policy

rule name untrust_trust

source-zone untrust

destination-zone trust

action permit标签:des sys 内网 telnet password ati 策略路由 界面 rmi

原文地址:https://blog.51cto.com/13817711/2486448