标签:ini 核心 快速 应该 ade san 软件 遇到 操作

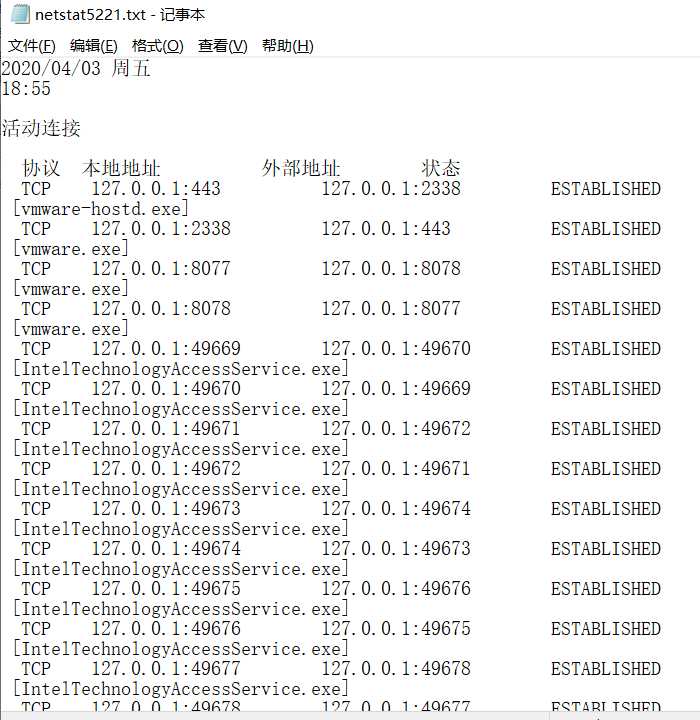

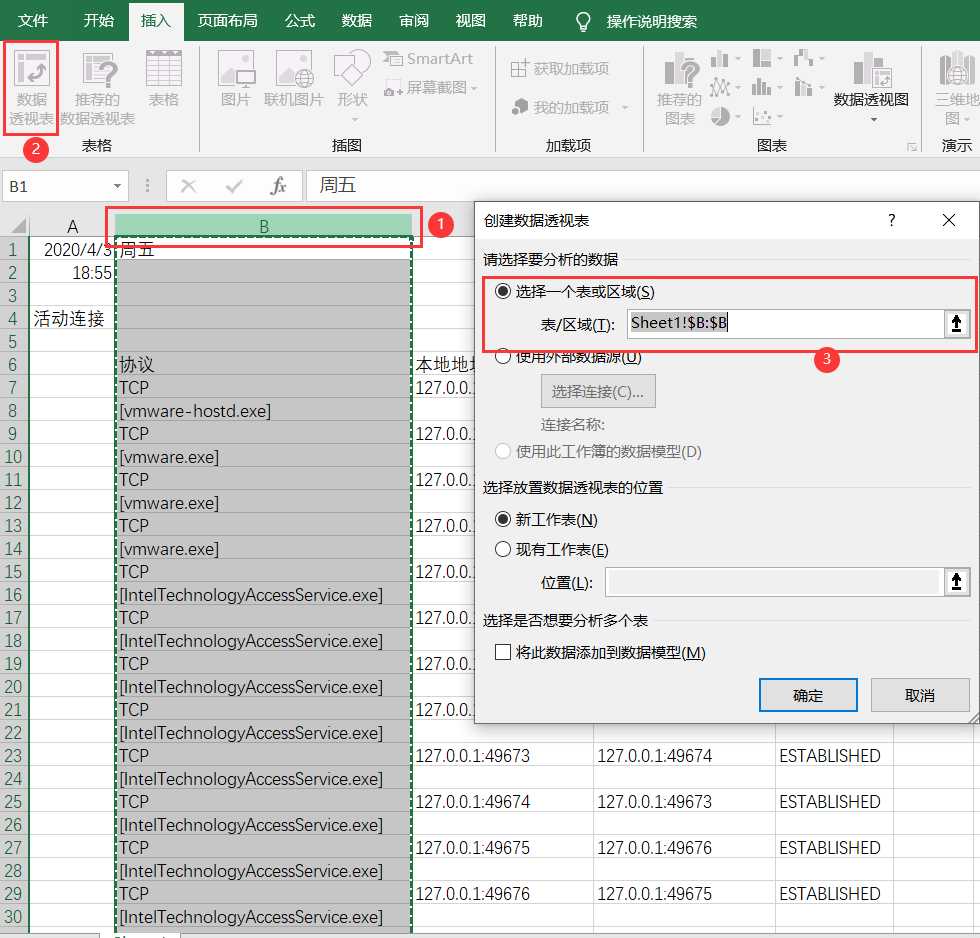

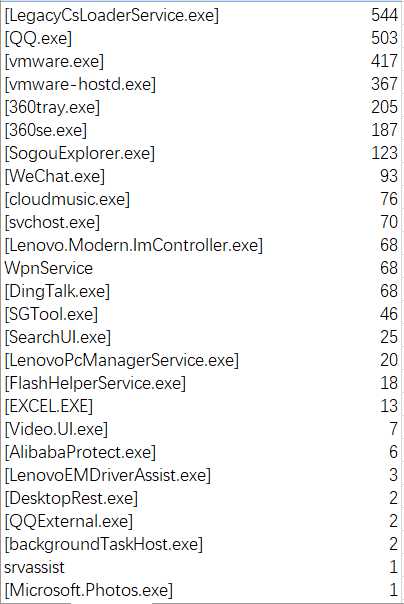

注册表、进程、端口使用情况,CPU占用情况,网络连接

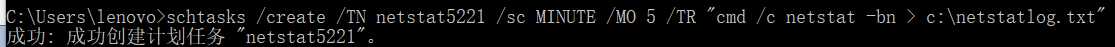

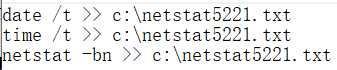

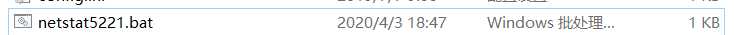

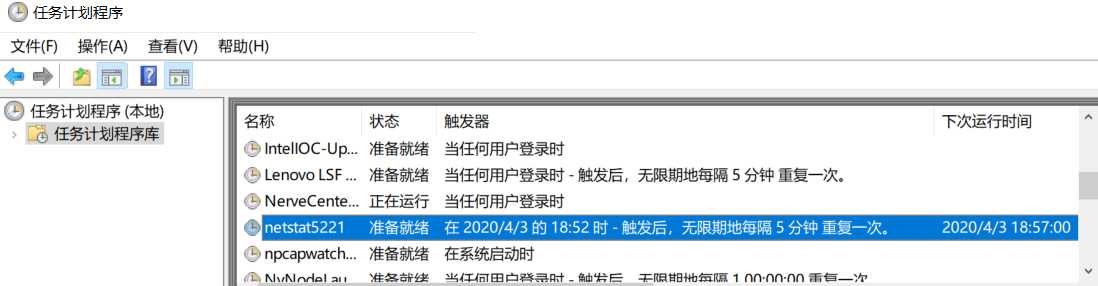

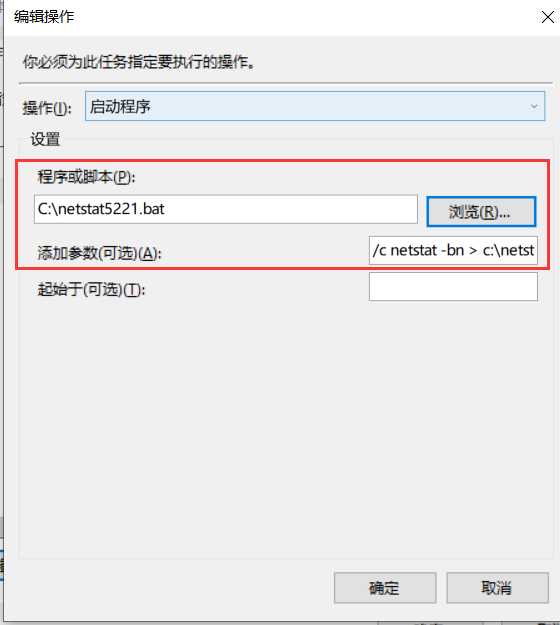

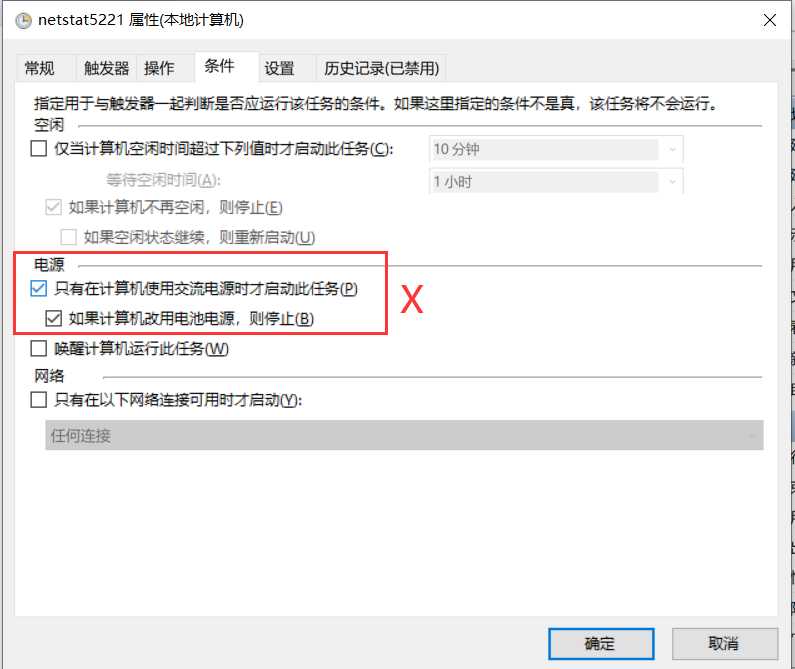

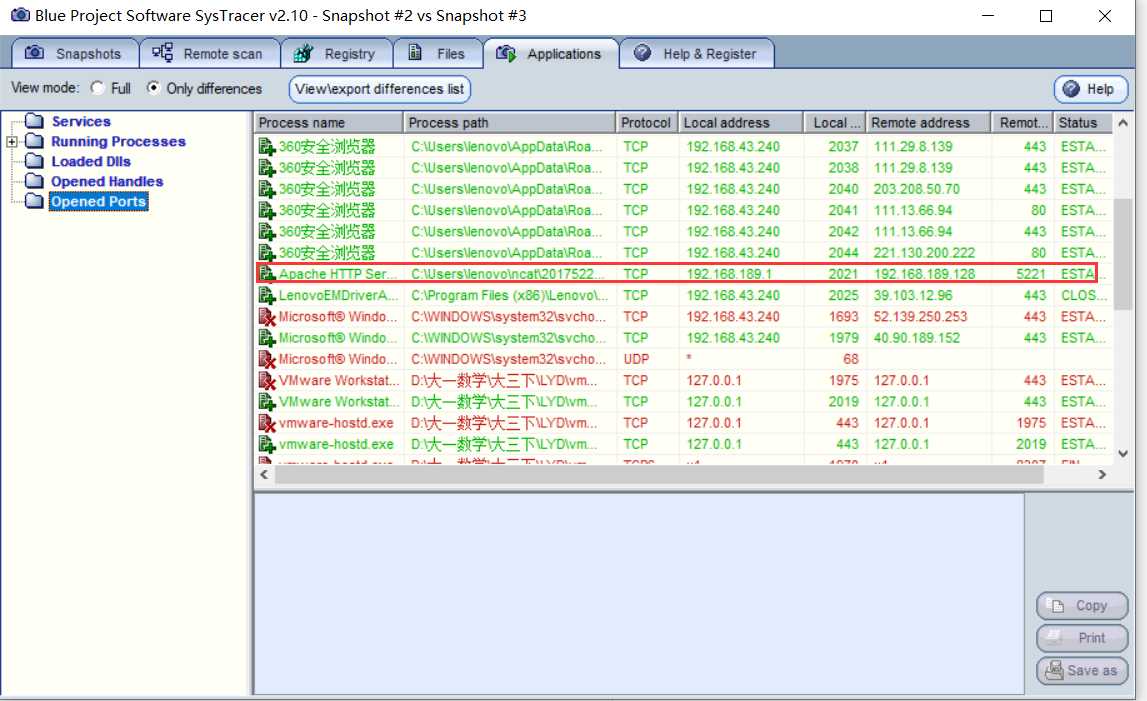

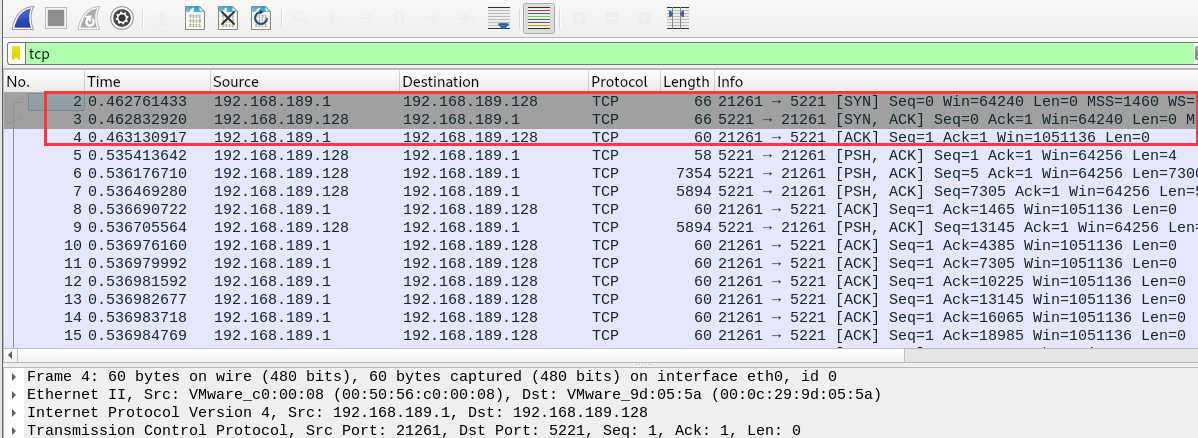

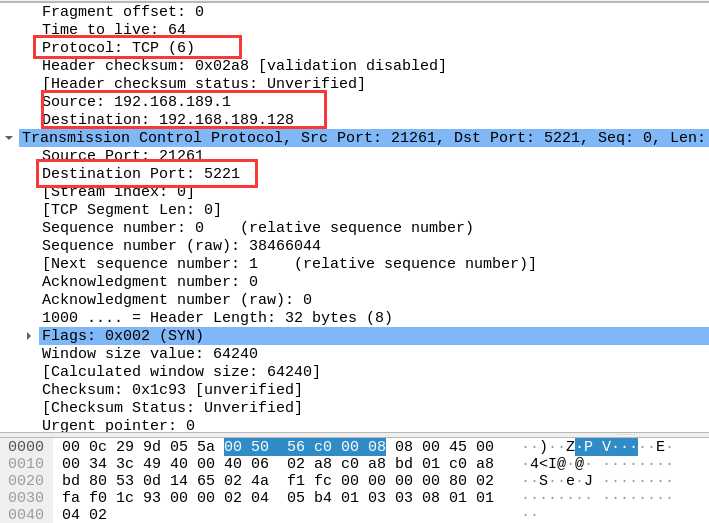

netstat5221

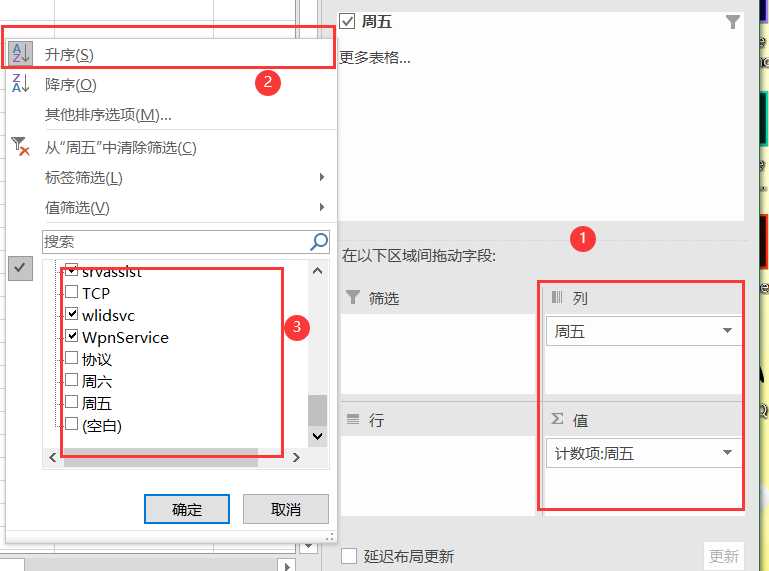

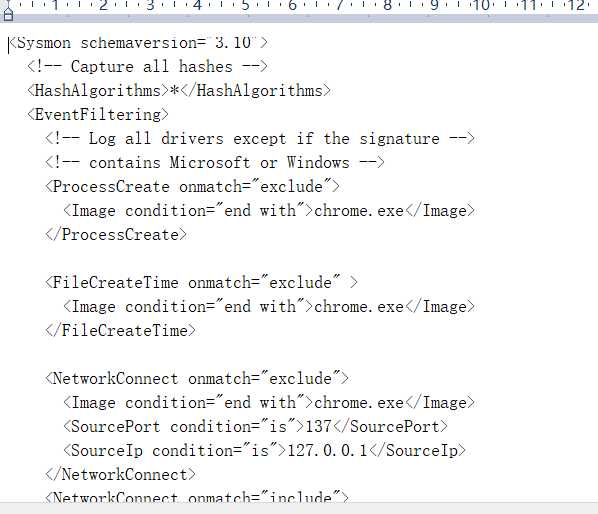

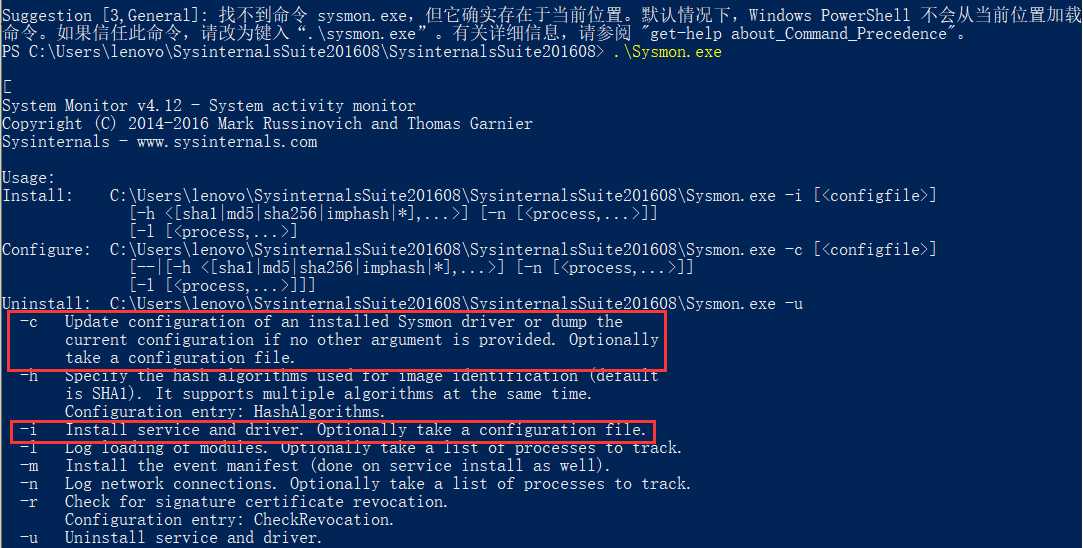

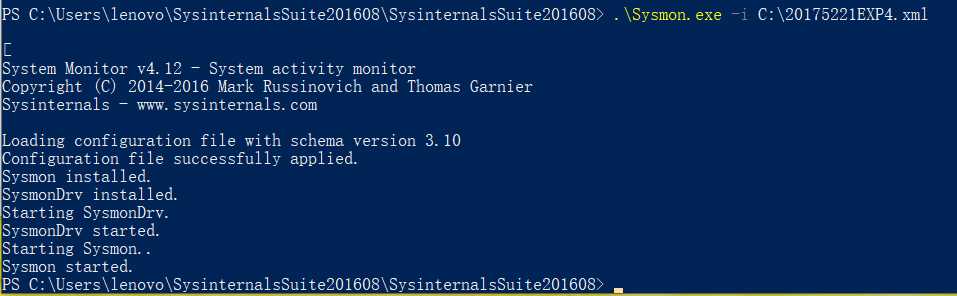

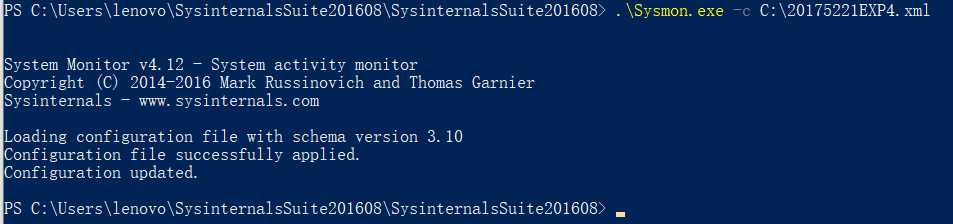

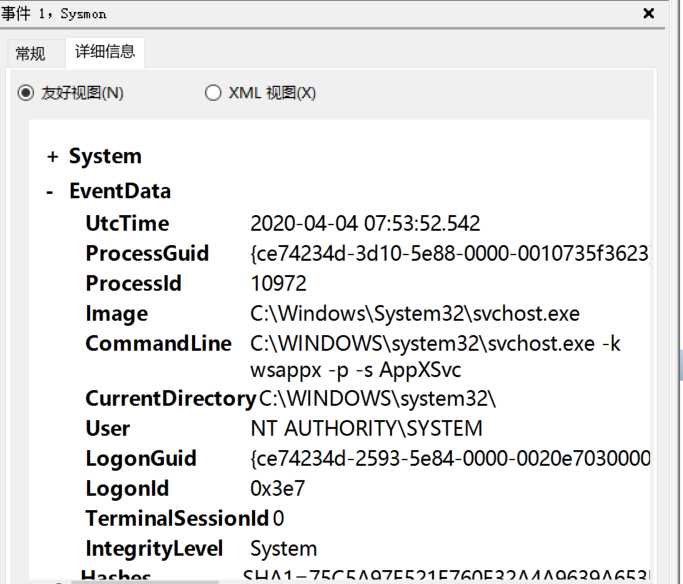

① 进程创建ProcessCreate的过滤事件选项有:

UtcTime, ProcessGuid, ProcessId, Image, CommandLine, CurrentDirectory, User, LogonGuid, LogonId, TerminalSessionId, IntegrityLevel, Hashes, ParentProcessGuid, ParentProcessId, ParentImage, ParentCommandLine

这里我用到了Image、SourceIp、SourcePort。

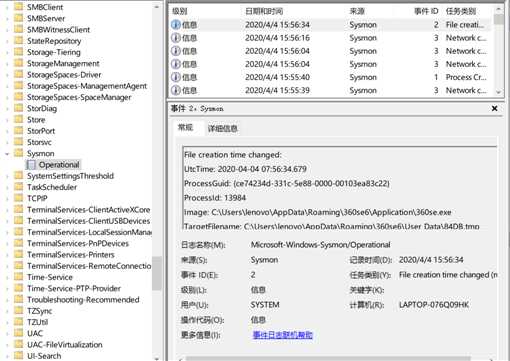

UtcTime, ProcessGuid, ProcessId, Image, TargetFilename, CreationUtcTime, PreviousCreationUtcTime

这里我用到了Image。

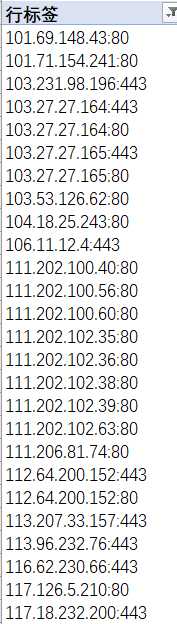

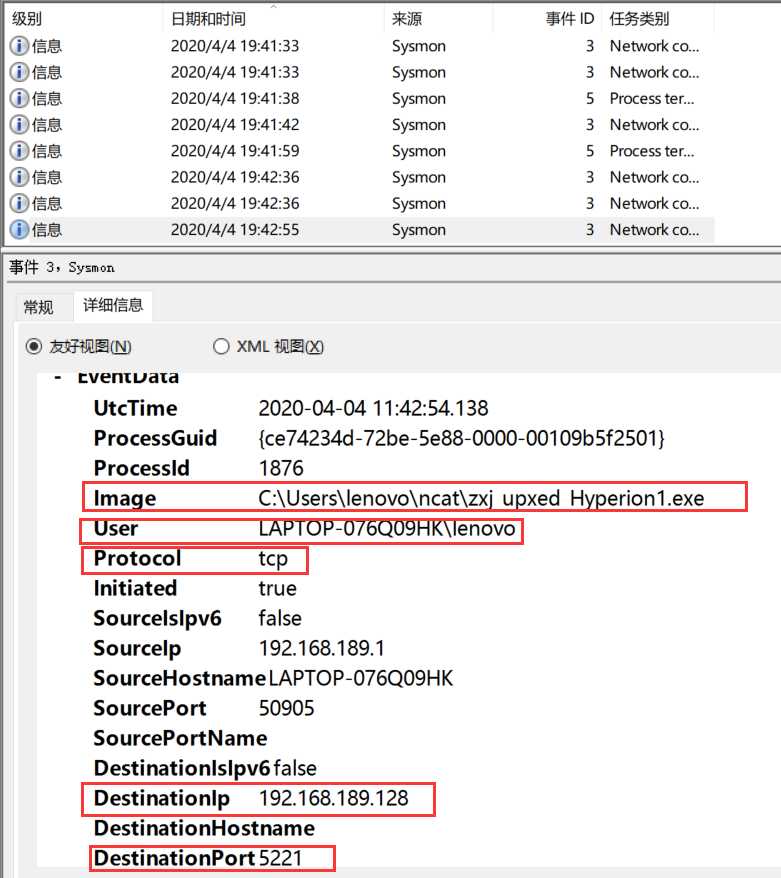

③ 网络连接NetworkConnect的过滤事件选项有:

UtcTime, ProcessGuid, ProcessId, Image, User, Protocol, Initiated, SourceIsIpv6, SourceIp, SourceHostname, SourcePort, SourcePortName, DestinationIsIpv6, DestinationIp, DestinationHostname, DestinationPort, DestinationPortName

这里我用到了Image、SourceIp、SourcePort。

④ 远程线程创建CreateRemoteThread的过滤事件选项有:

UtcTime, SourceProcessGuid, SourceProcessId, SourceImage, TargetProcessGuid, TargetProcessId, TargetImage, NewThreadId, StartAddress, StartModule, StartFunction

这里我用到了TargetImage、SourceImage。

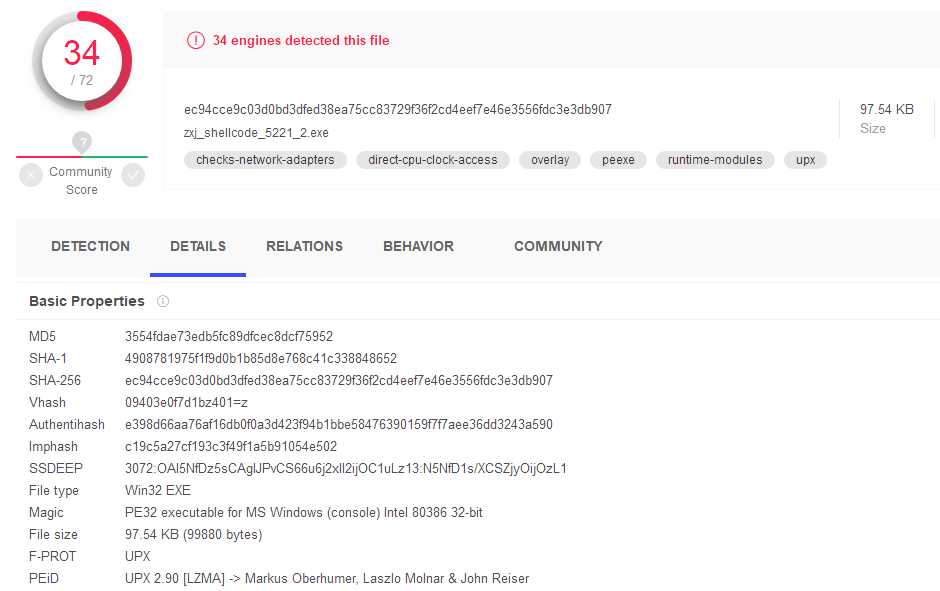

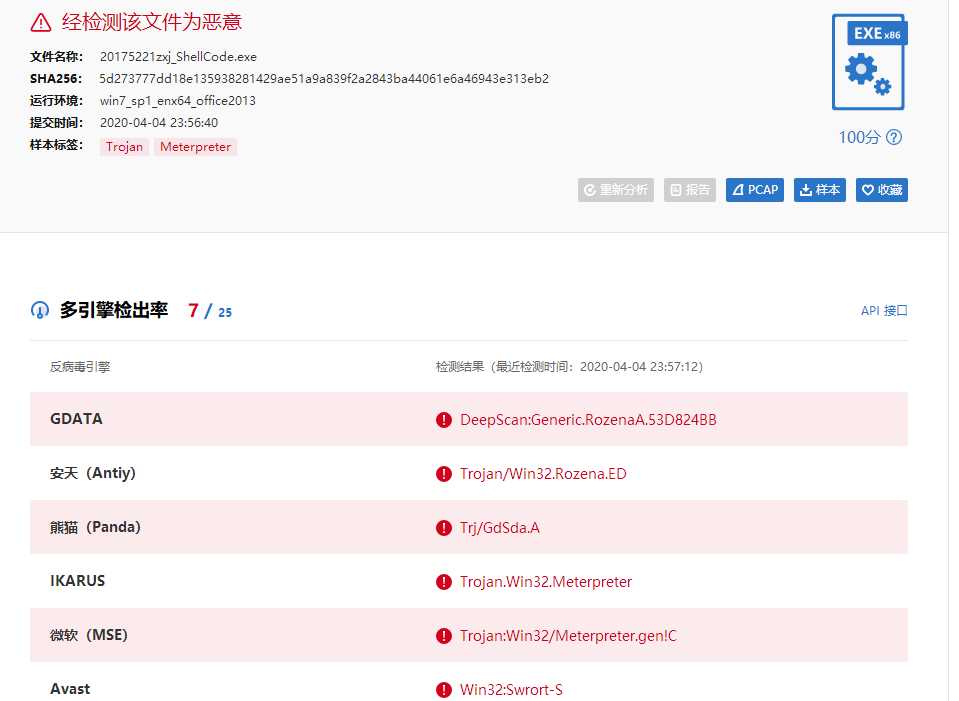

文件扫描(VirusTotal、VirScan工具等)

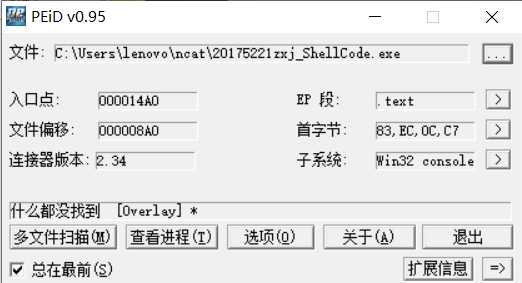

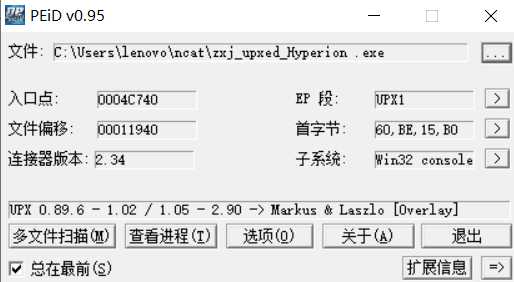

文件格式识别(peid、file、FileAnalyzer工具等)

字符串提取(Strings工具等)

反汇编(GDB、IDAPro、VC工具等)

反编译(REC、DCC、JAD工具等)

逻辑结构分析(Ollydbg、IDAPro工具等)

加壳脱壳(UPX、VMUnPacker工具等)

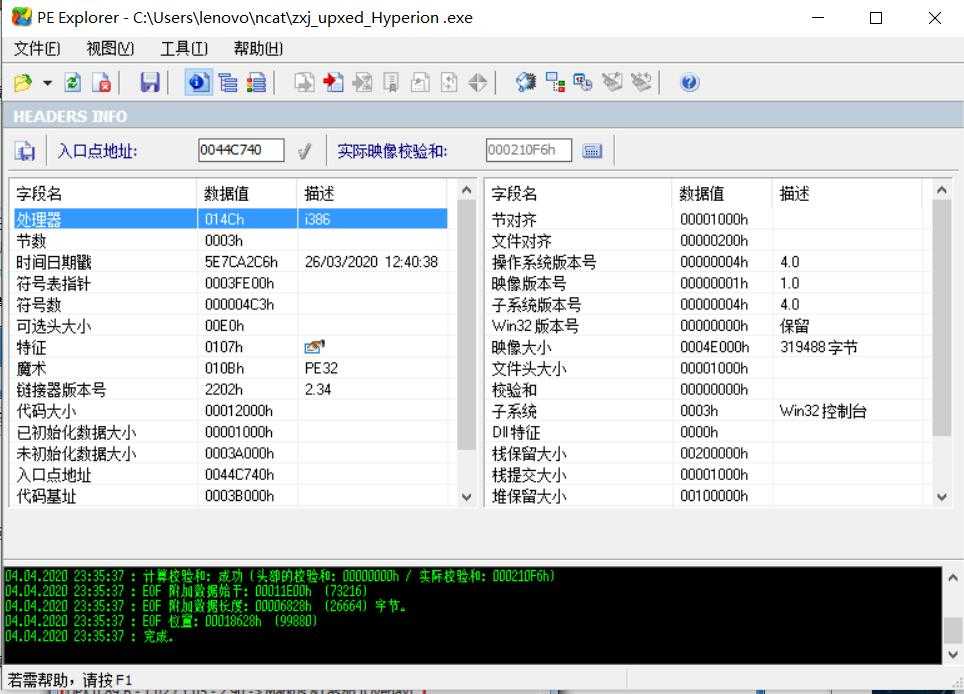

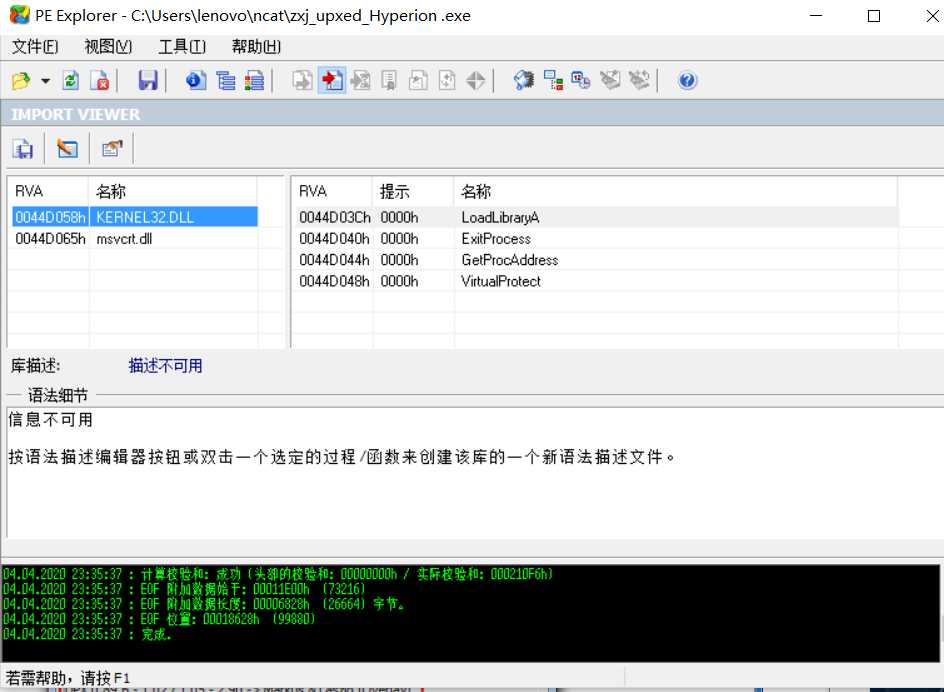

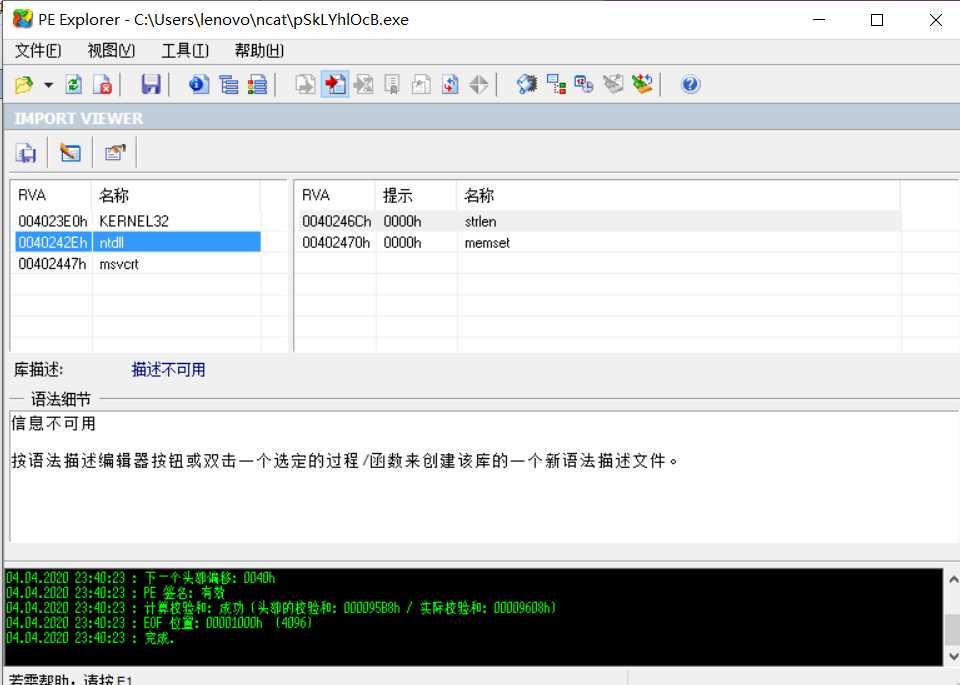

PE Explorer是功能超强的可视化Delphi、C++、VB程序解析器,可直接浏览、修改软件资源,包括菜单、对话框、字符串表等;还可以快速对W32DASM软件反编译,编辑PEditor 软件的PE文件头,可以更容易的分析源代码,修复损坏了的资源,可以处理 PE 格式的文件有:EXE、DLL、DRV、BPL、DPL、SYS、CPL、OCX、SCR 等 32 位可执行程序。

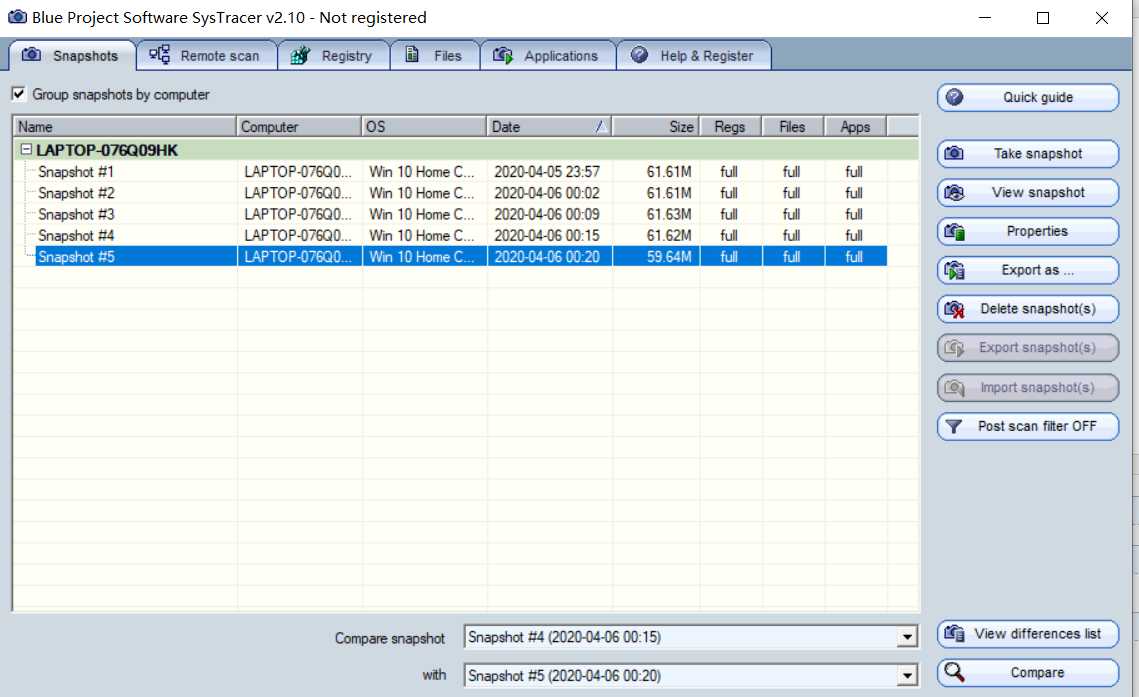

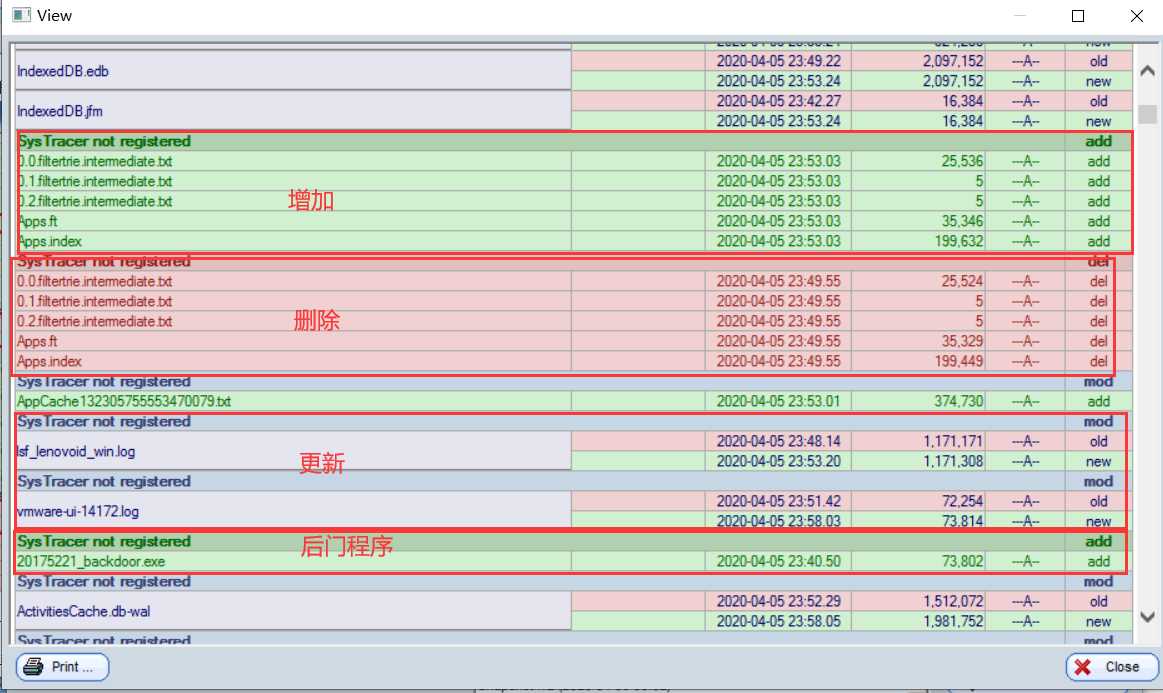

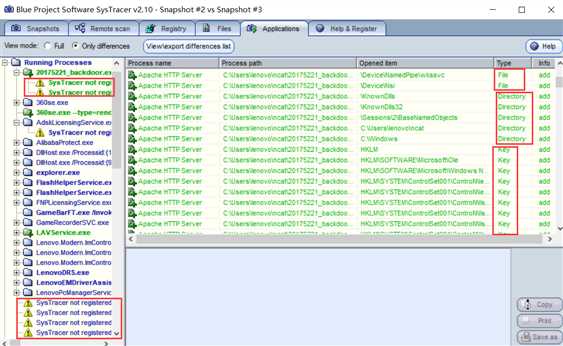

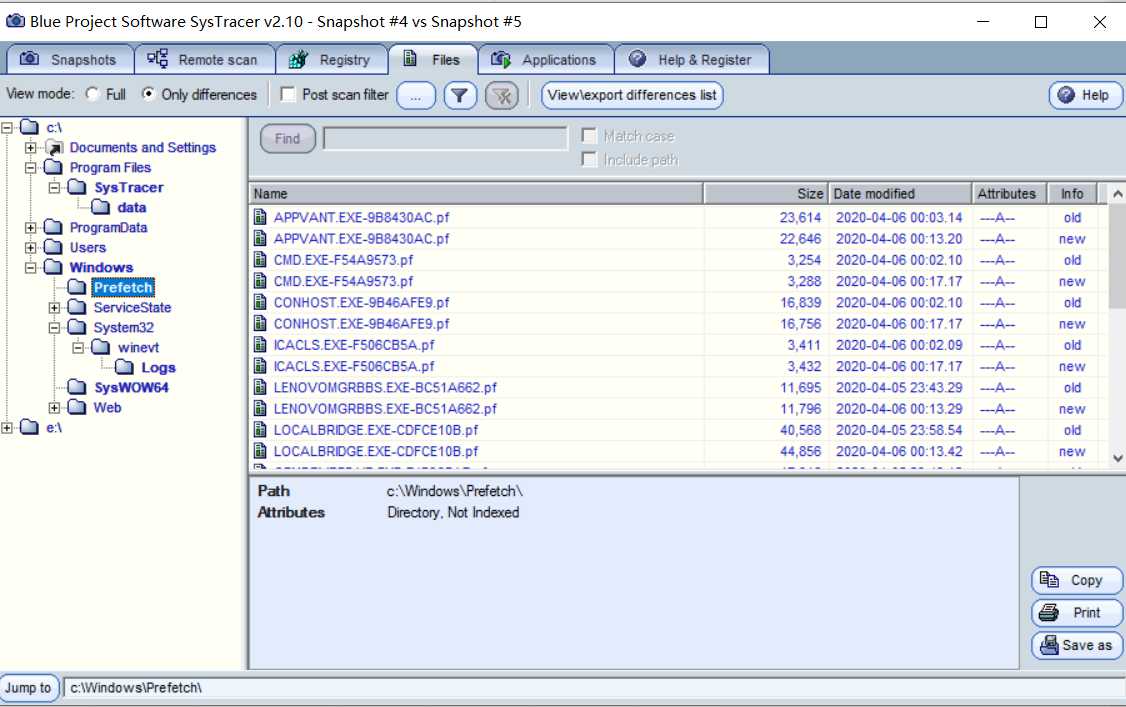

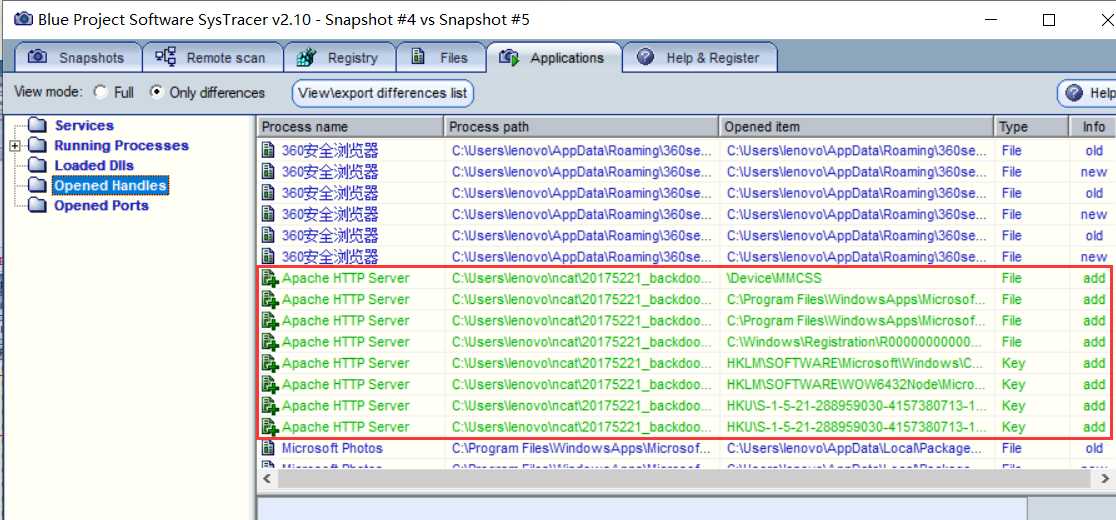

快照比对(SysTracer、Filesnap、Regsnap工具等)

抓包分析(WireShark工具等)

行为监控(Filemon、Regmon、ProcessExplorer工具等)

沙盒(NormanSandbox、CWSandbox工具等)

动态跟踪调试(Ollydbg、IDAPro工具等)

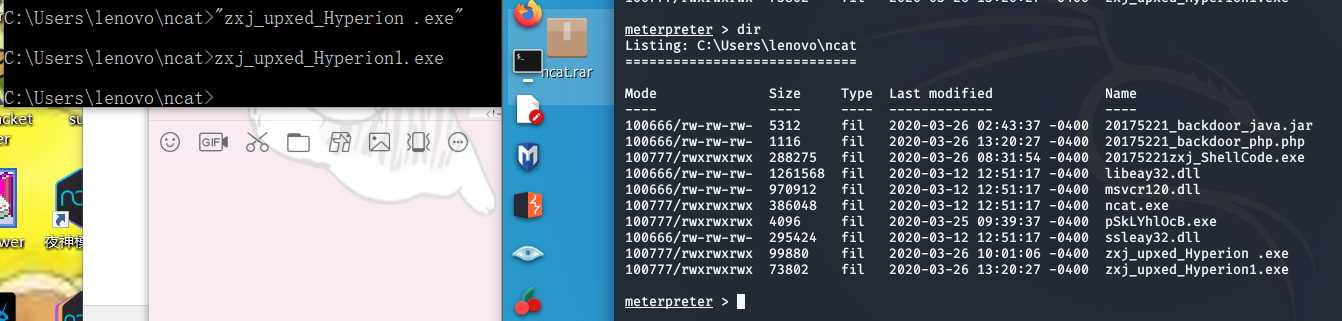

dir指令,保存为Snapshot #4record_mic指令,保存为Snapshot #5

dir指令,但是变化不大record_mic指令

2019-2020-2 20175221『网络对抗技术』Exp4:恶意代码分析

标签:ini 核心 快速 应该 ade san 软件 遇到 操作

原文地址:https://www.cnblogs.com/zxja/p/12628194.html