标签:http 引号 其他 img load sql 通过 收获 访问

今天白天去挖洞了,没做题,真的是脸黑= =,一直到下午才发现了个任意密码重置。

晚上好困,不适合做其他事情,就来做题了。后边做题量可能会减少,又有事情要忙了。

看题,这道题是关于python的后台框架tornado的,(我用过django和flask,但没用过这个,不那么亲切。)

进来看到三个标签

挨着点进去看了一下

/flag.txt里是flag in /fllllllllllllag(告诉flag在哪,名字是什么

/welcome.txt里是render(不知道有什么用

/hints.txt里是md5(cookie_secret+md5(filename))(告诉url里的filehash是怎么计算的

没什么头绪,直接访问/file?filename=/fllllllllllllag&filehash=9c5ad79deed65ab051dd902de00056fe

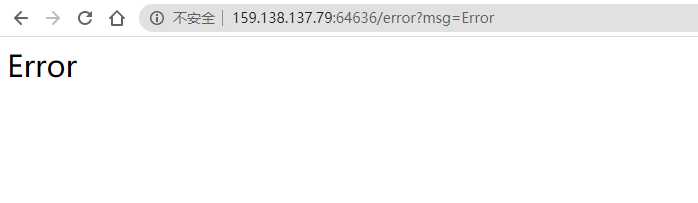

有报错

随手在url加了个单引号 回车,显示了ORZ????

猜测是出了什么错误,打了几个sqli的payload,没有收获

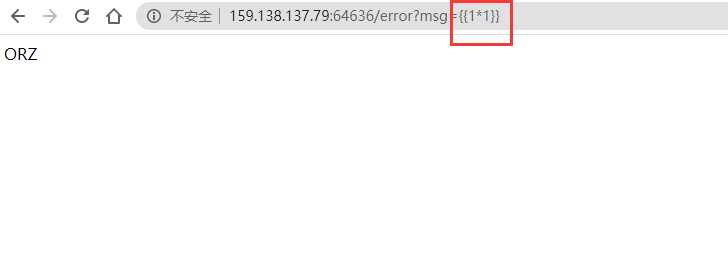

忽然想起昨天写过的ssti漏洞,试一下

结果失败了,我又试了其他手法,都失败了,不知道问题在哪

于是去搜tornado漏洞,看到了一篇wp

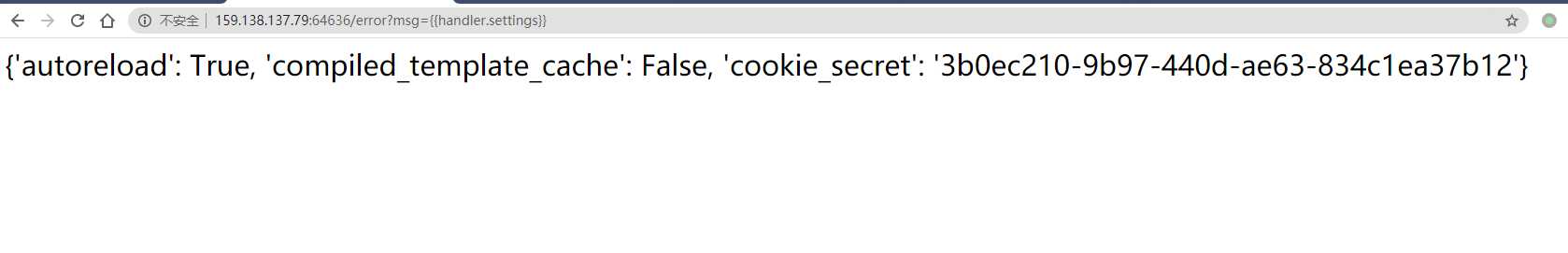

大概说的是,在Tornado里,应用的设置可以通过handler.settings访问。

拿到cookie_secret

拿到cookie_secret之后,按照md5(cookie_secret+md5(filename))算一下就可以了

最后访问/file?filename=/fllllllllllllag&filehash=xxxxxxxxx即可

标签:http 引号 其他 img load sql 通过 收获 访问

原文地址:https://www.cnblogs.com/R3col/p/12709614.html