标签:xml配置 system 选项卡 systems 指令 注册 任务 记录 app

2.1系统运行监控

2.2恶意软件分析:分析该软件在(1)启动回连,(2)安装到目标机(3)及其他任意操作时(如进程迁移或抓屏)。该后门软件

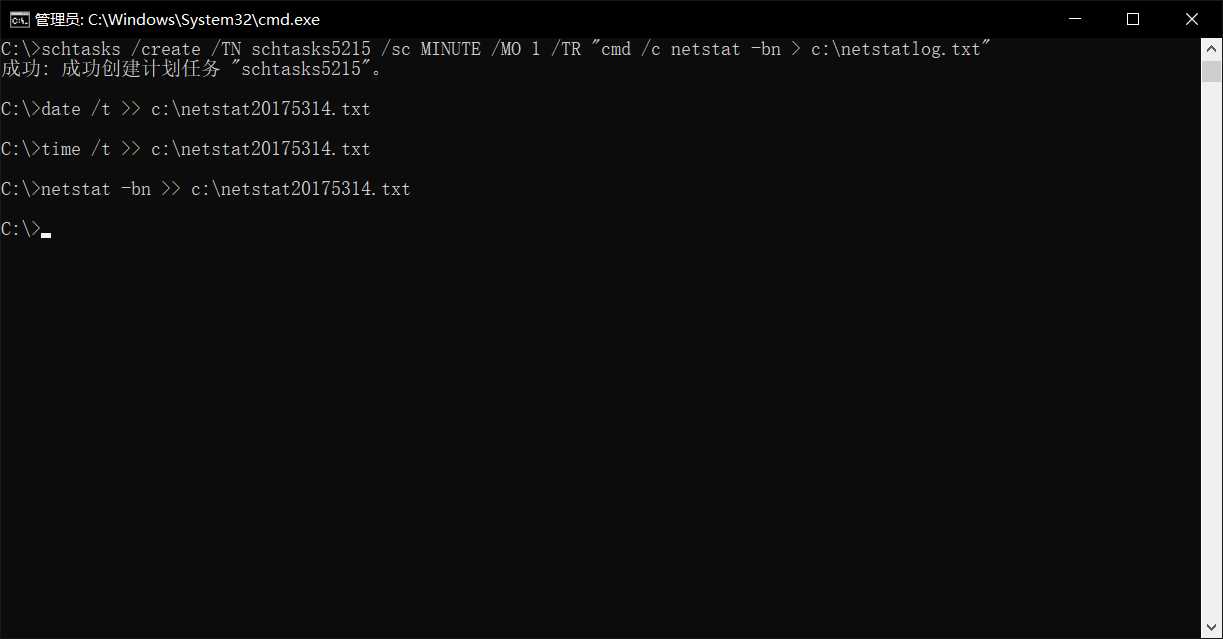

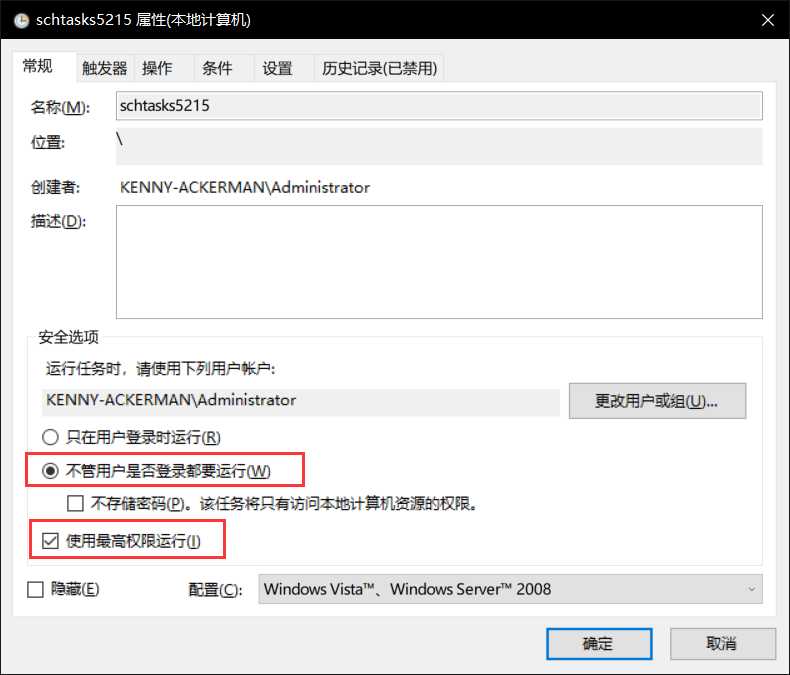

schtasks /create /TN schtasks5215 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:\netstatlog.txt"命令创建计划任务schtasks5215

TN是TaskName的缩写,创建的计划任务名是schtasks5215;sc表示计时方式,要以分钟计时填MINUTE;TR=Task Run,要运行的指令是netstatbn,b表示显示可执行文件名,n表示以数字来显示IP和端口;>表示输出重定向,将输出存放在c:\netstatlog.txt文件中

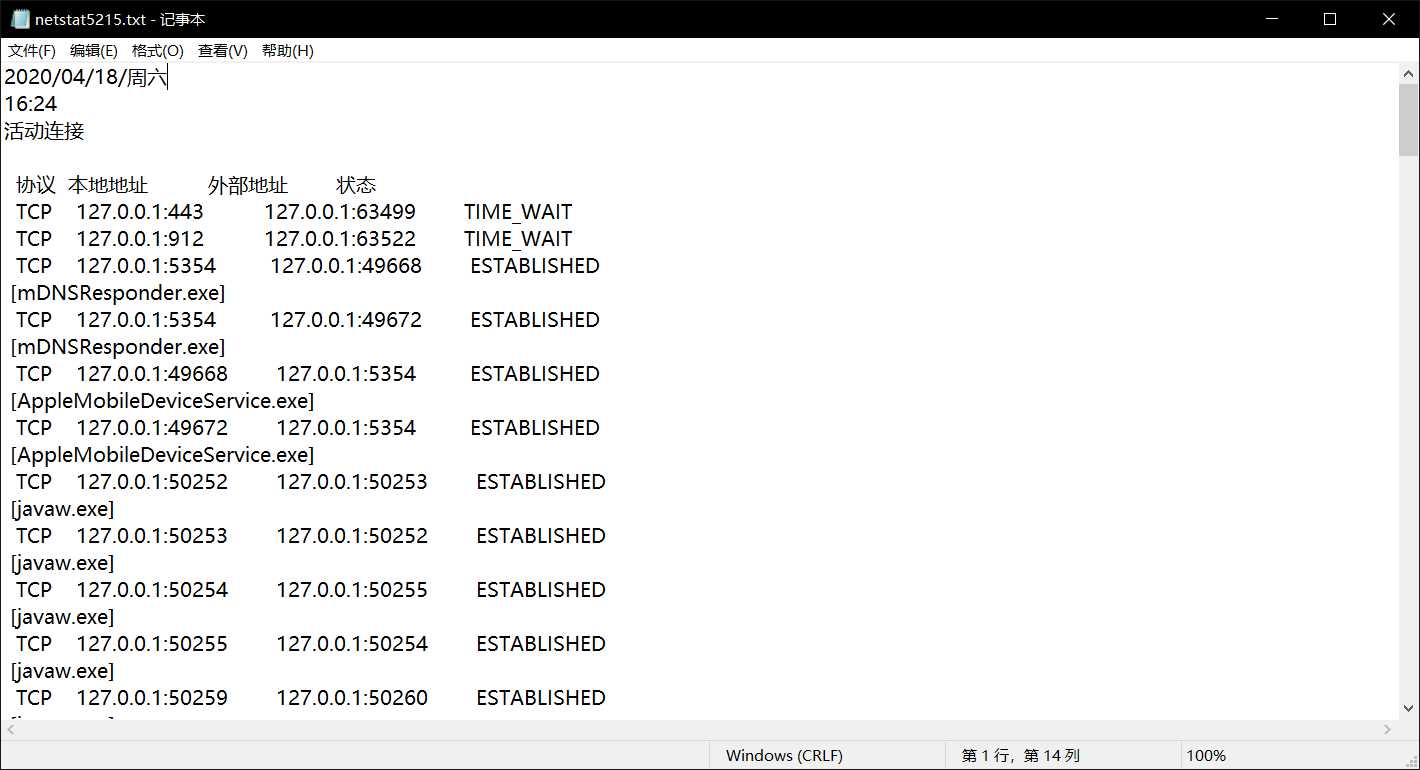

netstat5215.txt文件,写入以下内容date /t >> c:\netstat5215.txt

time /t >> c:\netstat5215.txt

netstat -bn >> c:\netstat5215.txt

然后将.txt后缀名改为.bat

cmd改成netstat5303.bat

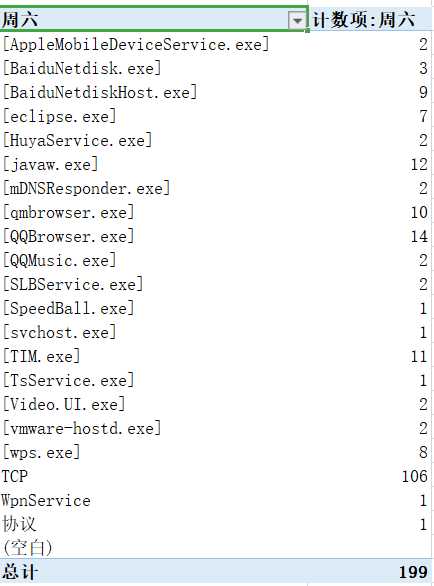

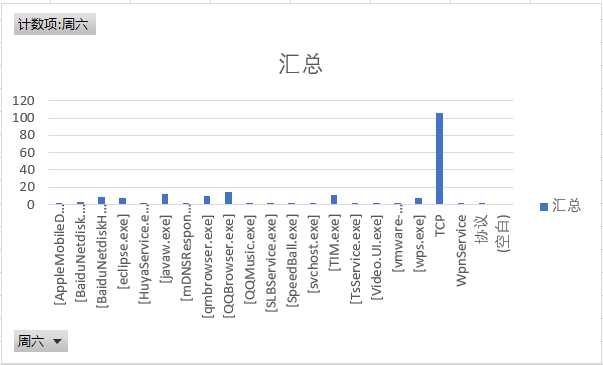

schtasks5215开始记录后台的数据,保持电脑的正常使用,约两小时后在C盘目录打开netstat20175215.txt查看数据

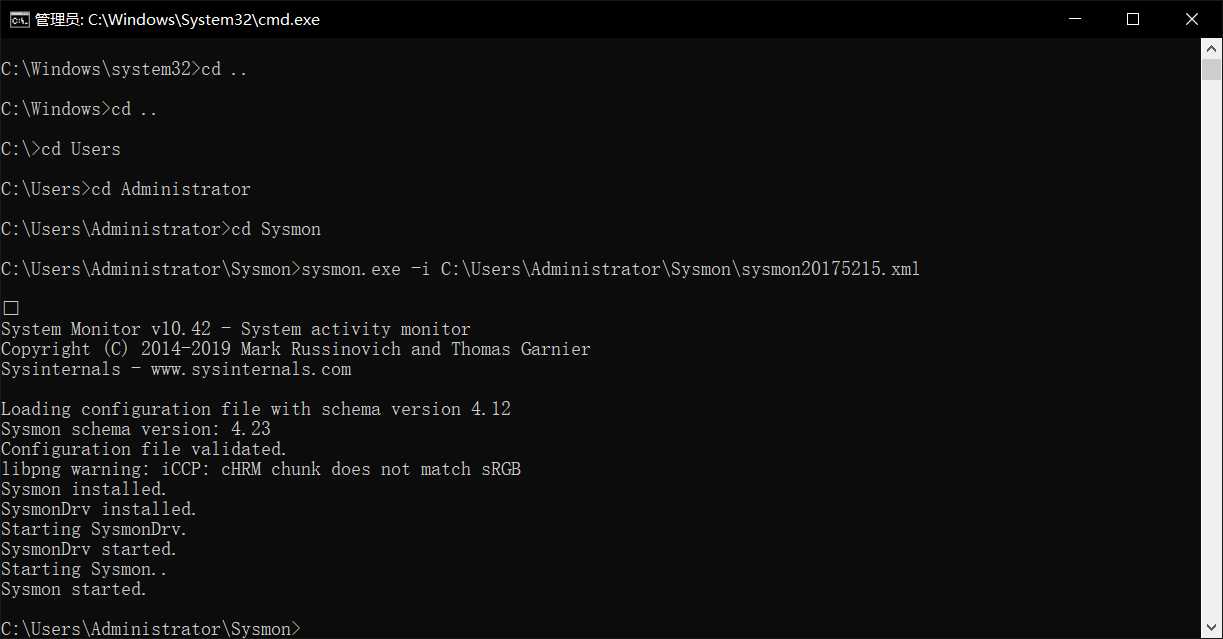

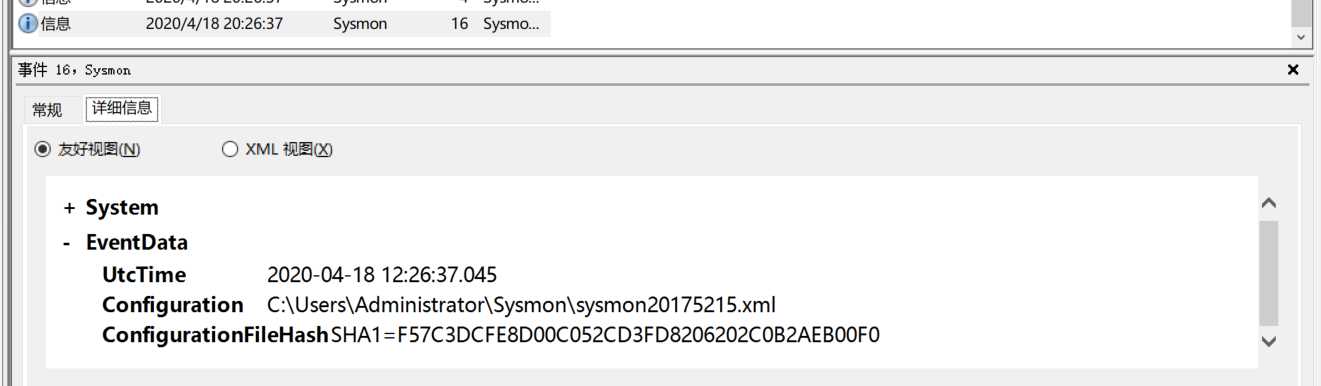

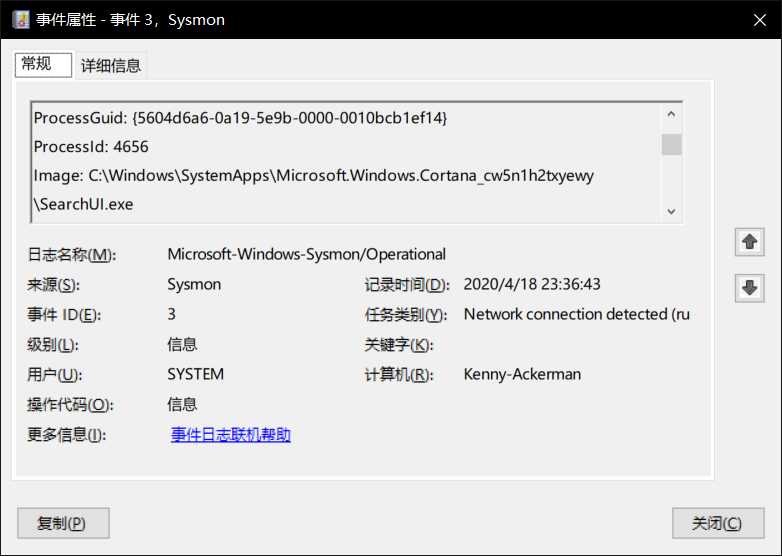

sysmon20175215.xml。sysmon.exe -i C:\Users\Administrator\Sysmon\sysmon20175215.xml,成功安装结果如下:

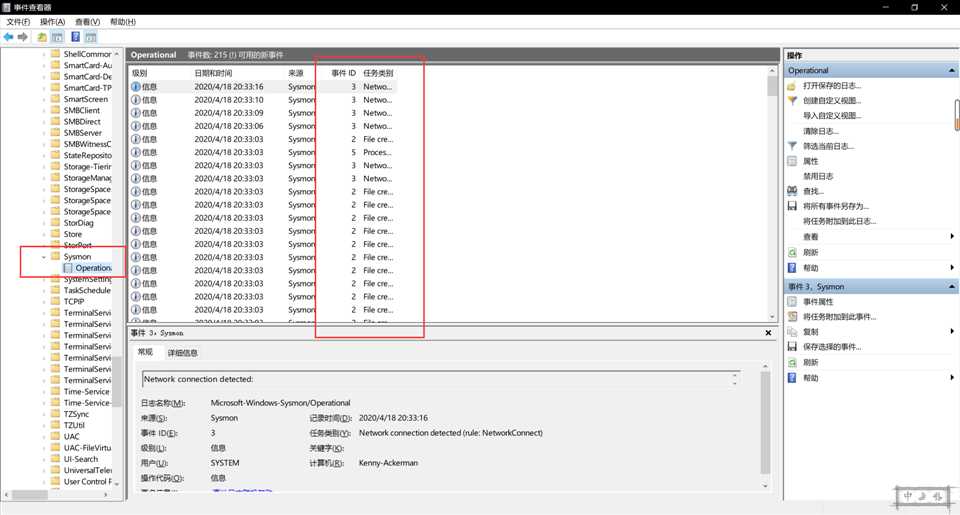

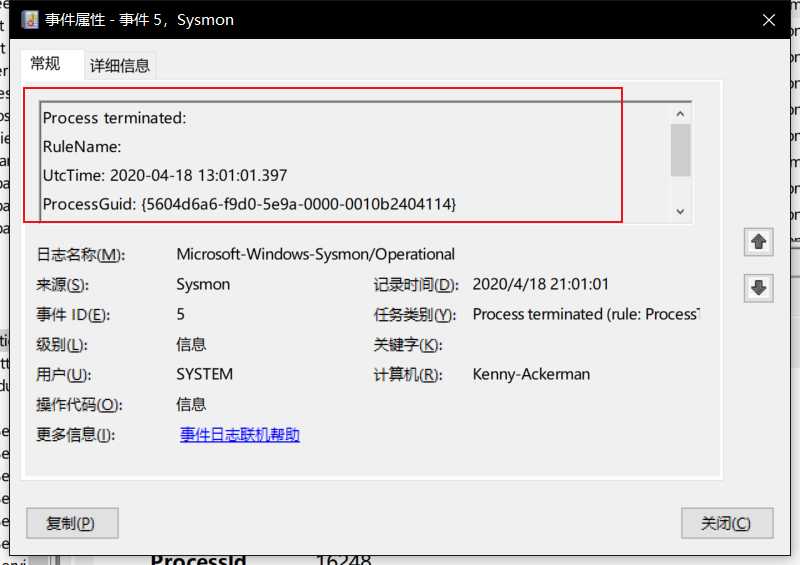

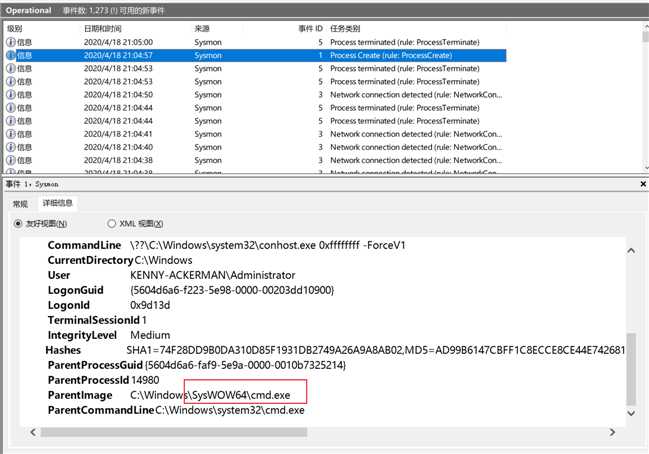

应用程序和服务日志/Microsoft/Windows/Sysmon/Operational,此处有按照配置文件的要求记录的新事件,以及事件ID、任务类别、详细信息等。

C:\Users\Administrator\Sysmon\sysmon20175215.xml配置文件

静态分析

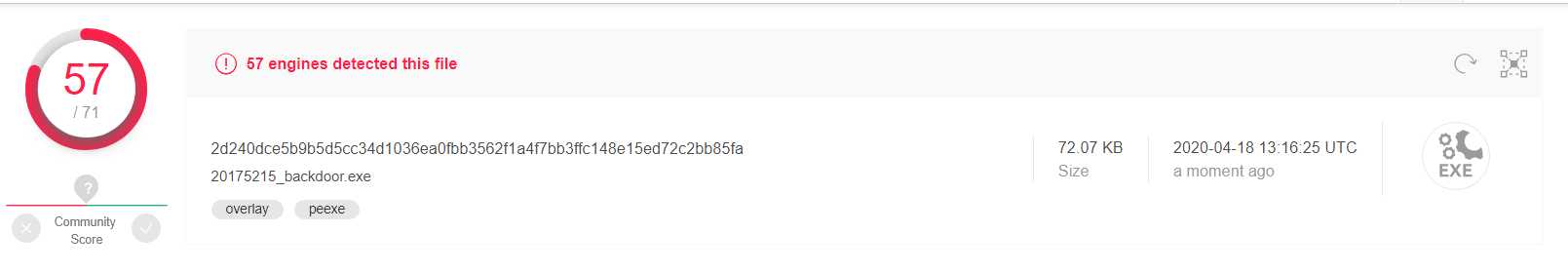

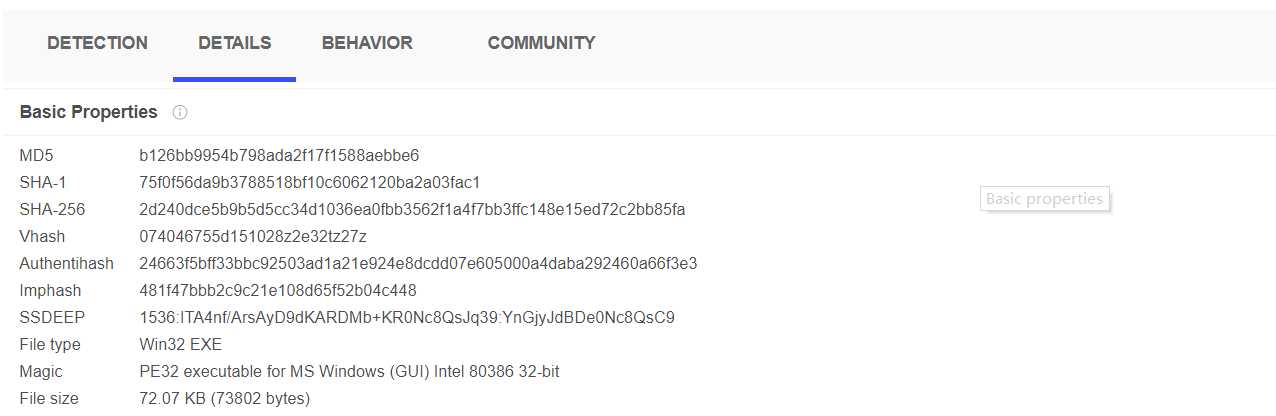

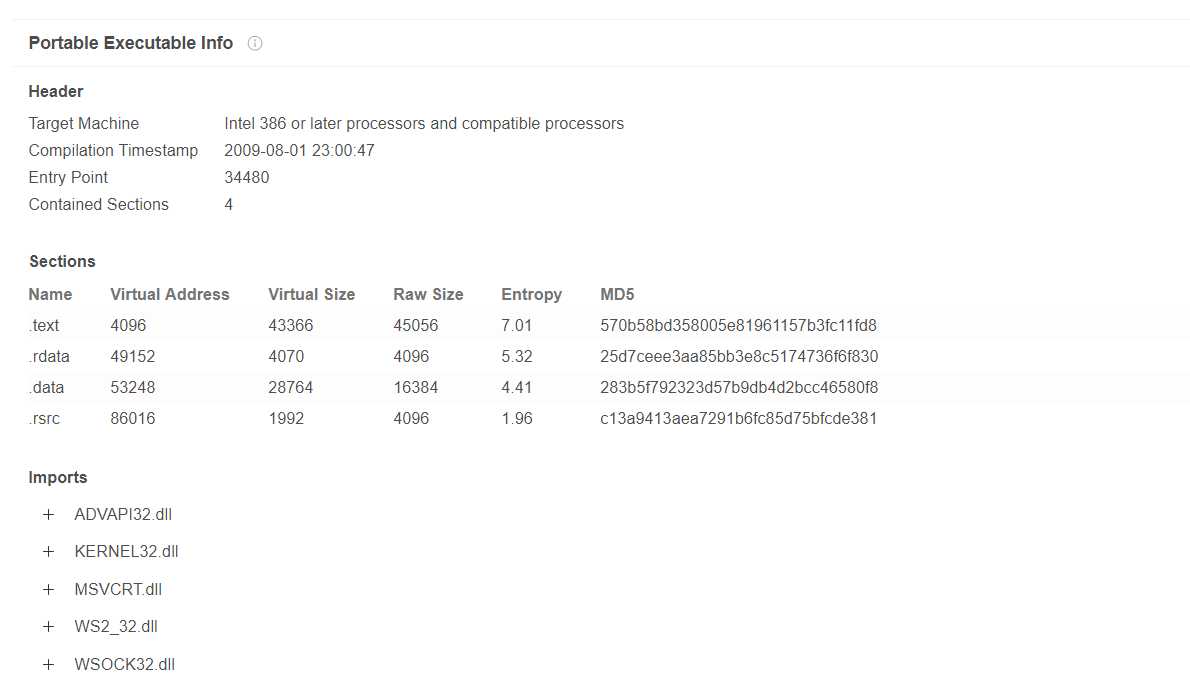

(1)使用VirusTotal分析恶意软件

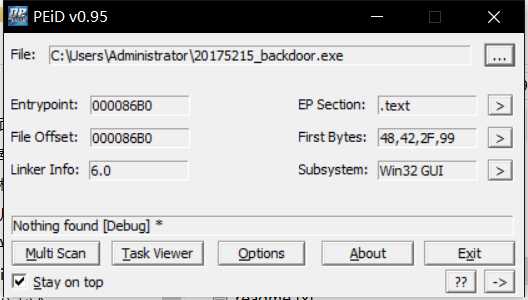

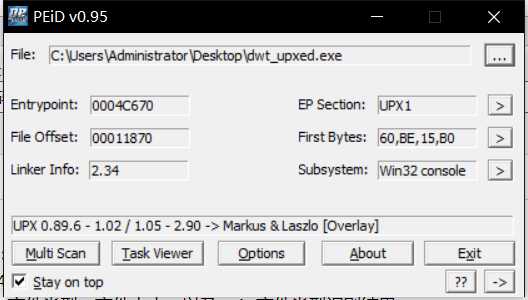

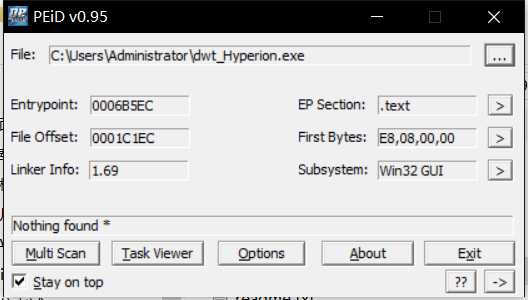

(2)使用PEiD分析恶意软件

PEiD(PE Identifier)是一款著名的查壳工具,其功能强大,几乎可以侦测出所有的壳,其数量已超过470种PE文档的加壳类型和签名。

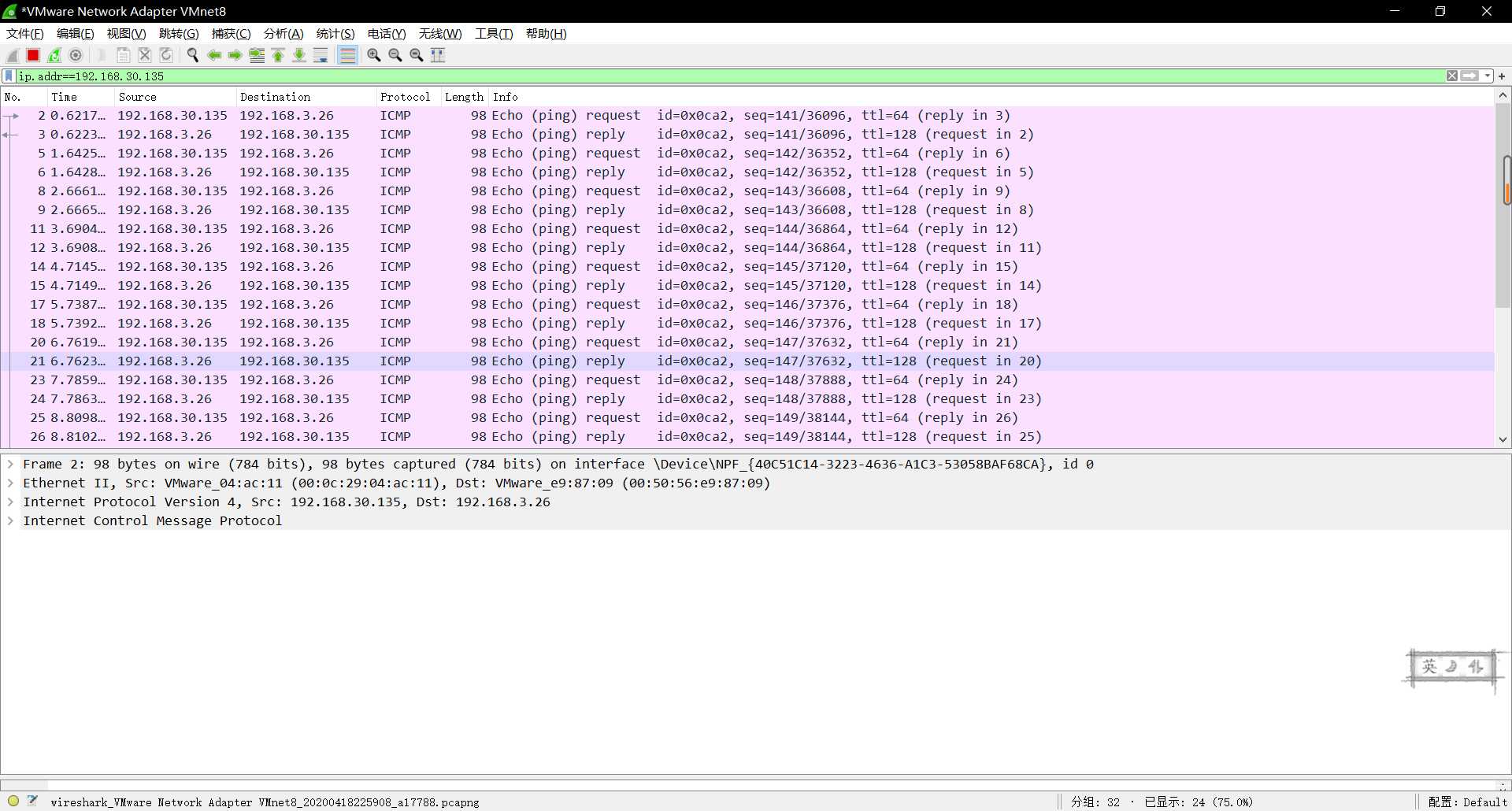

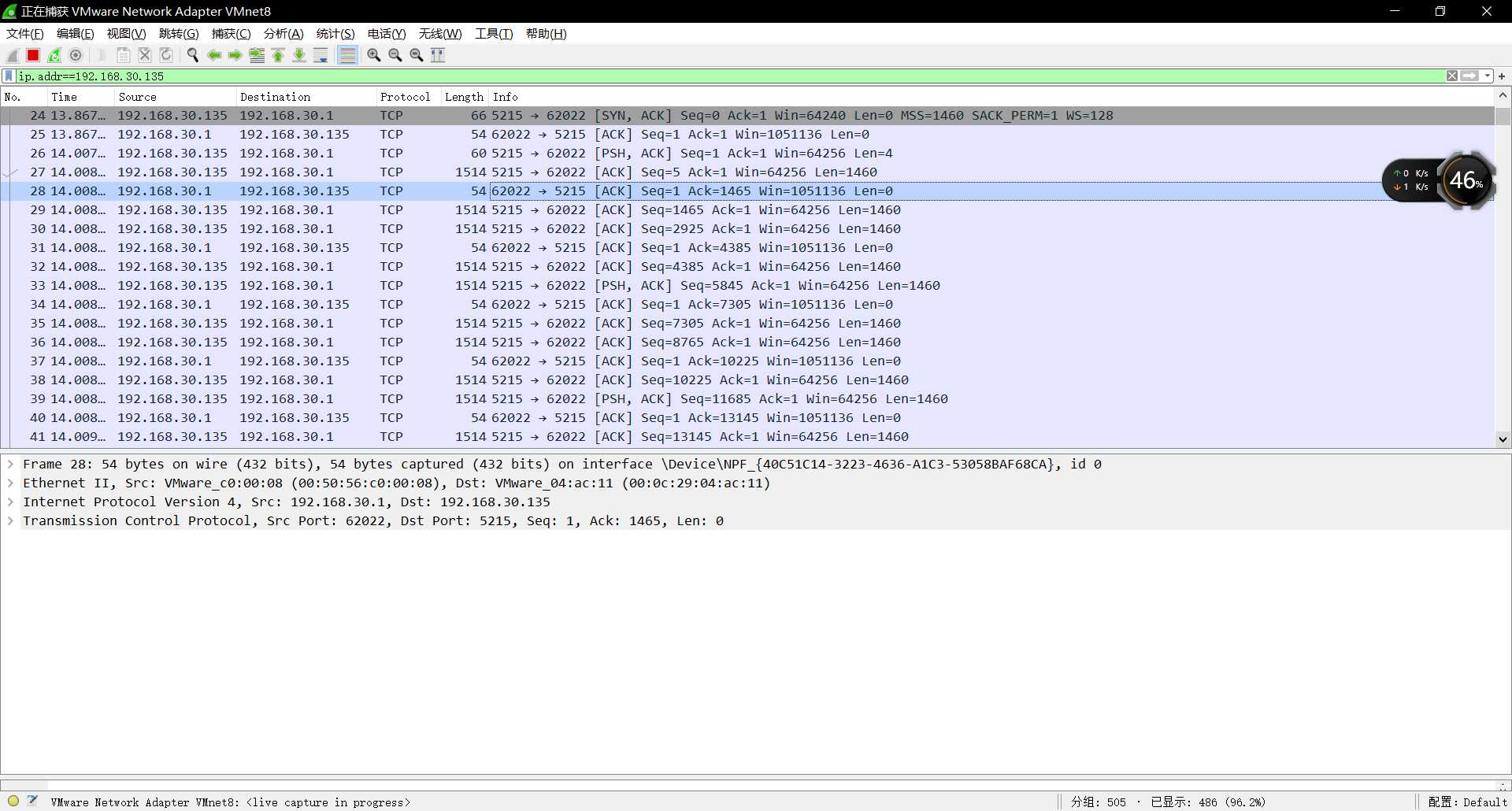

(3)使用wireshark抓包分析恶意软件

ip.addr == 192.168.30.135查看相关的协议包信息

本次实验还比较简单,内容主要是对自己的电脑进行监控并找出潜在的恶意代码,注重于防护与监控这方面的实验。利用各种工具进行对系统的检测。但是一些后门程序的使用我已经有点生疏了,还是需要多多使用和运用这些知识。

1.schtask与sysmon应用指导

2.2018-2019-2 网络对抗技术 20165318 Exp4 恶意代码分析

3.恶意代码分析

2019-2020-2 20175215丁文韬《网络对抗技术》Exp4 恶意代码分析

标签:xml配置 system 选项卡 systems 指令 注册 任务 记录 app

原文地址:https://www.cnblogs.com/jxxydwt1999/p/12635033.html