标签:知乎 解压 一个 load 拼接 题目 misc inf head

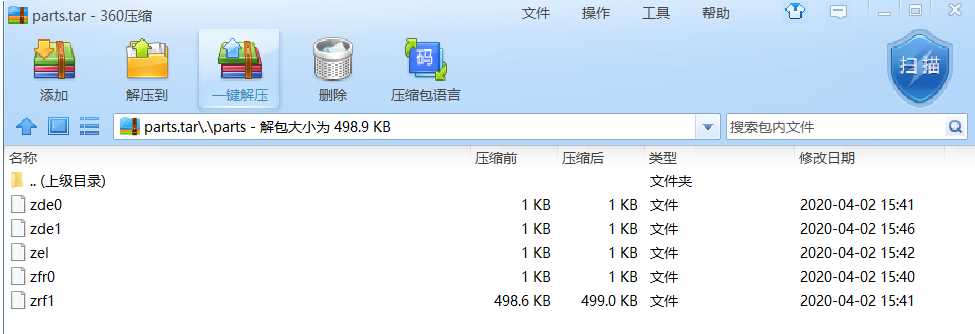

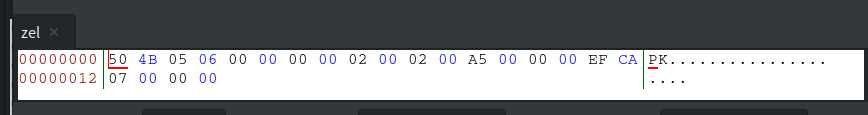

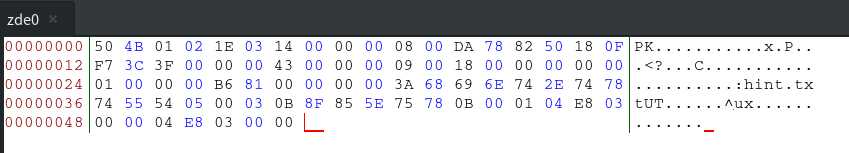

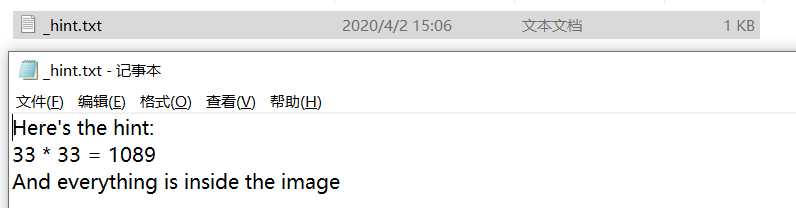

cyberchef_recipe,获得解密方法我用的360压缩,所以没有拼接zip,直接解压,解压一个hint,一个图片

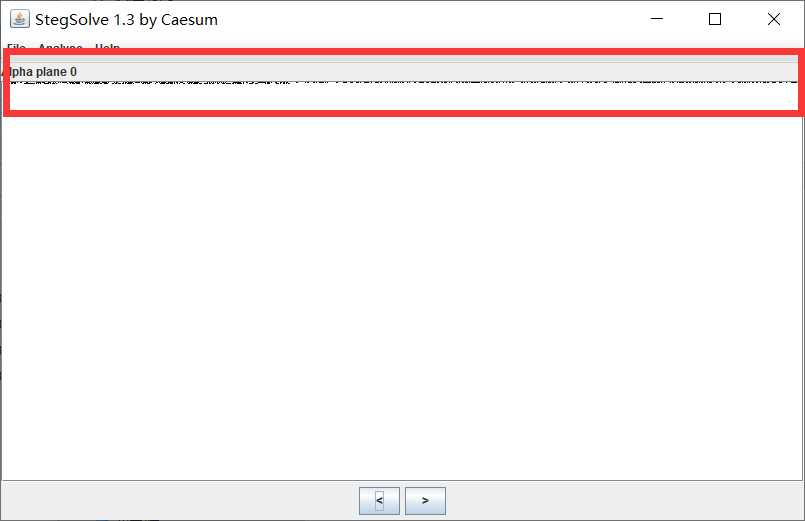

hint说全在图片,先搞图片,stegsolve翻了一下没啥明显的地方,但是这里我先怀疑了一下(后面发现是二维码)

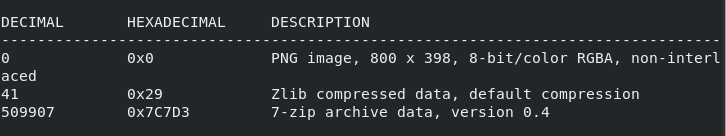

binwalk能出一个7z

里面是 epicer_fehcrebyc.txt,base64解码

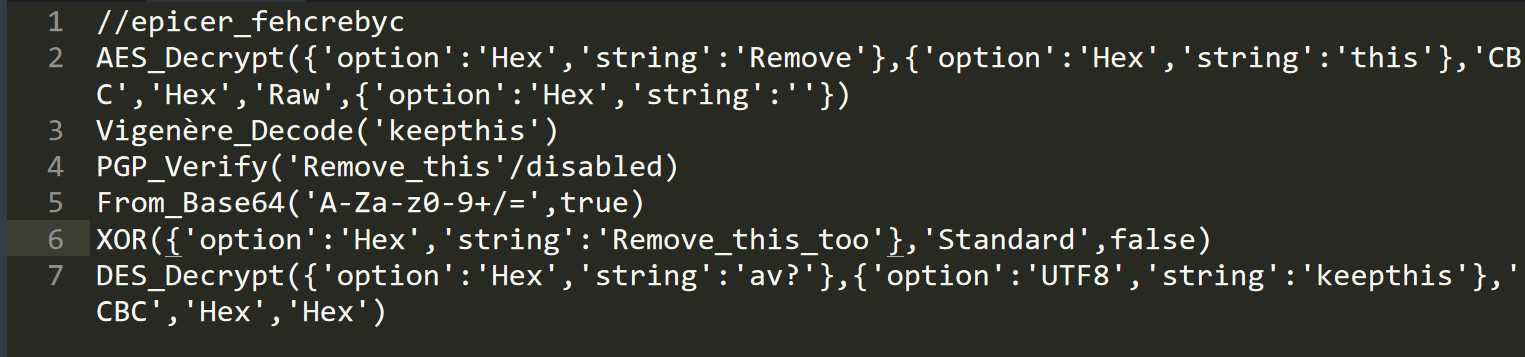

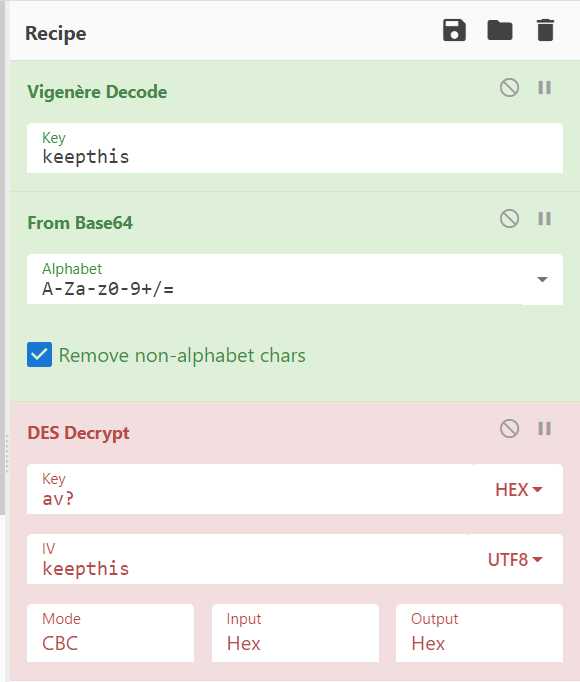

因为写的很规范整齐,凑巧AES-CBC刚用Cyberchef,所以认出来上面文件名应该字符串逆序cyberchef_recipe

cyberchef里load recipe,把第一行注释删掉

AES_Decrypt({‘option‘:‘Hex‘,‘string‘:‘Remove‘},{‘option‘:‘Hex‘,‘string‘:‘this‘},‘CBC‘,‘Hex‘,‘Raw‘,{‘option‘:‘Hex‘,‘string‘:‘‘})

Vigenère_Decode(‘keepthis‘)

PGP_Verify(‘Remove_this‘/disabled)

From_Base64(‘A-Za-z0-9+/=‘,true)

XOR({‘option‘:‘Hex‘,‘string‘:‘Remove_this_too‘},‘Standard‘,false)

DES_Decrypt({‘option‘:‘Hex‘,‘string‘:‘av?‘},{‘option‘:‘UTF8‘,‘string‘:‘keepthis‘},‘CBC‘,‘Hex‘,‘Hex‘)

发现有的里面写着keep this,有的写了remove this,那就删吧,剩下这些

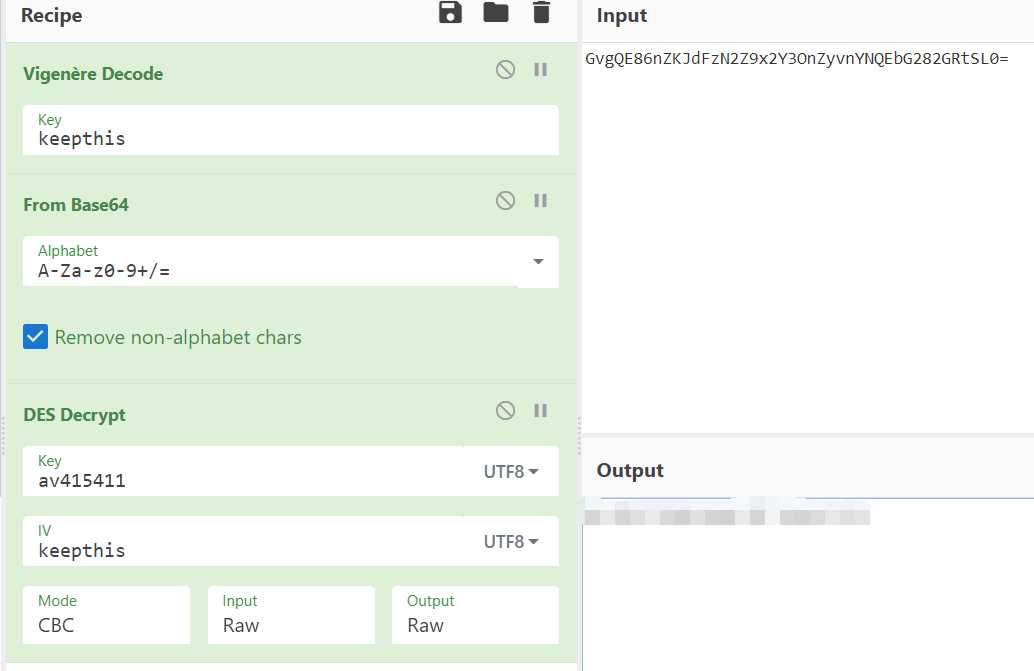

那么现在缺个密钥,还缺个密文,回去搞那个二维码,提取页面写个python,而且hint里注明了3333,正好有二维码就是3333规格的

扫描得到密文

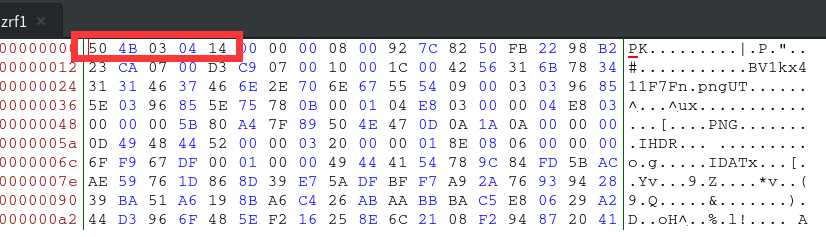

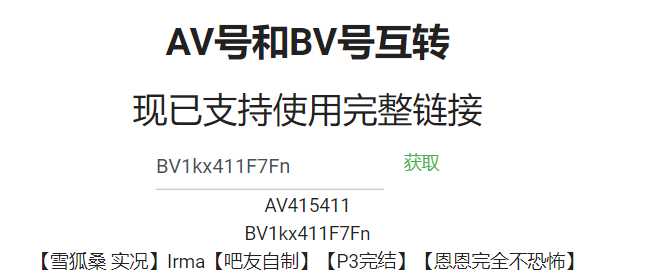

发现这里是av?猜测这个后面是自己填的,正好最近逛知乎发现b站把原来的AV号换成了BV号,图片文件名就是BV号BV1kx411F7Fn.png(在线转码有网站)

flag

真是老千层饼2333

标签:知乎 解压 一个 load 拼接 题目 misc inf head

原文地址:https://www.cnblogs.com/carr0t/p/oldthousandpie.html