标签:详细 mod xxx 引擎 nslookup 目标 拉取 discovery syn

(1)Windows 10

(2)Kali Linux

(3)Baidu

掌握信息搜集的最基础技能与常用工具的使用方法。

2.实践内容

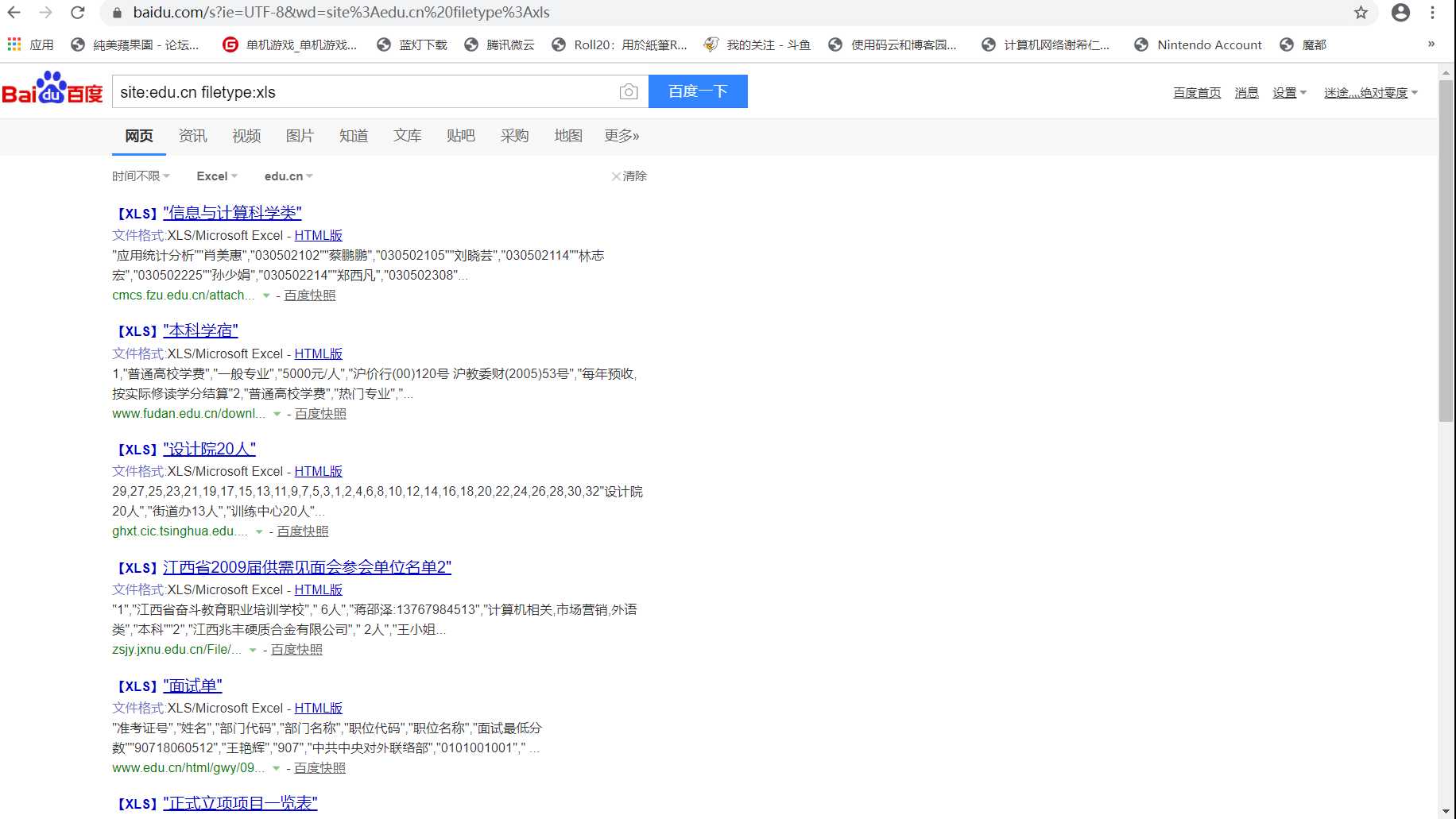

(1)各种搜索技巧的应用

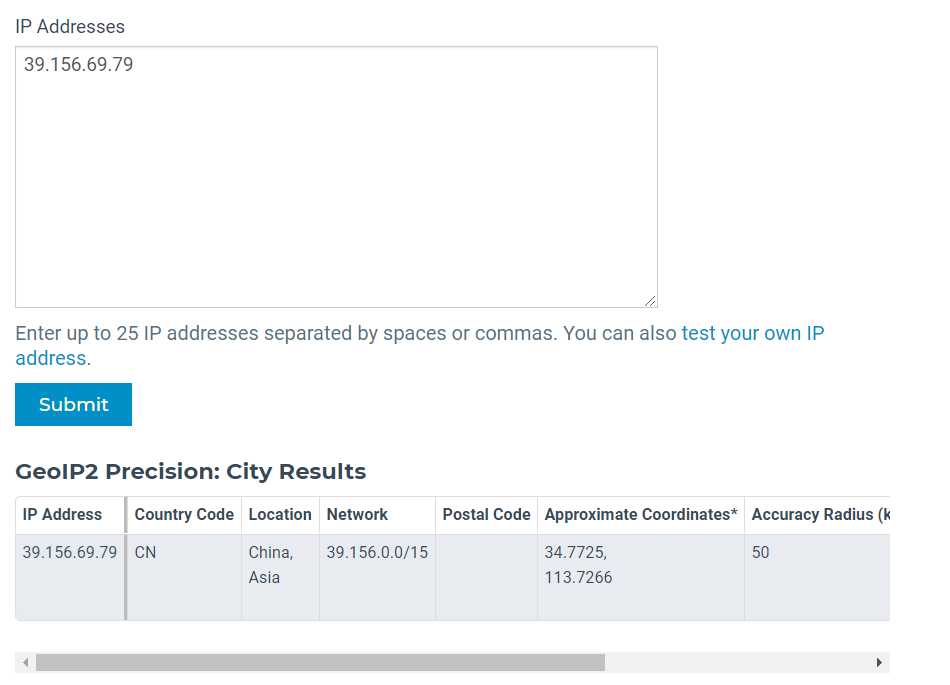

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

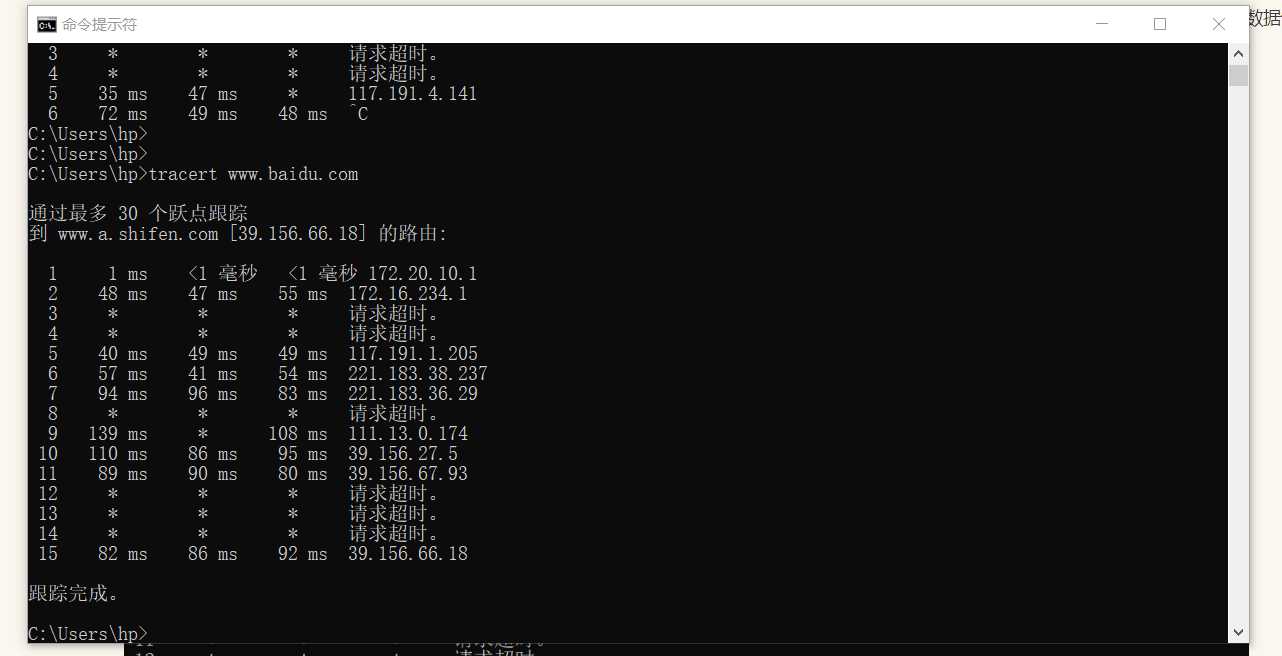

1、 使用traceroute命令进行路由侦查

原理:traceroute命令利用ICMP协议定位用户计算机和目标计算机之间的所有路由器。

本实验以侦查百度为例,输入命令tracert www.baidu.com。

Zoomeye

输入apache +country:"CN"查找中国地区的apache

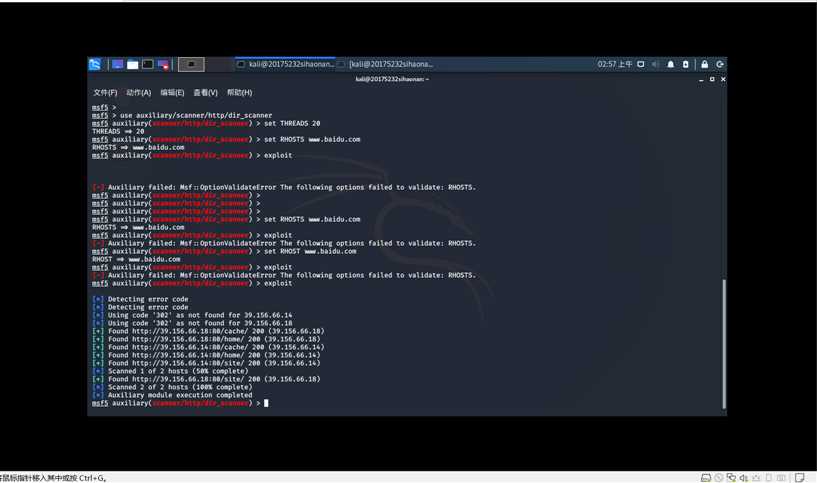

dir_scanner暴力破解,它的原理就是使用攻击者自己的用户名和密码字典,一个一个去枚举,尝试是否能够登录。

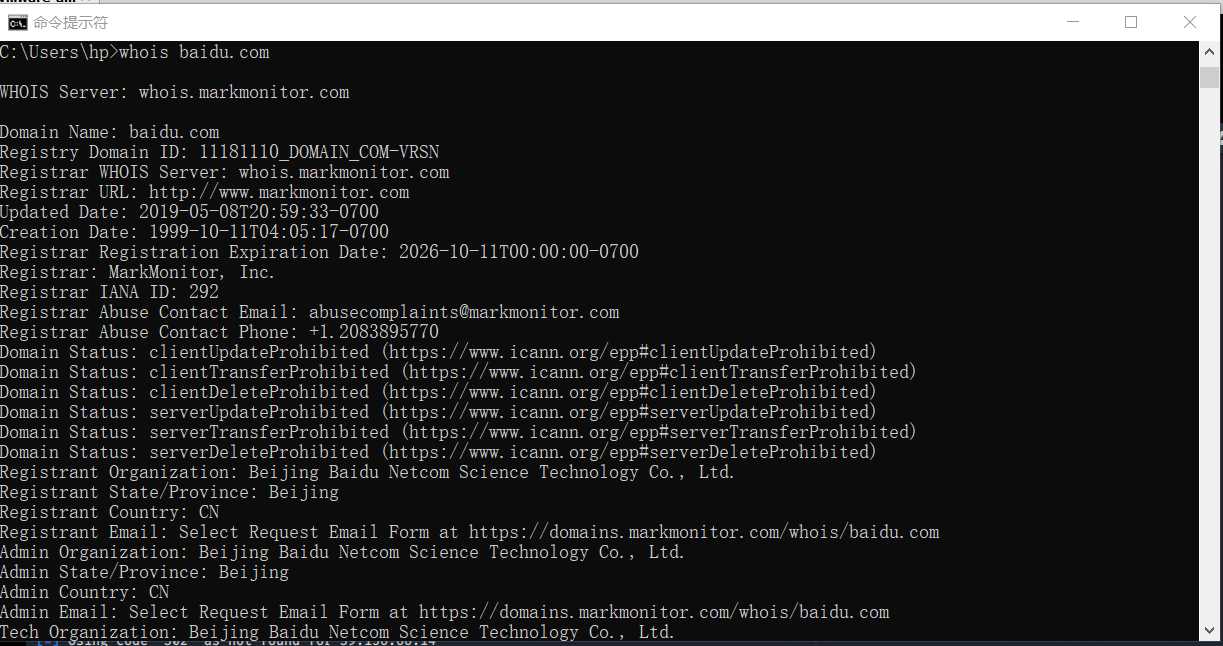

1、 whois查询

whois用来进行域名注册信息查询。whois gitee.com可查询到3R注册信息,包括注册人的姓名、组织和城市等信息。

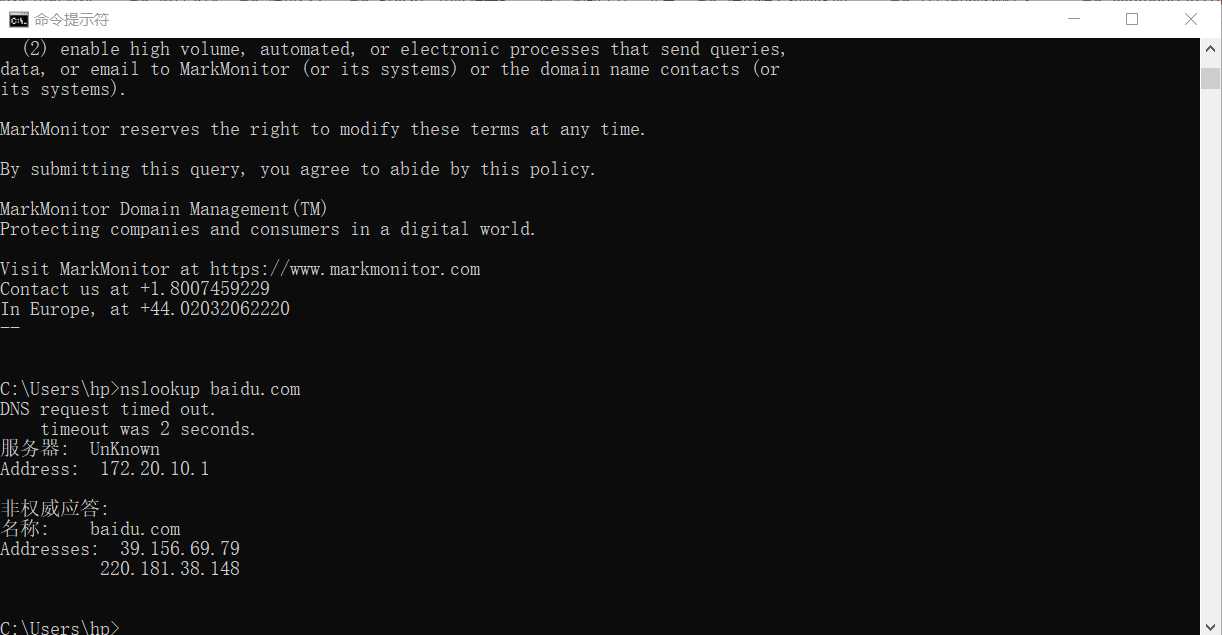

nslookup,dig域名查询

nslookup

nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。

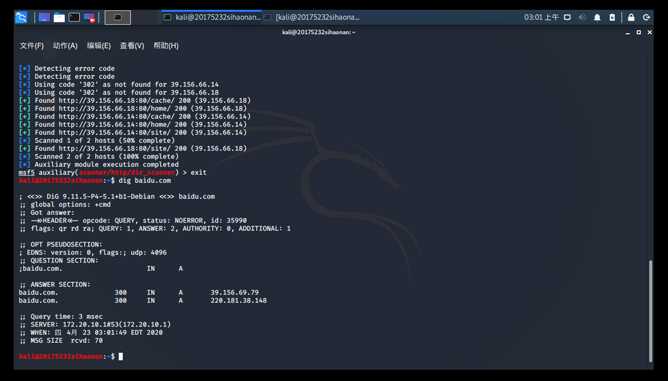

dig

dig可以从官方DNS服务器上查询精确的结果。

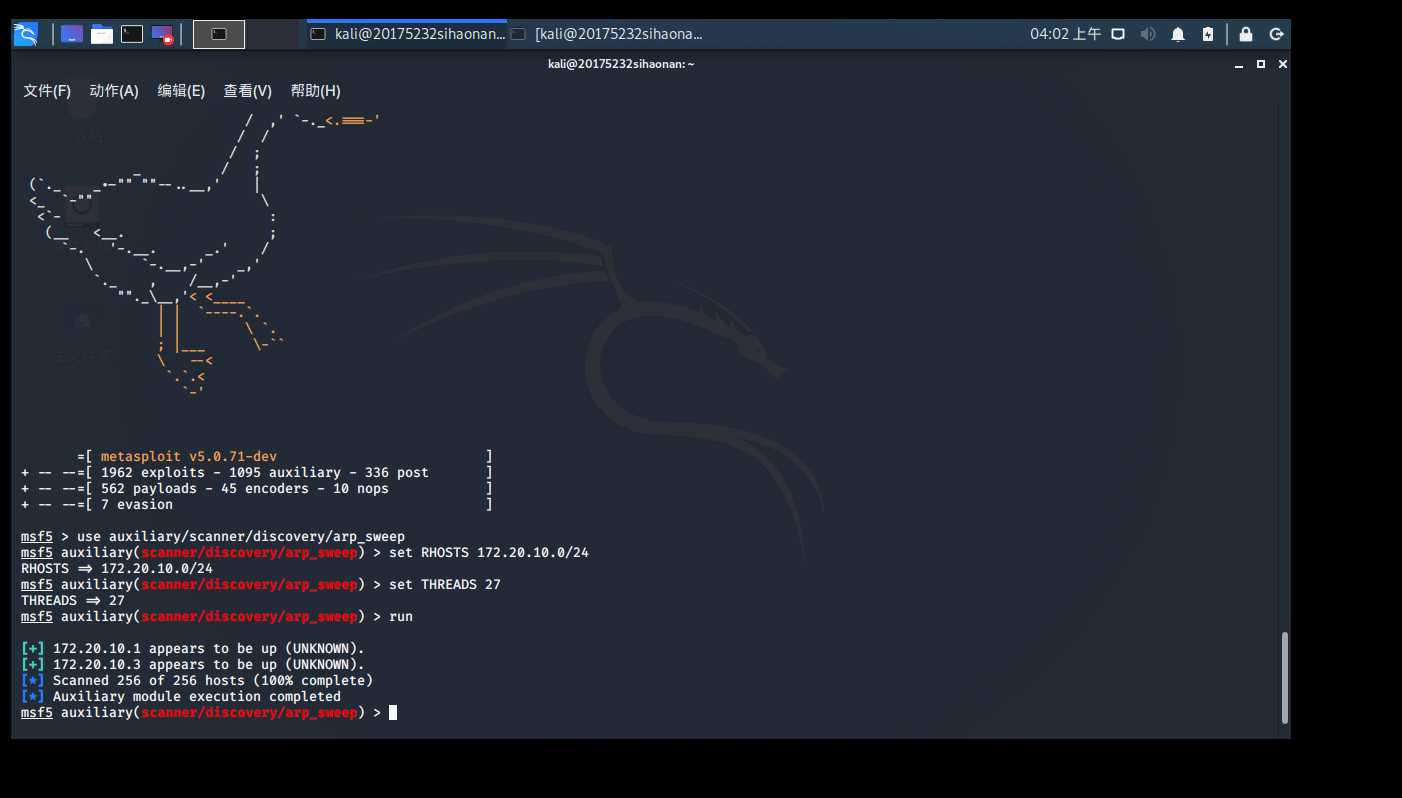

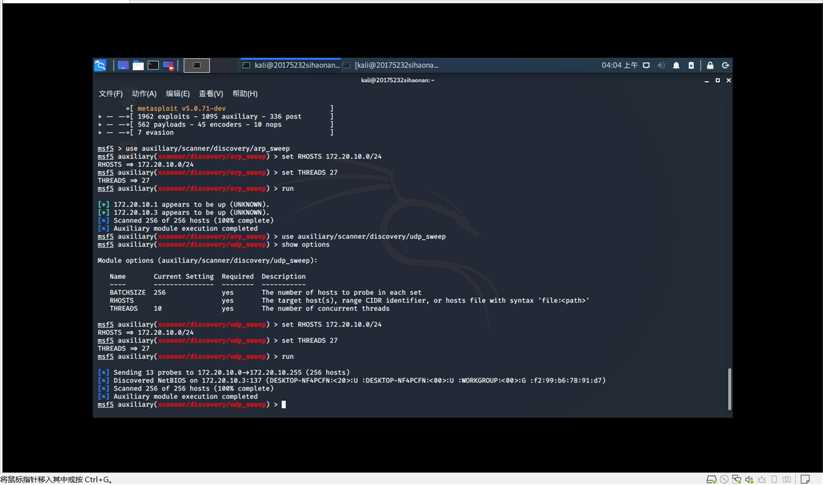

metasploit中的arp_sweep模块和udp_sweep模块

arp_sweep和udp_sweep都是metasploit中位于modules/auxiliary/scanner/discovery中的模块

arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机;

udp_sweep模块除了可以探测到存活主机之外,还可以获得主机名称信息

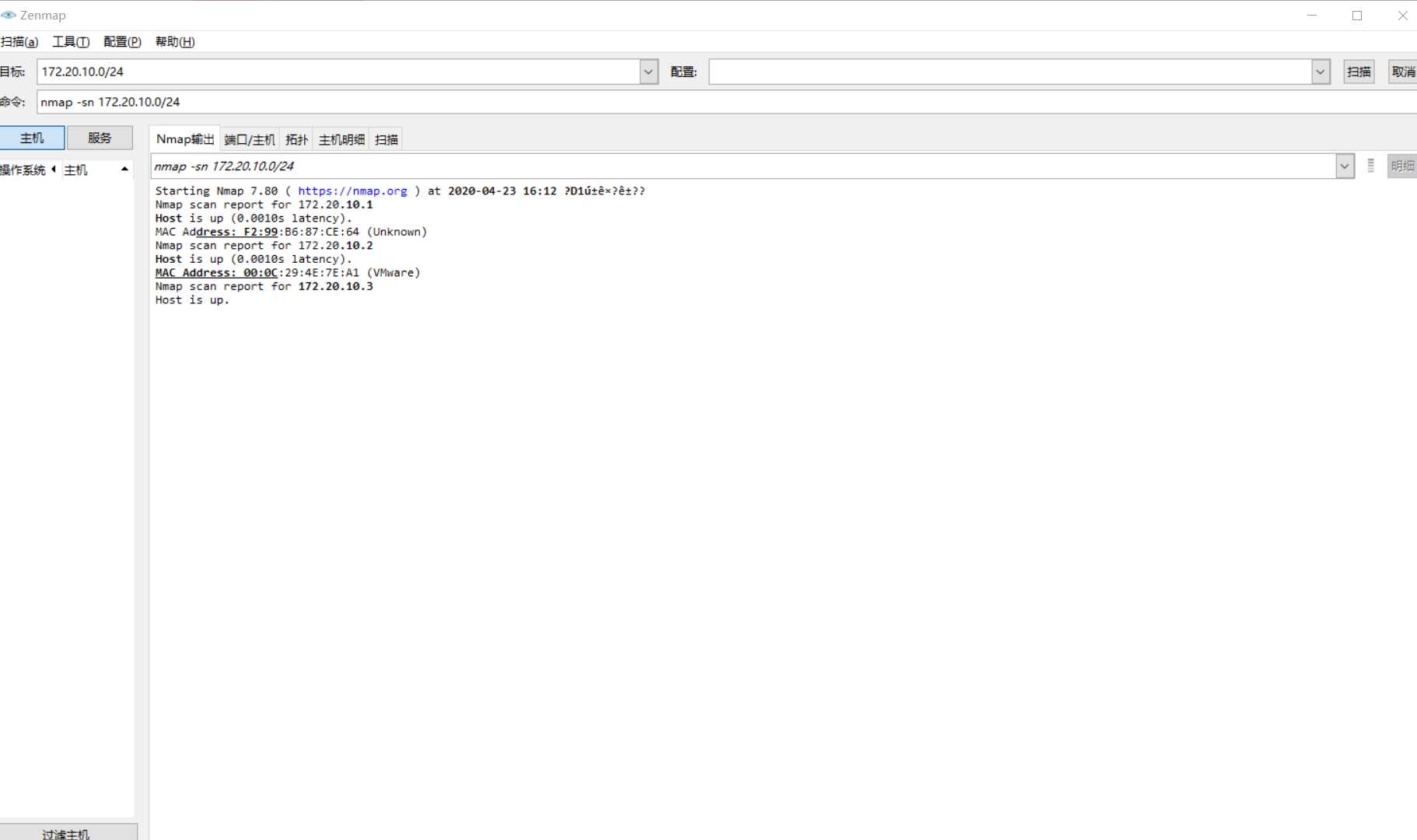

nmap -sn

-sS:TCP SYN扫描,可以穿透防火墙;

-sA:TCP ACK扫描。有时候由于防火墙会导致返回过滤/未过滤端口;

-sP:发送ICMP echo探测;

-sT:TCP connect扫描,最准确,但是很容易被IDS检测到,不推荐;

-sF/-sX/-sN:扫描特殊的标志位以避开设备或软件的监测;

-O:启用TCP/IP协议栈的指纹特征信息扫描以获取远程主机的操作系统信息;

-sV:获取开放服务的版本信息;

nmap -sn参数可以用来探测某网段的活跃主机nmap -sn 172.20.10.0/24

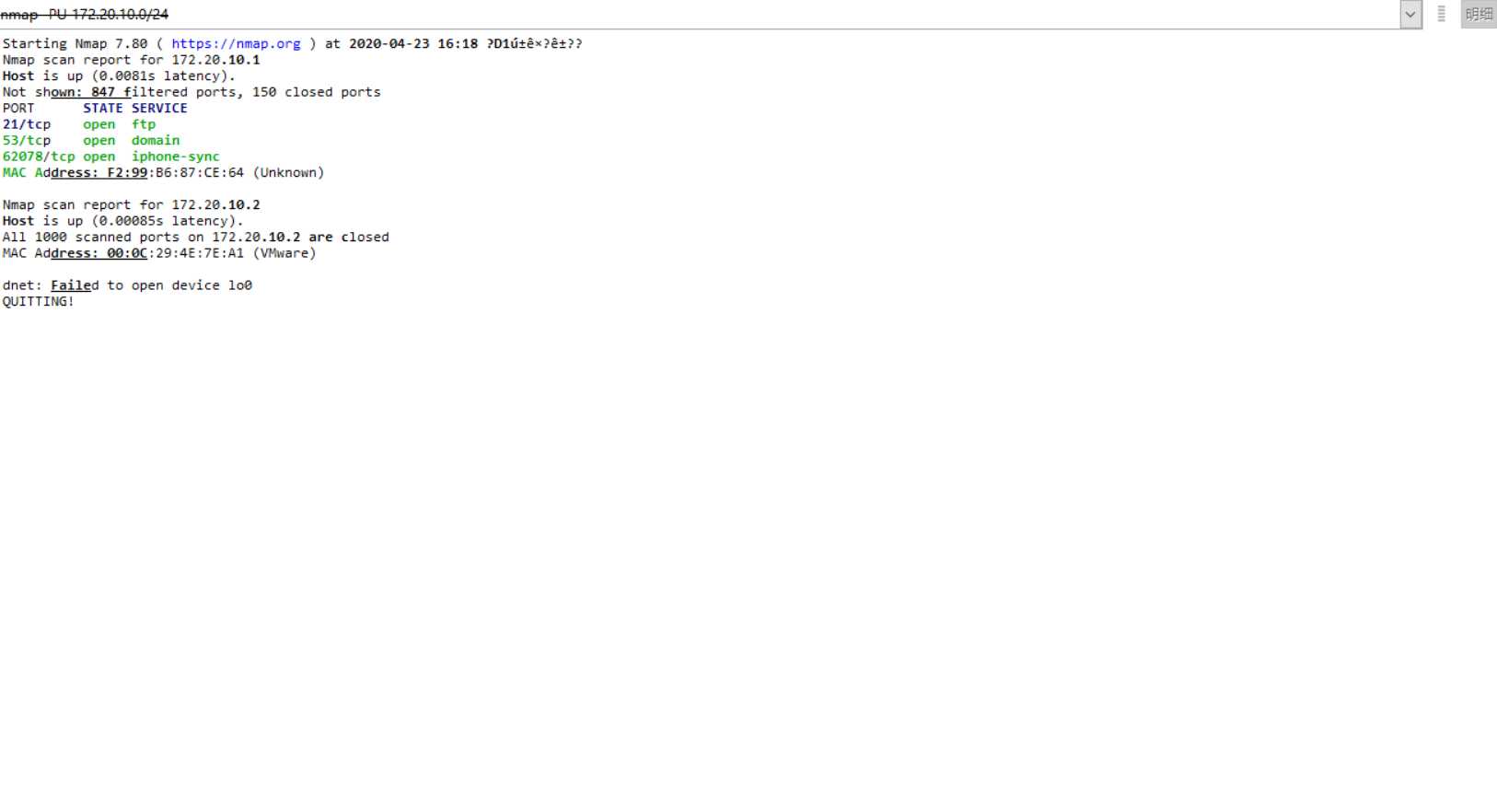

端口扫描

nmap -PU 172.20.10.0/24

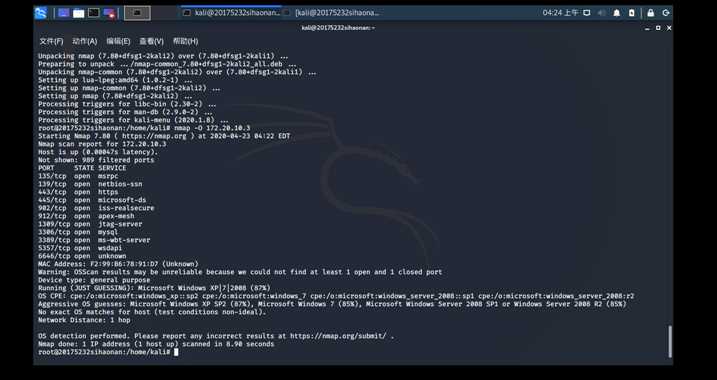

版本探测

nmap -O

nmap -O选项让Nmap对目标的操作系统进行识别,获取目标机的操作系统和服务版本等信息nmap -O 172.20.10.3(因为主要是探测主机,所以在虚拟机kali中完成,)(不过不知道为什么,扫描出来是win7、server2008r2等,是因为虚拟机里有装吗?)

Telnet服务扫描

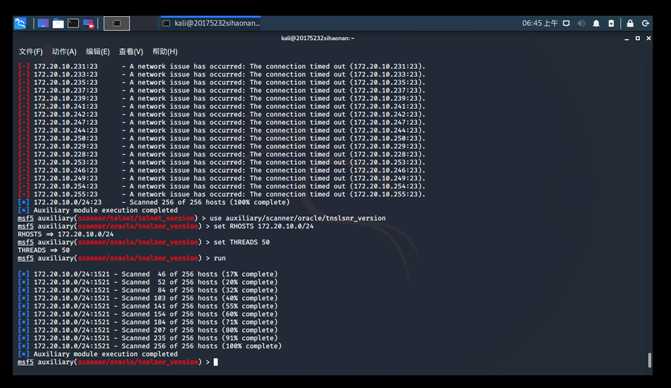

Oracle数据库服务查点

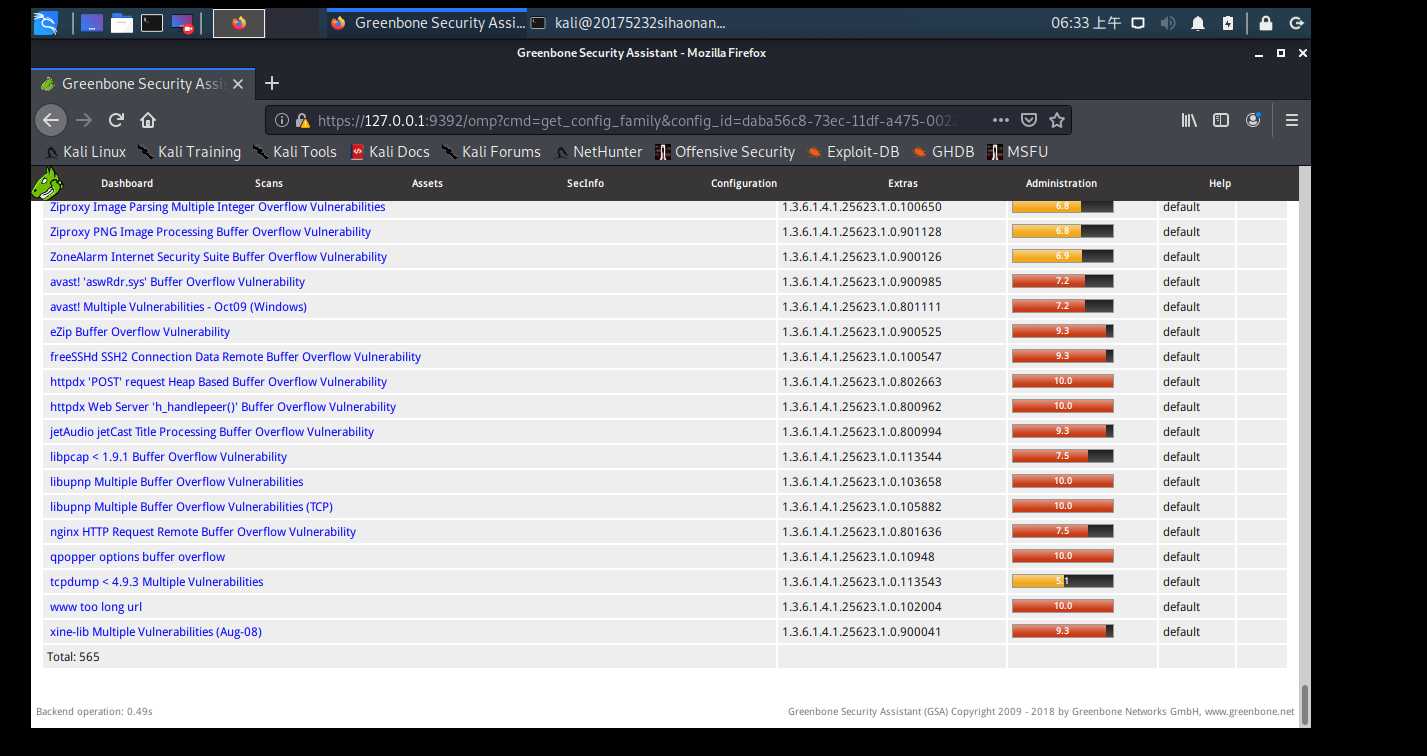

openvas-start,它会拉取浏览器进入主页https://127.0.0.1:9392(如果没有自动跳转到浏览器,可以手动输入openvas-start后手动打开浏览器输入网址https://127.0.0.1:9392.输入openvas-start是启动服务,不启动服务无法直接进入网页。)新建Target,开始扫描

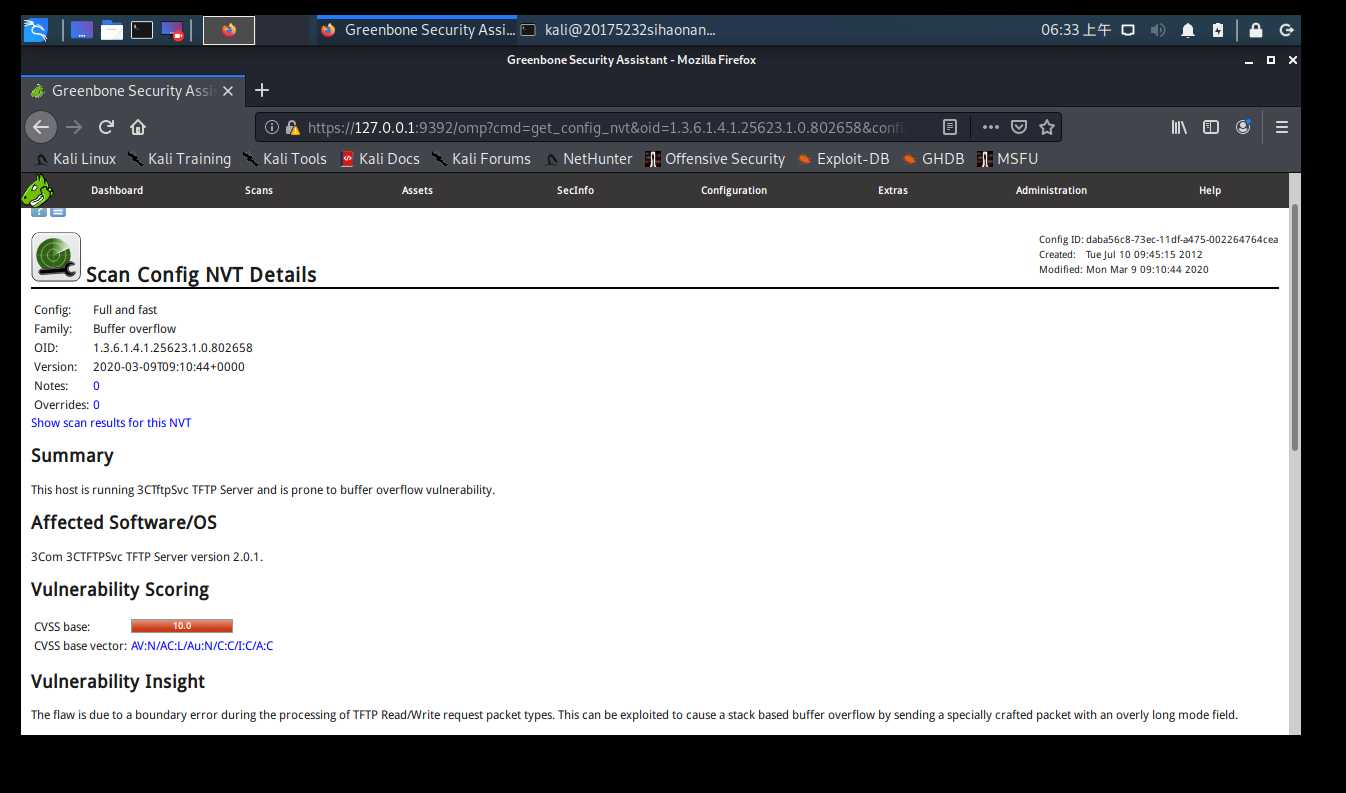

查看并分析扫描结果

打开该扫描结果的详细信息,并点击其中的“Full and fast”

实验心得及体会:

1、 哪些组织负责DNS,IP的管理。

3、 评价下扫描结果的准确性。

2019-2020-2 网络对抗技术 20175232 司浩楠 Exp5 信息搜集与漏洞扫描

标签:详细 mod xxx 引擎 nslookup 目标 拉取 discovery syn

原文地址:https://www.cnblogs.com/20175232-gouli/p/12764945.html