标签:攻击 前台 img 下载 mamicode span 修复 影响 inf

通达OA前台cookie伪造登录漏洞复现

通达OA是一套办公系统。2020年04月17日, 通达OA官方在更新了一个v11版本安全补丁, 其中修复了一个任意用户伪造登录漏洞。

0X01漏洞概述

该漏洞类型为任意用户伪造,未经授权的远程攻击者可以通过精心构造的请求包进行任意用户伪造登录,包括admin

通达OA2017

V11.X<V11.5

下载2017或者v11版本搭建即可

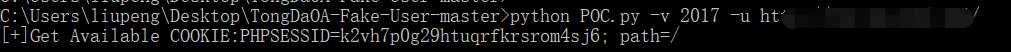

首先使用poc生成cookie

注:-v 有两个版本 一个是 11 另一个是2017

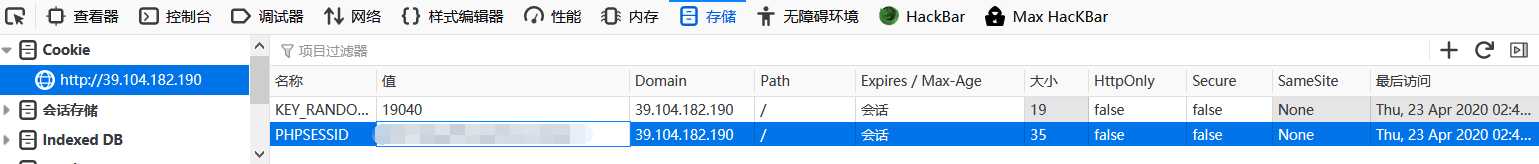

访问该界面并控制台修改cookie为得到的cookie

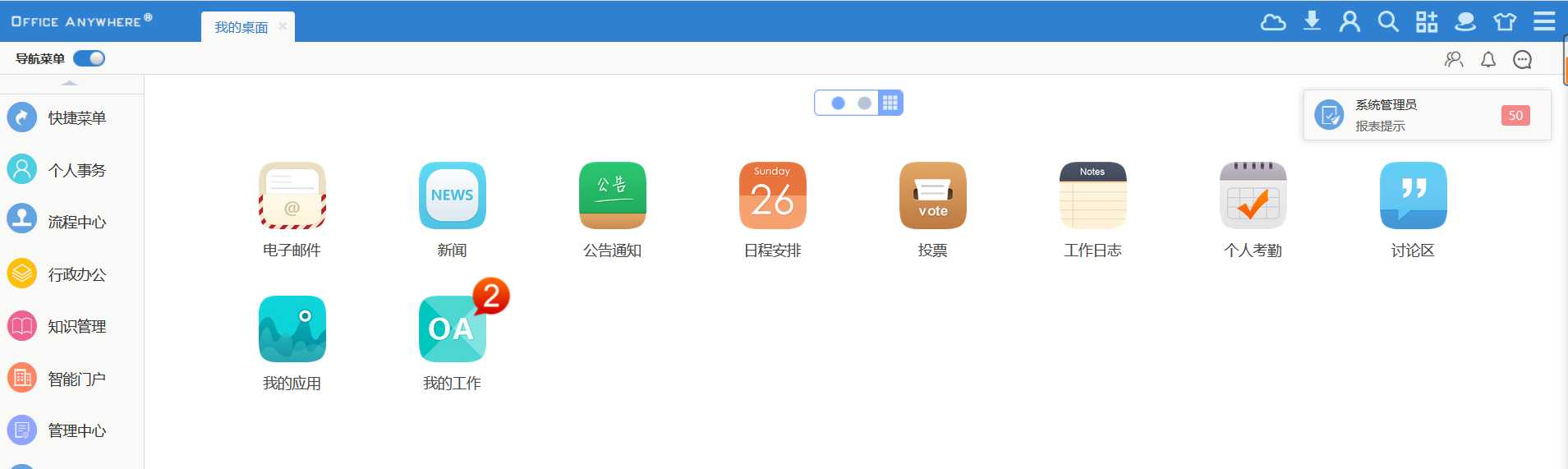

刷新界面访问/general文件夹即可成功登录admin后台

及时跟新官方的补丁

标签:攻击 前台 img 下载 mamicode span 修复 影响 inf

原文地址:https://www.cnblogs.com/xyongsec/p/12780483.html