标签:baidu end ima 包括 png 过滤 ast sed nmap

????在信息收集中,使用到的工具有很多,但是一定离不开这款大名鼎鼎的工具————Nmap。

????Nmap是一款开源的网络探测和安全审核工具。它被设计用来快速扫描大型网络,包括主机探测与发现、开放的端口情况、操作系统与应用服务指纹识别、WAF识别以及常见的安全漏洞。

????Nmap的使用参数非常之多,我总结的是一些常用到参数和在信息收集中会使用的一些命令。

????实验环境攻击机Kali(192.168.1.102)靶机windows server2003(192.168.254.129)

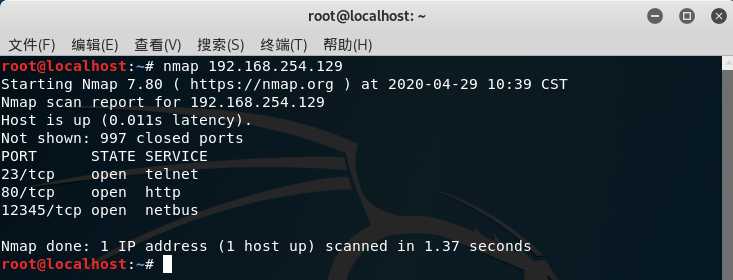

nmap 192.168.254.129

直接扫描速度快,可以作为一个简单的收集前扫描

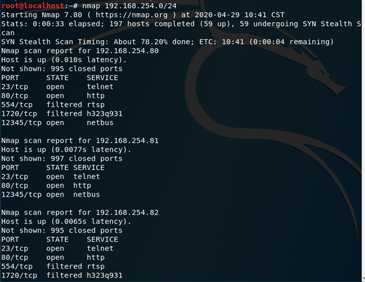

nmap 192.168.254.0/24

可以扫描目标C段,添加子网掩码即可。

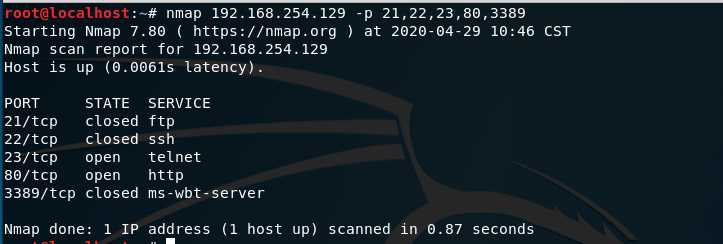

nmap 192.168.254.129 -p 21,22,23,80,3389

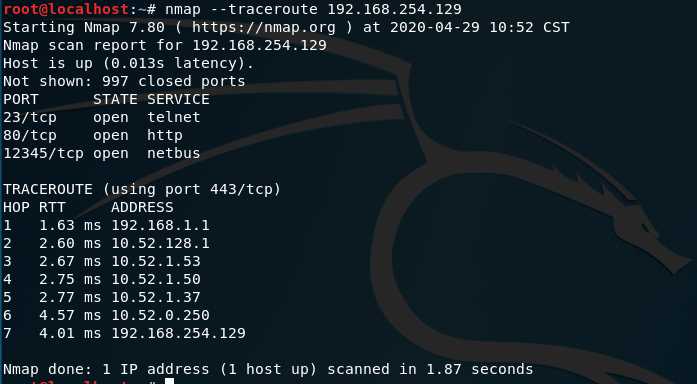

nmap --traceroute 192.168.254.129

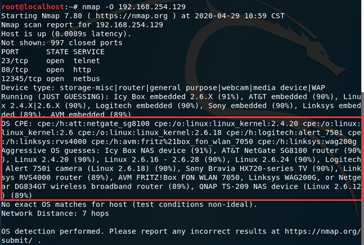

namp -O 192.168.254.129

有时不加别的参数进行指纹识别会不准确,这里居然没有识别出win2003

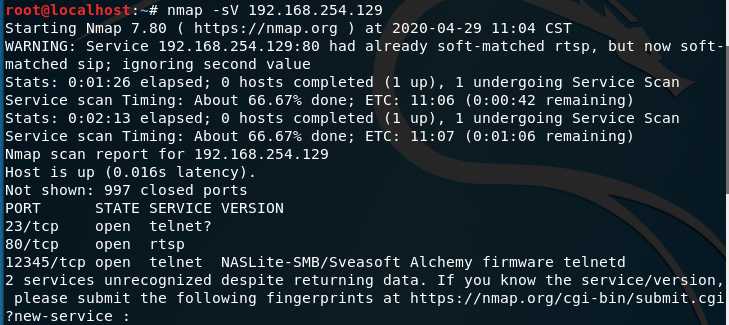

nmap -sV 192.168.254.129

这里有两个服务没有识别出来,可能和版本有关

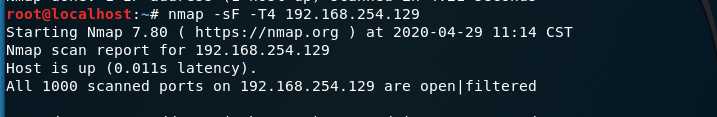

nmap -sF -T4 192.168.254.129???这是使用扫描级别为T4,一般在网络通信良好的情况下使用T4

我这里的防火墙是没有开启的,所以扫描的1000个端口都显示open\filtered

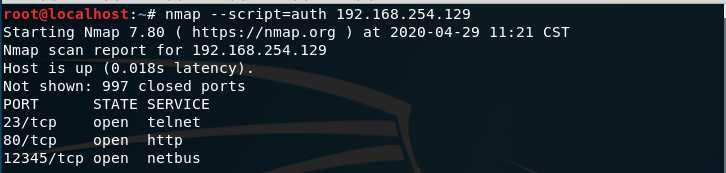

nmap --script=auth 192.168.254.129

这里没有发现弱口令

nmap --script=brute 192.168.254.129

nmap --script=vuln 192.168.254.129

这里还是扫到不少漏洞的

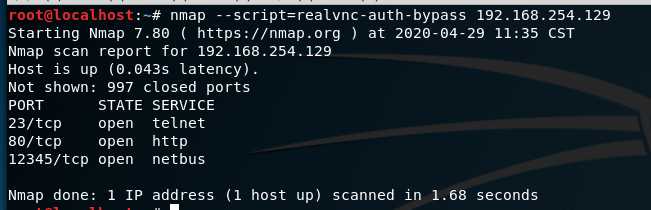

nmap --script=realvnc-auth-bypass 192.168.254.129

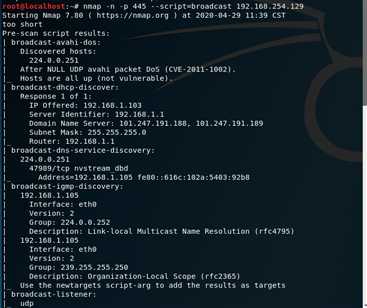

nmap -n -p 445 --script=broadcast 192.168.254.129???- n参数是不进行DNS解析

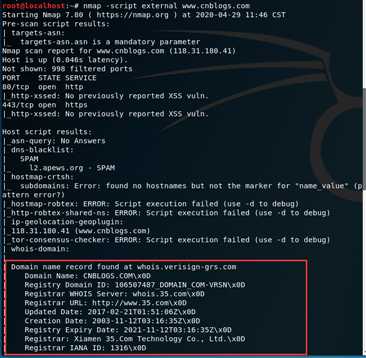

nmap -script external baidu.com

还是可以看到一些有用信息的。nmap可以调用第三方数据库来查询目标whosi信息

-sn:ping扫描,只进行主机发现,不进行端口扫描。在新的nmap中sn代替了sP

-Pn:穿透防火墙,一般在扫描时都会添加

-F:快速扫描

-v:显示扫描过程

-sS:TCP SYN扫描

-A:全面系统扫描

-sU:UDP扫描

-sT:TCP扫描

-n/-R:不进行DNS解析/总是进行DNS解析

--script=vuln:漏洞扫描

--script=dns-brute +域名:DNS扫描

--script=whois-domain +域名 :whois扫描

Opend:端口打开

Closed:端口关闭

Filtered:端口被过滤,数据没有到达主机,返回结果为空,数据被防火墙

Unfiltered:未被过滤,数据有到达主机,但是不能识别端口当前状态

Open|filtered:开放或者被过滤,端口没有返回值,主要发生在UDP、IP、FIN、NULL和Xmas扫描中

Closed|filtered:开放或者被过滤,只发生在IP ID idle扫描

标签:baidu end ima 包括 png 过滤 ast sed nmap

原文地址:https://www.cnblogs.com/ricardojxu/p/12801306.html