标签:账户 nbsp sha png 分析 乱码 https baidu 登录

通达OA是一套国内常用的办公系统,其此次安全更新修复的高危漏洞为任意用户登录漏洞。攻击者在远程且未经授权的情况下,通过利用此漏洞,可以直接以任意用户身份登录到系统(包括系统管理员)。

通达OA 2017

通达OA V11.X<V11.5

exe直接搭,自己指定目录,2017版本,V10.13

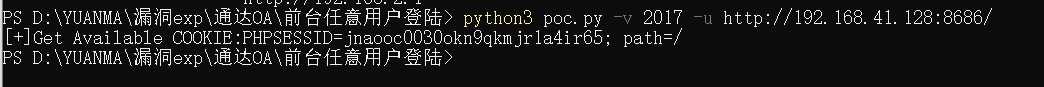

使用poc获取session

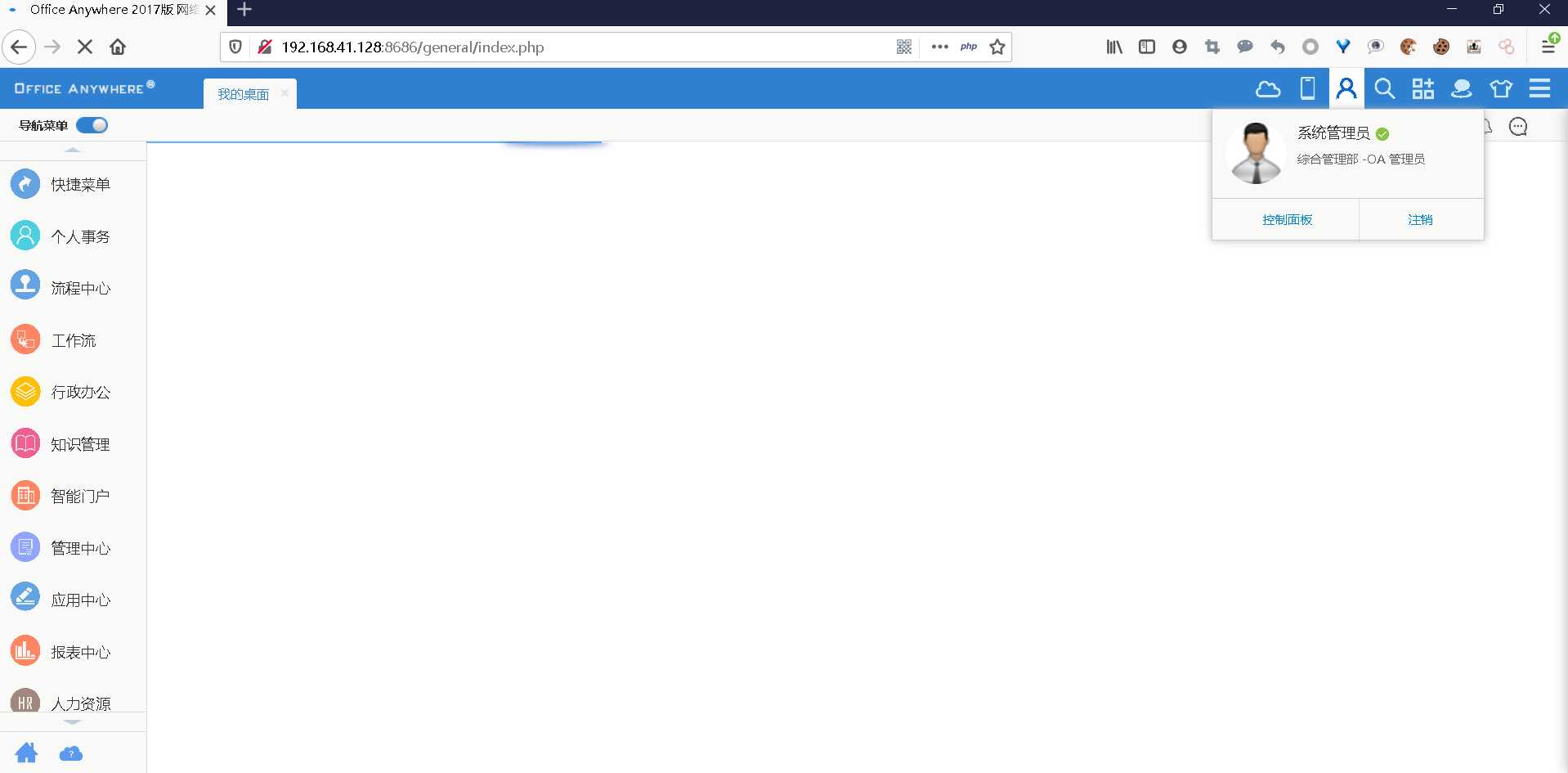

访问/general/index.php并替换PHPSESSID

就直接成功登陆管理员账户了

看了下poc,2017的v10版本和v11.x版本再漏洞点上是有区别的。

之前不太了解OA系统,然后源代码是看不了的,打开是乱码,16进制数据头是Zend

百度发现是通过Zend的加密方式,了解了下Zend引擎。

网上找了下解密的,都是太老的了,没用。

噢?在最后看了一些OA代码审计的,找到几个解密的。明天整起来

如果想看下分析的话可以看下Q1ngShan师傅写的

https://www.evi1s.com/archives/194/

环境:

链接:https://pan.baidu.com/s/1PyA3PI3BvCvX2fx-4tjagw

提取码:7ac0

标签:账户 nbsp sha png 分析 乱码 https baidu 登录

原文地址:https://www.cnblogs.com/BOHB-yunying/p/12833848.html