标签:类型 attr sig 通信 重定向 定向 com 错误 col

域内用户映射

1.将AD用户映射到组

实现方式一:通过LDAP服务器

LDAP服务器类型实例:AD,ED,sun,other

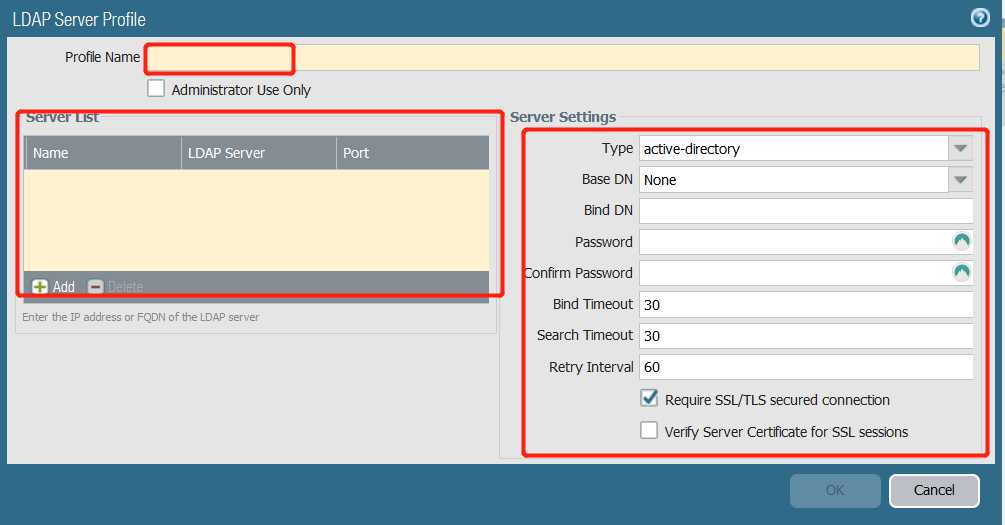

配置LDAP服务器

Device--->Server Profiles--->LDAP--->Add

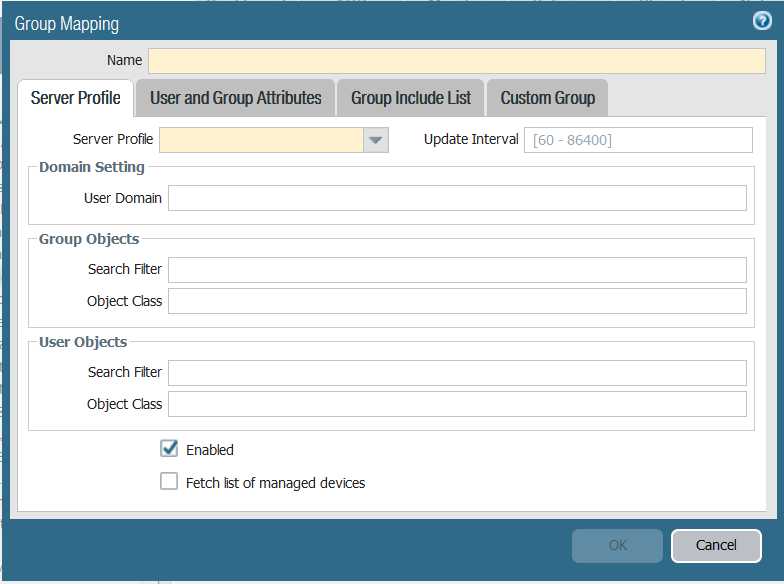

2.Group Mapping 设置

name:命名

server profile:调用上述LDAP Server Profile文件

确保下面 Enable选项 ?(默认?)

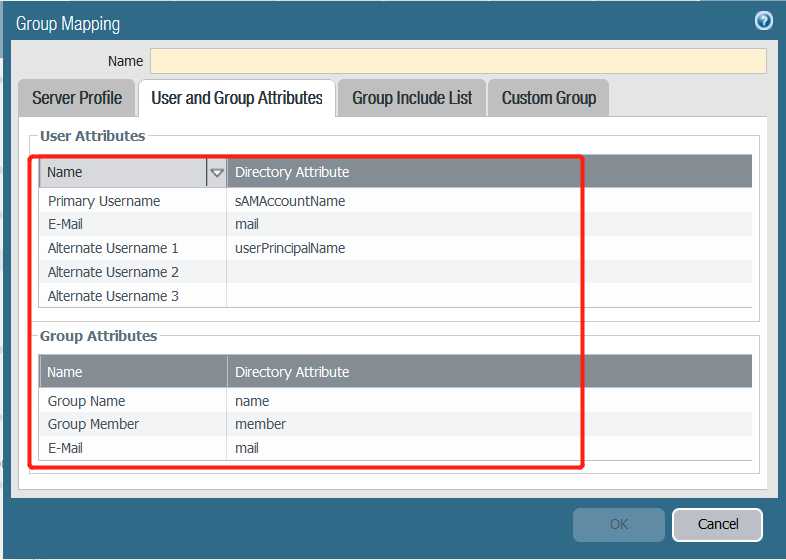

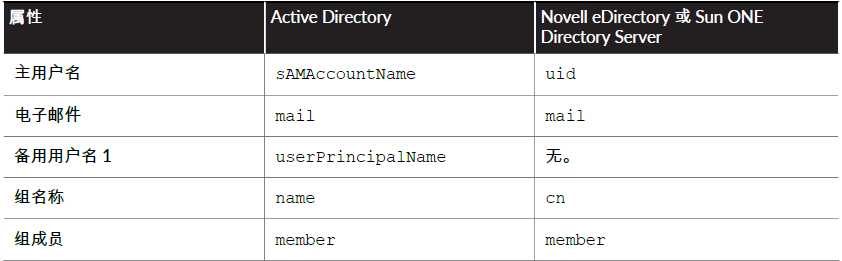

3.定义用户和组属性

User Attributes and Group Attributes 固定配置,刷进去即可。

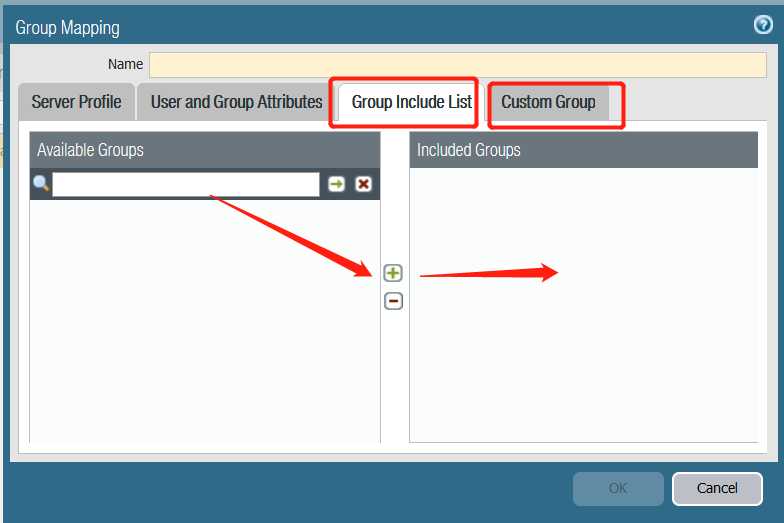

4.限制在策略规则中可用组范围

选择要在策略规则中显示的可用组,并将其添加 ( +) 到包括组中。

如果要将策略规则基于不匹配现有用户组的用户属性,请创建基于 LDAP 筛选器的自定义组

这样就可以基于AD中用户组,去做一些 Policies

未加域ip地址映射到用户

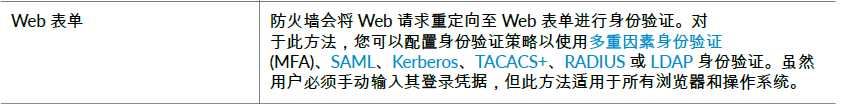

使用强制网络门户将ip地址映射到用户名(一般用web表单方式)

强制网络门户身份验证方法

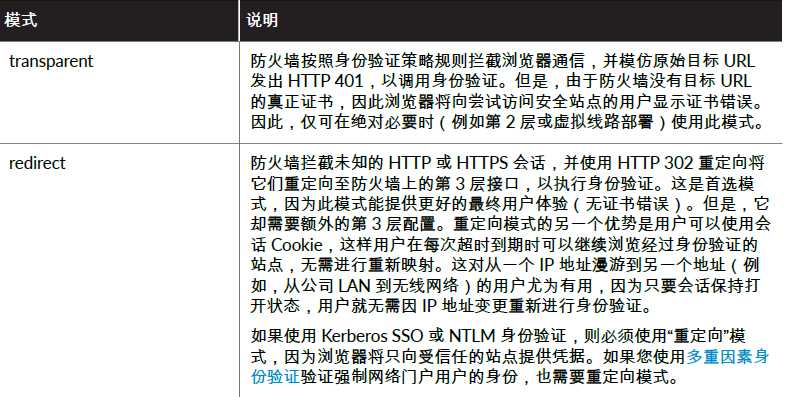

强制网络门户模式:强制网络门户模式定义防火墙如何捕获用于身份验证的web请求:

配置强制网络门户:

配置某些接口,防火墙将这些接口用于入站 Web 请求、对用户进行身份验证以及与目录服务器

通信以将用户名映射到 IP 地址。

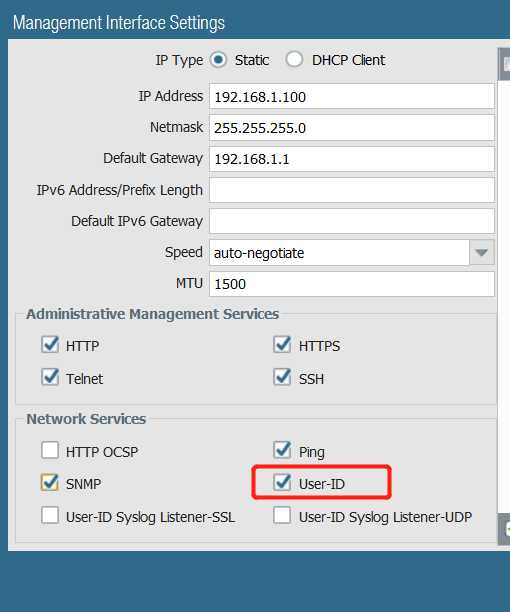

MGT接口:Device--->Setup--->Interfaces--->Management--->选中User ID

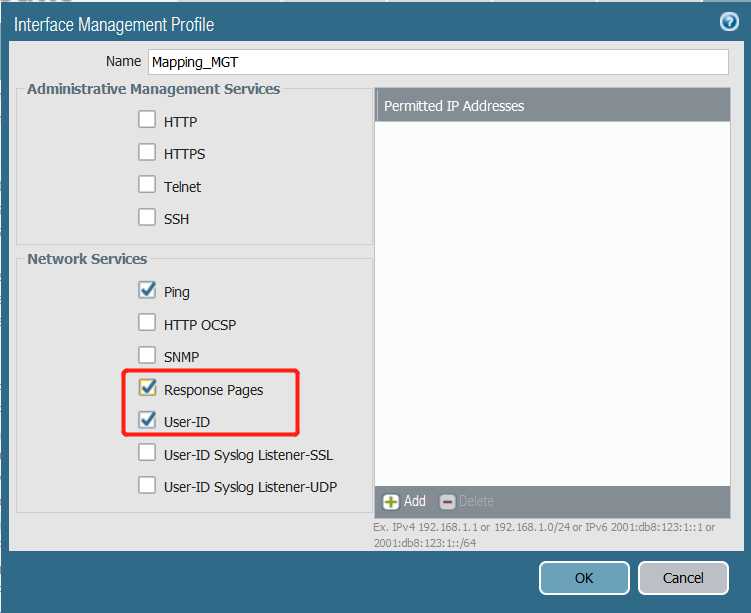

非MGT接口:一定要勾选如下两个选框,然后在接口下advanced下调用这个profile

配置service route(仅限非MGT接口),service route默认使用和MGT接口一样的配置,所以需要在MGT接口下启用User-id

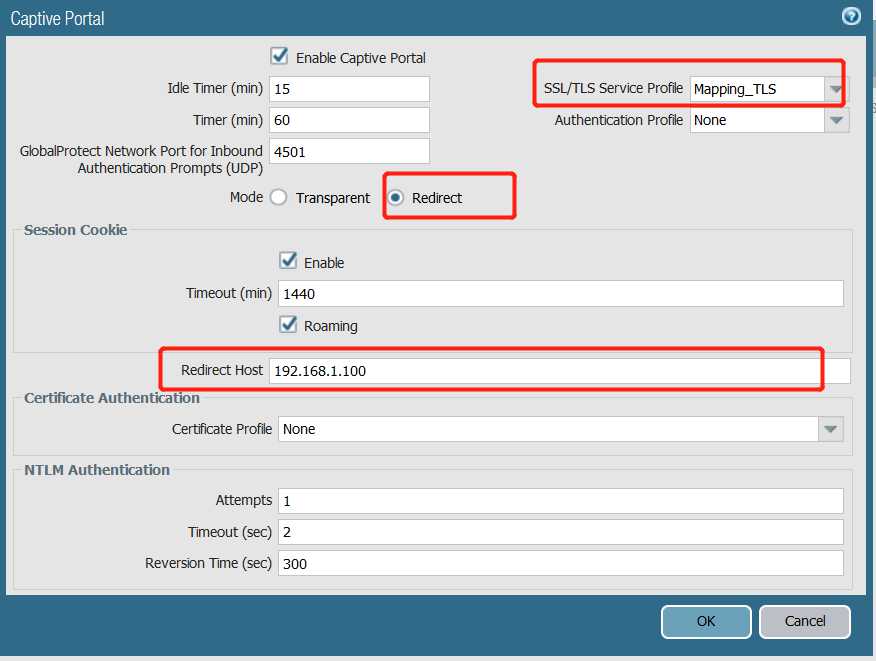

(仅限重定向模式)创建 DNS 地址 (A) 记录,以将第 3 层接口上的 IP 地址映射到重定向主机

将客户端配置为信任强制网络门户证书。

重定向模式所必需 — 用于以透明方式重定向用户,而不显示证书错误。您可以生成自签名证书,也可以

导入由外部证书颁发机构 (CA) 签名的证书。若要使用自签名证书,请首先创建一个根 CA 证书,然后使用该 CA 证书拉签名您将用于强制网络门户的

证书:

1.Device--->Certificate Management--->Certificates---Device---Certificates

2.创建自签名根CA证书或者导入CA证书

3.生成证书以用于强制网络门户。务必配置以下字段:

Common Name---输入Layer 3接口Intransigence主机的DNS名称

Signed By---选择刚刚创建或者导入的CA证书

证书属性---单击Add(添加),针对 Type(类型),选择 IP,针对 Value(值),输入防火墙将

请求重定向到的第 3 层接口上的 IP 地址。

4.配置SSL/TLS服务配置文件

5.将客户端CA配置为信任证书

6.(仅限重定向模式)指定 Redirect Host(重定向主机),即解析到第 3 层接口(防火墙重定向 Web

请求的目标接口) IP 地址的 Intranet 主机名(即名称中没有点的主机名)。

标签:类型 attr sig 通信 重定向 定向 com 错误 col

原文地址:https://www.cnblogs.com/miaocongcong/p/12880125.html