标签:网络空间 post 后缀 nbsp 服务 秘密 流程 info 执行

代理工具:

1.Firebug:可调出更明显强大的开发者工具箱并且进行了详细的分类

2 . Hackbar:构造http请求以及各种编码变换的功能

Spcit url:分离url参数

Post datd:构造post方式的参数

Referrer:构造HTTP数据包的peferrer字段(referrer 属性返回载入当前文档的来源文档的URL。 如果当前文档不是通过超级链接访问的,则为 null。这个属性允许客户端 JavaScript 访问 HTTP 引用头部)

Execute:发送构造好的HTTP请求

3. Advanced cookie manager:为浏览器提供快速修改,增加删除cookie的功能

4. proxy swsitcher

5. 代理可对经过的的数据包进行记录,拦截,抓取,修改,再次发送以及丢弃等操作

6. 代理工作的原理是:在浏览器和web服务器的访问链接过程当中插入了一个工具使得代理可以做到相对应的功能

漏洞扫描工具

有awvs,netsparker,appsan等工具

当中的扫描的流程为:

1. 扫描配置与目标基本信息探测

2. 爬虫:目标站点页面爬取

3. 各个漏洞探测的模块:具体的漏洞测试

4. 漏洞的结果记录

漏洞的评级一般从 技术角度和业务角度 进行评级

Sql注入工具

Sql注入的原因是业务服务器要执行的数据库代码拼接了用户输入的数据 这可用于获取数据库的敏感数据(又叫拖库)

Sqlmap:

Python sqlmap -u 加”目标url”

如果显示了artist is culnrable表示存在

--users查看用户

--abs 查看还有哪些数据库

--current -user-current-ab 查看用户所在的数据库

-tables -D “目标数据库” 查看表信息

--columns -T“目标” -D “目标” 查看字段信息,目标数据库列数据

--dunp -T “目标” -D“目标” 查看具体数据内容

-dump-all -D“目标” 建立目标数据库并且下载

-ftart2 -stop3 指定查看数据库2到3

敏感文件探测

敏感文件:就像网站的一个秘密的日记如果被发现有可能会暴露网站的脆弱点或者保密的数据

常见的敏感文件类型有:

1. 网站管理后台

2. 数据文件

3. 备份文件

4. Webshell(简单点来讲就是网页的后门)

探测的原理:

返回码:200表示文件存在 301:文件跳转 404:文件不存在

猜测可能存在的文件名然后在根据返回的http状态码去判断文件是不是存在

可采用的工具为御剑

御剑:

1. 添加目标(可单个也可以多个)

2. 选择判断策略

3. 选择字典

4. 开始扫描

思路;

字典越大越好但是应该要做好字典的分类扫描的时候选择对应的字典以免浪费时间

可以分类为

1. asp

2. aspx

3. dir

4. jsp

5. mdb

6. php

7. set.ini

8. srm2_asp.txt

9. srm2_aspx

如何判断常见的网站脚本类型?

查看是否存在index.asp index.php index.aspx index.jsp

等 简单点来讲就是看是不是存在文件扩展名来进行一个判断

搜索引擎语法:

一可通过浏览器当中的设置—高级搜索来进行

或:

1. site:搜索特定的站点信息

2. inurl:搜索url包含指定字符的网址

3. intitle:搜索网页标题当中包含指定字符的网页

4. intext:搜索站点页面内容当中具有需要的关键词内容的网页

5. filetype:搜索特定有指定的后缀名文件的网页(可利用这个来查看目标有无泄漏的数据库文件等敏感文件)

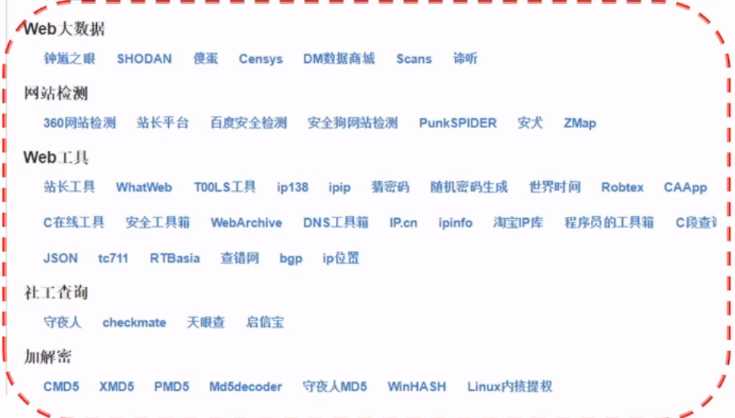

网络空间搜索

每一个接入互联网的设备看成一个节点就构成了我们的网络空间

在线的搜索工具:shodan zoomey fqfa

Ver:组件版本

原理:尽可能的探测爬取然后去识别打标签最后存储起来以供检索

崇明岛

Cmd5.com为密码解码

在线工具:

主因为看了很多视频发现有不足的地方所以基础再加固一些

标签:网络空间 post 后缀 nbsp 服务 秘密 流程 info 执行

原文地址:https://www.cnblogs.com/shang2060/p/12901381.html