标签:地址 hive scp wan 分离 lag 脚本 net read

朱雀的部分题目 : https://github.com/peri0d/wangding_zhuque

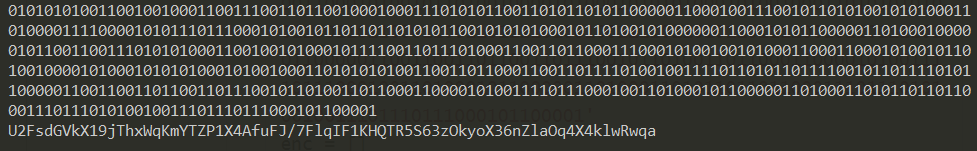

附件给了一堆图片,扫描之后得到的结果都是zero或者one,写个脚本获取识别之后的二进制串,然后每8位可以读取为一个ascii字符

这个脚本运行的有点慢,快的脚本等大师傅们都发了再发 =.=

import zxing

result = ‘‘

for i in range(1,577):

img_name = ‘./‘+str(i)+‘.png‘

r = zxing.BarCodeReader()

code = r.decode(img_name)

if code.parsed == ‘zero‘:

result = result + ‘0‘

elif code.parsed == ‘one‘:

result = result + ‘1‘

else:

print(code.parsed)

print(result)

s = ‘010101010011001001000110011100110110010001000111010101100110101101011000001100010011100101101010010101000110100001111000010101110111000101001011011011010101100101010100010110100101000000110001010110000011010001000001011001100111010101000110010010100010111100110111010001100110110001110001010010010100011000110001010010110100100001010001010101000101001000110101010100110011011000110011011110100100111101101011011110010110111101011000001100110011011001101110010110100110110001100001010011110111000100110100010110000011010001101011011011000111011101010010011101110111000101100001‘

enc = []

for i in range(72):

enc.append(chr(int(s[(8*i):(8*i+8)],2)))

print(‘‘.join(enc))

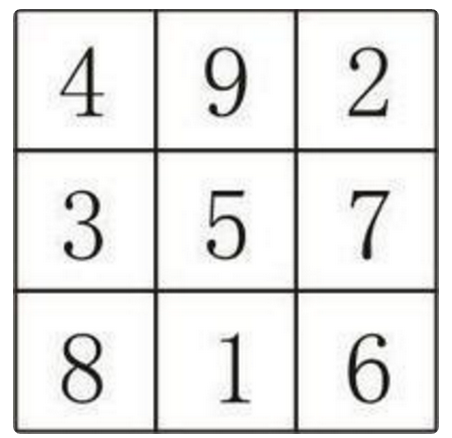

获取密文,根据提示,九宫格横竖斜和都为15,如图,两个对角线大小排列可以获取一串数字 245568

这样就获得了密钥和密文,使用rabbit解密可以获取明文

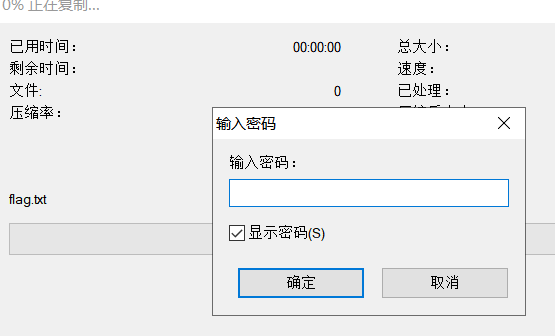

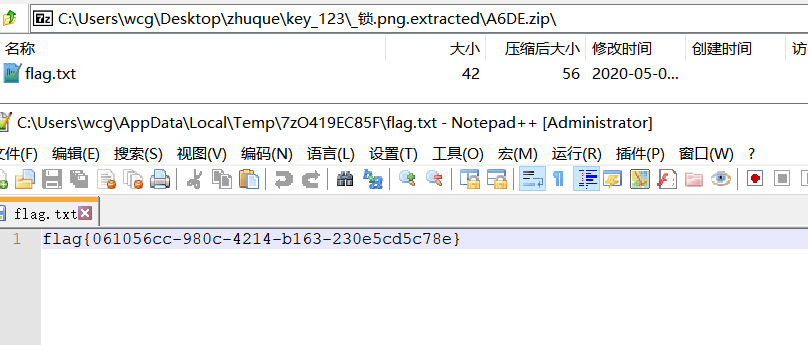

题目给出的附件密码为123,解压可以获取2个图片,对 锁.png 进行binwalk -e分离,可以获得一个加密的压缩包,这个压缩包包含flag

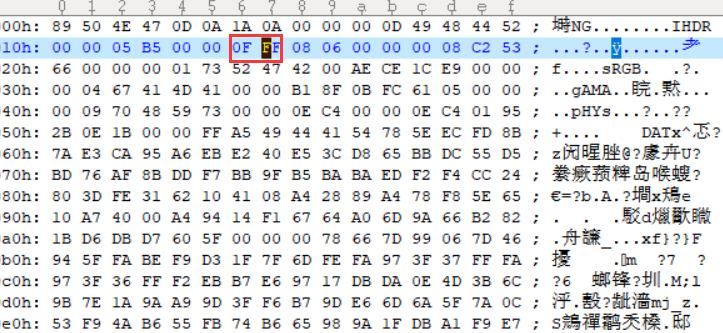

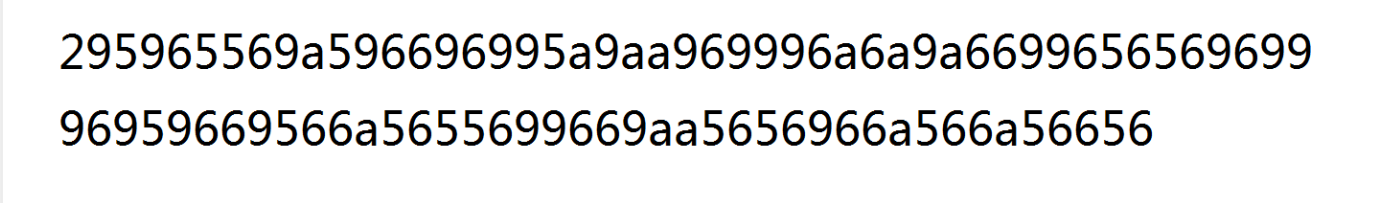

修改匙.png的高度,可以获取一串数字

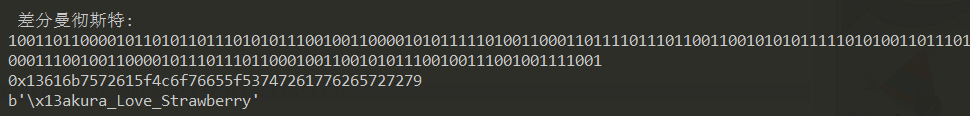

对这串数字进行差分曼彻斯特解码可以获得一个十六进制字符串 13616b7572615f4c6f76655f53747261776265727279 解码之后可以改一下\x13可以得到密码 Sakura_Love_Strawberry 脚本地址http://antcave.cn/archives/400

使用这个密码对压缩包解压既可以获取flag

标签:地址 hive scp wan 分离 lag 脚本 net read

原文地址:https://www.cnblogs.com/peri0d/p/12910910.html