标签:te pro 协议 黑客 相互 使用 别人 span 攻击 打印机共享

135端口:135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务。DCOM技术与对方计算机进行通信时,会自动调用目标主机中的RPC服务,而RPC服务将自动询问目标主机中的135端口,当前有哪些端口可以被用来通信。如此一来,目标主机就会提供一个可用的服务端口作为数据传输通道使用。在这一通信过程中,135端口的作用其实就是为RPC通信提供一种服务端口的映射功能。说简单一点,135端口就是RPC通信中的桥梁。

137端口:137端口的主要作用是在局域网中提供计算机的名字或IP地址查询服务,要是非法入侵者知道目标主机的IP地址,并向该地址的137端口发送一个连接请求时,就可能获得目标主机的相关名称信息。例如目标主机的计算机名称,注册该目标主机的用户信息,目标主机本次开机、关机时间等。此外非法入侵者还能知道目标主机是否是作为文件服务器或主域控制器来使用。

138端口:138端口的主要作用就是提供NetBIOS环境下的计算机名浏览功能,非法入侵者要是与目标主机的138端口建立连接请求的话,就能轻松获得目标主机所处的局域网网络名称以及目标主机的计算机名称。有了计算机名称,其对应的IP地址也就能轻松获得。如此一来,就为黑客进一步攻击系统带来了便利。

139端口:139端口在你通过网上邻居访问局域网中的共享文件或共享打印机时就能发挥作用,黑客要是与目标主机的139端口建立连接的话,就很有可能浏览到指定网段内所有工作站中的全部共享信息,甚至可以对目标主机中的共享文件夹进行各种编辑、删除等操作,倘若攻击者还知道目标主机的IP地址和登录帐号的话,还能轻而易举地查看到目标主机中的隐藏共享信息。

445端口:445端口在Windows 2000 Server或Windows Server 2003系统中发挥的作用与139端口是完全相同的。具体地说,它也是提供局域网中文件或打印机共享服务。不过该端口是基于CIFS协议(通用因特网文件系统协议)工作的,而139端口是基于SMB协议(服务器协议族)对外提供共享服务。同样地,攻击者与445端口建立请求连接,也能获得指定局域网内的各种共享信息。

简要总结:135可与RPC通信,即允许其他机器远程调用自己的一些组件和服务。137在局域网中允许其他机器查询自己的一些信息,例如计算机名、IP地址等。138端口可提供计算机名浏览功能(137、138都属于UDP,局域网中相互传输文件时就会发生作用)。139允许局域网中其他主机访问自己的共享文件。445和139一样,只不过445基于CIFS协议,139基于的是SMB协议。

简简要:135允许别人调用自己,137、138允许别人发现自己,139、445允许别人浏览自己的共享。

端口所属类型

135TCP、137UDP、138UDP、139TCP、445TCP。

关闭端口

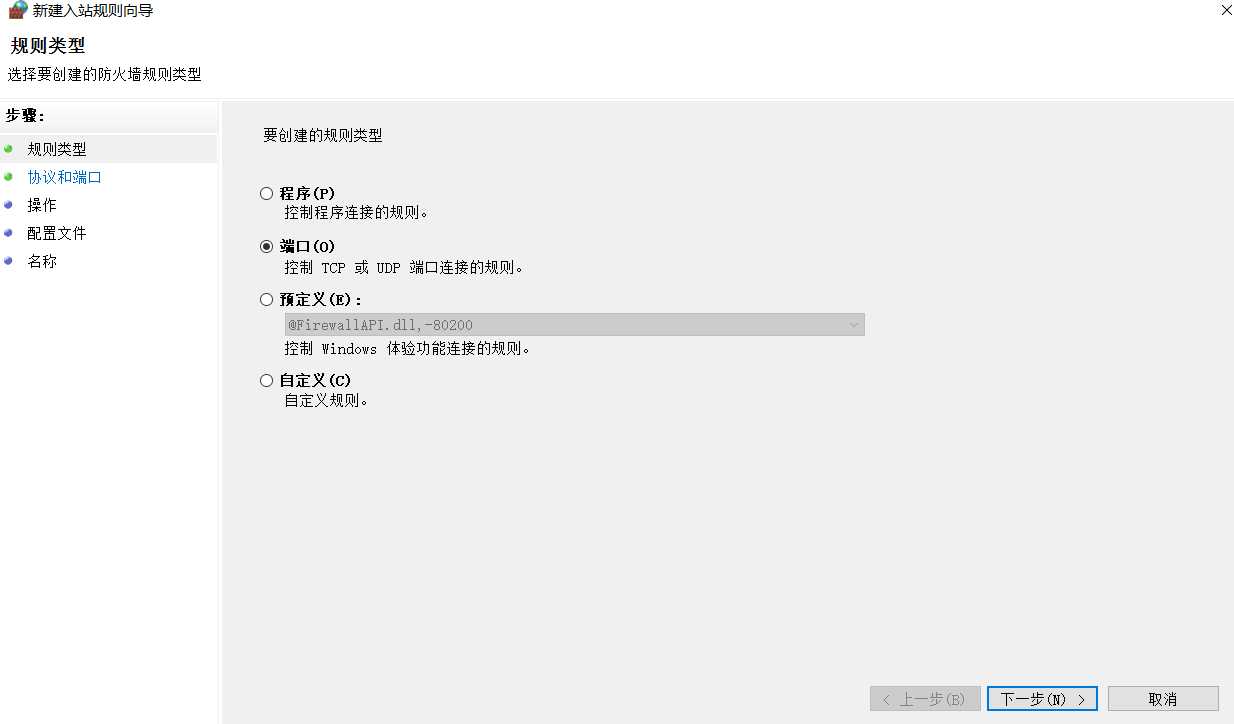

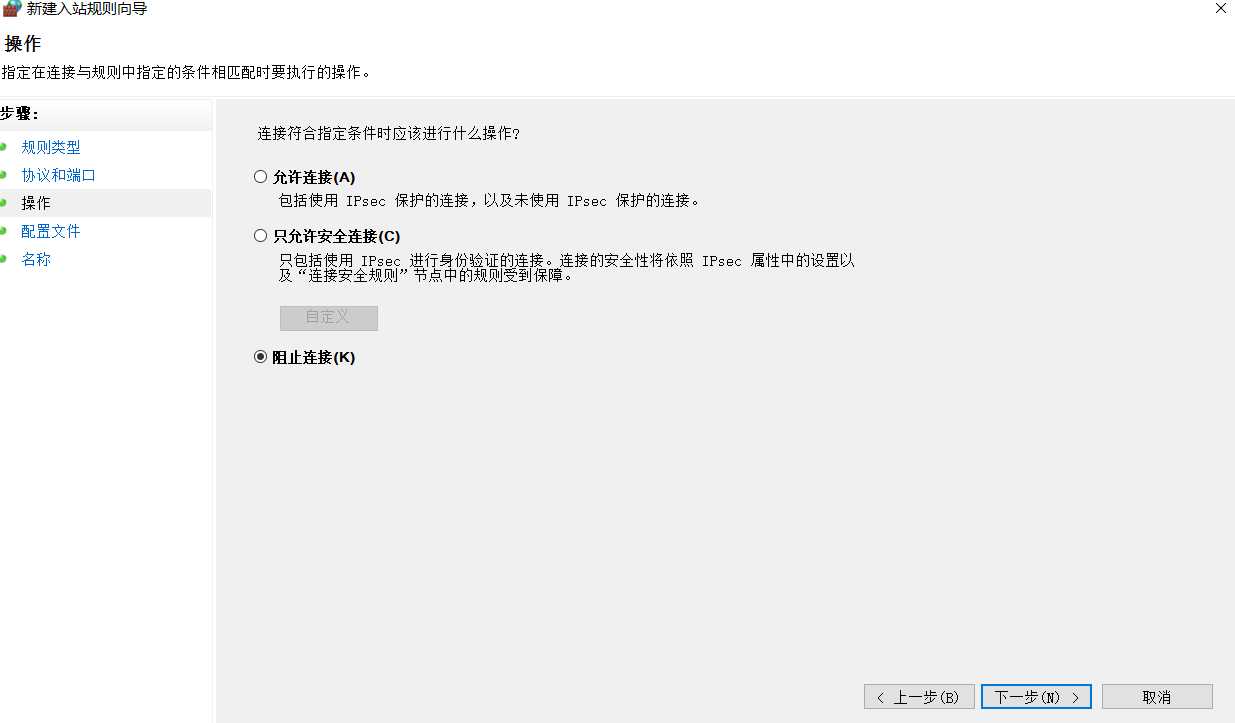

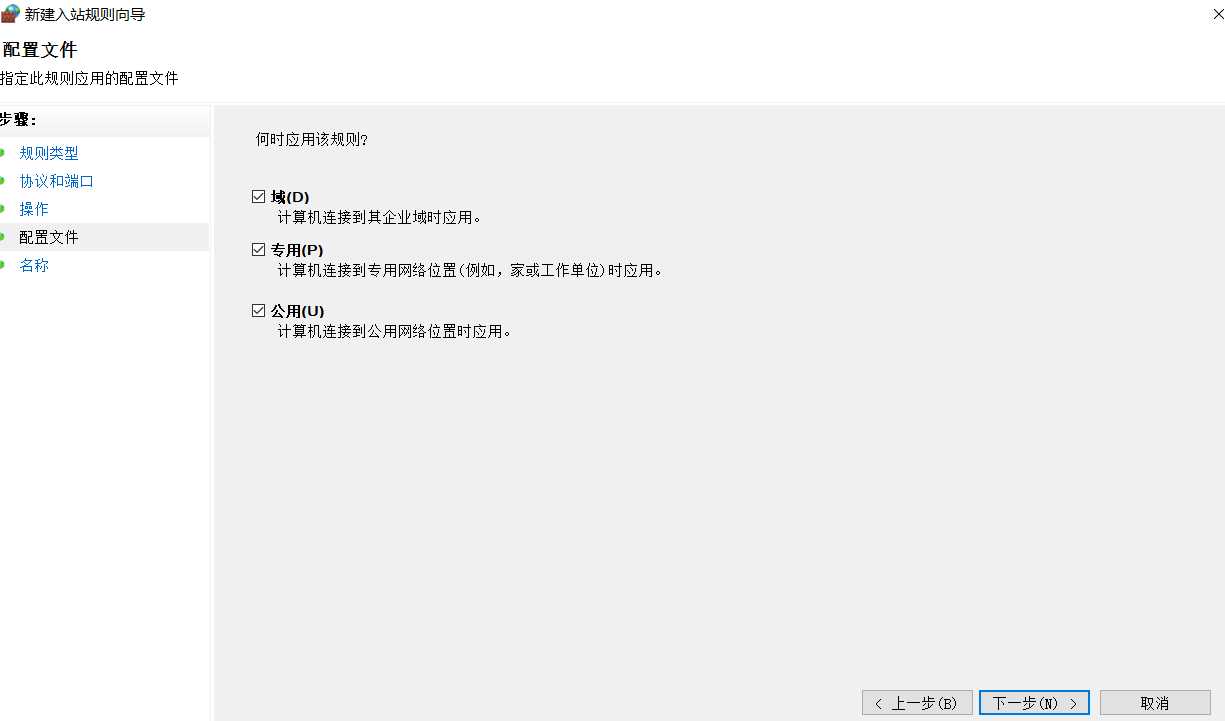

组策略可以关闭端口,防火墙也可以关闭端口,个人感觉防火墙方便点,以防火墙为例,首先control打开控制面板,然后进入防火墙点击高级设置,选中入站规则,然后新建规则,操作很容易,以TCP135为例,下面贴以下步骤图。

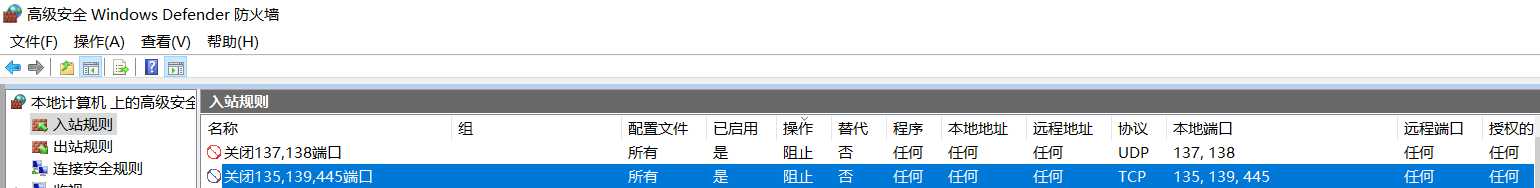

同理把UDP137、UDP138、TCP139、TCP445也按相同方法添加进去,注意协议类型即可。其实不用一个一个设置,多个端口可以逗号分隔。

注意这里都设置好后可能是未生效的状态,你用nmap扫描,会发现端口配置是没有生效的。这时候可以去服务下看下IPsec Policy Agent服务是否已启动,可以设置为自启,然后启动该服务。该服务字面翻译为ip安全策略代理,如果该服务被禁用,则防火墙的规则是不会生效的。

标签:te pro 协议 黑客 相互 使用 别人 span 攻击 打印机共享

原文地址:https://www.cnblogs.com/chalele/p/12944943.html