标签:mamicode 方式 文件 img 漏洞复现 uwsgi image 返回 key

查了下uWSGI漏洞利用方式,发现这么竟然这么简单。。。很低级的漏洞以下为 墨者在线漏洞库的实战

返回到根目录,需要../../../../../../../key.txt 直接使用不行

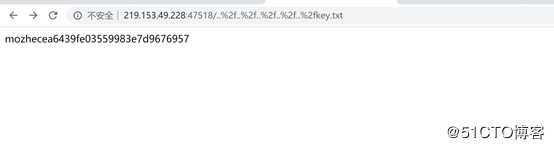

可以用”/”的url编码“%2f”代替,即:..%2f..%2f..%2f..%2f..%2f..%2fkey.txt

成功读取到key.txt文件的内容

标签:mamicode 方式 文件 img 漏洞复现 uwsgi image 返回 key

原文地址:https://blog.51cto.com/13854262/2499334