标签:例子 container lifecycle efault res pytho touch 代码 pat

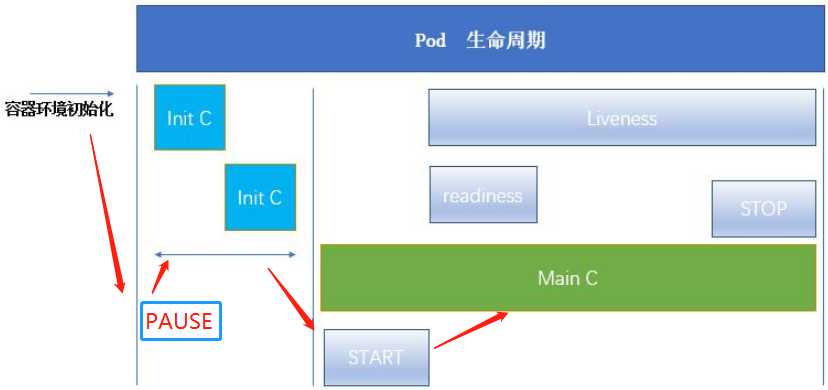

创建一个pod的时候过程如下:

1、容器环境初始化;

2、pause执行网络、容器卷等初始化工作;

3、所有的InitC按顺序执行,每个InitC执行完后才能执行下一个,且必须全部正常执行,否则pod退出重新又执行一遍InitC一直到全部正常执行为止(容器的Pod对应的restartPolicy为Never除外);

4、MainC(主容器,可以有多个)执行前(执行START)和停止前(执行STOP);

5、Readiness监测MainC是否执成功,对外pod显示ready状态,在MainC执行过程中Liveness检测容器,根据配置在容器出现异常情况进行操作;

Pod能够具有多个容器,应用运行在容器中,但是他也可能有一个或者多个优先于应用容器启动的Init容器

Init容器于普通容器非常相似,除了下面两点:

如果Pod的Init容器运行失败,k8s会不断的重启Pod,知道Init容器成功运行为止。然而,如果Pod对应的restartPolicy为Never,他不会重新启动。

因为Init容器具有与应用容器分离的单独镜像,所以他们的启动相关代码具有如下优势:

准备:因为会用到busybox镜像,需要提前下载,然后推送到harbor中

# 推送

# 先下载一个nginx镜像

docker pull busybox:latest

# 修改 tag

docker tag busybox:latest habor-repo.com/library/busybox:v1

# 推送

docker push habor-repo.com/library/busybox:v1

# 删除所有的 deployment

kubectl delete deployment --all

# 删除所有的 pod

kubectl delete pod --all

# 删除不用的service

kubectl delete svc nginx-deployment # 例如删除 nginx-deployment

创建一个InitC:

mkdir -p /usr/local/docker/kubernetes/plugins/test/initc

cd /usr/local/docker/kubernetes/plugins/test/initc

vim init.yml

apiVersion: v1

kind: Pod

metadata:

name: myapp-pod

labels:

app: myapp

spec:

containers:

- name: myapp-container

image: habor-repo.com/library/busybox:v1

# 启动后休眠 3600秒防止直接退出

command: [‘sh‘, ‘-c‘, ‘echo the app is funning! && sleep 3600‘]

initContainers:

- name: init-myservice

image: habor-repo.com/library/busybox:v1

# nslookup 用来查询该域名是否解析正常,否则一直等待

command: [‘sh‘, ‘-c‘, ‘until nslookup myservice; do echo waiting for myservice; sleep 2; done;‘]

- name: init-mydb

image: habor-repo.com/library/busybox:v1

# nslookup 用来查询该域名是否解析正常,否则一直等待

command: [‘sh‘, ‘-c‘, ‘until nslookup mydb; do echo waiting for mydb; sleep 2; done;‘]

vim myservice.yml

kind: Service

apiVersion: v1

metadata:

name: myservice

spec:

ports:

- protocol: TCP

port: 9376 # 暴露svc端口

targetPort: 80 # 容器内部端口

vim mydb.yml

kind: Service

apiVersion: v1

metadata:

name: mydb

spec:

ports:

- protocol: TCP

port: 9377

targetPort: 80

依次执行:

kubectl create -f init.yml

[root@k8s-master initc]# kubectl get pod

NAME READY STATUS RESTARTS AGE

myapp-pod 0/1 Init:0/2 0 5s # 发现Init:0/2在初始化中

# 查看详情

kubectl describe pod myapp-pod

# 查看日志发现一直在nslookup myservice

kubectl logs myapp-pod -c init-myservice

# 创建 myservice

kubectl create -f myservice.yml

[root@k8s-master initc]# kubectl get pod -w

NAME READY STATUS RESTARTS AGE

myapp-pod 0/1 Init:1/2 0 4m34s # 发现第一步执行完了

# 创建 mydb

kubectl create -f mydb.yml

[root@k8s-master initc]# kubectl get pod -w

NAME READY STATUS RESTARTS AGE

myapp-pod 1/1 Running 0 5m51s# initContainer执行完了Pod状态为Running

探针是由kubectl对容器执行的定期判断。要执行判断,kubectl调用有容器实现的Handler。有三中类型的处理程序

每一次探针的结果有三种:

mkdir -p /usr/local/docker/kubernetes/plugins/test/prod

cd /usr/local/docker/kubernetes/plugins/test/prod

vim readinessProbe-httpget.yml

apiVersion: v1

kind: Pod

metadata:

name: readiness-httpget-pod

namespace: default

spec:

containers:

- name: readiness-httpget-container

image: habor-repo.com/library/nginx:v1

imagePullPolicy: IfNotPresent # 镜像下载策略为:本地有的话不用重新下载

readinessProbe:

httpGet:

port: 80 # 请求的容器端口

path: /index1.html # 请求的路径

initialDelaySeconds: 1 # 启动pod后延迟 1 秒

periodSeconds: 3 # 每次诊断间隔时间 3 秒

测试:

kubectl create -f readinessProbe-httpget.yml

[root@k8s-master prod]# kubectl get pod

NAME READY STATUS RESTARTS AGE

readiness-httpget-pod 0/1 Running 0 5s # READY为 0/1

# 查看日志

kubectl log readiness-httpget-pod

# 查看描述

kubectl describe pod readiness-httpget-pod

# 发现一直在报错

# 进入容器内部创建 /index1.html

kubectl exec readiness-httpget-pod -it -- /bin/bash

#cd /usr/share/nginx/html/

#echo "123" > index1.html

#CTRL + P + Q 退出容器

[root@k8s-master prod]# kubectl get pod

NAME READY STATUS RESTARTS AGE

readiness-httpget-pod 0/1 Running 0 5s # READY为 0/1

vim livenessProbe-exec.yml

apiVersion: v1

kind: Pod

metadata:

name: liveness-exec-pod

namespace: default

spec:

containers:

- name: liveness-exec-container

image: habor-repo.com/library/busybox:v1

imagePullPolicy: IfNotPresent

# 创建一个文件60秒后删除

command: ["/bin/sh","-c","touch /tmp/live ; sleep 60; rm -rf /tmp/live; sleep 3600;"]

livenessProbe:

exec: # 使用 exec 执行命令检测

command: ["test","-e","/tmp/live"] # 检查文件是否存在

initialDelaySeconds: 1 # 容器启动后延迟1秒

periodSeconds: 3 #检测间隔3秒

测试:

kubectl create -f livenessProbe-exec.yml

[root@k8s-master prod]# kubectl get pod -w

NAME READY STATUS RESTARTS AGE

readiness-httpget-pod 0/1 Running 0 5s # 会发现 RESTARTS 次数增加

# 查看日志

kubectl log liveness-exec-pod

# 查看描述

kubectl describe pod liveness-exec-pod

vim livenessProbe-httpget.yml

apiVersion: v1

kind: Pod

metadata:

name: liveness-httpget-pod

namespace: default

spec:

containers:

- name: liveness-httpget-container

image: habor-repo.com/library/nginx:v1

imagePullPolicy: IfNotPresent

ports:

- name: http

containerPort: 80

livenessProbe:

httpGet: # 使用 httpget方式检测

port: http

path: /index.html

initialDelaySeconds: 1

periodSeconds: 3

timeoutSeconds: 10

测试:

kubectl create -f livenessProbe-httpget.yml

kubectl get pod # 正常启动

kubectl exec liveness-httpget-pod -it -- /bin/bash

# 容器内部执行

cd /usr/share/nginx/html/

mv index.html index.html.old

#CTRL + P + Q 退出容器

kubectl get pod # 发现会重启,因为此时检测不到 index.html

vim livenessProbe-tcp.yml

apiVersion: v1

kind: Pod

metadata:

name: probe-tcp

spec:

containers:

- name: nginx

image: habor-repo.com/library/nginx:v1

livenessProbe:

tcpSocket: # docket端口检测

port: 8080

initialDelaySeconds: 5

periodSeconds: 3

timeoutSeconds: 1

测试:

kubectl create -f livenessProbe-tcp.yml

kubectl get pod # 发现一直启动,因为检测不到8080端口

钩子是由Kubernetes管理的kubectl发起的,当容器中进程启动之前或者容器中进程终止之前运行,这个是包含在容器的生命周期中的。可以同时为Pod中所有的容器都配置hook;

Hook类型包括两种:

vim hook.yml

apiVersion: v1

kind: Pod

metadata:

name: lifecycle-demo

spec:

containers:

- name: lifecycle-demo-container

image: habor-repo.com/library/nginx:v1

# 这里使用 command 的话nginx无法启动原因可能是 nginx 的Dockerfile中最后CMD执行的是 nginx

# https://github.com/dockerfile/nginx/blob/master/Dockerfile

#command: ["/bin/bash", "-c", "echo Running from the cmd >/usr/share/running"]

lifecycle:

postStart: # 前置

exec:

command: ["/bin/sh", "-c", "echo 123 >/usr/share/nginx/html/index.html"]

preStop: # 结束前

exec:

command: ["/bin/sh", "-c", "echo Hello from the poststop handler >/usr/share/poststop"]

测试:

kubectl create -f hook.yml

kubectl get pod -i wide

curl 10.244.1.20 # 发现index.html 内容改变了

PodSpec中有一个restartPolicy字段,可能的值为Always(默认)、OnFailure、Never。restartPolicy适用于Pod中的所有容器。restartPolicy仅指通过同一节点上的kubectl重启容器。失败的容器有kubelet以五分钟为上线的指数退避延迟(10秒、20秒、40秒、。。。)重新起启动,并且在成功执行十分钟后重置。一旦绑定到Pod一个节点,Pod将永远不会绑定到另一个节点。

kubectl get pod状态解释:

标签:例子 container lifecycle efault res pytho touch 代码 pat

原文地址:https://www.cnblogs.com/bartggg/p/12996903.html