标签:对比 手机游戏 tor 方法调用 存在 自动 没有 打不开 直接

某传奇类手机网游,其界面中有一个“挂机”按钮,能够在野外地图中自动打怪、捡取物品等。但在某些“挑战地图”(挑战地图boss刷新多且快)中该按钮无法使用,只能依靠手刷。

然而如果氪金40元宝(相当于充40元人民币),就可以解锁“挑战地图”的挂机功能,还能获得额外的奖励,说来也是比较良心的。但如果不氪金就没有办法了吗?不,作为一名Cracker,我们可以试试用技术来挑战这个限制。

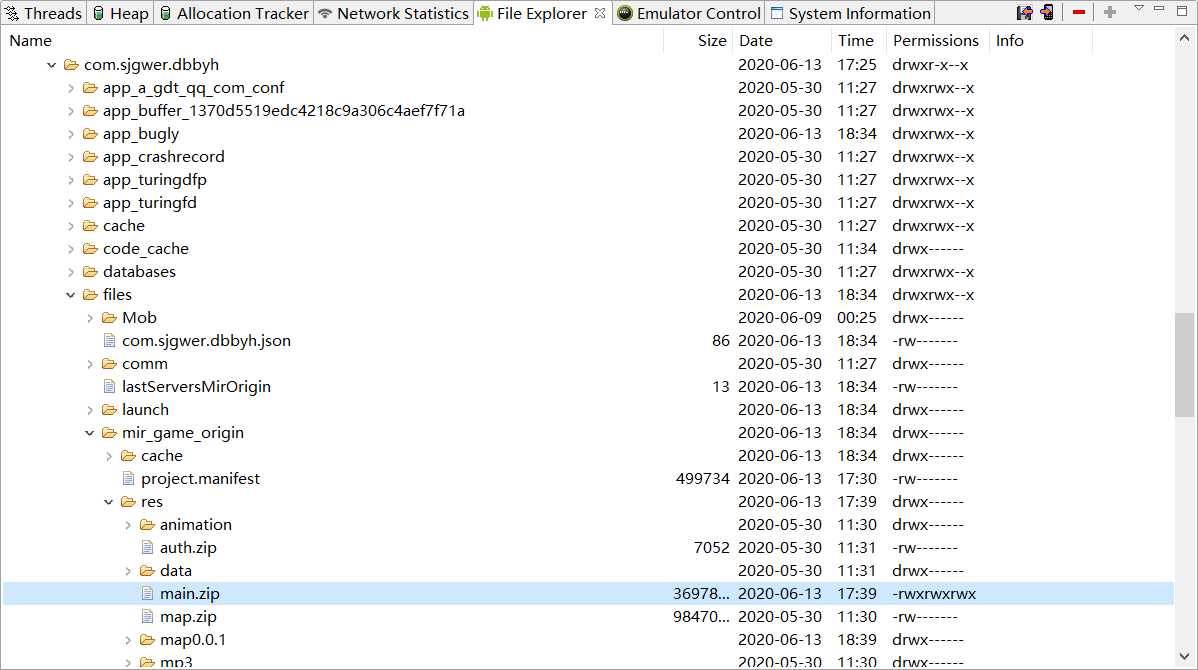

一开始的我比较无知,以为这种游戏是单纯的 Android 控件 打造的游戏,想用 DDMS 来查看方法调用。然而无果。然后发现这种手机游戏用的是游戏引擎,如 Cocos2d 等。解压该游戏的apk安装包后发现确实如此——包内存在luacocos2d.so 说明是用 Cocos2d 开发的游戏。通过一番查阅资料,得知了 Cocos2d-Lua 是用 Lua 脚本实现游戏的操控的,因此我们想要修改游戏逻辑,就需要找到对应的 Lua 脚本。然而用 DDMS dump下来整个游戏的数据目录,并没有发现任何 Lua 脚本。又查阅一番资料(https://bbs.pediy.com/thread-216969.htm),发现游戏在编译的时候可以将其打包为 zip 并加密,以保证脚本的安全性。最终确定了代码的存放地:main.zip 。如图

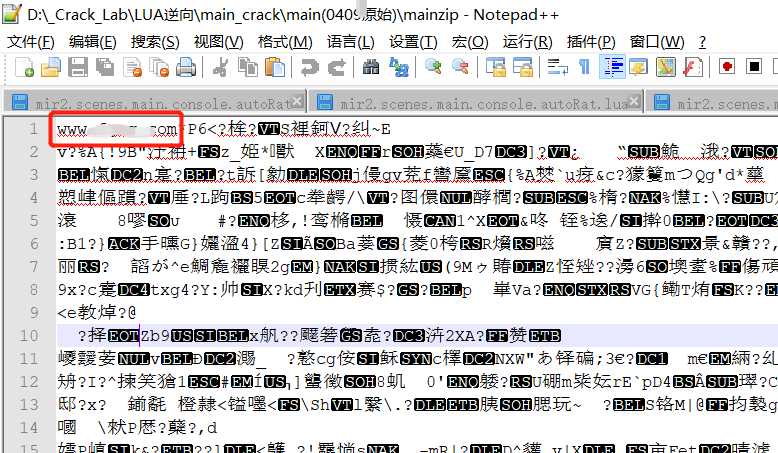

然而这个 zip 是用 xxtea 加过密的,双击打不开,我们需要 sign 和 key 来解密。(详见:https://www.52pojie.cn/thread-594286-1-1.html)【附:还有另一种解密方法https://www.freebuf.com/column/173217.html】

可以用记事本打开该 zip, 最前面的一串字符便是 sign :

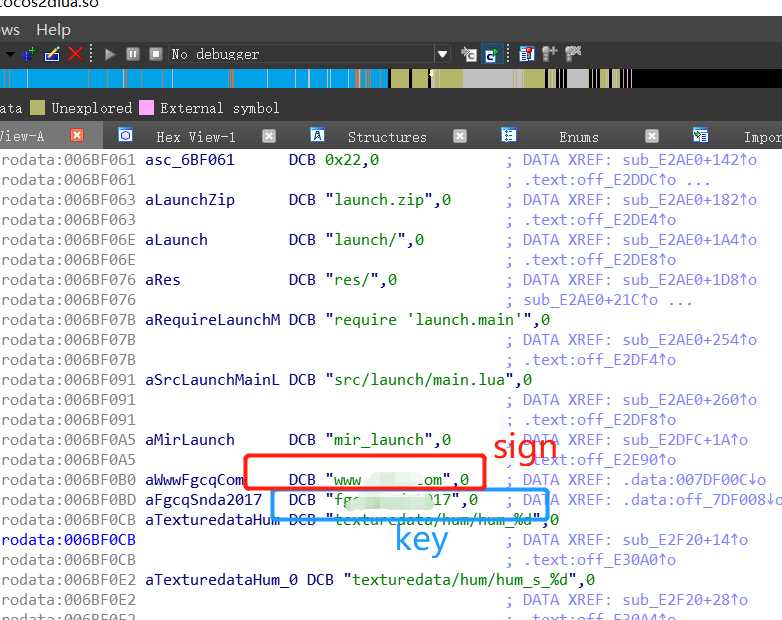

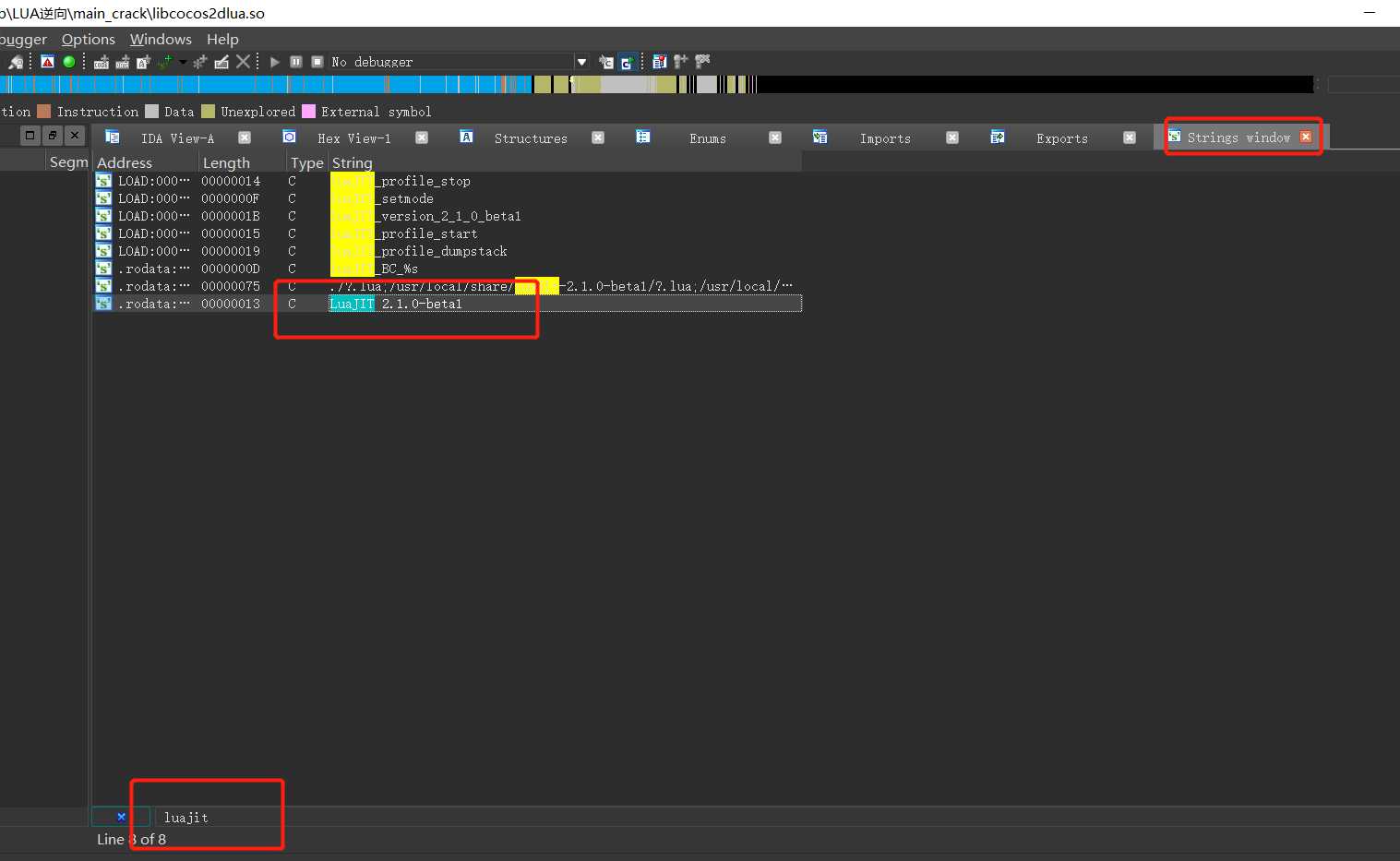

而 key 就需要借助 IDA Pro了,找key也很简单。用 IDA Pro 打开之前的 luacocos2d.so ,打开string窗口,直接搜索sign 的值,key就在附近(如图)。知道了这些就可以解密了。

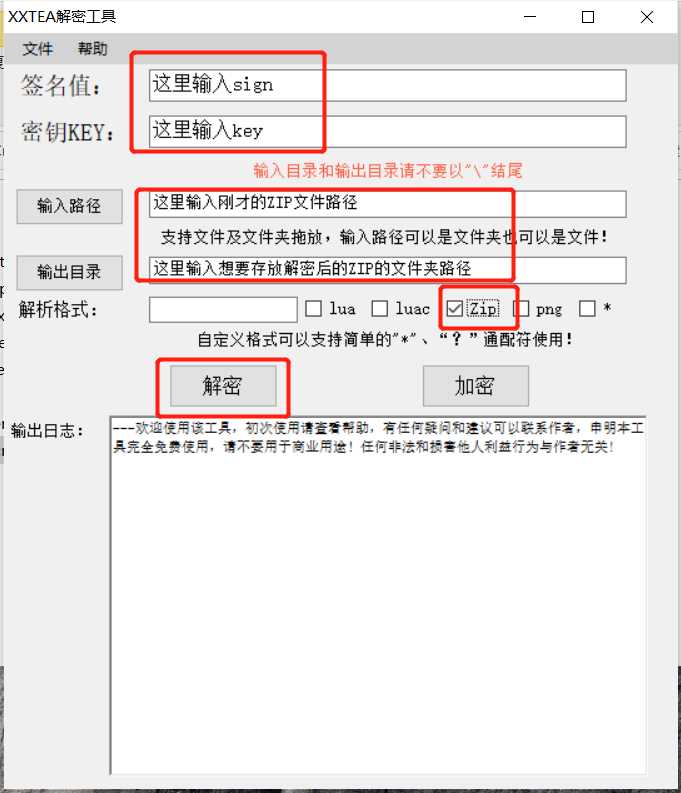

关于xxtea的解密,我们使用现成的工具吧:

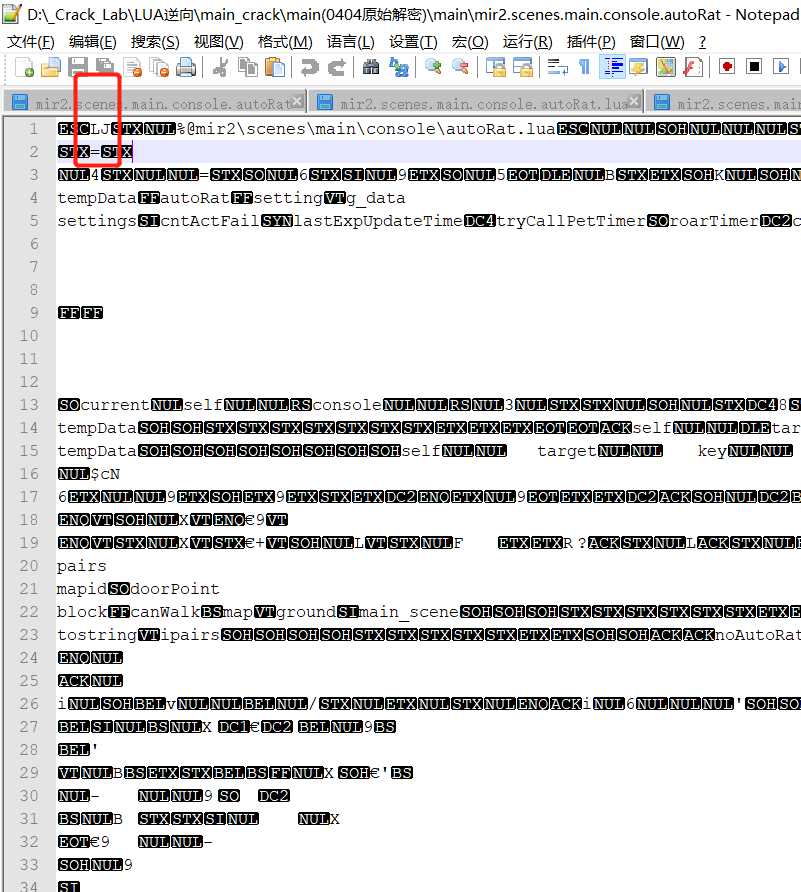

解密后,解压ZIP包,发现了很多类似于脚本文件的东西!然而打开文件发现是乱码,但隐隐约约发现还是有点内容的:

从红色方框处可以知道这是 LuaJIT 文件,这是 Lua 代码编译之后的二进制文件。我们需要对其进行反编译,得到源码。详细操作见 LuaJIT反编译总结 :https://www.freebuf.com/column/173217.html 大致步骤:

1、获取luajit 版本:IDA 打开so ,string 窗口搜“luajit”,得到版本:

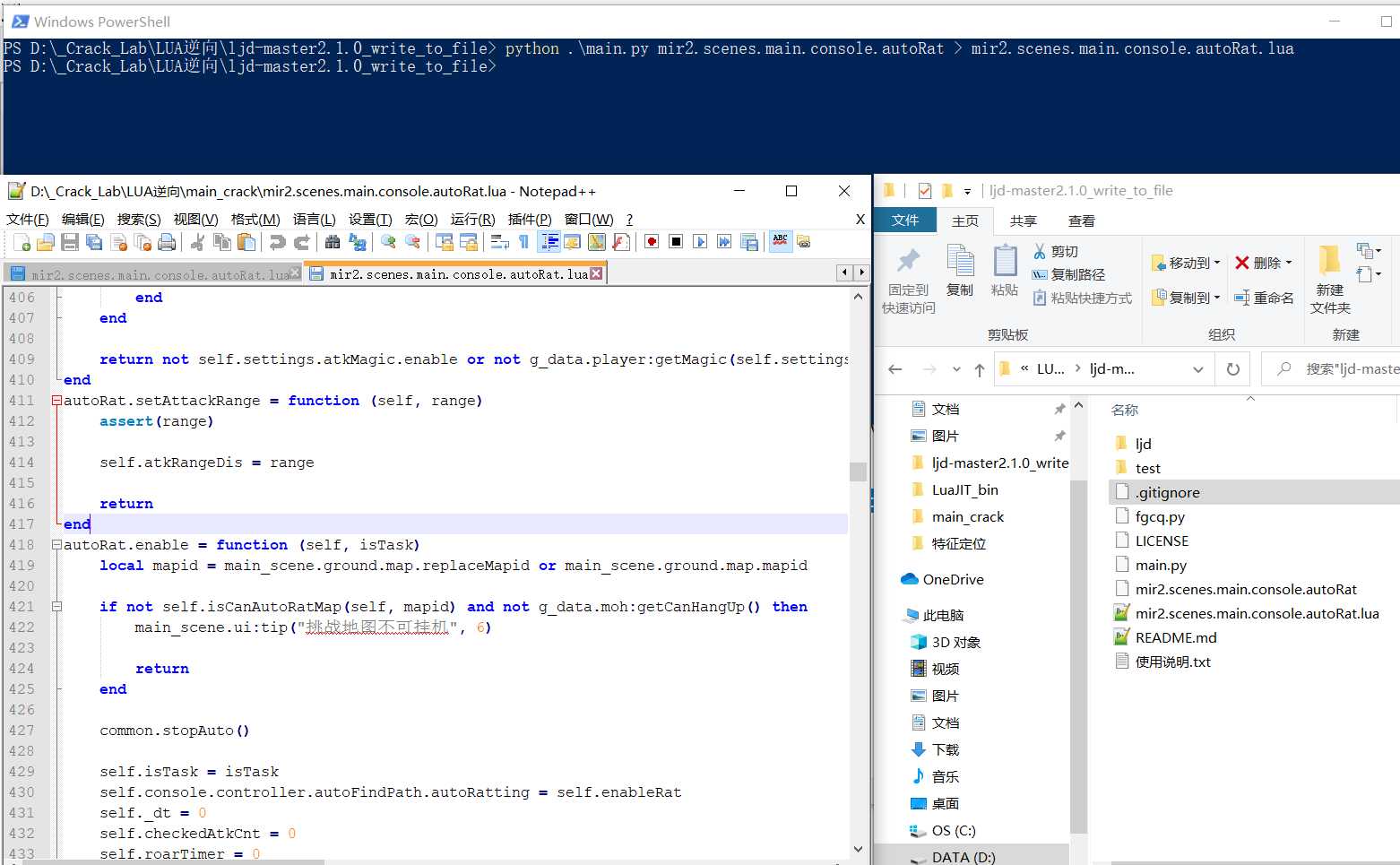

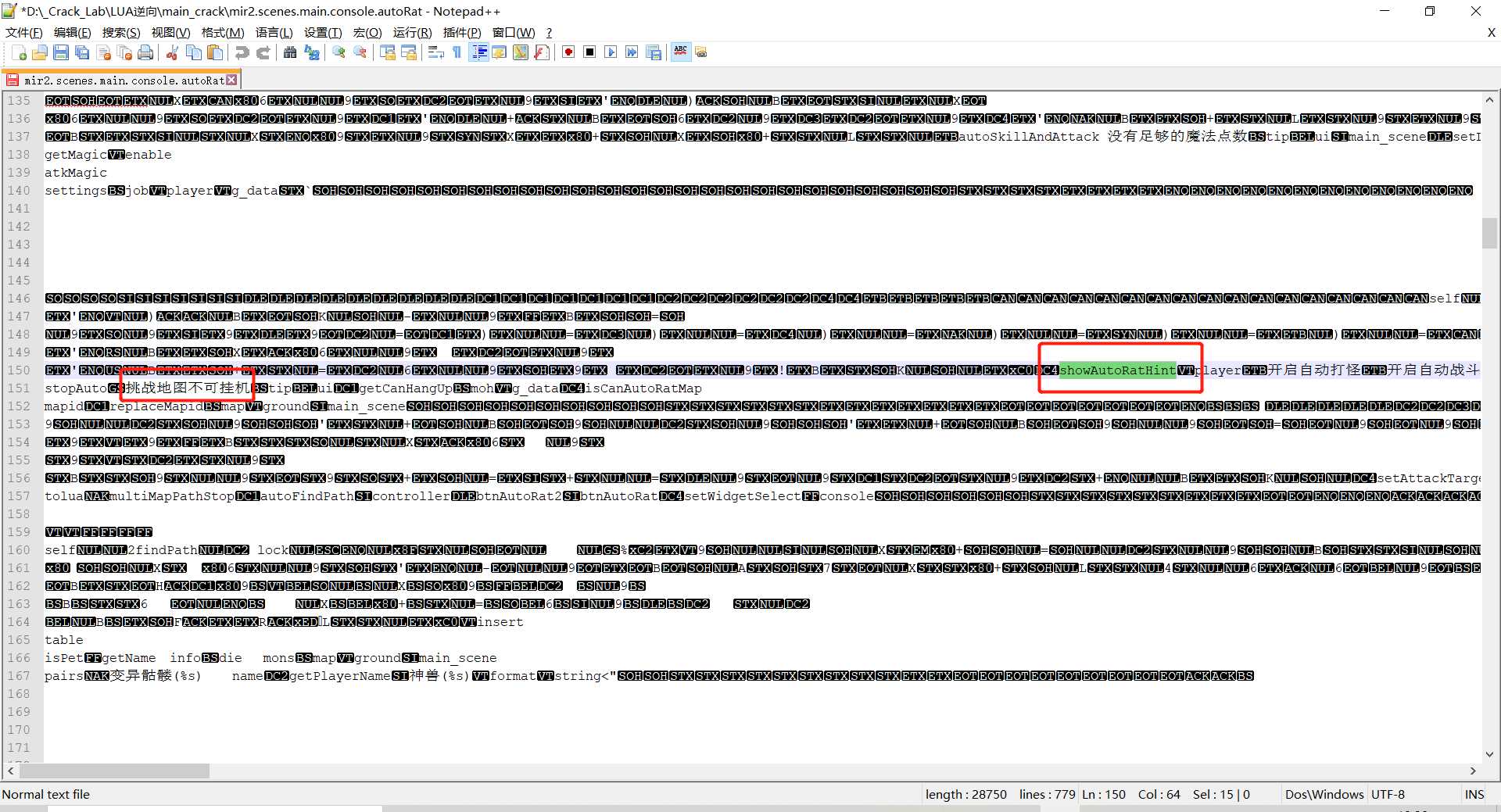

然后用 ljd 这个工具进行反编译,我写了个脚本把全部luajit反编译了。然后notepad ++ 搜索 “挑战地图不可挂机” 字符串,对比得到了目标文件“mir2.scenes.main.console.autoRat”,并定位出关键代码:

很显然,我们只需修改 if 判断指令,但修改过后,如何编译呢?由于文件头的很多引用没反编译出来,编译出来的结果并不能用。我们尝试直接修改二进制代码。但 if 对应的二进制代码是谁呢?通过观察,我发现lua脚本编译后的二进制文件和其源码是有一定对应关系的规律可循的。我们做个小实验找到它:

首先把这个关键函数复制下来,粘贴到 LUA 的 IDE 里面并保存为脚本,然后 使用 LuaJIt.exe 将其编译成二进制文件;

再把 if not 改成 if ,再使用 LuaJIt.exe 将其编译成另一个二进制文件。

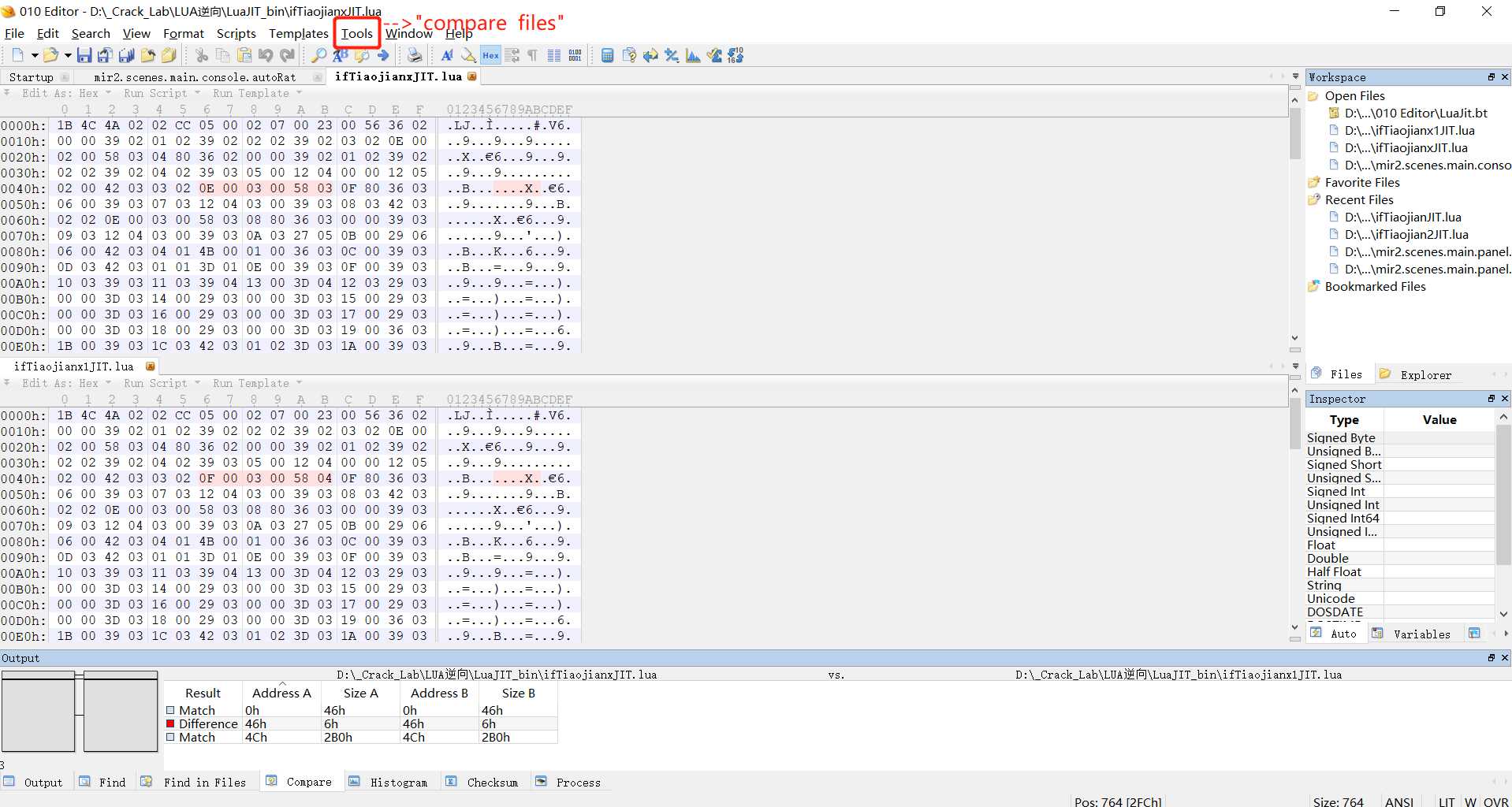

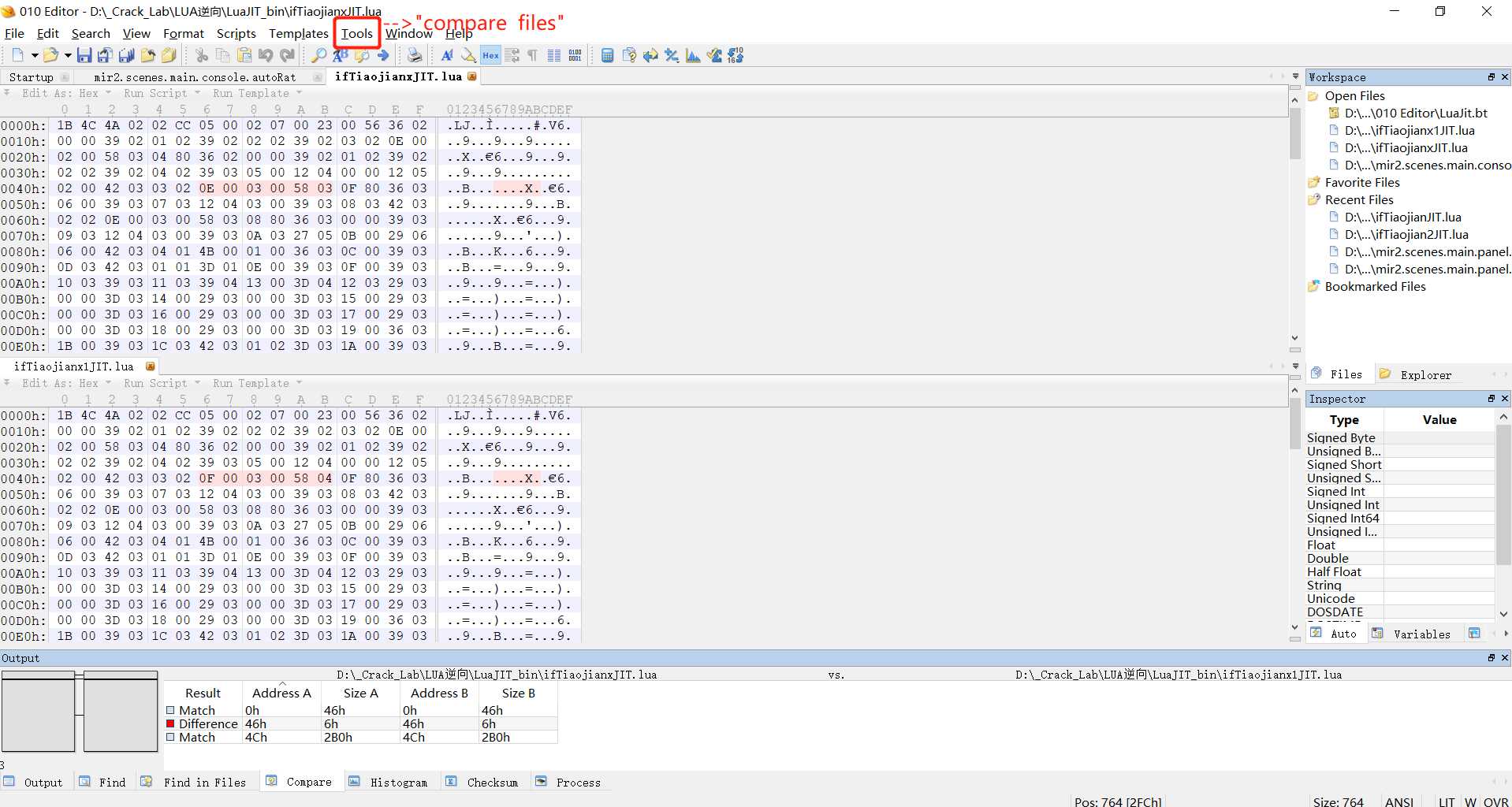

然后用 010 editor 分别打开他俩,对比差异:

看,区别就是一个 0E -> 0F ,一个 03 -> 04 。那我们尝试修改真正的脚本二进制文件:

通过在目标二进制文件中搜索“020E0003005803”关键字(共找到了9个),结合其中的字符串和汉字的辅助定位,以及之前源码的参考,我确定了想要的那一个位置,并修改之:

修改后,替换ZIP中的原文件,重新打包(不用加密也可以),传到手机存储中的原位置替换原 ZIP,就可以实现挑战地图挂机了。(当然,这么一改普通地图没办法挂机了,我们这里只做理论探讨,后续完善就先不说了)

标签:对比 手机游戏 tor 方法调用 存在 自动 没有 打不开 直接

原文地址:https://www.cnblogs.com/codex/p/13121614.html