标签:emc 实验 linu 阿里 mamicode inux star etc inf

最近在做好几个项目的服务器迁移,金山云、腾讯云、阿里云、机房虚拟机,颠来倒去的迁移。然后发现了一个问题:就是有一个基础运维小哥哥交给我的所有服务器,同一个环境的一组服务器,都不能通过scp内网相互传数据包。都会这样的报错:ssh_exchange_identification: read: Connection reset by peer

lost connection其实这是/etc/hosts.deny和/etc/hosts.allow文件的原因。

/etc/hosts.allow(允许)和/etc/hosts.deny(禁止)这两个文件是tcpd服务器的配置文件。tcpd服务器可以控制外部IP对本机服务的访问。

linux 系统会先检查/etc/hosts.deny规则,再检查/etc/hosts.allow规则,如果有冲突,按/etc/hosts.allow规则处理。配置/etc/hosts.deny和/etc/hosts.allow这两个黑白名单文件,可以指定允许使用ssh的服务器,在一定程度上防止外网的攻 击,提高服务器的安全性。

如果只是对少数的服务器开启ssh权限,可以在/etc/hosts.deny配置“sshd:all”禁止所有服务器的ssh权限,然后再在/etc/hosts.allow里面配置指定开启ssh权限的服务器IP。

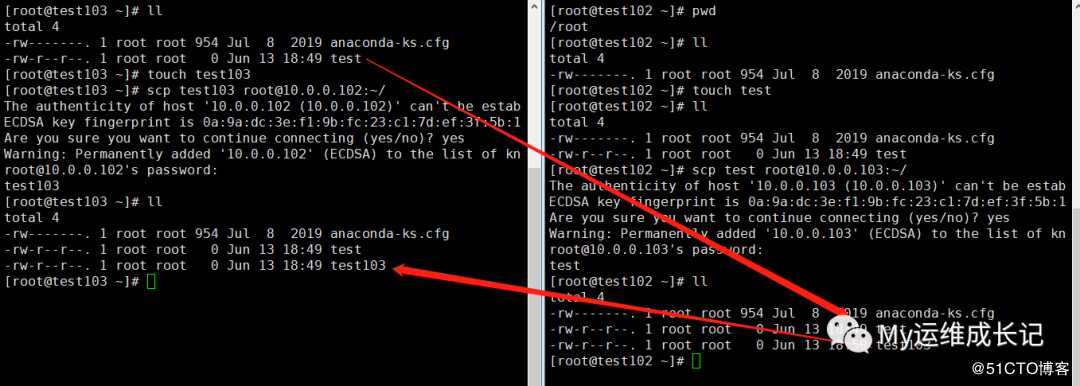

使用test102和test103两台VMware虚拟机做个实验

| IP | hostname |

|---|---|

| 10.0.0.102 | test102 |

| 10.0.0.103 | test103 |

先测试,test102和test103之间是可以正常相互scp传文件的:

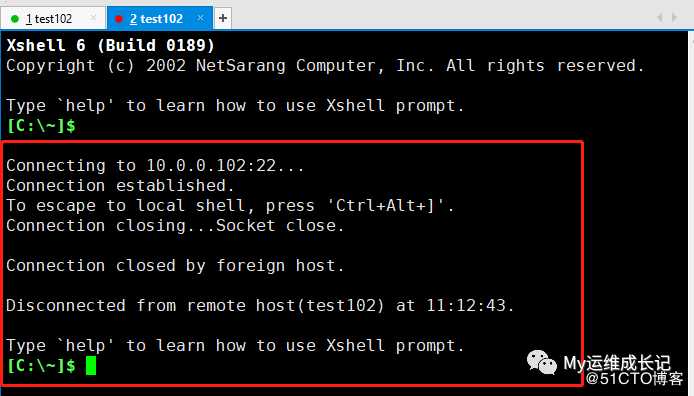

1、首先在test102的/etc/hosts.deny文件配置禁止所有服务器使用ssh权限,重启ssh服务生效(这个登录窗口注意不要关掉!):

[root@test102 log]# echo "sshd:all" >>/etc/hosts.deny

[root@test102 log]# systemctl restart sshd但是这样子配置,会发现有一个彩蛋:

那就是当重开一个登录窗口,本地也不能通过xshell、CRT远程连接test102这台服务器了!

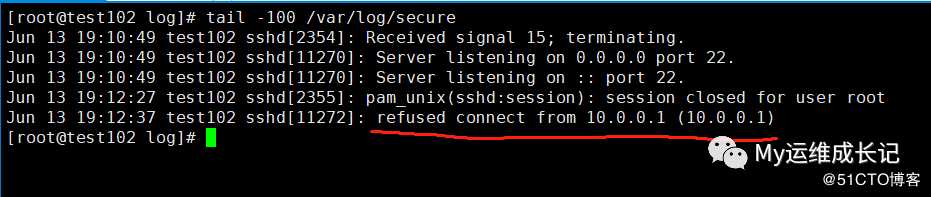

查看日志会发现有这个提示:

所以:在配置ssh黑名单的时候,记得要把自己远程登录服务器的权限放开!

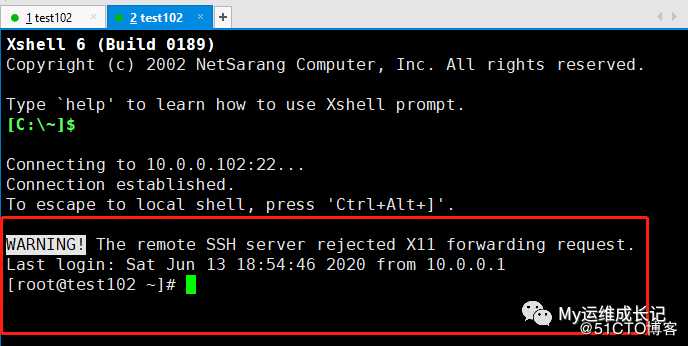

正确配置姿势:

[root@test102 log]# echo "sshd:all" >>/etc/hosts.deny

[root@test102 log]# echo "sshd:10.0.0.1" >>/etc/hosts.allow #放开宿主机本地xshell远程登录权限

[root@test102 log]# systemctl restart sshd #重启生效

[root@test102 log]#完了之后,重开一个test102窗口,发现本地是可以正常连接了:

这就证明了前面提到的:linux 系统会先检查/etc/hosts.deny规则,再检查/etc/hosts.allow规则,如果有冲突,按/etc/hosts.allow规则处理。就是说虽然在/etc/hosts.deny里面禁止了所有服务器使用ssh的权限,但是在/etc/hosts.allow里指定了ssh权限白名单,就会放开白名单的IP。

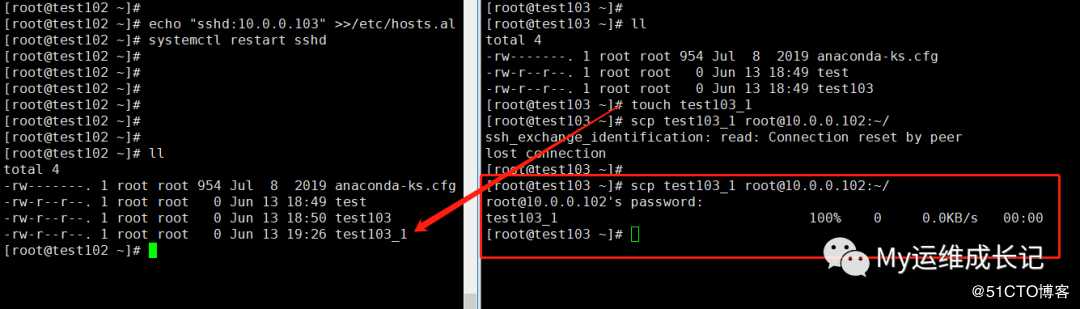

2、在test103上向test102服务器scp文件:

发现会报这样的错:

[root@test103 ~]# scp test103_1 root@10.0.0.102:~/

ssh_exchange_identification: read: Connection reset by peer

lost connection

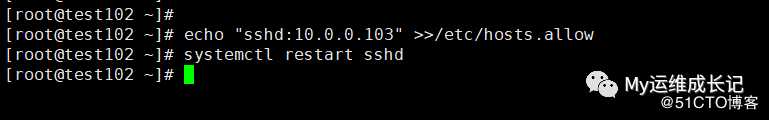

[root@test103 ~]# 因为test103现在还在黑名单里面待着。现在去test102上把test103加到ssh白名单:

添加白名单后,再次测试scp,成功;

所以:通过/etc/hosts.allow和/etc/hosts.deny可以设置ssh的黑白名单,能够控制一部分的非法访问,提升服务器的安全性。

一不小心,又涨姿势了!

标签:emc 实验 linu 阿里 mamicode inux star etc inf

原文地址:https://blog.51cto.com/10950710/2504279