标签:判断 运行 避免 机制 事先 hellip 意图 个人 意义

如果说这两年安全领域比较火的概念,态势感知一定是其中之一。

自从习大大在419讲话中提到了态势感知之后,这个词就越来越多的进入了我们的视野。

在2016年4月19号,总书记在京主持召开网络安全和信息化工作座谈会,在会上,他提出:

“第三,全天候全方位感知网络安全态势。知己知彼,才能百战不殆。没有意识到风险是最大的风险。网络安全具有很强的隐蔽性,一个技术漏洞、安全风险可能隐藏几年都发现不了,结果是“谁进来了不知道、是敌是友不知道、干了什么不知道”,长期“潜伏”在里面,一旦有事就发作了。

维护网络安全,首先要知道风险在哪里,是什么样的风险,什么时候发生风险,正所谓“聪者听于无声,明者见于未形”。感知网络安全态势是最基本最基础的工作。要全面加强网络安全检查,摸清家底,认清风险,找出漏洞,通报结果,督促整改。要建立统一高效的网络安全风险报告机制、情报共享机制、研判处置机制,准确把握网络安全风险发生的规律、动向、趋势。”

之后的《“十三五”国家信息化规划》中,也专门提到了态势感知。再加上之后的网络安全法、等保2.0都提到了这个概念。所以越来越多的厂商都顺势推出了自己的态势感知产品。

然而,等大家的态势感知产品出来之后,所呈现出来的能力让大家普遍比较失望。有的只是对SIEM产品进行改头换面,有的是对IDS产品的升级,增加了一个炫酷的展示大屏。结果当然并没有真正起到想象中的效果。

我曾经看过一个安全厂商的态势感知的报告,整个就是一个漏扫的报告,估计就是把漏洞扫描字样换成了态势感知,连模板都不用换。

那么什么是态势感知,真正的态势感知应该达到什么要的效果呢?

本文从三个方面介绍态势感知:

1、什么是态势感知?

2、为什么需要态势感知?

3、关于态势感知中的几个常见问题

1)什么是态势感知

首先,我们要知道,态势感知这个词并不是我国的首创。关于这个概念,目前业界并没有标准的定义,也有一些不同的观点,我个人比较认同Endsley博士的定义,即态势感知(SA:Situation Awareness)是指“在一定的时空范围内认知、理解环境因素,并且对未来的发展趋势进行预测”。在1995年Endsley对态势感知理论及态势感知的评价方法进行了系统的研究,构建了态势感知理论基础,态势感知理论模型。

网络态势感知(CSA, Cyberspace Situation Awareness):在大规模网络环境中,对 能够引起网络态势发生变化的安全要素进行获取、理解、显示,并预测未来的发展趋势。

网络安全态势感知本质上就是获取并理解大量网络安全数据,判断当前整体安全状态并预测短期未来趋势。

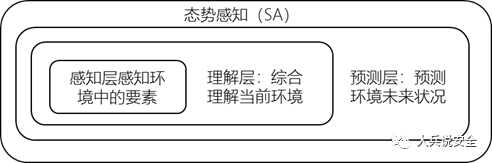

总体而言,可分为三个阶段:感知层(Perception)、理解层(Comprehension)、预测层(Projection)。

Endsley三级模型

1. 感知:感知和获取环境中的重要线索或元素。在网络安全中,可以指防御系统的日志、告警等信息,如防火墙、入侵检测系统(IntrusionDetectionSystem,IDS)和入侵防御系统(IntrusionPreventionSystem, IPS)、EDR(Endpoint Detection & Response)系统等,这些类型的数据必须是准确的,以保证后面做的决策基于事实。

2. 理解:整合感知到的数据和信息,分析其相关性。这是一个重要的层级,因为态势感知远远不止步于感知屏幕上所显示的一堆数据。真正需要做到的是,结合操作人员的目标来理解这些信息的意义或显著性。态势理解至少包含了解攻击造成的影响、攻击者的行为意图以及当前态势发生的原因和方式。

3. 预测:基于对环境信息的感知和理解,预测相关知识的未来的发展趋势。该层级包含对信息进行的前向时间判断,以确定其将如何对运行环境的未来状态产生影响。这结合了当前个体对态势的理解,以及对系统形成的心智模型,从而可以预测下一步可能发生的情况。

态势感知是一个主动防御的模型,将风险扼杀在事先或事中。“未有形而除之”。从而降低事件带来的风险。

安全态势感知平台通了“感”“知”分析,通过深入分析合法用户和攻击者行为差异而产生的对潜伏威胁的检测和发现能力,帮助我们看清威胁,看见风险:

感:从网络通讯中发现异常,通过智能分析还原攻击行为;

知:从攻击行为推测攻击意图和方法,完成损害评估和因果分析。

通过“感”“知”判断事“态”发展的趋“势”。这就是态势感知。

下图是一个常见的态势感知的模型:

图:一个常见的网络安全态势感知的模型

2)为什么需要态势感知

很多人说,我们现在的安全技术已经很先进了,难道还防不住威胁吗?为什么还需要建设态势感知系统?实际上,我们很多单位已经购买了大量的安全设备,但安全事故仍然层出不穷。经过这么多年的努力,很多人已经意识到一个问题:

我们的网络安全的哲学已经从“努力防住”转变为“防范终将失效”,从“发现并修补漏洞”转变为“持续过程监控”,也就是说,无论你在网络和系统中投入多少,入侵者仍可能获胜。

基于这个前提,我们能做的就是在入侵者实现目标前尽可能地发现、识别并做出响应,及时分析情况和通报事件的发生,并以最小代价减轻入侵者的破坏,只要入侵者的目标未能达成即是相对安全的。

这些年,我们为很多客户做过安全事件的溯源分析,在分析的过程中,我们发现,我们总是能够找到黑客渗透和窃密的蛛丝马迹,但这些痕迹在当时发生的时候我们为什么没有发现呢?如果我们可以在这些蛛丝马迹出现的时候就能发现或者提前预警,是不是有大量的安全事件是可以避免的?

网络安全态势感知就是这种思路的典型体现,通过获取海量数据与事件,直观、动态、全面、细粒度地提取各类网络攻击行为,并对其进行理解、分析、预测以及可视化,从而实现态势感知。它有助于安全团队发现传统安全平台和设备未能监测到的事件,将网络上似乎无关的事件关联起来,从而更有效地排查安全事件并做出响应。

在上期文章中(《如何测试和选择一款适合的杀毒软件》https://mp.weixin.qq.com/s/qZxR4N5iE7nkavVU8V9B4A),我们也简单介绍了黑客攻击的步骤:

一次成功的渗透和攻击过程,包含了复杂的信息搜集、端口扫描、攻击尝试、口令爆破、漏洞利用、控制跳板、移动提权、信息回传、实施破坏、清理痕迹等过程。但“智者千虑必有一失”,即使最聪明的天才也难免会留下可供防御者研究和分析的痕迹:

访问目的不同 → 页面访问规律,信息输入方式异于常人……访问逻辑不同 → 数据包特征、网络行为特征存在差异……访问结果不同 → 产生非必要的流量、导致目标系统异常……

传统的安全设备、软件和系统却无能为力,因为它们并不懂得这些违规和异常的意义和逻辑,只是单纯的依赖特征库匹配进行着机械式的拦截/放行判断,无法去有效判断敌人,防护也无从说起。而且单一设备的检测能力往往无法发现和定位攻击,各个安全设备产生的告警相互独立,在产生的告警信息中缺乏相关联的上下文信息,导致管理人员并不能很好的理解这些告警,也就无法及时做出有效的响应和处置,在安全事件发生之后调查取证困难。

当然,这些痕迹若是给有经验的安全技术专家,很可能可以熟练地从海量信息中分析出来,但我们又不可能一直依靠专家24小时进行攻击分析。

于是就有人在想,如何将技术保障系统的不眠不休与安全专家的分析能力结合起来。于是就有了态势感知系统:

以安全大数据为基础,从全局视角提升对安全威胁的发现识别、理解分析、响应处置能力的一种方式,最终是为了决策与行动,是安全能力的落地。

然而,理想是丰满的,现实是骨感的。一个好的想法,要想落地成为真正的好的解决方案,还有很多的路要走,目前,也有不少厂商推出了自己的态势感知产品或者解决方案,但效果并不另人满意。

问题出在哪里呢?我们下章接着说……

标签:判断 运行 避免 机制 事先 hellip 意图 个人 意义

原文地址:https://www.cnblogs.com/chalele/p/13138657.html