标签:The 加密 格式 log 客户 条目 默认端口 etc inf

1.openssh简介:

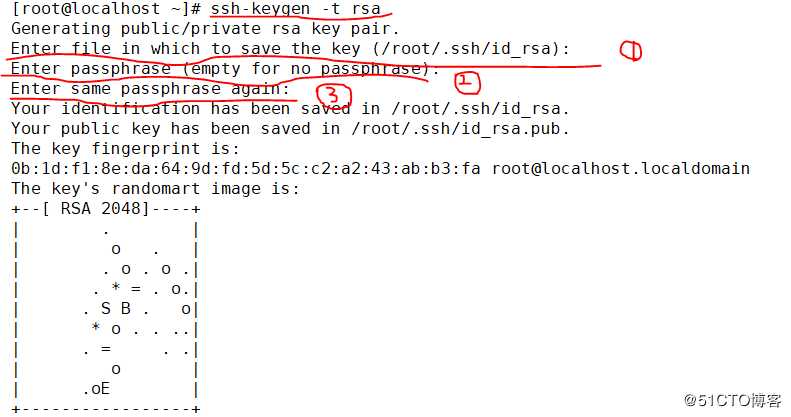

图中①是说请输入密钥保存位置,默认保存在/root/.ssh/id_rsa文件,直接enter回车就可以。

图中②是说请输入私钥密码,直接回车就是不设置。这里的私钥密码是为了防止私钥被偷所需设置的。当然,不设置直接回车也可以

图中③是让你再重复输一次私钥密码,如果②是直接回车的,这里也直接回车,③和②保持一致。

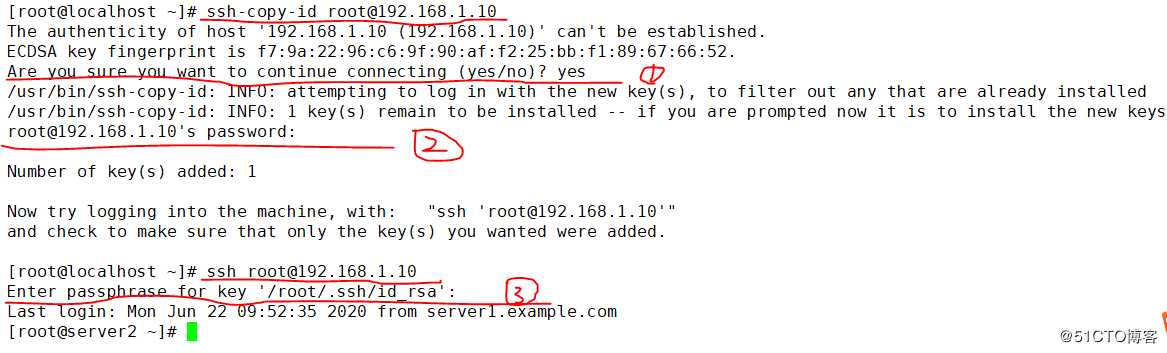

图中①提示确认继续连接吗,输入yes;

图中②提示输入远程服务器用户的登录密码,我这里用的是root用户

图中③在登录远程服务器的时候,提示输入私钥密码,注意是我们前面设置过的私钥密码,也就是说私钥和私钥密码保存在本机,公钥保存在远程主机。

注意:

拷贝之前的公钥权限是644,拷贝过去在远程主机上文件权限是600(拷贝过去的文件是远程主机用户家目录下的.ssh/authorized_key文件);如果是使用scp 公钥文件 远程主机用户名@远程主机ip:/目录,这个文件权限是不符合规定的,需要手工改成600。

8.自定义ssh服务配置:

openssh服务器通常无需修改,系统还是提供了很多配置以保证安全。可以在openssh服务器的/etc/ssh/sshd_config中进行修改,修改完重启sshd服务。

例如:

PermitRootLogin {yes|no} //是否允许root用户远程登录系统

PermitRootLogin without-password //仅允许root用户基于密钥方式远程登录

PasswordAuthentication {yes|no} //是否启用密码身份验证,默认开启

注意:ListenAddress 172.16.10.4 //监听地址要写服务器自己的地址

9.ssh的其他注意事项:

标签:The 加密 格式 log 客户 条目 默认端口 etc inf

原文地址:https://blog.51cto.com/14037789/2506331